Eine der besten Sicherheitsmaßnahmen, die wir immer berücksichtigen müssen, ist die Verwendung einer Firewall, durch die der Zugriff auf oder die Übertragung von Netzwerkpaketen möglich oder nicht möglich ist. Dies ist nützlich, da Millionen von Bedrohungen zum Eindringen bereit sind unser System und Zugriff auf wertvolle Informationen.

Das Standard-Firewall-Konfigurationstool für Ubuntu und Debian ist UFW (Uncomplicated Firewall), das entwickelt wurde, um die Verwaltung der iptables-Firewall-Konfiguration zu vereinfachen, da UFW eine einfache Methode zum Erstellen von Regeln für bietet Firewall basierend auf IPv4- oder IPv6-Host. Standardmäßig ist UFW deaktiviert.

In diesem Tutorial erfahren wir etwas mehr über UFW und wie man seinen Konfigurationsprozess in Ubuntu oder Debian durchführt.

Mit UFW ist es möglich, verschiedene Sicherheitsaktionen für mehrere Systemparameter auszuführen und so allen dort gehosteten Informationen und Prozessen ein höheres Maß an Sicherheit und Datenschutz zu verleihen. Um UFW in Ubuntu oder Debian effektiv nutzen zu können, müssen wir einen Root-Benutzer oder einen Benutzer mit Sudo-Berechtigungen haben. Falls wir keinen haben, können wir ihn erstellen, indem wir die folgenden Zeilen in ihrer Reihenfolge ausführen:

adduser "user" usermod -aG sudo "user" su - "Benutzer" sudo whoami

Jetzt werden wir den gesamten Prozess sehen, um UFW effektiv in Ubuntu oder Debian zu nutzen.

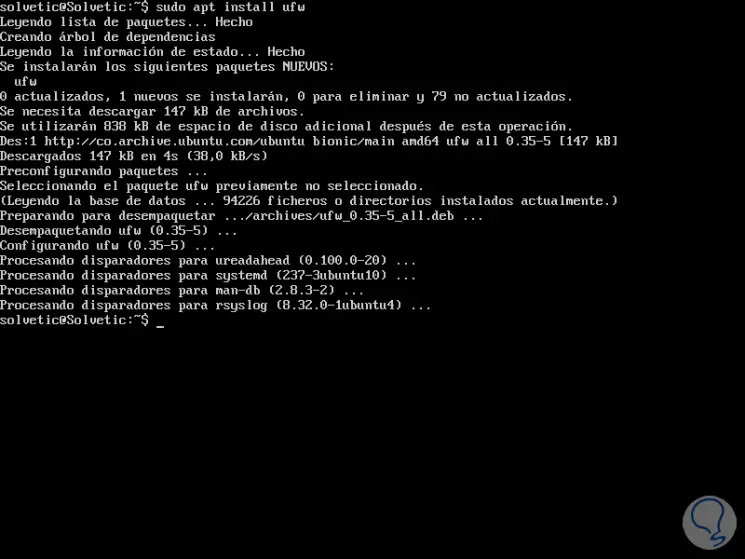

1. Wie installiere ich UFW auf Debian und Ubuntu?

Diese Firewall muss standardmäßig in Ubuntu und Debian installiert sein. Andernfalls können wir sie mit dem APT-Paketmanager wie folgt installieren:

sudo apt install ufw

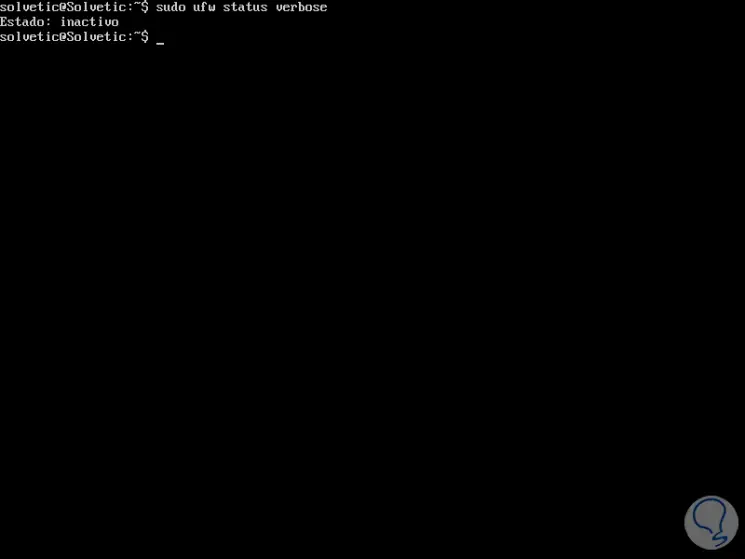

Sobald UFW installiert ist, können wir die folgende Zeile ausführen, um den aktuellen Status der Firewall zu überprüfen.

sudo ufw status verbose

Wie bereits erwähnt, ist der Standardstatus deaktiviert.

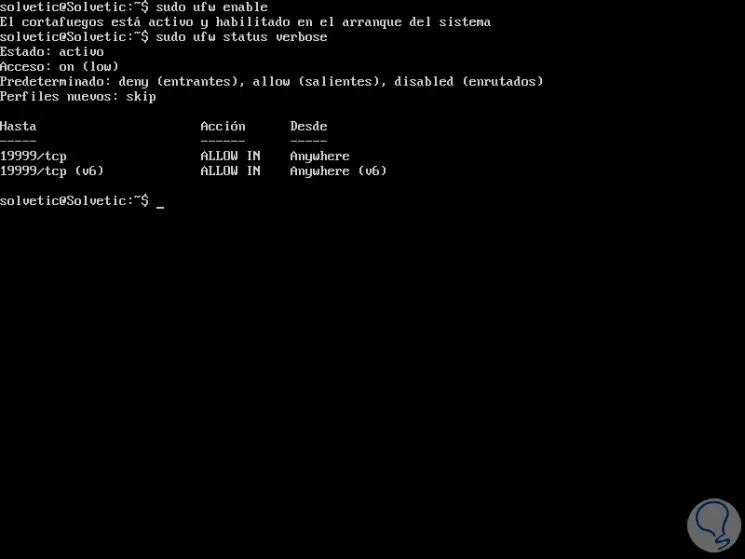

2. So aktivieren Sie UFW unter Linux

Um den UFW-Aktivierungsprozess auszuführen, führen wir den folgenden Befehl aus, mit dem die Firewall geladen und beim Systemstart gestartet wird.

sudo ufw aktivieren

Wieder führen wir sudo ufw status verbose aus, um den neuen UFW-Status zu validieren:

Wenn Sie UFW deaktivieren möchten, führen wir den folgenden Befehl aus, der den Neustart verhindert:

sudo ufw deaktivieren

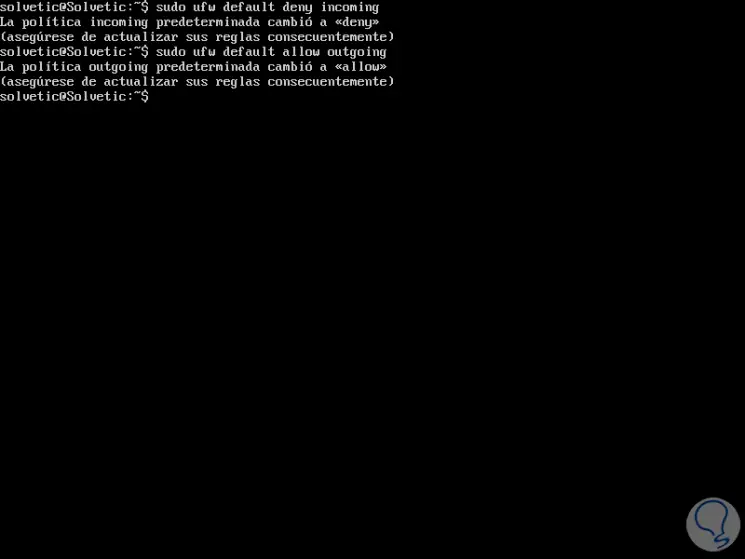

3. Standardrichtlinien in UFW Linux

Wenn wir UFW aktivieren, verwenden wir einen vorbestimmten Satz von Regeln oder Profilen, die für einen Heimanwender geeignet sind, jedoch nicht für wichtigere Probleme.

Standardmäßig verfügt die UFW-Firewall über Regeln, die alle eingehenden Verbindungen verweigern und nur alle ausgehenden Verbindungen zum Server zulassen, sodass niemand auf den Server zugreifen kann und alle Dienste oder Anwendungen, die unter Ubuntu oder Debian ausgeführt werden, auf das Netzwerk zugreifen können extern ohne problem.

Diese Standard-UFW-Regeln befinden sich im Pfad / etc / default / ufw und können mit dem folgenden Befehl bearbeitet werden:

sudo ufw verweigern standardmäßig eingehende sudo ufw erlaubt standardmäßig ausgehende

4. So zeigen Sie Profile für Anwendungen in UFW Linux an

Bei der Installation eines Softwarepakets über den APT-Paketmanager befindet sich im Verzeichnis /etc/ufw/applications.d ein Anwendungsprofil, das den Dienst definiert und die aktive UFW-Konfiguration verwaltet.

Es wird möglich sein, alle in Ubuntu oder Debian verfügbaren Anwendungsprofile mit dem folgenden Befehl aufzulisten:

sudo ufw app liste

Dieses Ergebnis hängt von der Installation der Softwarepakete im System ab.

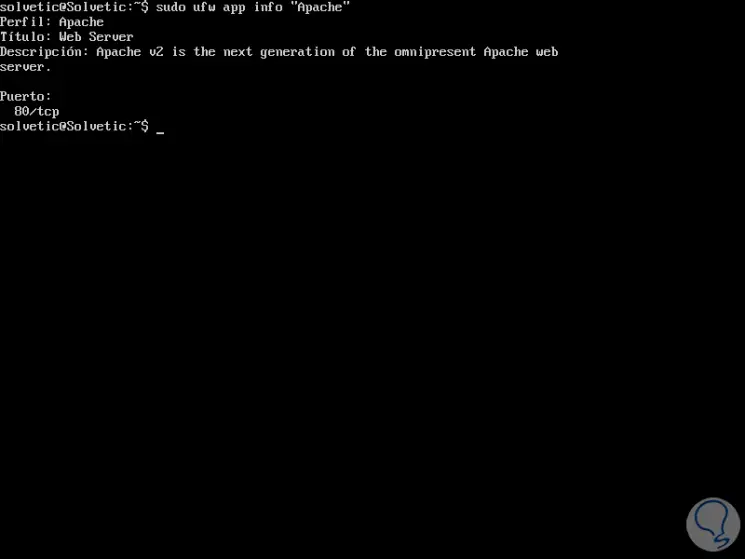

Wenn wir weitere Informationen zu einem bestimmten Profil und den dafür definierten Regeln erhalten möchten, verwenden wir den folgenden Befehl:

sudo ufw app info 'Apache'

Dort finden wir insbesondere alle Informationen zu dieser Anwendung.

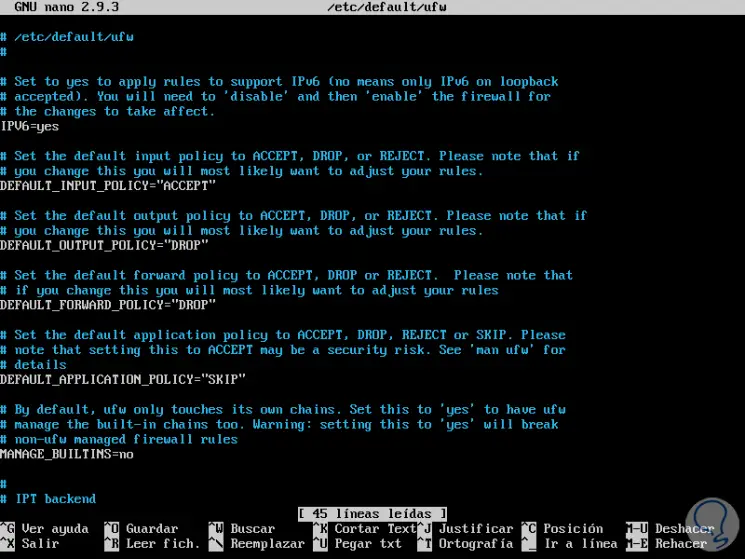

5. So aktivieren Sie IPv6 in Linux UFW

Wenn Ubuntu oder Debian mit IPv6 konfiguriert sind, muss überprüft werden, ob UFW mit IPv6- und IPv4-Unterstützung konfiguriert ist. Um dies zu überprüfen, öffnen wir die UFW-Konfigurationsdatei mit einem solchen Editor.

sudo nano / etc / default / ufw

Dort müssen wir sicherstellen, dass die Zeile IPV6 den Wert yes hat:

IPV6 = ja

Falls Änderungen vorgenommen werden, speichern wir diese mit den Tastenkombinationen Strg + O und beenden den Editor mit Strg + X. Nun starten wir die Firewall neu, indem wir Folgendes ausführen:

sudo ufw deaktivieren sudo ufw aktivieren

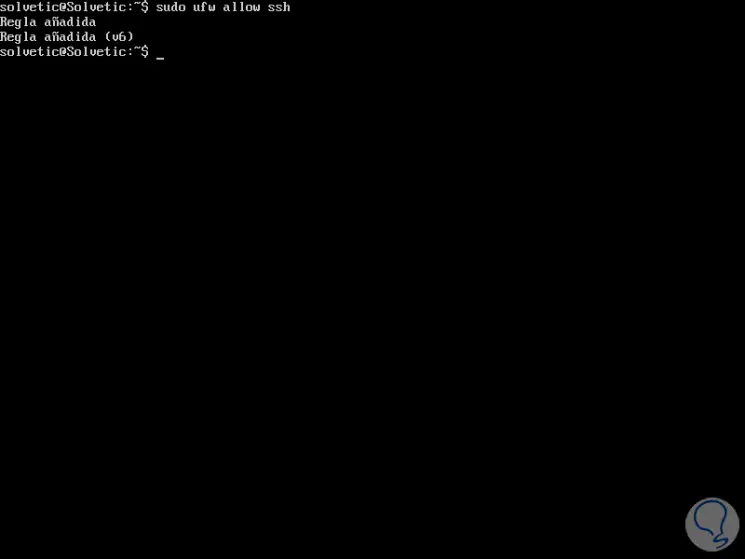

6. So lassen Sie SSH-Verbindungen in UFW Linux zu

Denken Sie daran, dass das Aktivieren der UFW-Firewall alle eingehenden Verbindungen blockiert. Wenn Sie von einem entfernten Standort aus über SSH mit dem Server verbunden sind, kann die Verbindung nicht hergestellt werden.

Dazu müssen SSH-Verbindungen aktiviert werden, um Fehler zu vermeiden. Dies wird durch Ausführen des folgenden Befehls erreicht:

sudo ufw erlaube ssh

Wenn Sie einen benutzerdefinierten SSH-Port verwenden, muss dieser in der UFW-Firewall mit dem folgenden Befehl geöffnet werden:

sudo ufw erlauben 2220 / tcp

Wenn wir eine SSH-Verbindung blockieren möchten, können wir Folgendes ausführen:

sudo ufw ssh / tcp verweigern

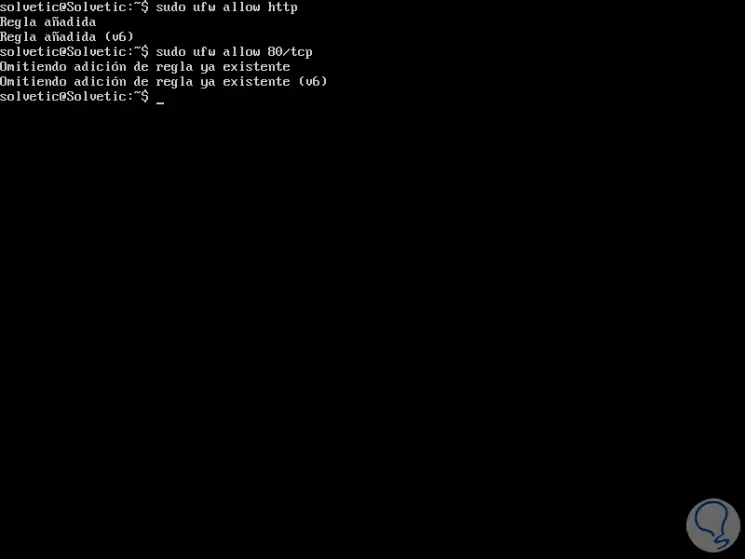

7. So aktivieren Sie bestimmte Ports in Linux UFW

Mit UFW ist es auch möglich, einen bestimmten Port zu öffnen, um Verbindungen zu einem bestimmten Dienst über diesen zuzulassen, z. B. wenn Sie einen Webserver konfigurieren müssen, der die Ports 80 (HTTP) und 443 (HTTPS) von überwacht Standardmäßig führen wir je nach Fall Folgendes aus:

sudo ufw allow http (Nach Dienstname) sudo ufw 80 / tcp zulassen (pro Portnummer) sudo ufw 'Apache' erlauben (Nach Anwendungsprofil)

sudo ufw erlauben http sudo ufw erlauben 443 / tcp sudo ufw erlauben 'Apache Secure'

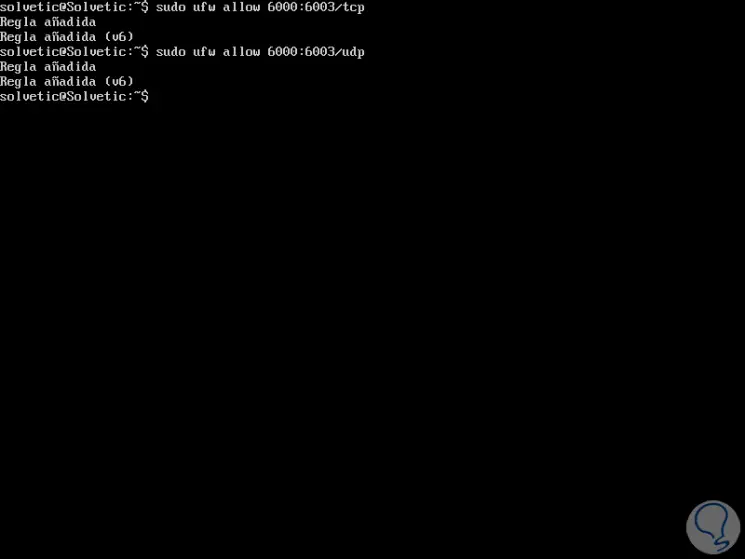

sudo ufw erlauben 6000: 6003 / tcp sudo ufw erlauben 6000: 6003 / udp

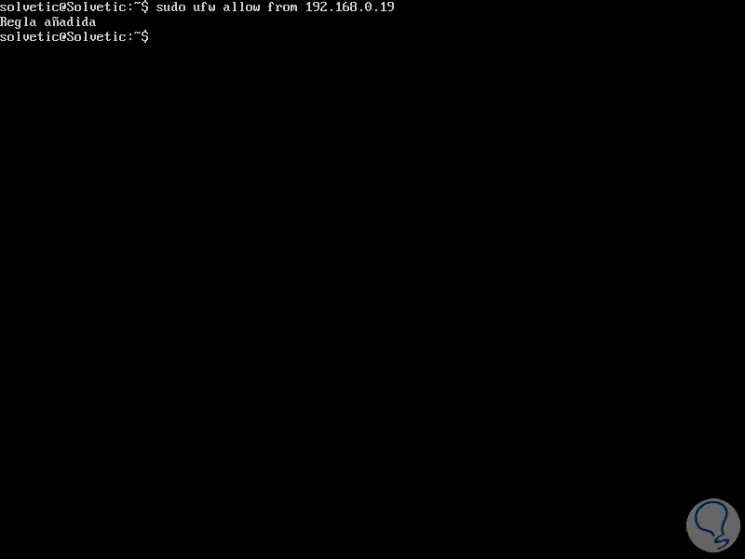

sudo ufw erlauben von 192.168.0.19

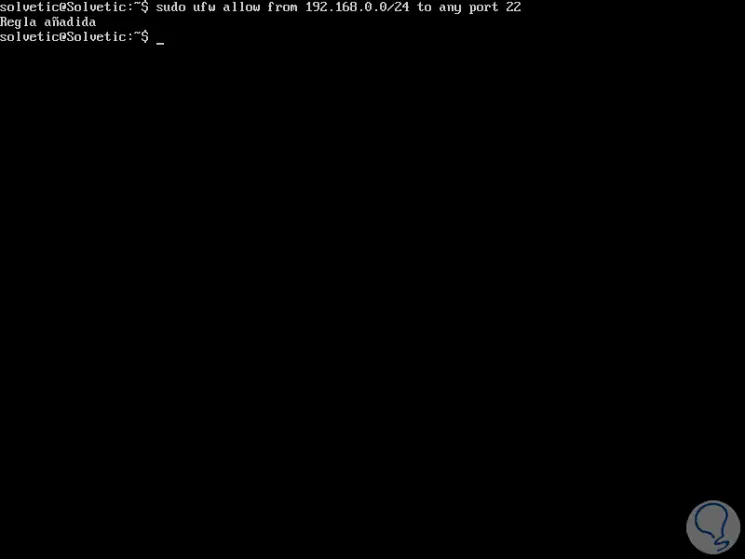

Wenn wir nun die Verwendung einer IP-Adresse an einem bestimmten Port aktivieren möchten, führen wir Folgendes aus:

sudo ufw erlaubt von 192.168.0.19 zu jedem Port 22

sudo ufw erlaubt von 192.168.0.0/24 an jeden Port 22

sudo ufw erlaubt auf eth3 einen beliebigen Port 22

Wenn unser Server nun von einer IP-Adresse 11.12.13.0/24 betroffen ist, können wir Folgendes ausführen, um zu verhindern, dass dieses Netzwerk auf Ubuntu oder Debian zugreifen kann:

sudo ufw vom 11.12.13.0/24 auf jeden Port 80 verweigern sudo ufw verweigert vom 11.12.13.0/24 an jeden Port 443

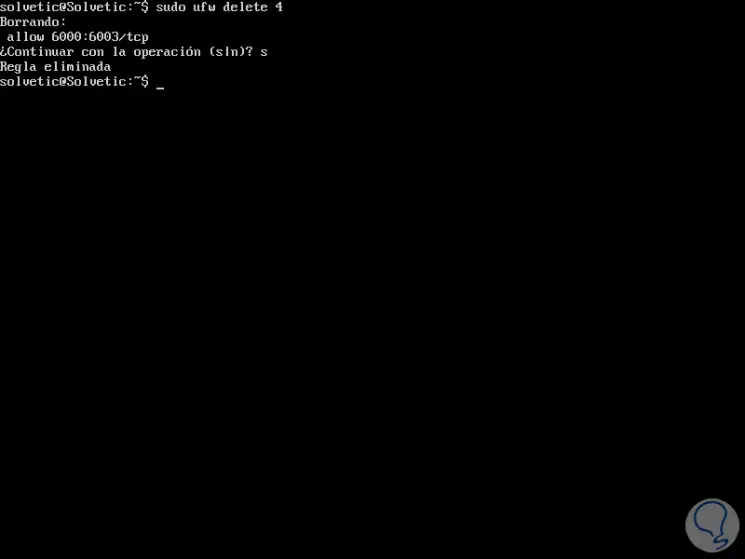

8. Löschen von Regeln in UFW Linux

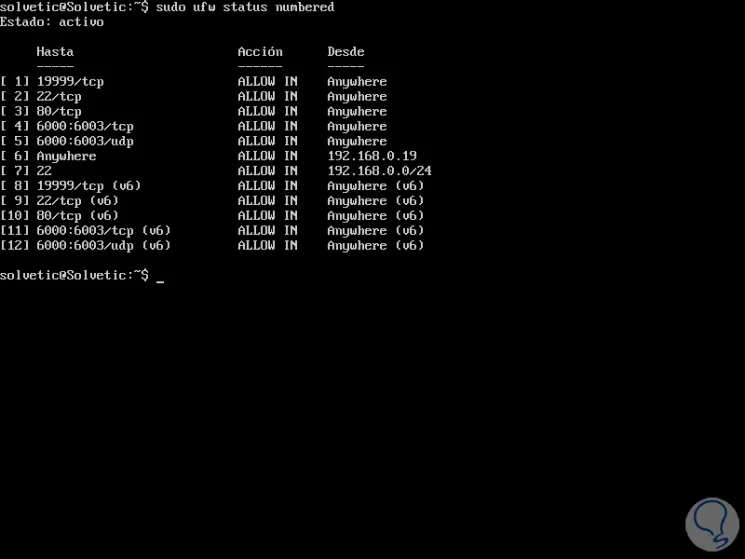

Wir haben 2 Möglichkeiten, um die UFW-Regeln zu entfernen, nach Regelnummer und nach reeller Regel.

Um die UFW-Regeln mithilfe der Regelnummer zu entfernen, müssen Sie die Regeln zunächst mit dem folgenden Befehl nach Nummern auflisten:

sudo ufw status nummeriert

Jetzt können wir die Regel mit der folgenden Syntax löschen:

sudo ufw # löschen

Die zweite Möglichkeit besteht darin, eine Regel mithilfe der realen Regel zu entfernen. Beispiel:

sudo ufw delete erlauben 22 / tcp

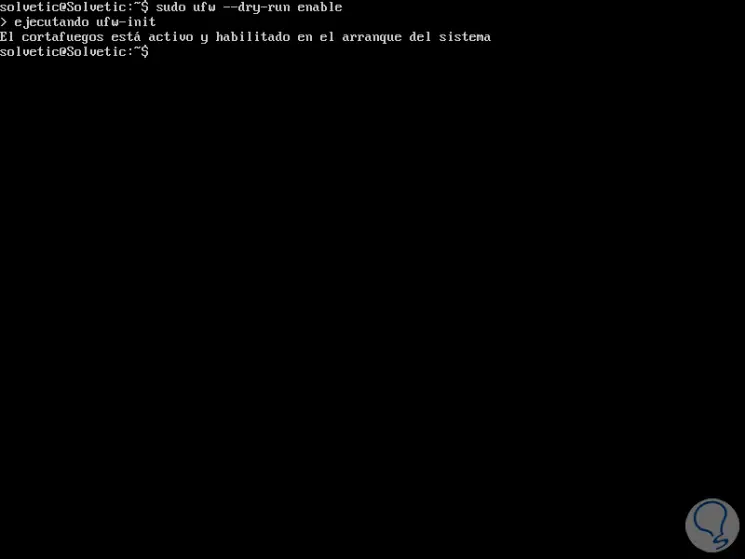

sudo ufw - dry-run enable

9. Erweiterte Funktionen von UFW

Einige der Routen, auf denen UFW seine Konfiguration hostet:

/ etc / default / ufw

/etc/ufw/before[6 weibl ..rules

/etc/ufw/after[6‹.rules

/etc/ufw/sysctl.conf

/etc/ufw/ufw.conf

UFW ist ein praktisches und umfassendes Tool, um Hunderte von Sicherheitswerten in Ubuntu und Debian auf praktische und völlig einfache Weise zu verwalten.