Bei vielen Gelegenheiten in unserer Rolle als Personal in IT-Bereichen sehen wir uns mit Sicherheitssituationen so, wie sie sind Nicht autorisierte Versuche, sich bei unserer Domain anzumelden, um darauf zuzugreifen und Aufgaben auszuführen, die nicht zulässig oder autorisiert sind und die Leistung des Systems und aller Objekte, die Teil der Organisation sind, ernsthaft beeinträchtigen können.

Wir wissen, dass Eindringlinge oder diejenigen, die unbefugt auf das System zugreifen möchten, versuchen, entweder von außen oder von derselben Organisation aus einzutreten, um die Identität eines der aktiven Benutzer der Organisation zu ersetzen. Aus diesem Grund werden wir diesmal analysieren Wie können wir überwachen, wer versucht hat, das Passwort eines Benutzers zurückzusetzen (natürlich müssen wir es beim Benutzer bestätigen, wenn er es nicht war ) und auf diese Weise Sicherheitsmaßnahmen ergreifen oder solche, die entsprechend der Schwere der Situation relevant sind.

Für diese Analyse wird eine Windows Server 2016- Umgebung verwendet.

1. Öffnen des Gruppenrichtlinieneditor für Gruppenrichtlinienobjekte

Der erste Schritt besteht darin, den Gruppenrichtlinien-Manager mit einer der folgenden Optionen zu öffnen:

- Eingabe der Route:

Startseite / Alle Anwendungen / Verwaltung / Gruppenrichtlinienverwaltung

- Verwenden des Befehls Ausführen (Tastenkombination

+ R ) und Eingabe des Begriffs:

+ R ) und Eingabe des Begriffs:

gpmc.msc

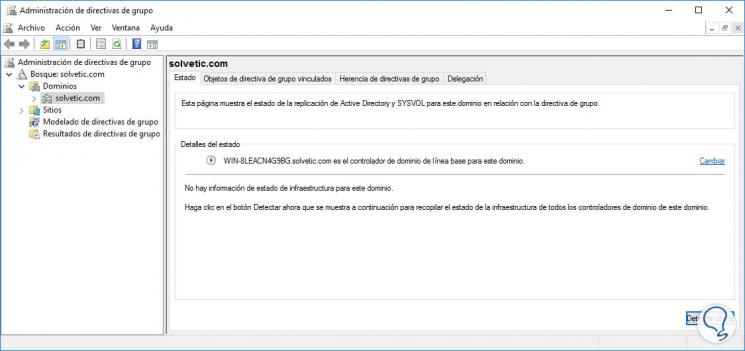

Wir werden sehen, dass das folgende Fenster geöffnet wird:

Von dort aus bearbeiten wir die Richtlinien für die Versuche und die Anmeldung .

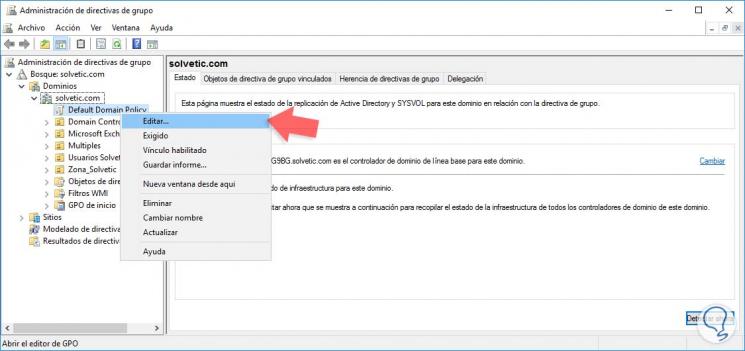

2. Gruppenrichtlinie bearbeiten

Um mit der Bearbeitung der Gruppenrichtlinie fortzufahren, zeigen wir unsere Domain an, in diesem Fall solvetic.com, und klicken mit der rechten Maustaste auf Default Domain Policy und wählen dort die Option Edit .

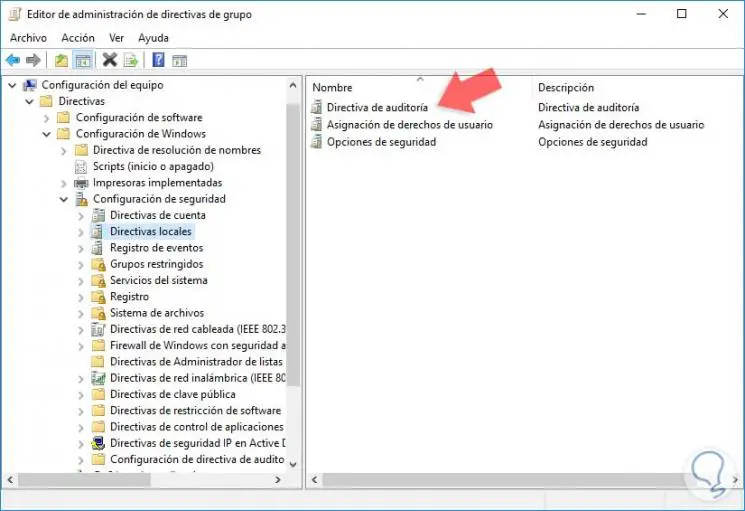

Im angezeigten Fenster gehen wir zur folgenden Route:

- Gerätekonfiguration

- Richtlinien

- Windows-Konfiguration

- Sicherheitskonfiguration

- Lokale Richtlinien

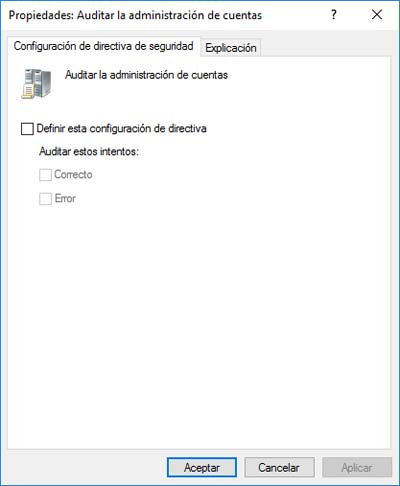

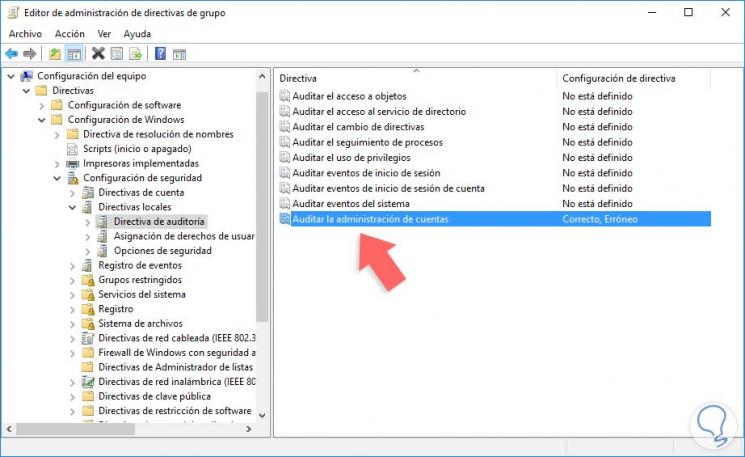

Wir doppelklicken auf Überwachungsrichtlinie und suchen die Richtlinie mit dem Namen ” Audit Account Management “. Wir werden sehen, dass der Standardwert ” Nicht definiert ” ist. Doppelklicken Sie darauf oder klicken Sie mit der rechten Maustaste und wählen Sie Eigenschaften. Das folgende Fenster wird angezeigt:

3. Aktivieren der Überwachungsrichtlinie

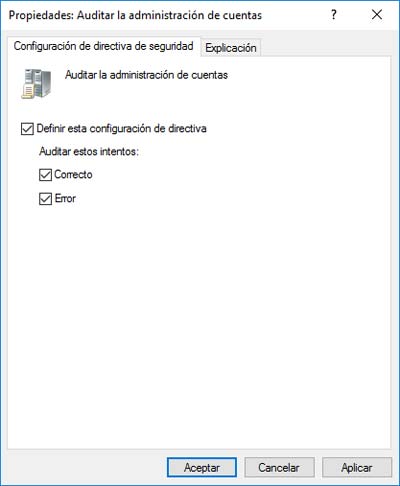

Um diese Richtlinie zu aktivieren, aktivieren Sie einfach das Kontrollkästchen ” Diese Richtlinienkonfiguration definieren ” und aktivieren Sie die Kontrollkästchen, die wir für erforderlich halten (Korrigieren / Fehler).

Sobald diese Werte definiert sind, klicken Sie auf Übernehmen und dann auf Akzeptieren, damit die Änderungen gespeichert werden. Wir können sehen, dass unsere Politik auf zufriedenstellende Weise geändert wurde.

4 Kennwortänderungsversuche werden überprüft

Sie können die Richtlinien in der Domäne erzwingen, indem Sie CMD öffnen und den folgenden Befehl eingeben:

gpupdate / force

Damit werden die Richtlinien aktualisiert.

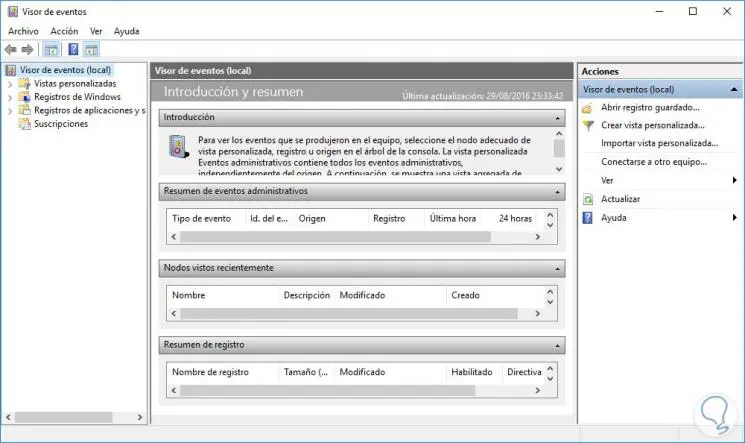

Um zu überprüfen, ob der Benutzer versucht hat, ein Kennwort zu ändern, öffnen wir die Ereignisanzeige mit einer der folgenden Optionen:

- Geben Sie über den Befehl Ausführen den Begriff ein:

eventvwr

Drücken Sie die Eingabetaste oder OK .

- Klicken Sie im Serveradministrator im Menü Extras auf die Option Ereignisanzeige .

Wir werden sehen, dass das folgende Fenster geöffnet wird:

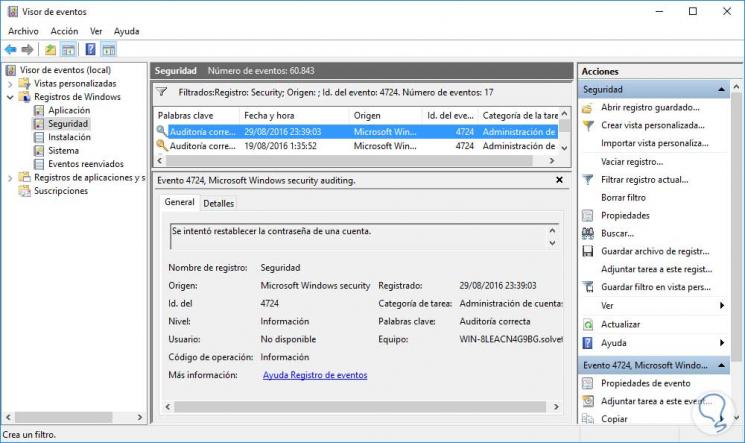

Wir werden auf der linken Seite die Option Windows Logs / Security auswählen . Sobald wir auf der rechten Seite Sicherheit ausgewählt haben, wählen wir die Option Aktuellen Datensatz filtern und geben im Feld Alle Ereignis-IDs die ID 4724 ein, eine Sicherheits-ID, die sich auf die Versuche bezieht, das Kennwort zu ändern.

Klicken Sie auf OK , um alle zugehörigen Ereignisse anzuzeigen. Das erhaltene Ergebnis wird das folgende sein:

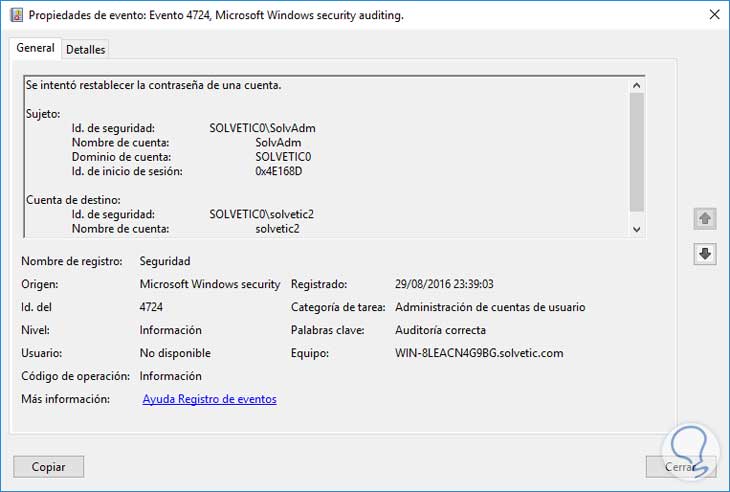

Wir können das genaue Datum und die Uhrzeit des Ereignisses anzeigen, wenn angezeigt wird, dass versucht wurde, das Kennwort zurückzusetzen. Wir können auf das Ereignis doppelklicken, um weitere Details zu sehen.

Wir stellen fest, dass es das Konto gibt, das versucht hat, die Änderung vorzunehmen, in diesem Fall SolvAdm, und das Konto, das versucht wurde, die Änderung vorzunehmen, in diesem Beispiel solvetic2 .

Auf diese Weise können wir alle Versuche überwachen, die Passwörter der Benutzer zu ändern , sowohl korrekt als auch fehlerhaft, und auf diese Weise detailliert anzeigen, wer und wann die Änderung vorgenommen oder versucht hat, um die erforderlichen Maßnahmen zu ergreifen.

Wenn Sie in den Bereich der forensischen Analyse-Audits eintreten möchten, hinterlassen wir Ihnen einen Link zu einem praktischen Tool, das für diesen Zweck verwendet wird.

Forensische Prüfung Windows