Wenn Sie Netzwerke in Umgebungen mit Linux-Betriebssystemen verwalten, ist es ideal, über die richtigen Tools zu verfügen, um alles , was das Netzwerk zu bieten hat, einfacher zu optimieren und zu verwalten .

Bei der Verwendung von Linux-Systemen wird nmap aufgrund seines Umfangs, seiner Einfachheit und seiner hervorragenden Alternativen zur idealen Lösung.

In diesem Tutorial erfahren Sie, wie Sie mit nmap einen Audit- und Sicherheitsprozess durchführen und so überprüfen, wie Support-Aufgaben wirklich einfach werden.

Nmap ist ein Dienstprogramm, das für viele Aufgaben am häufigsten verwendet wird. Einige davon sind:

- Netzwerkerkennung und Netzwerkinventar

- Verwaltung von Service-Update-Zeitplänen

- Echtzeitüberwachung von Host- oder Serviceaktivitäten

- Sicherheitsaudit

- Hosts, die im Netzwerk aktiv sind.

- Dienste mit Name und Version der Anwendung.

- Betriebssystem, das verwendet wird.

- Filter der verwendeten Pakete und Firewalls.

Nmap ist mit nahezu allen Betriebssystemen wie Windows, Linux oder MacOS kompatibel. Wir haben die Möglichkeit, es mit Befehlen oder über die Suite mit einer erweiterten GUI (Zenmap) zu verwenden. Ein flexibles Tool für Datenübertragung, Umleitung und Debugging (Ncat), ein Dienstprogramm zum Vergleichen von Scanergebnissen (Ndiff) und ein Tool zur Paketgenerierung und Antwortanalyse (Nping), mit dem Sie als guter System- oder Netzwerkadministrator arbeiten Alles Notwendige für Ihre täglichen Aufgaben.

- Flexibilität: Mit Nmap können Sie Dutzende fortschrittlicher Techniken zum Abbilden von IP-Filternetzwerken, Firewalls, Routern und vielem mehr verwenden, einschließlich vieler Port-Scan-Mechanismen (TCP und UDP), Betriebssystemerkennung, Versionserkennung, Ping-Sweeps und vielem mehr .

- Leistungsstark: Nmap kann implementiert werden, um große Netzwerke zu scannen, die aus Tausenden von Computern bestehen.

- Portabel: Nmap kann unter Betriebssystemen wie Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga und vielen anderen ausgeführt werden.

- Einfache Bedienung

- Frei

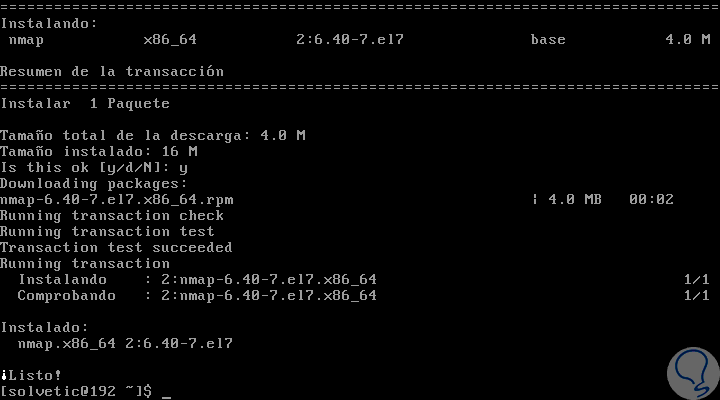

1. Wie installiere ich Nmap unter Linux?

Um nmap in unserem System zu installieren, können wir eine der folgenden Zeilen ausführen:

yum installiere nmap

apt-get install nmap

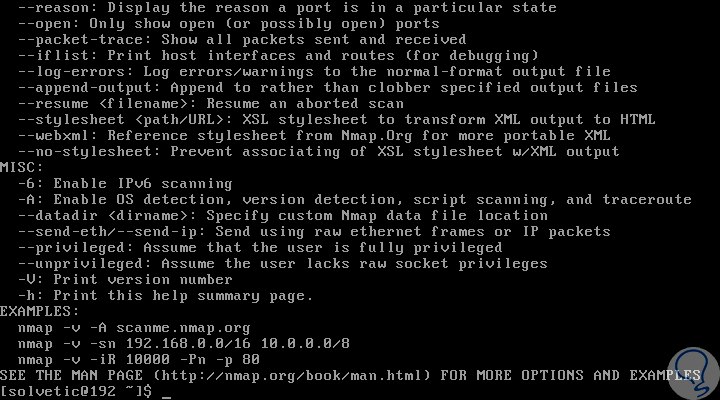

2. Wie man Nmap unter Linux benutzt

Um alle von nmap angebotenen Optionen zu verstehen, können wir die folgende Zeile ausführen:

nmap -help

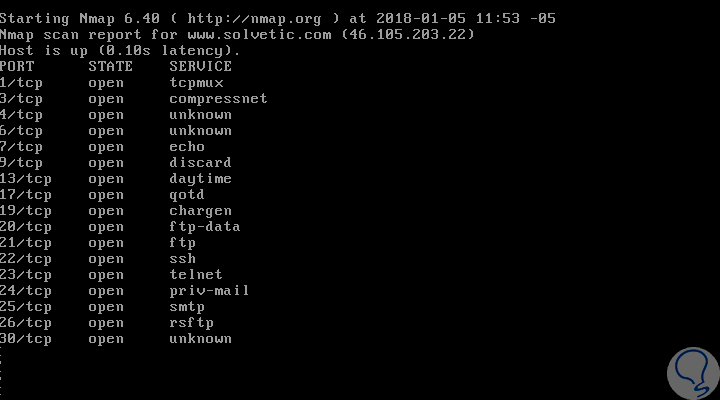

Die erste Möglichkeit, die wir mit nmap haben, besteht darin, eine Website oder eine IP-Adresse zu validieren. Dazu müssen wir die folgende Zeile ausführen:

sudo nmap -sS [IP] oder [Website]

In diesem Fall führen wir die folgende Zeile aus:

sudo nmap -sS www.solvetic.com

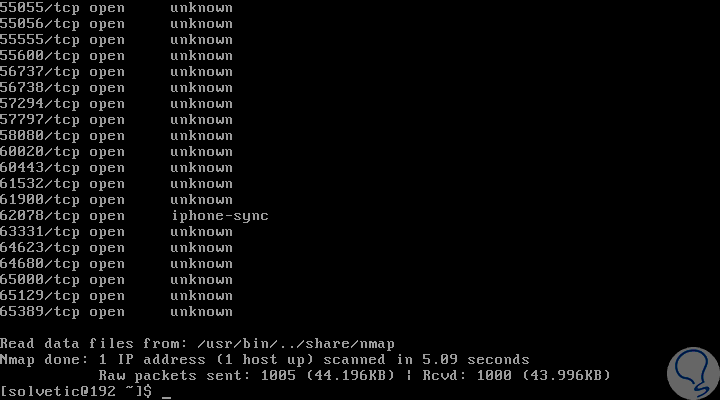

Wir können alle auf dieser Website verfügbaren Ports sowie deren Status und Namen des mit diesem Port verbundenen Dienstes detailliert anzeigen.

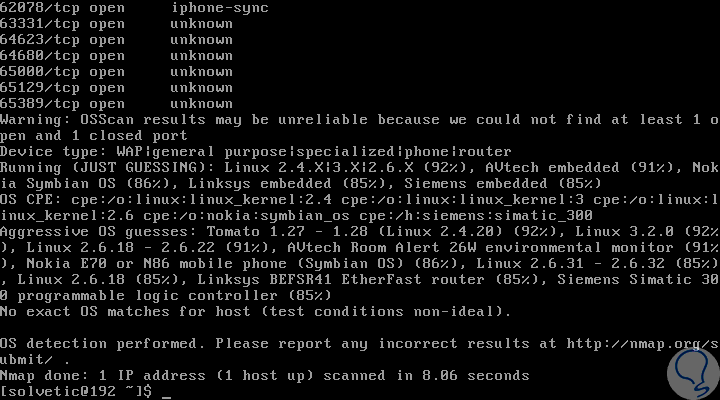

Eine andere von nmap angebotene Option besteht darin, das von der Website verwendete Betriebssystem oder die von uns angegebene IP-Adresse zu ermitteln. Dazu müssen wir die folgende Syntax ausführen:

sudo nmap -O --osscan-guess [IP] oder [Website]

Die nächste Alternative besteht darin, einen Ping-Scan-Befehl auszuführen. Dies ist praktisch, wenn wir die offenen Ports eines Computers überprüfen müssen. In diesem Fall verwenden wir die folgende Syntax:

sudo nmap -vv [IP] oder [Website]

Eine weitere verfügbare Option besteht darin, die im Ziel ausgeführten Dienste mithilfe der folgenden Syntax zu überprüfen:

sudo nmap -sV [IP] oder [Website]

So haben wir gesehen, wie es möglich ist, mit nmap mehrere Aspekte des lokalen oder externen Netzwerks vollständiger zu analysieren.