Unter den Aufgaben der Verwaltung und Kontrolle, die wir in Linux- Umgebungen unabhängig von der zu verwendenden Distribution ausführen müssen, hängt einer der wichtigsten Aspekte mit der Sicherheit jeder Distribution zusammen, da dort ein Mangel oder eine Sicherheitslücke besteht riskieren nicht nur die dort gehosteten Informationen, sondern die gesamte Struktur, an die dieses Gerät angeschlossen ist.

Wir befinden uns in Zeiten, in denen die Bedrohungen täglich zunehmen und viele Administratoren oder IT-Mitarbeiter diesem Problem keine gebührende Aufmerksamkeit schenken, weil sie glauben, dass niemals etwas passieren wird. Als Profis müssen wir jedoch einen Schritt voraus sein, wenn es um die Sicherheit der Benutzer in einem Unternehmen geht.

TechnoWikis wird eine praktische Anwendung mit dem Namen Lynis gründlich analysieren und herausfinden, wie hilfreich es sein wird, die Kapazität für Verwaltung, Kontrolle und Überwachung in Linux- Umgebungen zu erhöhen.

In diesem Fall verwenden wir Ubuntu 16.10 Server .

Lynis ist Open Source, das das Sicherheitsprofil jedes Teams bewertet und uns Vorschläge zur Erhöhung und Verbesserung des Sicherheitsniveaus im Unternehmen gibt.

Lynis analysiert UNIX- und Linux-Umgebungen viel gründlicher als eine Anwendung zur Schwachstellenanalyse. Lynis kann in folgenden Umgebungen ausgeführt werden:

- AIX

- FreeBSD

- HP-UX

- Linux – Die meisten Distributionen

- macOS

- NetBSD

- OpenBSD

- Solaris

Diese Anwendung kann in folgenden Fällen verwendet werden:

- Analyse und Erkennung von Schwachstellen .

- Sicherheitsüberprüfungen

- Konformitätstests wie PCI oder HIPAA.

- Verbesserungen in der Sicherheit des Systems.

- Administrative Verwaltung

1. Wie installiere ich Lynis in Ubuntu Server?

Es gibt zwar mehrere Möglichkeiten, Lynis zu installieren, in diesem Fall wird jedoch vom neuesten Repository aus installiert.

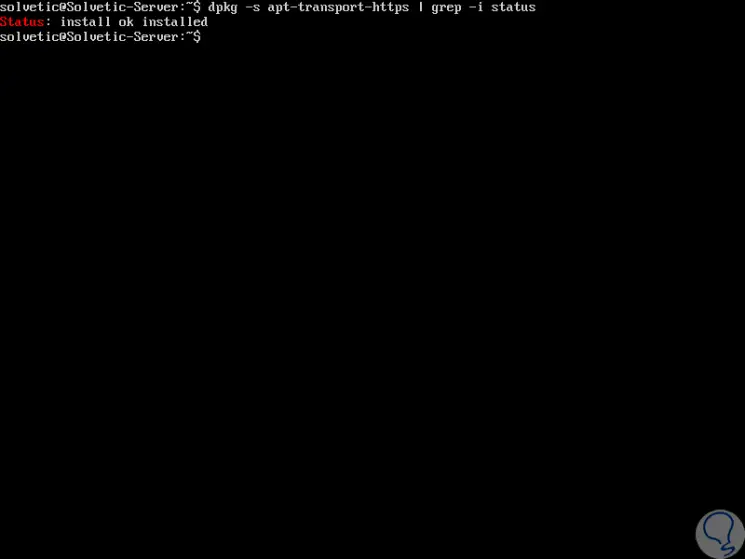

Es ist wichtig zu betonen, dass dieses Repository das HTTPS-Protokoll für seinen Zugriff verwendet. Für dieses Protokoll müssen wir bestätigen, dass unser Server HTTPS-Unterstützung bietet. Um dies zu überprüfen, führen wir die folgende Zeile aus:

dpkg -s apt-transport-https | grep -i status

Falls wir diesen Support nicht haben, werden wir die folgende Zeile für die Installation ausführen:

sudo apt-get installiere apt-transport-https

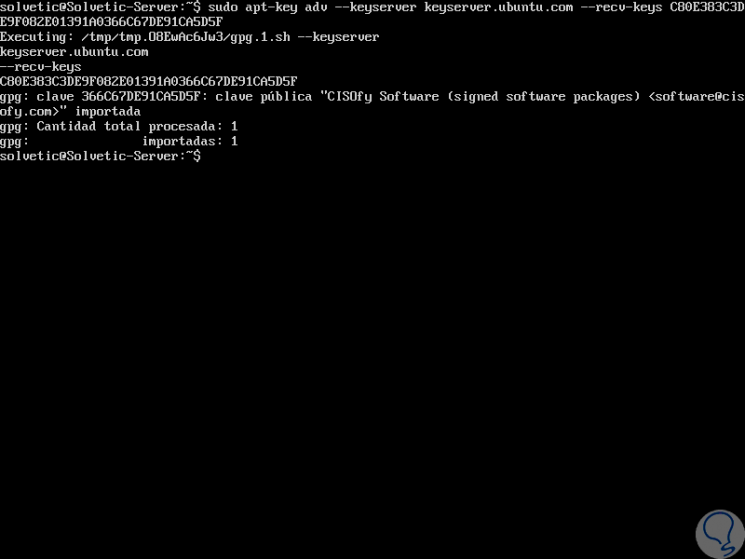

Sobald wir sicher sind, dass wir HTTPS unterstützen, installieren wir den offiziellen Repository-Schlüssel wie folgt:

sudo apt-key adv --keyserver keyserver.ubuntu.com --recv-keys C80E383C3DE9F082E01391A0366C67DE91CA5D5F

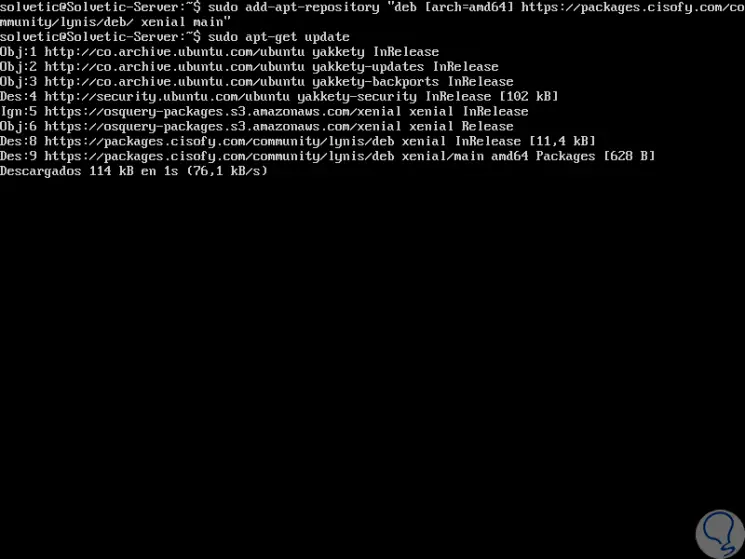

Nun fügen wir das offizielle Lynis-Repository hinzu, das im Paketmanager verfügbar sein soll. Dazu führen wir Folgendes aus:

sudo add-apt-repository "deb [arch = amd64] https://packages.cisofy.com/community/lynis/deb/ xenial main"

Wir aktualisieren die Betriebssystempakete:

sudo apt-get update

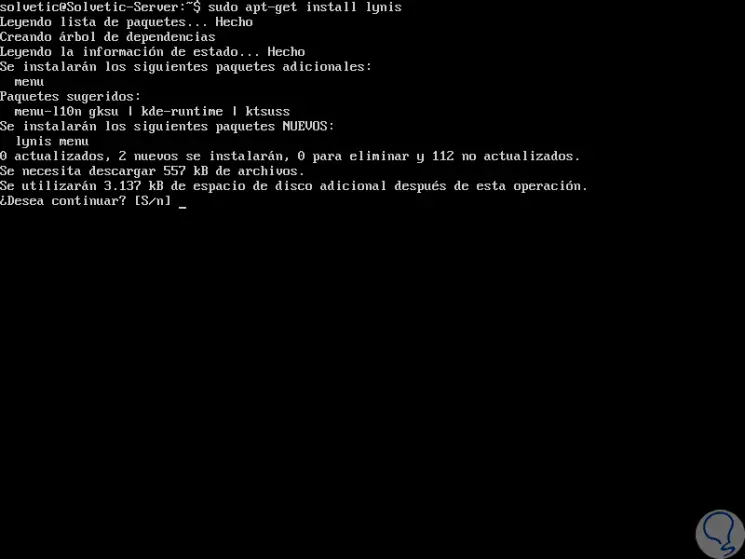

Nachdem die Pakete aktualisiert wurden, fahren Sie mit der Installation von Lynis in Ubuntu Server fort und führen Sie den folgenden Befehl aus:

sudo apt-get lynis installieren

Wir akzeptieren den Download und die entsprechende Installation von Lynis-Paketen in Ubuntu Server 16.10.

2. So führen Sie eine Sicherheitsüberprüfung mit Lynis in Ubuntu Server 16.10 durch

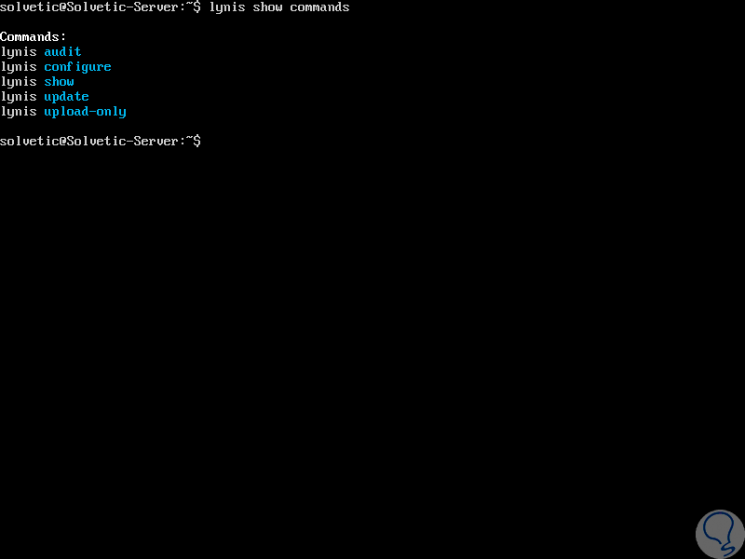

Sobald die Anwendung installiert ist, können wir die verfügbaren Lynis-Befehle anzeigen, indem wir die folgende Zeile ausführen:

lynis show befehle

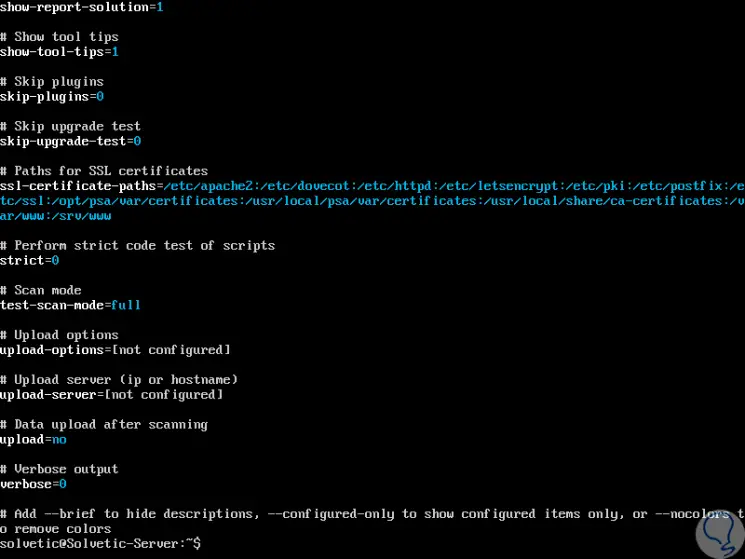

Jede Sicherheitsüberprüfung in Lynis erfolgt über Profile, die nichts anderes als Konfigurationsdateien mit verschiedenen Parametern sind, um die Art und Weise zu steuern, wie die Überprüfung durchgeführt wird. Um das Standardprofil von Lynis zu sehen, verwenden wir die folgende Zeile:

lynis show settings

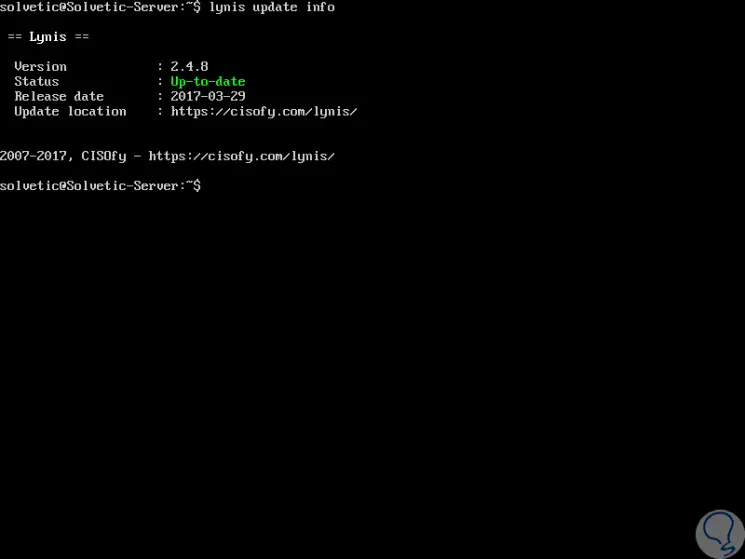

Wir können vor der Durchführung des Audits überprüfen, ob es eine neuere Lynis-Version gibt, die Verbesserungen enthalten kann, um dies zu überprüfen. Wir werden die folgende Zeile verwenden:

Lynis Update Info

Dies zeigt an, dass wir die aktuellste Version von Lynis haben. Wir können dieses Ergebnis auch überprüfen, indem wir die folgende Zeile ausführen:

lynis update check

Um unser erstes Audit des Systems durchzuführen, führen wir als Root-Pair-Benutzer den folgenden Befehl aus, der vollständig ausgeführt wird und einige Aspekte nicht auslässt:

sudo lynis audit system

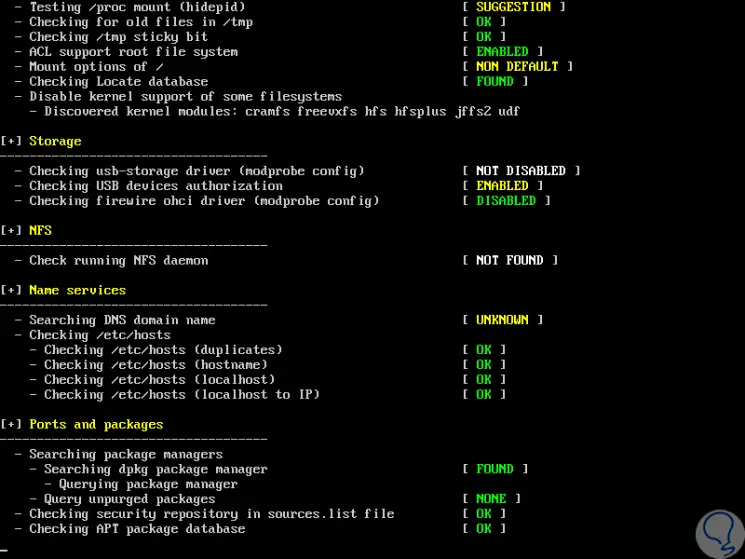

Wir können sehen, dass der Audit-Prozess in Ubuntu Server startet:

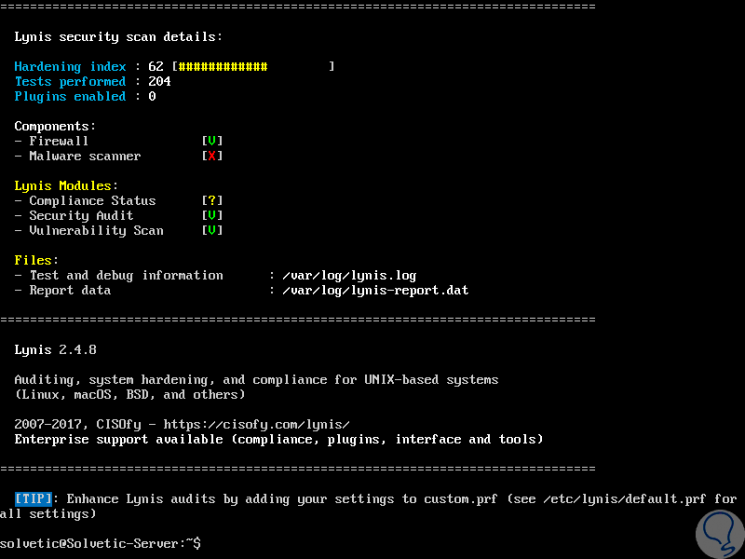

Dieser Vorgang dauert maximal ein bis zwei Minuten. Am Ende des Audits sehen wir Folgendes:

Die detaillierten Informationen zu diesem Ergebnis werden im Pfad /var/log/lynis.log gespeichert, und die Berichtsdaten, in denen alle Informationen zum Server gespeichert sind, werden im Pfad /var/log/lynis-report.dat gespeichert.

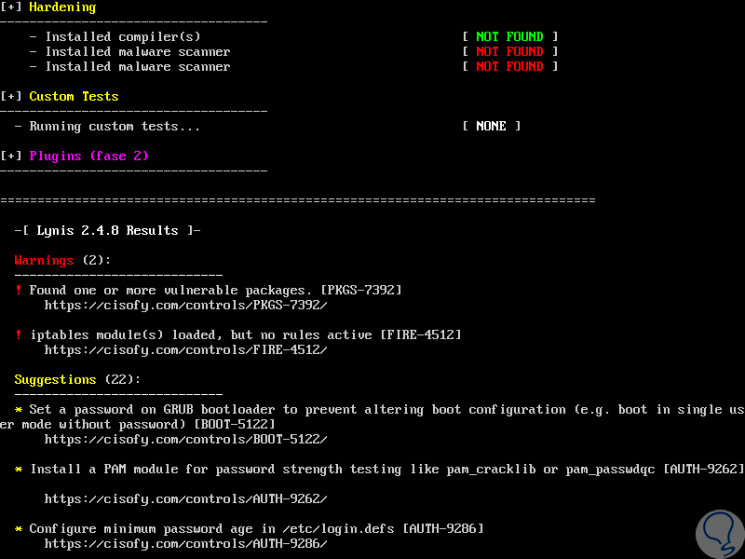

Das Interessante an Lynis ist, dass er uns im vorherigen Bericht Warnungen und die entsprechenden Sicherheitsvorschläge vorlegt, die zu berücksichtigen sind, um ein stabiles und zuverlässiges System zu haben:

3. So beheben Sie die von Lynis Ubuntu Server generierten Warnungen

Eine Warnung (Warning) ermöglicht es uns, auf Schwachstellen aufmerksam zu machen, die im Betriebssystem auftreten können. Im Allgemeinen enthält die Warnung die Lösung dafür.

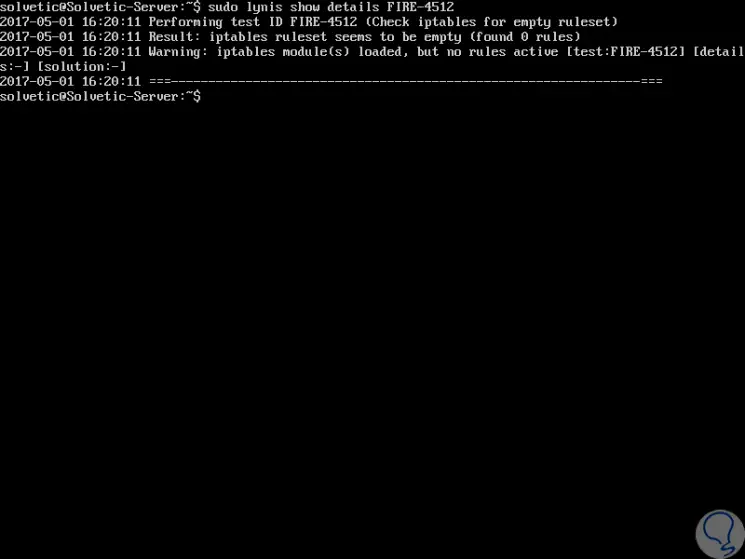

Eine der Möglichkeiten, eine Warnung in Lynis genauer zu analysieren, besteht darin, die folgende Syntax zu verwenden:

sudo lynis Details anzeigen (Code)

Wenn wir zum Beispiel die Warnung des FIRE-4512-Codes detailliert kennen wollen, werden wir Folgendes ausführen:

sudo lynis details anzeigen FIRE-4512

4. Wie Sie Lynis-Vorschläge in Ubuntu Server implementieren

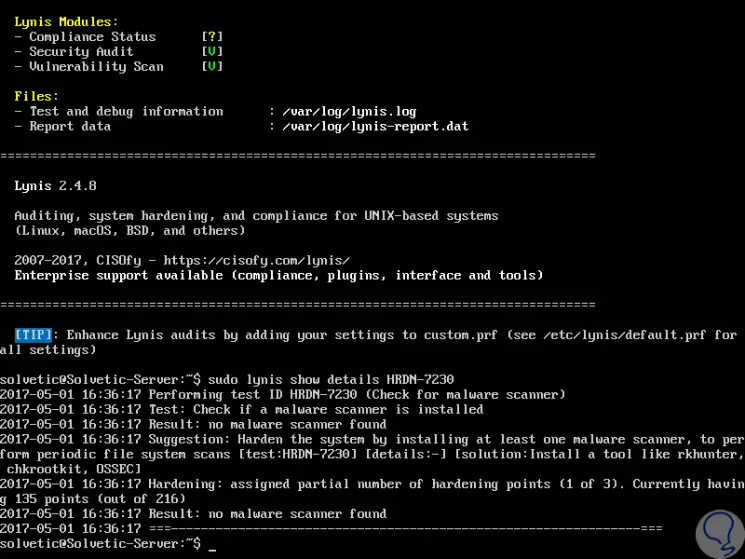

Wir können sehen, dass in der jeweiligen Audit-Analyse verschiedene Vorschläge (Vorschläge) des Tools enthalten sind, um das Sicherheitsniveau des Servers zu verbessern.

Der Vorschlag setzt sich wie folgt zusammen:

- Informationen zu Vorschlägen.

- Vorschlags-ID

- Endlich eine Lösung.

Wie bei den Warnungen können wir die Zeile sudo lynis show details verwenden , um weitere Informationen zu erhalten:

In diesem Fall besteht die vorgeschlagene Lösung darin, eine Anti-Malware auf dem Server zu installieren. Auf diese Weise enthält jeder Vorschlag eine Lösung.

5. So passen Sie Lynis-Audits in Ubuntu Server an

Wie eingangs erwähnt, stützt sich Lynis bei der Durchführung der Audits auf Profile, die ein vordefiniertes Profil haben.

Diese Profile haben die Erweiterung .prf und befinden sich in der Route:

/ etc / lynis

.

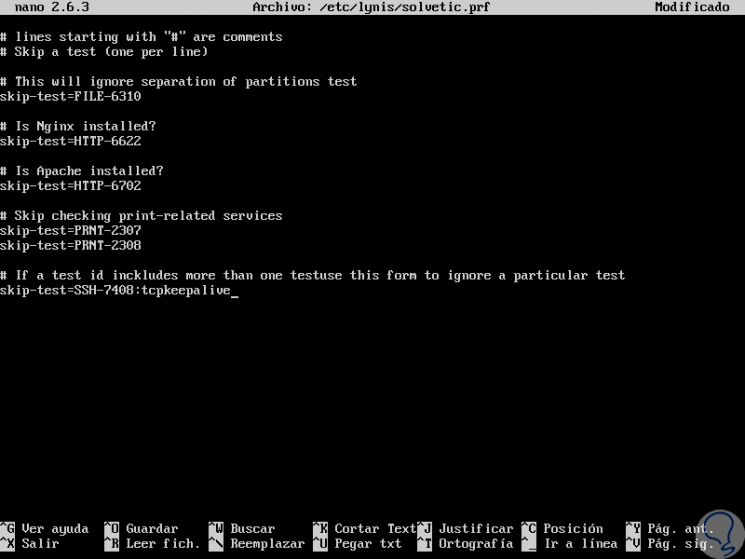

Um ein neues Profil zu erstellen und Lynis anzuweisen, nur das zu prüfen, was wir benötigen, und nicht das gesamte System, erstellen wir eine neue Datei mit dem Namen solvetic, indem wir Folgendes ausführen:

sudo nano /etc/lynis/solvetic.prf

In dieser Datei fügen wir die Tests hinzu, die wir auslassen möchten:

- FILE-6310: Hiermit wird der Status der Partitionen überprüft.

- HTTP-6622: Wird zur Überprüfung von Nginx in einer Webserver-Installation verwendet.

- HTTP-6702: Wird zum Überprüfen von Apache verwendet.

- PRNT-2307 und PRNT-2308: Dient zum Überprüfen von Druckservern.

- TOOL-5002: Zur Überprüfung von automatischen Werkzeugen wie Marionette und Salz.

- SSH-7408: tcpkeepalive: Dient zur Durchführung grundlegender Testprüfungen .

In dieser Datei werden wir Folgendes hinzufügen:

# Zeilen, die mit "#" beginnen, sind Kommentare # Test überspringen (einer pro Zeile) # Dies ignoriert die Trennung der Partitionen Sprungtest = FILE-6310 # Ist Nginx installiert? Skip-Test = HTTP-6622 # Ist Apache installiert? Skip-Test = HTTP-6702 # Überspringen Sie die Überprüfung der druckbezogenen Dienste Sprungtest = PRNT-2307 Sprungtest = PRNT-2308 # Wenn eine Test-ID mehr als einen Test enthält, verwenden Sie dieses Formular, um einen bestimmten Test zu ignorieren Sprungtest = SSH-7408: tcpkeepalive

Wir speichern die Änderungen mit der Tastenkombination:

+ O Strg + O

und wir verließen den Editor mit:

+ X Strg + X

Auf diese Weise werden diese Parameter beim nächsten Audit weggelassen.

Wir haben verstanden, wie Lynis ein großartiger Verbündeter für alle Administratoren und Mitarbeiter wird, die die Sicherheitsstufen der verschiedenen Linux-Distributionen verfolgen möchten. Es besteht auch die Möglichkeit, es in anderen Distributionen zu verwenden. Aus diesem Grund empfehlen wir Ihnen, mit Lynis in CentOS 7 zu prüfen.

Audit Lynis CentOS