Beim Verwalten und Verwalten von Servern und Clientcomputern muss unbedingt klar sein, welche Art von Zugriff diese Elemente haben, um unerwünschte oder plötzliche Angriffe zu vermeiden, die den gesamten natürlichen Betrieb der Umgebung beeinträchtigen . Eine der am häufigsten verwendeten Technologien für ihre verschiedenen Funktionen, Skalierbarkeit und Konfiguration sind virtuelle Umgebungen . Insbesondere haben wir eine Option, die uns, obwohl sie bezahlt wird, eine Vielzahl von Lösungen und Funktionen bietet, um diesen Prozess bestmöglich durchzuführen. Wir sprechen von Microsoft Azure, einer Plattform, für die wir, obwohl sie bezahlt wird, einen Testzeitraum von einem Jahr haben.

Um mehr über die Funktionsweise von Microsoft Azure zu erfahren, besuchen Sie den folgenden Link:

Wie bereits erwähnt, besteht eine der grundlegenden Aufgaben darin, die Zugänglichkeit der Server zu ermitteln. Dies wird durch das Öffnen von Ports erreicht. Aus diesem Grund wird TechnoWikis erläutern, wie wir die Ports in Microsoft Azure auf nützliche Weise öffnen und so die Art der Kommunikation mit dem System verwalten können.

1. Öffnen Sie Ports in Microsoft Azure mit Portal Azure

Wenn Sie in Azure einen Port öffnen oder einen Verbindungspunkt zu einer der erstellten virtuellen Maschinen erstellen möchten, müssen Sie einen Netzwerkfilter in einem Subnetz oder in einer Netzwerkschnittstelle einer virtuellen Maschine erstellen filter besteht darin, den eingehenden und ausgehenden Datenverkehr zu steuern. Zu diesem Zweck werden sie in einer Netzwerksicherheitsgruppe gespeichert, die der Ressource zugeordnet ist, in der dieser Datenverkehr empfangen werden soll.

Um diesen Vorgang zu starten, müssen wir uns unter dem folgenden Link anmelden. Dort geben wir unsere Benutzerdaten ein, um darauf zuzugreifen.

2. Erstellen Sie mit Portal Azure eine Netzwerksicherheitsgruppe

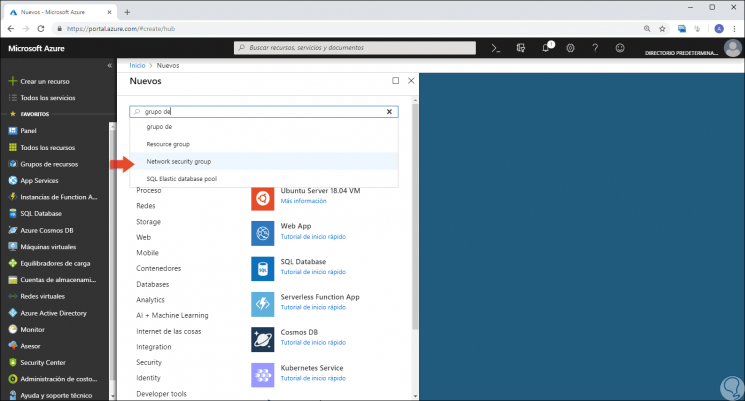

Sobald wir das Azure-Portal betreten, müssen wir eine Netzwerksicherheitsgruppe erstellen. Dazu gehen wir zum Abschnitt “Alle Ressourcen” und geben dort im Suchfeld den Begriff “Gruppe von” und eine Reihe von ein Optionen, bei denen wir “Netzwerksicherheitsgruppe” auswählen sollten:

Daraufhin wird das folgende Fenster angezeigt:

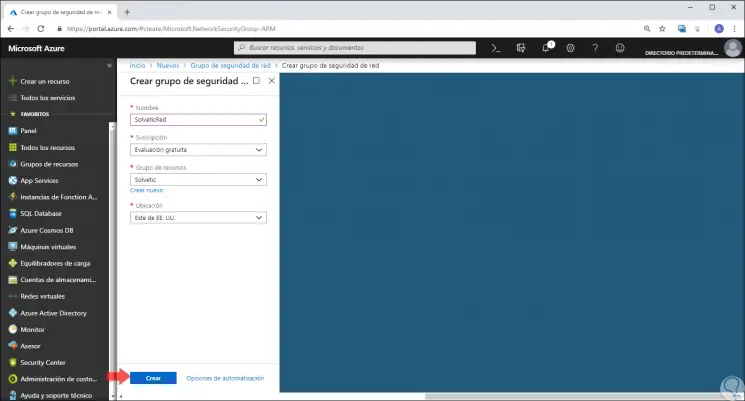

Dort wählen wir die Option “Resource Manager” und klicken auf die Schaltfläche “Create” und definieren im nächsten Fenster. Sobald dies definiert ist, klicken Sie auf die Schaltfläche “Erstellen”, um zu überprüfen, ob unsere Sicherheitsgruppe in Azure ordnungsgemäß erstellt wurde.

- Name der Netzwerksicherheitsgruppe

- Art des zu verwendenden Abonnements

- Gruppe von Ressourcen, die wir zuweisen müssen

- Physischer Standort der Ressource

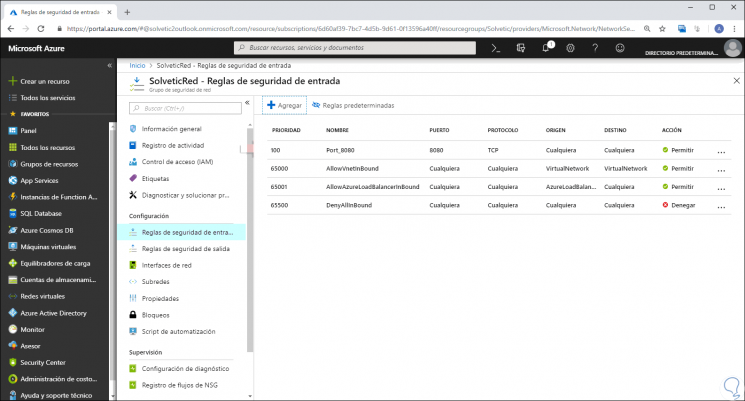

3. Erstellen Sie mit Portal Azure eine Eintragssicherheitsregel

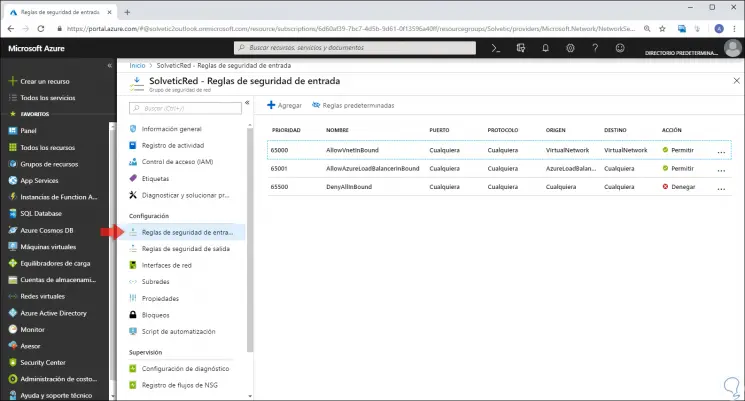

Der nächste Schritt ist nun, eine Sicherheitsregel auf der Einstiegsebene zu erstellen. Dazu wählen wir die Gruppe aus, die wir erstellt haben, und im linken Abschnitt wählen wir “Regeln für die Einstiegssicherheit” aus und sehen Folgendes:

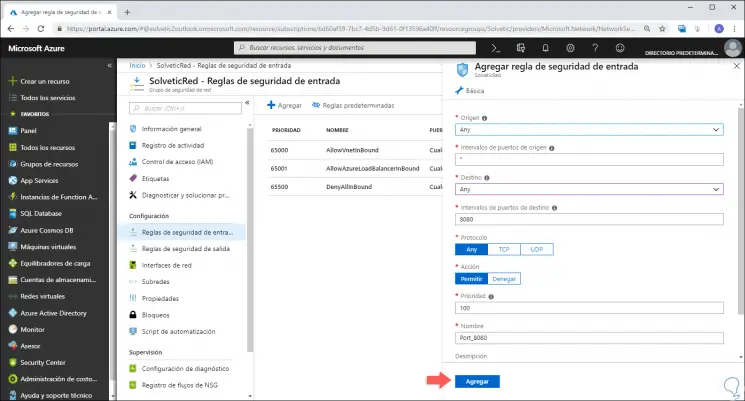

Dort klicken wir auf die Schaltfläche “Hinzufügen” und definieren im erweiterten Fenster Folgendes:

- Ursprung der Regel

- Zu verwendende Port-Intervalle

- Ziel der Regel

- Ports zu öffnen

- Zu verwendende Protokolle

- Auszuführende Aktion

- Prioritätsstufe (je niedriger der numerische Wert, desto früher wird die Regel angewendet)

- Zuzuweisender Name

Wenn Sie diese Aspekte definiert haben, klicken Sie auf die Schaltfläche “Hinzufügen” und Sie sehen unsere hinzugefügte Regel:

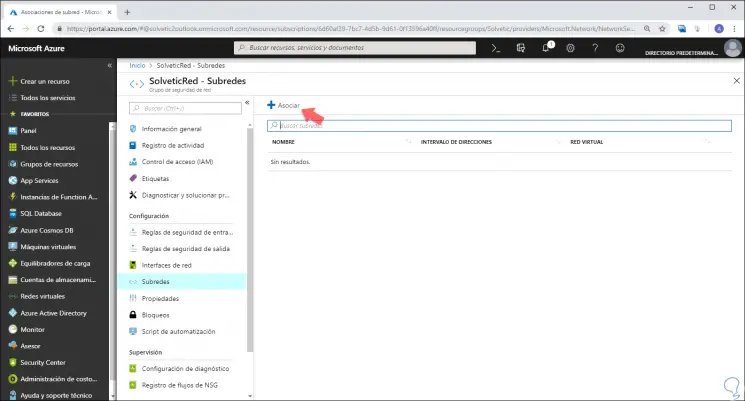

4. Ordnen Sie mithilfe von Azure Portal eine Netzwerksicherheitsgruppe einem Subnetz zu

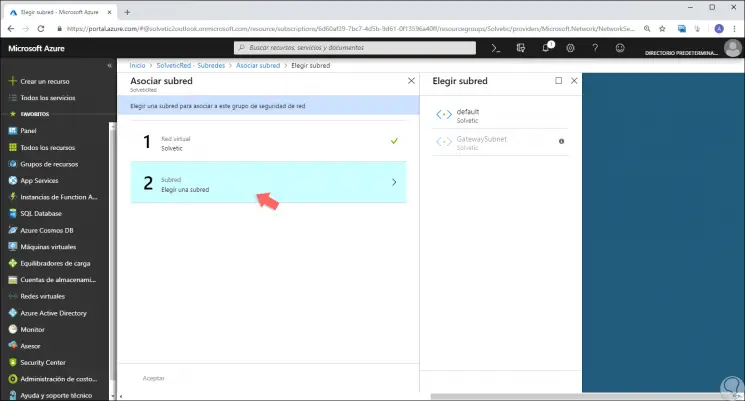

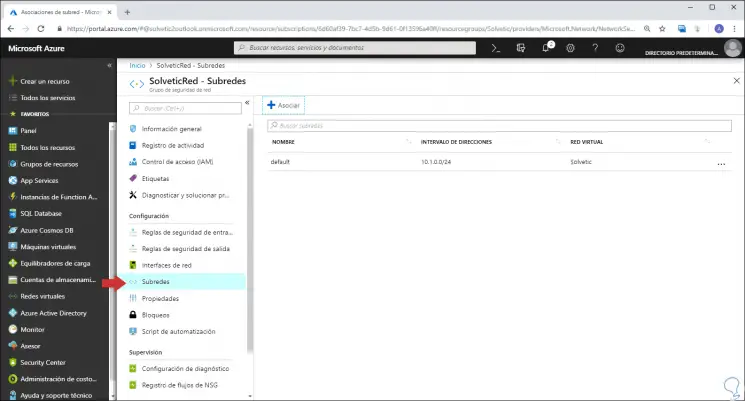

Damit alles richtig funktioniert, müssen wir die Sicherheitsgruppe einem vorhandenen Subnetz zuordnen. Dazu gehen wir zum Abschnitt “Subnetze” und dort sehen wir Folgendes:

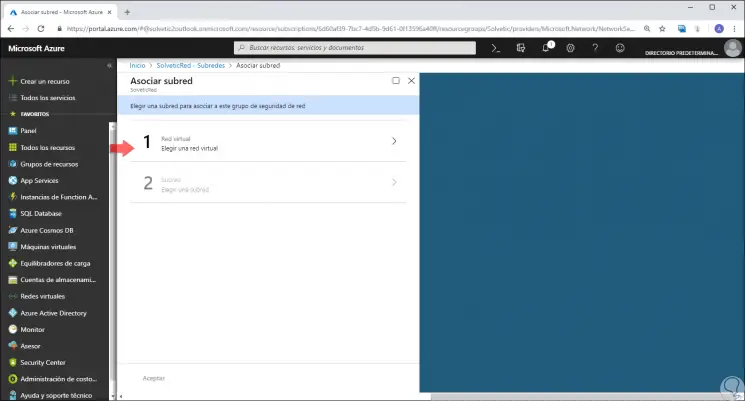

Wir klicken auf die Schaltfläche “Zuordnen” und Folgendes wird angezeigt:

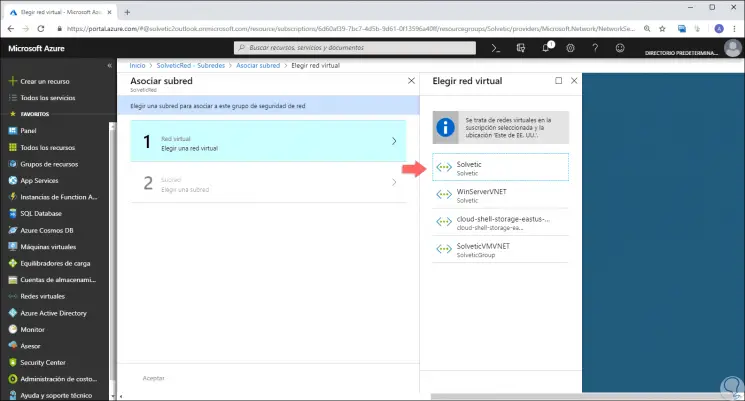

Dort klicken wir auf die Option “Virtuelles Netzwerk” und sehen die verschiedenen in Azure erstellten virtuellen Netzwerke:

Wir wählen das zu verwendende virtuelle Netzwerk aus und müssen dann das Subnetz auswählen:

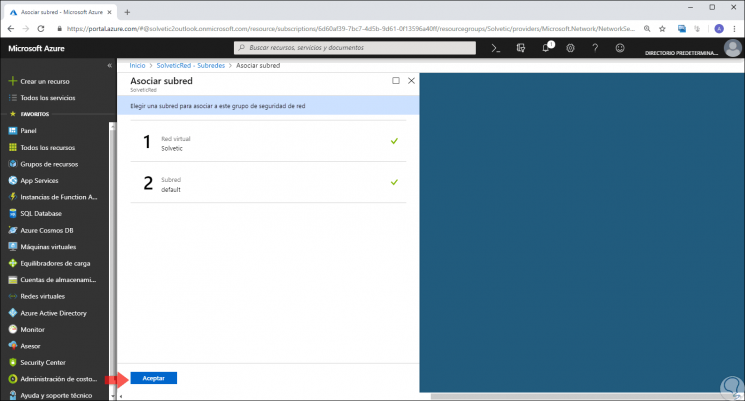

Nach der Auswahl sehen wir Folgendes:

Klicken Sie dort auf die Schaltfläche “Übernehmen”, um den Integrationsprozess der Sicherheitsgruppe mit dem virtuellen Netzwerk durchzuführen. Jetzt können Sie über den ausgewählten Port auf die virtuellen Maschinen zugreifen, die eine Verbindung zu diesem bestimmten Subnetz herstellen.

5. Öffnen Sie Ports in Microsoft Azure mit PowerShell

Microsoft Azure integriert PowerShell, mit der verschiedene Aufgaben zum Erstellen, Verwalten und Verwalten von Ressourcen in Azure ausgeführt werden können.

Der erste Schritt besteht darin, sich bei Azure PowerShell anzumelden, indem Sie Folgendes ausführen:

Connect-AzureRmAccount

Sie können sich auch beim Azure-Portal anmelden und dann auf einer neuen Registerkarte Folgendes einfügen:

https://shell.azure.com/powershell

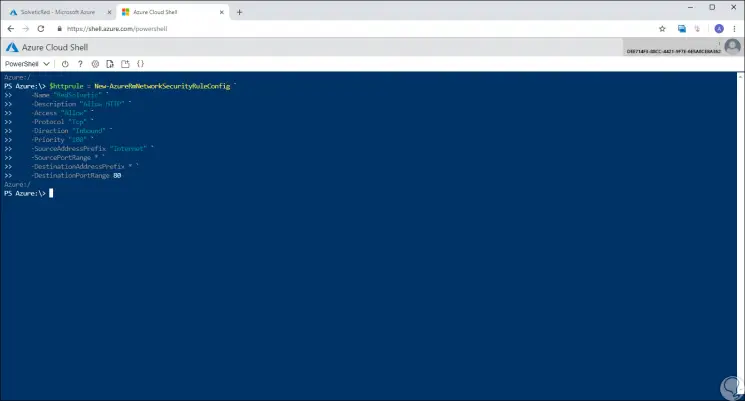

Danach erstellen wir eine Regel mit “New-AzureRmNetworkSecurityGroup”. In diesem Beispiel erstellen wir eine Regel mit dem Namen RedTechnoWikis, um den TCP-Verkehr auf Port 80 zuzulassen. Führen Sie Folgendes aus:

$ httprule = New-AzureRmNetworkSecurityRuleConfig ` -Name "RedTechnoWikis" ` -Beschreibung "Allow HTTP" ` -Auf "Zulassen" `zugreifen -Protokoll "Tcp" ` -Direction "Inbound" ` -Priorität "100" ` -SourceAddressPrefix "Internet" ` -SourcePortRange * ` -DestinationAddressPrefix * ` -DestinationPortRange 80

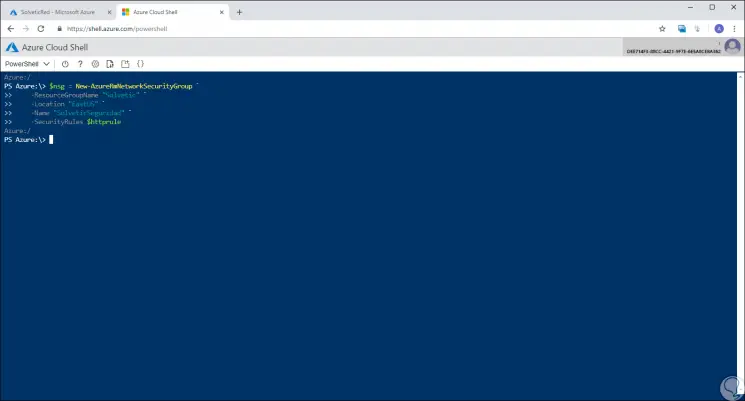

Danach erstellen wir mit “New-AzureRmNetworkSecurityGroup” eine Netzwerksicherheitsgruppe und weisen dort die HTTP-Regel zu:

$ nsg = New-AzureRmNetworkSecurityGroup ` -ResourceGroupName "TechnoWikis" ` -Lage "EastUS" ` -Name "TechnoWikisSecurity" ` -SecurityRules $ httpRule

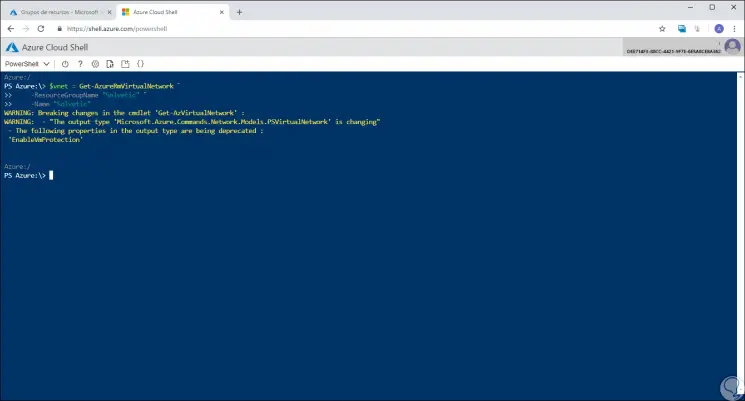

Der nächste Schritt besteht darin, die Netzwerksicherheitsgruppe einem vorhandenen Subnetz in Azure zuzuweisen. In diesem Fall führen wir Folgendes aus:

$ vnet = Get-AzureRmVirtualNetwork ` -ResourceGroupName "TechnoWikis" ` -Name "TechnoWikis"

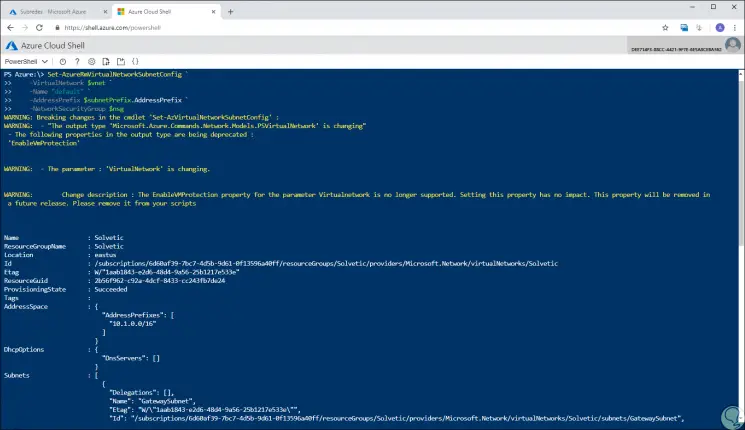

Wie bereits erwähnt, muss die Netzwerksicherheitsgruppe über das Cmdlet “Set-AzureRmVirtualNetworkSubnetConfig” dem Subnetz zugeordnet werden. In diesem Beispiel wird Folgendes ausgeführt.

$ subnetPrefix = $ vnet.Subnets |? {$ _. Name -eq 'default'} Set-AzureRmVirtualNetworkSubnetConfig ` -VirtualNetwork $ vnet ` -Name "default" ` -AddressPrefix $ subnetPrefix.AddressPrefix ` -NetworkSecurityGroup $ nsg

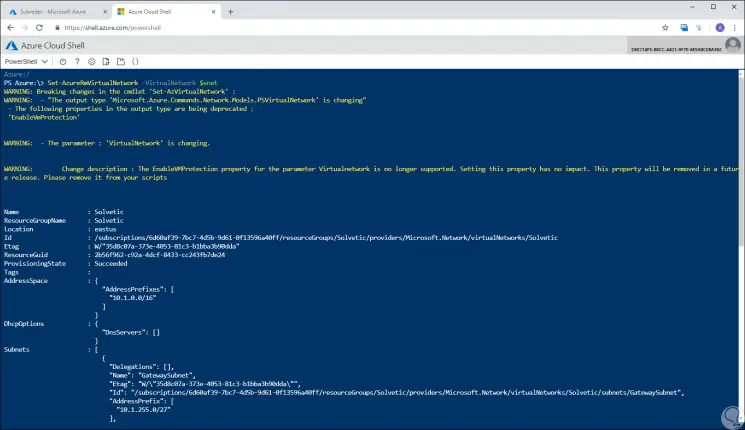

Im letzten Teil sehen wir Folgendes:

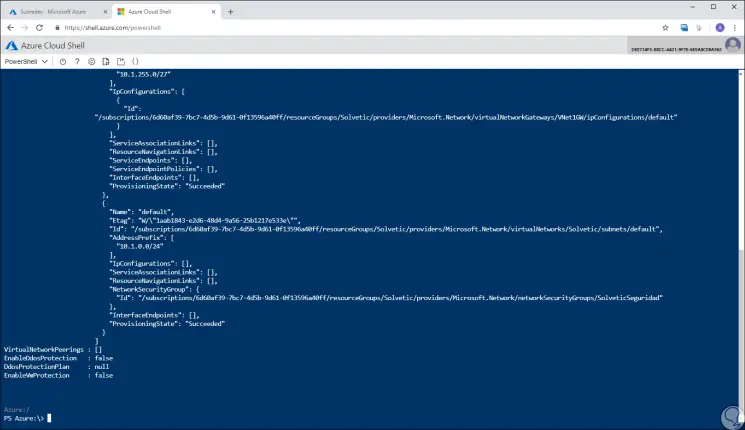

Schließlich müssen wir das virtuelle Netzwerk mit “Set-AzureRmVirtualNetwork” aktualisieren, damit die Änderungen den erwarteten Effekt haben:

Set-AzureRmVirtualNetwork -VirtualNetwork $ vnet

Wie wir gesehen haben, verfügen wir über diese Methoden, um das Öffnen von Ports in virtuellen Azure-Maschinen zu vereinfachen.