Eines der heikelsten Themen, die ein Unternehmen im Auge hat, ist die Sicherheit und Vertraulichkeit , nicht nur in Bezug auf seine Grundsätze, sondern auch in Bezug auf die gesamte Infrastruktur (Geräte, Daten, Benutzer usw.). Ein Großteil dieser Informationen wird im Internet gespeichert Server der Organisation und wenn wir als Administrator, Koordinator oder Systemassistent Zugriff auf den Server haben, sehen wir uns einer großen Verantwortung gegenüber, den Zugriff nicht autorisierter Personen auf das System zu verhindern.

Ich hoffe, dass es in vielen Situationen nicht zu systembedingten Zugriffen gekommen ist und nicht autorisierte Änderungen vorgenommen wurden. Leider wissen Sie nicht, welcher Benutzer verantwortlich war und wann die Veranstaltung stattgefunden hat .

Wir werden ein wahres Beispiel für diese Situation setzen:

Irgendwann in der Firma betrat jemand den Server und löschte einen Benutzer, der, obwohl er einen Standardnamen hatte, ein Benutzer war, der für den Zugriff auf eine produktive Maschine verwendet wurde. Als der Benutzer entfernt wurde, wurde der Dienst deaktiviert und es gab ein großes Problem und es gab kein Problem Er konnte bestimmen, wer oder wie er die Änderung vorgenommen hatte.

Glücklicherweise können wir mit Windows Server einen Prozess ausführen, um alle auf dem Server aufgetretenen Ereignisse zu überwachen. In dieser Studie wird analysiert, wie diese Überwachung auf einfache und effektive Weise implementiert werden kann.

Die Umgebung, mit der wir arbeiten werden, ist Windows Server 2016 Datacenter Technical Preview 5 .

1. Implementieren Sie die Überwachung des Active Directory

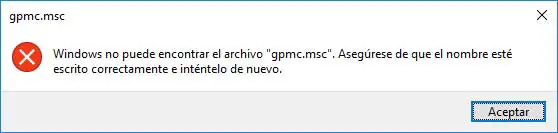

Als Erstes müssen wir die Administrationskonsole für Gruppenrichtlinien oder gpmc aufrufen. Dazu verwenden wir die Tastenkombination:

+ R

+ R

Und wir werden den Begriff eingeben:

gpmc.msc

Der GPO-Administrator wird geöffnet.

In diesen Fällen müssen wir gpmc mit einer der folgenden Optionen installieren :

- Rufen Sie den Server-Manager auf und öffnen Sie die Option: Rollen und Features hinzufügen und wählen Sie dann unter Features – Features die Option Gruppenrichtlinienverwaltung.

- Über Windows PowerShell mit dem Cmdlet:

Windows-InstallFeature -Name GPMC

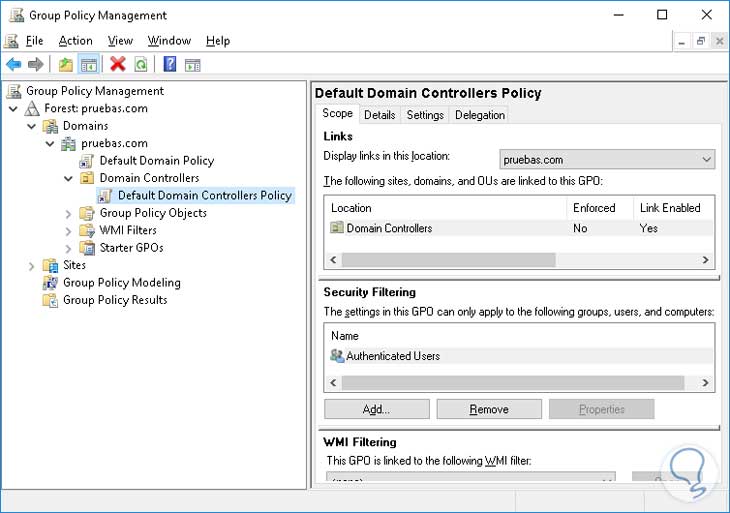

Sobald wir Zugriff auf gpmc haben, sehen wir das Fenster, in dem die Gesamtstruktur angezeigt wird, stellen sie und später Domänen bereit, dann den Namen unserer Domäne, zeigen wir Domänencontroller an und wählen schließlich Standard-Domänencontrollerrichtlinie aus.

Dort klicken wir mit der rechten Maustaste auf Default Domain Controller Policy (Standard-Domänencontrollerrichtlinie) und wählen Edit ( Bearbeiten) oder Edit ( Bearbeiten) , um einige Anpassungen vorzunehmen und damit die Ereignisse aufzuzeichnen, die in unserem Windows Server 2016 aufgetreten sind.

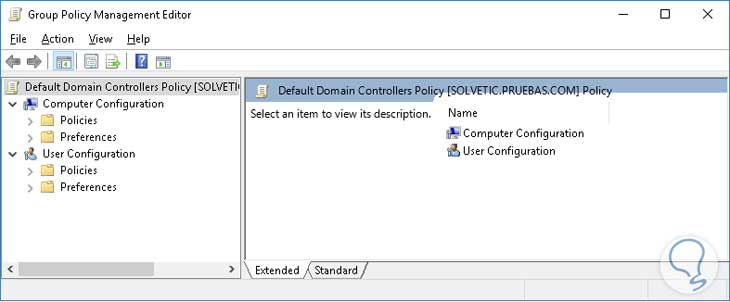

Wir werden folgendes sehen:

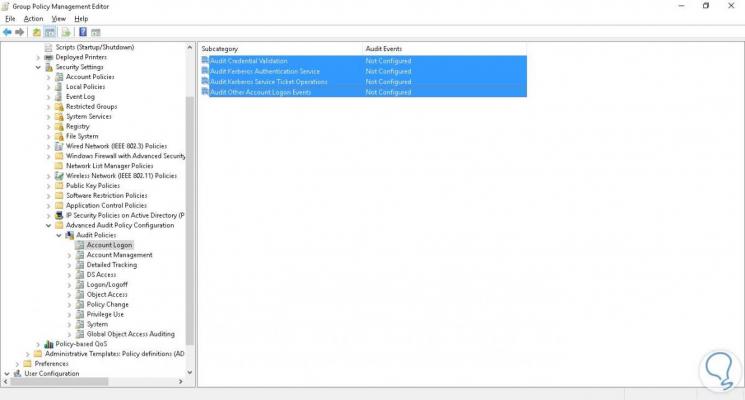

Wie wir sehen können, konnten wir auf den Editor der Domänencontroller-Gruppenrichtlinien zugreifen. Da wir nun dort sind, werden wir den folgenden Weg einschlagen:

- Computerkonfiguration

- Richtlinien

- Windows-Einstellungen

- Sicherheitseinstellungen

- Erweiterte Konfiguration der Überwachungsrichtlinie

- Überwachungsrichtlinien

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

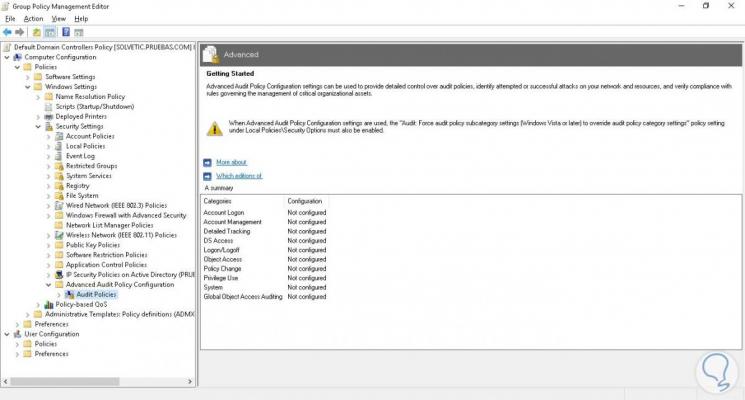

Dort müssen wir die Parameter der folgenden Elemente konfigurieren:

- Kontoanmeldung

- Kontoverwaltung

- DS-Zugriff

- Anmeldung / Abmeldung

- Objektzugriff

- Richtlinienänderung

Wir werden die Kontoanmeldung konfigurieren und sehen, dass nach Auswahl auf der rechten Seite Folgendes angezeigt wird:

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

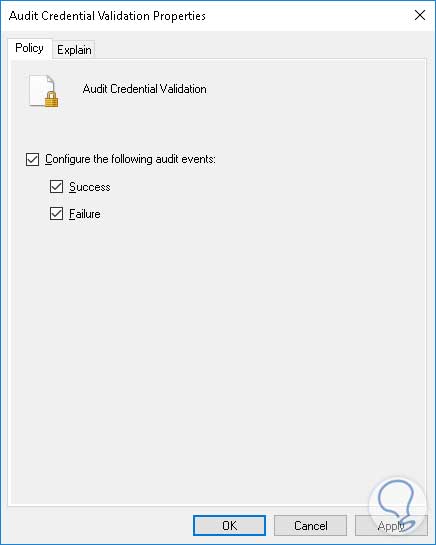

Dort müssen wir jede dieser Optionen wie folgt konfigurieren. Doppelklicken Sie auf jeden einzelnen und fügen Sie die folgenden Parameter hinzu.

Aktivieren Sie das Kontrollkästchen Folgende Überwachungsereignisse konfigurieren und aktivieren Sie die beiden Kontrollkästchen Erfolgreich und Fehlgeschlagen (diese Werte ermöglichen die Aufzeichnung erfolgreicher und fehlerhafter Ereignisse).

Wir machen das mit jedem und drücken Apply und dann OK , um die Änderungen zu speichern.

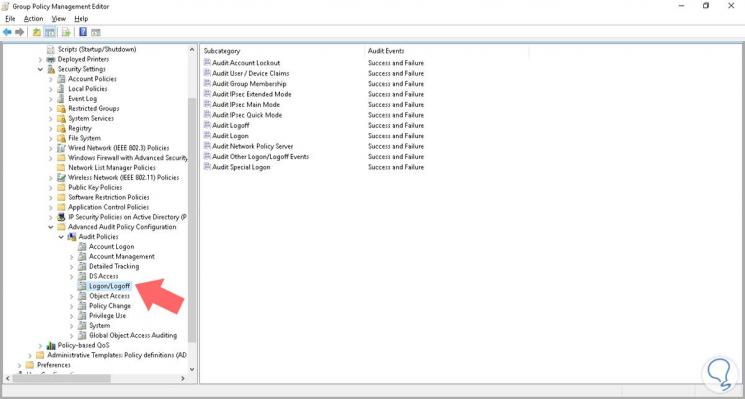

Dieser Vorgang wird für alle Felder in den folgenden Parametern wiederholt:

- Kontoverwaltung

- DS-Zugriff

- Anmeldung / Abmeldung

- Objektzugriff

- Richtlinienänderung

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Auf der rechten Seite sehen wir in der Spalte Überwachungsereignisse, dass die konfigurierten Werte geändert wurden (Erfolg und Misserfolg).

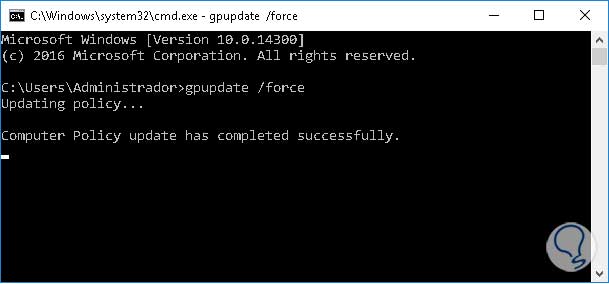

Als nächstes werden wir die Richtlinien, die wir geändert haben, erzwingen, damit das System sie übernimmt. Dazu geben wir die Befehlszeile cmd ein und geben den folgenden Befehl ein:

gpupdate / force

[color = # a9a9a9] Aktualisieren Sie die Richtlinien, ohne dass Sie einen Neustart durchführen müssen. [/ color]

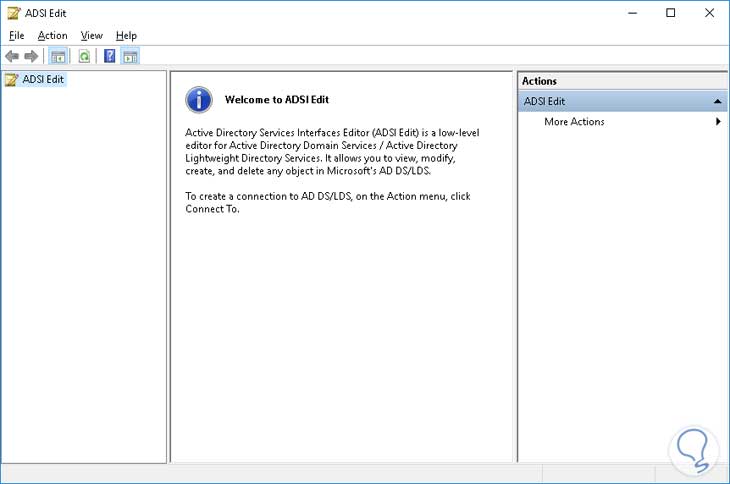

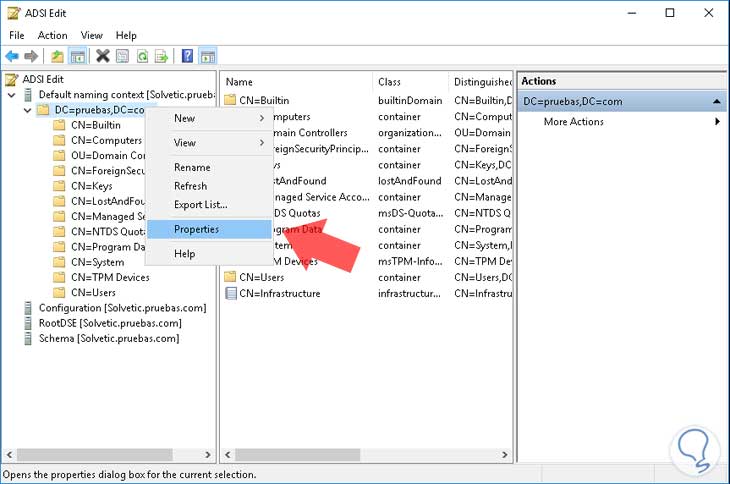

Wir verlassen den Befehl cmd mit dem Befehl exit. Als Nächstes öffnen wir den ADSI- oder ADSI-Bearbeitungseditor mit dem Begriff adsiedit.msc aus dem Befehl Ausführen (Windows + R) oder indem Sie den Begriff ADSI in das Windows Server 2016-Suchfeld eingeben und ADSI-Bearbeitung auswählen.

Wir werden das folgende Fenster sehen:

Sobald wir uns in ADSI Edit befinden, klicken wir mit der rechten Maustaste auf ADSI Edit auf der linken Seite und wählen Verbinden mit .

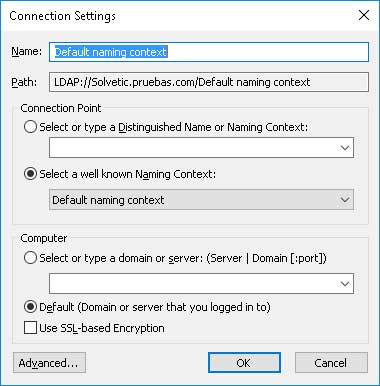

Das folgende Fenster wird angezeigt:

Im Feld “Verbindungspunkt ” auf der Registerkarte “Bekannten Namenskontext auswählen” werden die folgenden Verbindungsoptionen angezeigt:

- Standardbenennungskontext

- Konfiguration

- RootDSE

- Schema

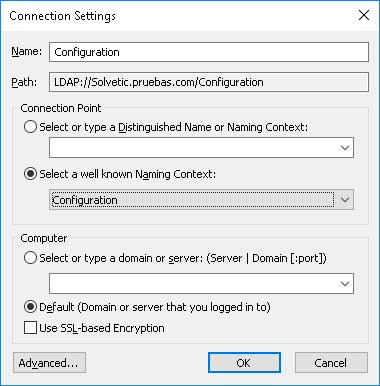

Diese Werte bestimmen, wie Ereignisse in Windows Server 2016 registriert werden. In diesem Fall müssen Sie die Option Konfiguration auswählen, damit die aufzuzeichnenden Ereignisse die Werte der zuvor in gpmc vorgenommenen Konfiguration annehmen.

Drücken Sie OK und wir müssen den vorherigen Schritt wiederholen, um die anderen Werte hinzuzufügen:

- Standard

- RootDSE

- Schema

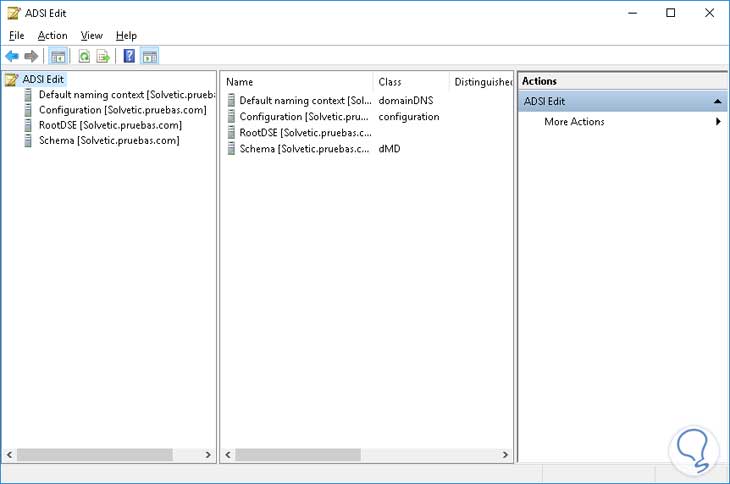

Sobald wir alle Felder hinzugefügt haben, wird ADSI Edit angezeigt .

Jetzt müssen wir das Audit für jeden dieser Werte aktivieren. Dazu führen wir den Prozess im Standardnamenskontext durch und wiederholen diesen Prozess für andere.

Wir zeigen das Feld an und klicken mit der rechten Maustaste auf die Zeile unseres Domänencontrollers und wählen Eigenschaften – Eigenschaften .

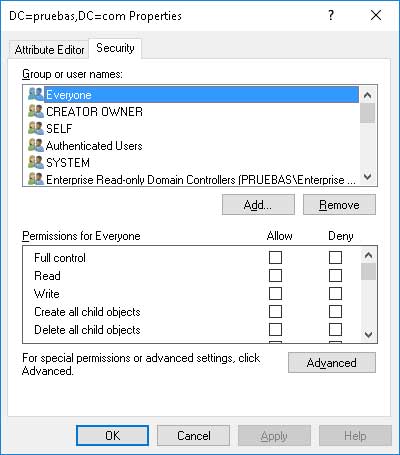

Wir werden das nächste Fenster sehen, in dem wir die Registerkarte Sicherheit auswählen .

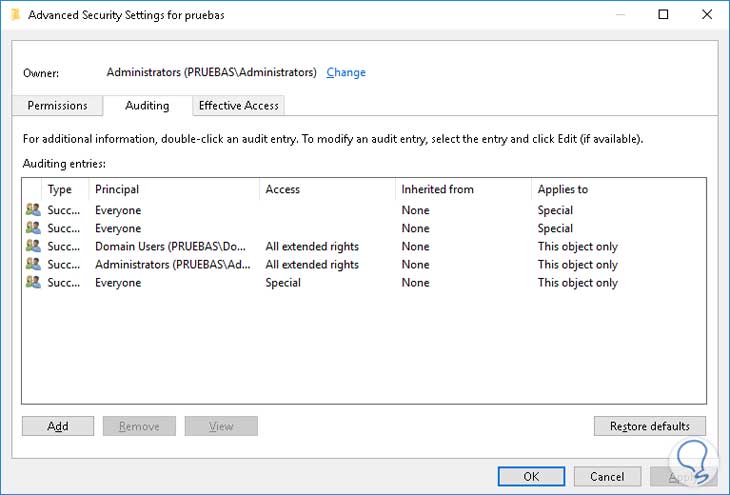

Dort drücken wir die Schaltfläche Erweitert – Erweitert und sehen die folgende Umgebung, in der wir die Registerkarte Auditing – Audit auswählen .

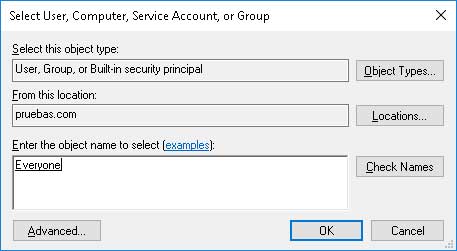

Dort klicken wir auf ” Hinzufügen” , um “Jeder” hinzuzufügen. Auf diese Weise können wir die von jedem Benutzer ausgeführten Aufgaben unabhängig von der Berechtigungsstufe überwachen. Sobald wir auf Hinzufügen klicken, werden wir den Benutzer folgendermaßen suchen:

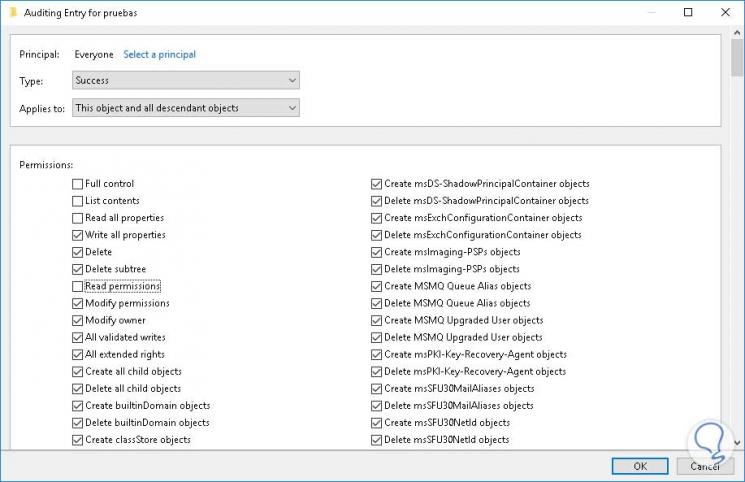

Klicken Sie auf OK und im angezeigten Fenster markieren wir alle Kästchen und deaktivieren nur Folgendes, um die Prüfung durchzuführen:

- Volle Kontrolle

- Inhalt auflisten

- Lesen Sie alle Eigenschaften

- Leseberechtigungen

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Drücken Sie OK , um die Änderungen zu speichern.

2. Überwachen Sie Ereignisse von Änderungen, die in AD vorgenommen wurden

Denken Sie daran, die gleichen Schritte für die anderen Werte in den ADSI-Bearbeitungsknoten auszuführen. Um zu überprüfen, ob alle in Windows Server 2016 vorgenommenen Änderungen registriert sind, öffnen wir die Ereignisanzeige. Sie kann wie folgt geöffnet werden:

- Klicken Sie mit der rechten Maustaste auf das Startsymbol und wählen Sie Ereignisanzeige oder Ereignisanzeige.

- Über den Befehl Ausführen können wir den Begriff eingeben:

eventvwr

und drücken Sie die Eingabetaste.

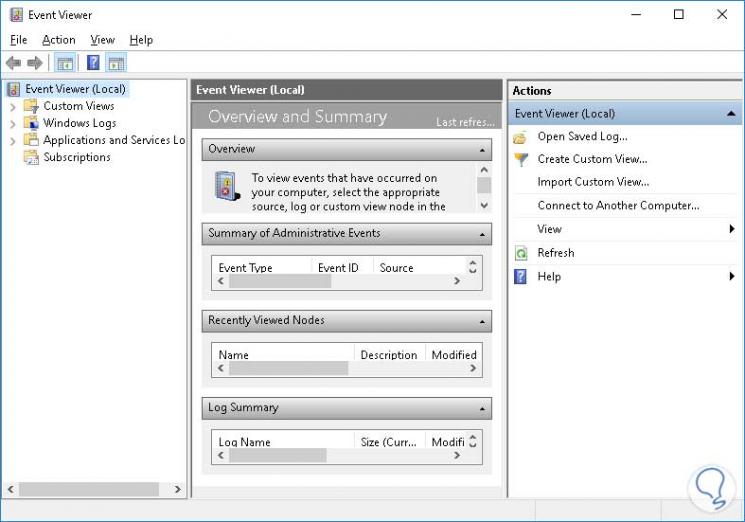

Dies ist das Erscheinungsbild der Ereignisanzeige in Windows Server 2016 .

Wie wir sehen können, haben wir vier Kategorien:

- Benutzerdefinierte Ansichten: Mit dieser Option können wir benutzerdefinierte Ansichten der Ereignisse auf dem Server erstellen.

- Windows-Protokolle: Mit dieser Option können wir alle Ereignisse analysieren, die in der Windows-Umgebung aufgetreten sind, sei es auf der Ebene der Sicherheit, des Starts, der Ereignisse, des Systems usw.

- Anwendungs- und Dienstprotokolle: Mit dieser Alternative können wir die Ereignisse anzeigen, die in Bezug auf die in Windows Server 2016 installierten Dienste und Anwendungen aufgetreten sind.

- Abonnements: Dies ist eine neue Funktion im Viewer, mit der alle Ereignisse analysiert werden können, die mit Windows-Abonnements wie Azure aufgetreten sind.

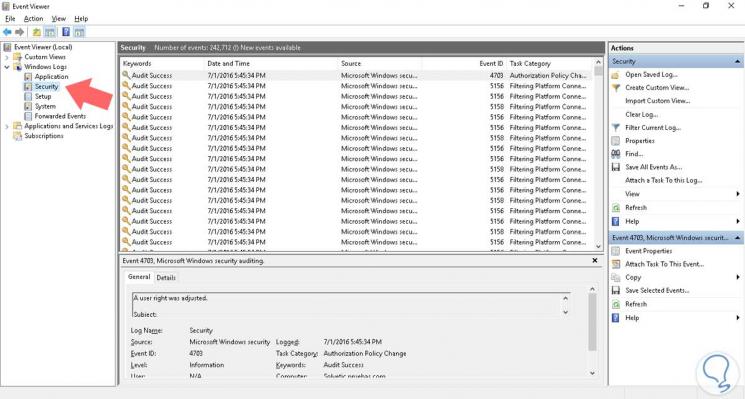

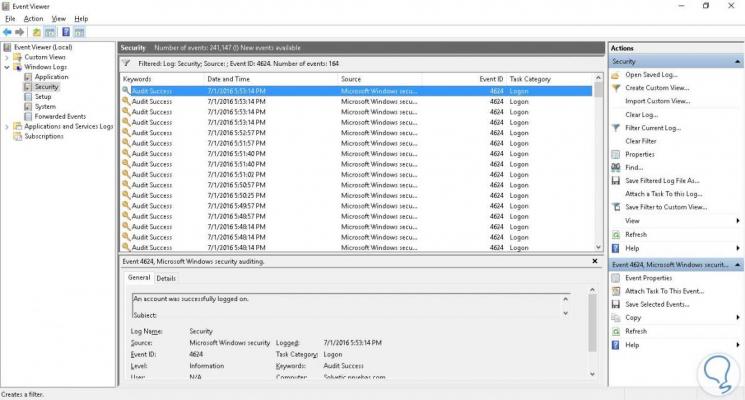

Stellen Sie beispielsweise die auf der Sicherheitsstufe registrierten Ereignisse bereit, indem Sie die Option Windows-Protokolle auswählen und dort Sicherheit auswählen.

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Wie wir sehen, werden die Ereignisse nach Schlüsselwort, Datum und Uhrzeit des Ereignisses, sehr wichtiger ID usw. aufgezeichnet.

Wenn wir analysieren, werden wir feststellen, dass es Tausende von Ereignissen gibt, und es kann schwierig sein, eins nach dem anderen zu lesen, um zu sehen, was passiert ist. Um diese Aufgabe zu vereinfachen, können wir auf die Schaltfläche Aktuelles Protokoll filtern klicken, um die Ereignisse auf verschiedene Arten zu filtern.

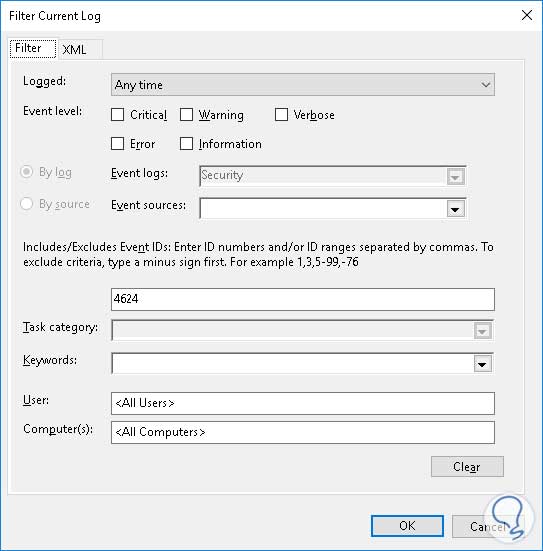

Dort können wir die Ereignisse nach dem Grad der Beeinflussung (Kritisch, Vorsicht usw.), nach dem Datum, nach der ID usw. filtern.

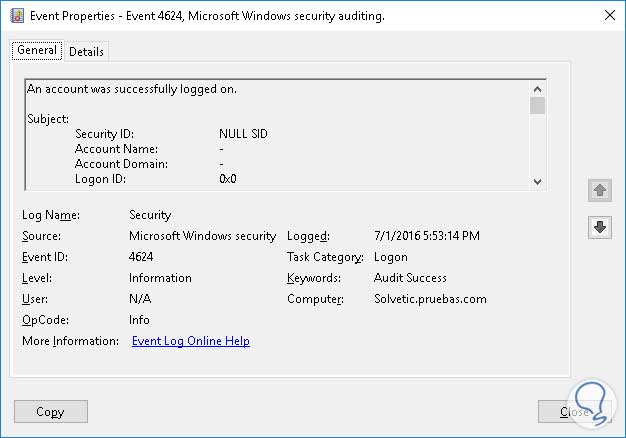

Wenn wir die Ereignisse der Anmeldung sehen möchten, können wir nach der IKD 4624 (Anmeldung) filtern und die folgenden Ergebnisse erhalten:

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Wir können auf das Ereignis doppelklicken oder mit der rechten Maustaste klicken und Ereigniseigenschaften auswählen, um detaillierte Informationen zum Ereignis anzuzeigen, z. B. Datum und Uhrzeit, Team, in dem das Ereignis registriert wurde usw.

Auf diese Weise haben wir ein großartiges Tool zur Hand , um zu analysieren, wer Änderungen an einem Benutzer, einem Objekt oder in der allgemeinen Windows Server 2016-Umgebung vorgenommen hat .

Einige der wichtigsten IDs, die wir überprüfen können, sind:

520 Die Systemzeit wurde geändert

529 Falsche Anmeldung (Unbekannter Name oder falsches Passwort)

538 Abschlusssitzung

560 Objekt öffnen

4608 Windows Start

4609 Herunterfahren von Windows

4627 Informationen der Mitglieder einer Gruppe

4657 Ein Datensatzwert wurde geändert

4662 Für ein Objekt wurde ein Ereignis ausgeführt

4688 Ein neuer Prozess wurde erstellt

4698 Eine geplante Aufgabe wurde erstellt

4699 Eine geplante Aufgabe wurde entfernt

4720 Ein Benutzerkonto wurde erstellt

4722 Ein Benutzerkonto wurde aktiviert

4723 Es wurde versucht, ein Kennwort zu ändern

4725 Ein Benutzerkonto wurde deaktiviert

4726 Ein Benutzerkonto wurde gelöscht

4728 Ein Benutzer wurde zu einer globalen Gruppe hinzugefügt

4729 Ein Benutzer wurde aus einer globalen Gruppe entfernt

4730 Eine Sicherheitsgruppe wurde eliminiert

4731 Eine Sicherheitsgruppe wurde erstellt

4738 Ein Benutzerkonto wurde geändert

4739 Eine Domänenrichtlinie wurde geändert

4740 Ein Benutzerkonto wurde gesperrt

4741 Ein Team wurde erstellt

4742 Ein Team wurde geändert

4743 Eine Mannschaft ist ausgeschieden

4800 Das Gerät wurde gesperrt

4801 Das Gerät wurde entsperrt

5024 Richtige Firewall starten

5030 Firewall konnte nicht gestartet werden

5051 Eine Datei wurde virtualisiert

5139 Ein Verzeichnisdienst wurde verschoben

5136 Ein Verzeichnisdienst wurde geändert

Wie wir sehen können, verfügen wir über viele IDs, um jedes Ereignis in unserem Windows Server 2016-System zu analysieren und so die Kontrolle über die Ereignisse zu übernehmen, die sich auf die Leistung und Sicherheit des Systems auswirken können.