In einer Welt, in der wir immer mehr online sind (jeden Tag mit mehr Kraft), fühlen sich viele von uns sehr wohl, wie wir unsere täglichen Aufgaben digital erledigen können. Wir müssen verstehen, dass all dies das Leben von uns allen verändert, da wir auf allen Ebenen, wie Unternehmen, öffentlichen Grundsystemen, die für jedes Land und sogar für jeden Einzelnen von zu Hause benötigt werden, vollständig von dieser digitalen Welt abhängig sind.

Zum Guten oder Schlechten müssen wir uns der Gefahren bewusst sein, die auf uns warten, denn zum Beispiel ist es heutzutage nicht notwendig, zu einem Bankbüro zu gehen, um Bewegungen vorzunehmen, sondern alles wird über die Plattform des Unternehmens erledigt. Wir nutzen keine Korrespondenzdienste mehr, da wir soziale Netzwerke, Chatnachrichten und E-Mails verwenden und rund um die Uhr über Handys und Computer verbunden sind.

Alles ist mit einem Klick verbunden, damit die Leute wissen, was, wie oder wo wir sind, unter anderen Funktionen und Aufgaben. Was wir nicht fragen ist, wie sicher sind wir in dieser Online-Welt? ist die Antwort einfach, sehr unsicher.

Der Grund dafür ist, dass die Möglichkeiten, alles online zu erledigen , einschließlich unserer täglichen Aufgaben , Eindringlinge , Angriffe, Computerviren usw., immer größer werden. Alle werden auf unterschiedliche Weise und auf mehreren Plattformen empfangen. Obwohl wir weder Millionen von Euro noch Dollar auf unseren Bankkonten haben oder weltweit anerkannt sind, neigen wir dazu, auf unterschiedliche Weise angegriffen zu werden.

Aus diesem Grund konzentrieren wir uns heute in TechnoWikis darauf, eine der Bedrohungen zu erklären, die aufgrund ihrer Angriffe auf globaler Ebene in aller Munde sind, die zwar nicht so neu sind, wie viele glauben, aber einen rasanten Aufschwung erleben und zu denen sie führen wir müssen mit der notwendigen Sorgfalt aufmerksam sein.

Diese Bedrohung nennt sich Ransomware und es ist hoffentlich nicht der Moment, in dem Sie diesen Artikel lesen, weil Sie bereits darauf reingefallen sind, vor allem, um sich ein bisschen mehr zu schützen. Sie sind ein Unternehmen oder eine normale Person, die dies und das so weit wie möglich vermeiden möchte eine andere ähnliche Art von Bedrohungen.

Unser Ziel ist es, dass jeder Benutzer oder jedes Unternehmen die erforderlichen Maßnahmen ergreift, um ein Opfer dieses Angriffs zu vermeiden, und stets für alles verantwortlich ist, was wir im Netzwerk tun.

Die Herkunft des Namens “Ransomware” ergibt sich aus der Kombination zweier Wörter:

- Lösegeld (Entführung)

- ware (Software)

Dieser Angriff, der auch als Rogueware oder Scareware bekannt ist, betrifft Benutzer seit 2005. Obwohl er sich entwickelt hat und verschiedene Arten aufweist, perfektioniert und findet er Schwächen, bei denen er sich leicht ausbreiten kann. Wir hinterlassen Ihnen ein Video, das es auf außergewöhnliche Weise erklärt, um es auf allen Ebenen zu verstehen.

Um auf dem Laufenden zu bleiben, sollten Sie unseren YouTube-Kanal abonnieren. ABONNIEREN

- Erkundung des Systems durch USB-Sticks, betrügerische E-Mails usw.

- Installation im System, wenn die infizierte Datei ausgeführt wird.

- Auswahl der zu verschlüsselnden Dateien.

- Verschlüsselung der ausgewählten Daten mit aktuell 2048 Bit RSA.

- Nachrichten an das Opfer mit verschiedenen Alternativen von E-Mails bis zu Sprachnachrichten

- Erwarten Sie Zahlungen mit Medien wie Bitcoins, MoneyPak, Ukash und cashU.

- Senden der Verschlüsselungsschlüssel an das Opfer, dies ist jedoch nicht 100% sicher. (Wir können sagen, dass sie es NICHT an Sie senden, wir empfehlen nicht zu zahlen).

Wie wir sehen können, ist es eine Kette, die wir selbst von Anfang an brechen können. In der Welt von Internet und Digital sollte den Menschen beigebracht werden, dass es viel besser ist, immer schlecht und richtig zu denken. Seien Sie misstrauisch und gehören Sie nicht zu denjenigen, die fröhlich einen empfangenen Anhang öffnen oder eine Website aufrufen und ohne zu zögern ein Programm installieren.

1. Arten von Ransomware-Angriffen

Es gibt einige Arten dieses Angriffs, die weltweit bekannt sind, wie zum Beispiel:

Es gibt viele Viren und gefährliche Angriffe im Internet, aber WannaCry Ransomware ist eine der schlimmsten .

Grundsätzlich können wir sagen, dass wir es für das Schlimmste halten, weil es eine saubere Verschlüsselung mehrerer Dateien von großer Bedeutung mit einem leistungsstarken Algorithmus und Schlüssel durchführt, was es sehr schwierig macht, sie wieder zu haben. Es ist auch wichtig zu beachten, dass die Ausführung in allen Netzwerkeinheiten einfach zu übertragen und auszuführen ist.

WannaCry Decryptor durchdringt Ihr Team , insbesondere per E-Mail, und wenn Sie es ausführen, ohne es zu merken, verschlüsseln Sie die Informationen. Das Schlimmste ist, dass alle Dateien des Teams einmal verschlüsselt sind und über das Netzwerk auf andere Server, Computer usw. repliziert werden. Alles, was Sie in Netzwerkeinheiten angeschlossen haben, kann auch verschlüsselt werden. So ist es normal, dass sich ein infizierter Computer auf praktisch jeden im Netzwerk ausbreitet.

Bei der Replikation werden insbesondere unter Windows Systemlücken ausgenutzt. Es ist daher ratsam, sie immer mit allen Patches zu aktualisieren, um zu vermeiden, dass das Replizieren von einem Ort zum anderen so einfach ist.

Dieses Verhalten erklärt, dass es ratsam ist, das Gerät zu trennen, damit es nicht weiter verschlüsselt und weitergegeben wird. Im Falle einer internen Infektion müssen die Unternehmen daher zunächst alle Geräte ausschalten und vom Computer trennen, damit die Verschlüsselung der Dateien nicht fortgesetzt und das Problem verstärkt wird. Sie müssen die Quelle finden und alle betroffenen Computer und Server wiederherstellen.

Die Verschlüsselung Ihrer Dateien ist eine sehr verlangte Technik, um die Privatsphäre Ihrer vertraulichsten Dateien zu schützen. Dieser Angriff verwendet sehr starke Verschlüsselungsalgorithmen, die nicht zerstört werden können, wenn Sie nicht über den Schlüssel verfügen. Jetzt später gehen wir tiefer in diese Art von Ransomware.

Innerhalb dieses Typs finden wir CryptoLocker, Locky, TorrentLocker, auch WinnaCry usw.

Bei diesem Angriff wird jede Stunde eine Datei des Geräts gelöscht, bis die Zahlung erfolgt ist. Als zusätzliche, aber nicht ermutigende Maßnahme löscht Jigsaw bei jedem Neustart des Computers bis zu tausend Dateien vom System und greift auf das Betriebssystem zu.

Das Erscheinungsbild ist eine PDF- oder Textdatei, aber wenn sie im Hintergrund ausgeführt wird, ohne es zu merken, wird sie auf dem Computer installiert, und im Allgemeinen sind hohe Geldsummen für die Wiederherstellung der Daten erforderlich.

Dieser Angriff generiert eine VBS-Datei mit dem Namen “# DECRYPT MY FILES # .vbs” in 12 verschiedenen Sprachen, die Bedrohungsnachrichten ausgibt und die Zahlung für die Wiederherstellung der Daten anfordert.

Wie Sie sehen, gibt es verschiedene Arten von Ransomware-Angriffen (Bedenken Sie, dass es noch viele weitere Arten gibt), die es zu einer latenten Bedrohung machen. Wenn wir es immer noch nicht glauben, sehen wir uns diese Daten an, werden sie sehr schnell weiter zunehmen:

- Weltweit gibt es rund 500.000 Opfer des Cryptolocker-Angriffs.

- Eine Organisation in Südamerika bezahlte rund 2500 USD für die Wiederherstellung ihrer Daten.

- Die 1,44% der Opfer von TorrentLocker haben das Lösegeld bezahlt.

- Es gibt weltweite Angriffe mit dem Typ WannaCry, bei denen der bisherige Erlös zwischen 7.500 und 25.000 USD liegt. (Zahlen Sie nicht).

Wie eingangs erwähnt, empfehlen wir nicht, dieses Lösegeld für den verwendeten Verschlüsselungsschlüssel zu zahlen . Es wird nicht zu 100% bestätigt, dass sie es Ihnen geben werden, und dabei wird berücksichtigt, dass Sie mehr Cyberkriminelle dazu ermutigen, aufzutauchen, wenn sie sehen, dass es für sie ein saftiges “Geschäft” gibt. Beachten Sie auch, dass es möglicherweise praktikablere Lösungen gibt, die wir in den folgenden Abschnitten erläutern.

Wir haben über den Fortschritt der Technologie gesprochen, aber Ransomware hat sich auch weiterentwickelt, da es heute den PHP Ransomware- Angriff oder WannaCry Ransomware gibt , der alle wichtigen Daten verschlüsselt, und in einigen Fällen ohne Aufforderung zur Rettung oder Bezahlung der verschlüsselten Daten zwischen dem Welches sind die Dateien mit den folgenden Erweiterungen:

zip, rar, r00, r01, r02, r03, 7z, teer, gz, xlsx, doc, docx, pdf, pptx, mp3, iso usw., die wir in den folgenden Abschnitten beschreiben.

Denken Sie daran, dass sie zunehmen oder sich ändern werden, und daher ist es nicht gut zu glauben, dass ein bestimmter Dateityp frei ist, “entführt” zu werden.

2. Ransomware-Ziel

Obwohl viele Ransomware-Angriffe auf Organisationsebene stattfinden, bei denen die Informationen sehr viel sensibler und vertraulicher sind, sind die Angreifer, die diese Viren erstellen, nicht eingeschränkt. Sie sind auch eine Schwachstelle für Heimanwender aus folgenden Gründen:

- Wenig oder keine Kenntnisse der Computersicherheit .

- Verlassen Sie sich nicht auf Antivirus-Anwendungen in Ihren Betriebssystemen.

- Offene und unsichere Netzwerke haben

- Erstellen Sie keine ständigen Sicherungen der Informationen.

- Aktualisieren Sie das Betriebssystem und die Sicherheitsanwendungen nicht regelmäßig.

- Für die missbräuchliche Nutzung von Internetdiensten.

Wir haben möglicherweise keine wertvollen Informationen, aber wenn wir Opfer der Verschlüsselung unserer Informationen sind , sind wir zweifellos Opfer, wenn es uns betrifft, um unsere täglichen Abläufe auf normale Weise verfolgen zu können, z. B. im Bildungs-, persönlichen oder geschäftlichen Bereich.

Von den Firmen haben die Macher der Ransomware nicht vergessen, vielmehr sind sie die Zielnummer 1, da sie mit ihnen folgende Vorteile erzielen:

- Sie können dort den größten Schaden anrichten und verfügen über ein enormes wirtschaftliches Potenzial, um ein Lösegeld zu zahlen.

- Höhere Instabilität beim Verschlüsseln sensibler Daten aus den Bereichen Personalabrechnung, Finanzen, Personalwesen usw.

- Möglichkeit der Beeinflussung einer größeren Anzahl von Geräten und Dienstleistungen.

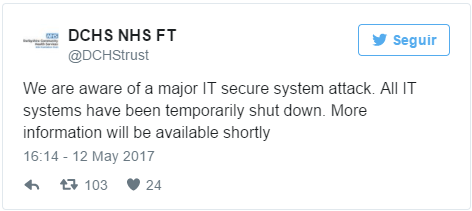

- Sicherheitslücken auf den Servern oder Client-Computern.

- Destabilisieren Sie wichtige Punkte von Ländern, und wenn Sie dies nicht glauben, informieren Sie sich über die neuesten Nachrichten, von denen Krankenhäuser in London, Unternehmen wie Telefónica in Spanien usw. betroffen sind.

Wir können bestätigen, dass dies das neue Format des Weltkrieges ist , es schießt keine Bomben, aber es kann genauso oder schmerzhafter sein, als wir uns vorstellen.

- Senden betrügerischer E-Mails .

- Webadressierung für gefälschte Websites.

- SMS-Nachrichten

- Sicherheitslücken auf Sicherheitsstufe in Servern oder Client-Computern.

- Böswillige Werbekampagnen.

- Rechtliche Websites, deren Inhalt schädliche Codes enthält.

- Selbstausbreitung zwischen Geräten.

3. Empfehlungen zum Schutz vor Ransomware-Malware

Angesichts der Tatsache, dass Ransomware so viel Kraft in Anspruch nimmt und es sehr einfach ist, Opfer zu sein, gibt es eine Reihe von Optionen, die es uns ermöglichen, auf diese Art von Angriffen aufmerksam zu sein und ein weiteres Opfer zu vermeiden. Einige Tipps sind:

Es ist eine Lösung, die konsistent und wenn möglich auf Festplatten und externen Laufwerken implementiert werden kann, oder Sie haben die Möglichkeit (auf persönlicher Ebene), dies an Orten wie Cloud, Dropbox, OneDrive usw. zu tun. Wir empfehlen jedoch meistens Server oder externe Datenträger, da wir auf diese Weise immer die Verfügbarkeit und Integrität der Dateien haben .

Es ist wichtig zu erwähnen, dass Sie berücksichtigen müssen, dass diese Malware (Wurm) Ransomware auch in den Einheiten, die Sie in diesem Moment verbunden haben, einschließlich der Einheiten in der Cloud, perfekt angreift und verschlüsselt. Denken Sie also daran, diese Verbindung zu trennen und sie nicht immer zu verbinden, wenn nicht Sie benutzen es

Wir haben gesehen, wie dieser WannaCry Ransomware- Angriff (und andere frühere Versionen) Verbindungen in der Cloud von infizierten Computern verschlüsselt . Sie wurden in den Dropbox-, Google Drive- oder OneDrive-Konten repliziert, da eine Verbindung als Netzwerkeinheit diese Dateien perfekt anzeigen und daher auch verschlüsselt und gelöscht werden kann. Der gute Teil ist, dass Sie in diesen Systemen auch die Möglichkeit haben, die Daten wiederherzustellen, da Sie, sobald Sie Ihre Daten in der Cloud verschlüsselt haben, auch die Originaldateien gelöscht haben. Wenn Sie also in der Cloud infiziert wurden, müssen Sie sich keine Sorgen machen möglich, sie nach diesem Tutorial wiederherzustellen.

Wir lassen hier die besten Möglichkeiten, um Backups zu erstellen, Sicherungskopien der verschiedenen Systeme, die wir haben können. Ihre Informationen stehen an erster Stelle. Stellen Sie sich vor, was passieren würde, wenn Sie sie verlieren. Wenn es wichtig ist, zögern Sie nicht und erstellen Sie regelmäßig eine Sicherungskopie.

Wir lassen mehr freie Alternativen für Programme zur Durchführung von Backups unter Windows, Linux oder Mac.

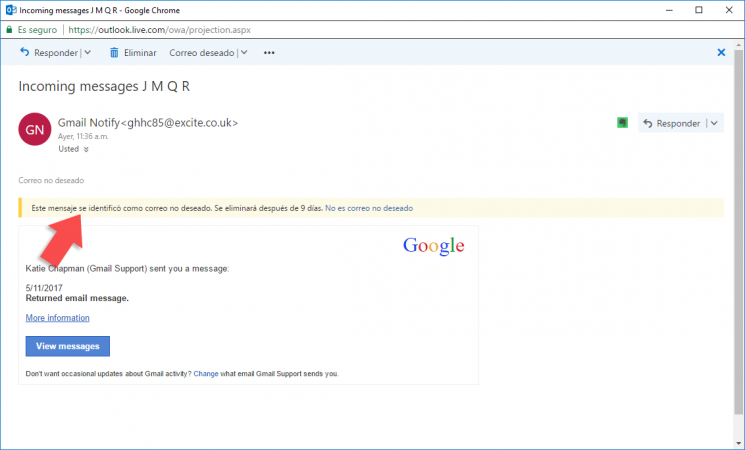

Oftmals erhalten wir Nachrichten von offiziellen Stellen, die darauf hinweisen, dass wir rechtliche Probleme haben, oder von der Bank, die die Eingabe von Informationen anfordert, andere, die darauf hinweisen, dass wir Sprachnachrichten usw. haben, aber alle haben einen Anhang, auf den wir hoffentlich im Hintergrund klicken werden infizieren die Geräte.

Wir wiederholen, sehr vorsichtig in den Anhängen, die wir öffnen, standardmäßig müssen Sie immer misstrauen. Im geringsten Zweifel empfehlen wir, dass Sie es nicht öffnen oder dies überprüfen, bevor Sie es tun:

- Zeigen Sie die Postanschrift des Absenders vollständig an (nicht nur den falschen Namen).

- Siehe Typ und Erweiterung des Anhangs. Obwohl bekannt, wurde der Absender möglicherweise infiziert und hat die Malware oder den Virus mit Ihrem Konto automatisch an Ihre gesamte Kontaktliste weitergeleitet. (Du bist ein mögliches Opfer).

- Zeigen Sie den Text und den Betreff der Nachricht gut an, bevor Sie sie öffnen.

- Überprüfen Sie die IP-Adresse des Absenders und das Herkunftsland dieser Adresse, und geben Sie die IP-Adresse von einer Website ein, die schnell und bequem geografisch lokalisiert werden kann.

Wenn Sie dem geringsten Misstrauen haben, öffnen Sie es lieber, um Vorsicht zu walten und es zu löschen, als sich anzustecken. Achten Sie auf die Benachrichtigungen über unerwünschte E-Mails, die Sie von Ihrem E-Mail-Manager erhalten.

Denken Sie daran, dass es notwendig und wichtig ist, das Betriebssystem und auch die Sicherheitsanwendungen zu aktualisieren .

Wenn Sie Systemadministrator sind und Unternehmen unter anderem mit Windows Server-Servern verwalten. Denken Sie daran, dass Sie die Aktualisierungen aller Computer Ihres Unternehmens über den Server mit WSUS steuern und erzwingen können, dass die für Sie interessanten Zeitpläne immer aktualisiert werden.

Die Verwendung dieser Programme verhindert, dass diese Fenster bereitgestellt werden. Auf diese Weise erhalten wir ein gewisses Maß an Sicherheit in unseren Systemen.

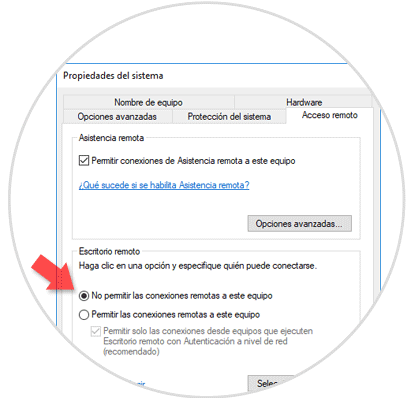

Dieses Tutorial zeigt, wie Sie RDP (Remotedesktop) in Windows 10, 8, 7 aktivieren. Befolgen Sie einfach die dort beschriebenen Schritte, lassen Sie sie jedoch im Markierungs- oder Deaktivierungsbereich deaktiviert.

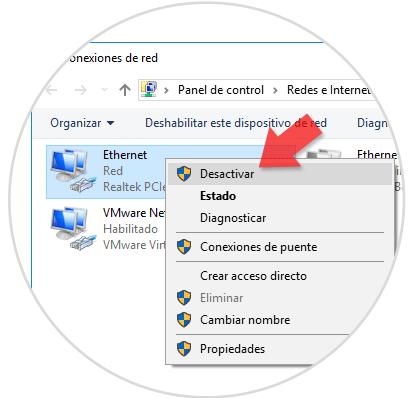

Wir können WiFi direkt deaktivieren oder das RJ45-Kabel entfernen, das wir mit dem Computer verbunden haben.

Diese Makros werden in eine einfache Datei (.docx oder .xlsx) oder in eine E-Mail-Datei eingefügt, in der Sie beim einfachen Öffnen diese Art von Ransomware oder eine andere Art von Malware oder Virus ausführen können.

Befolgen Sie diese Schritte, um sie zu deaktivieren:

- Deaktivieren Sie Outlook-Makros

- Deaktivieren Sie Word-, Excel- und PowerPoint-Makros

Hier hinterlassen wir Ihnen weitere offizielle Microsoft- Informationen zu diesem Thema und zur Sicherheitskonfigurationsverwaltung von Office.

Es ist eine gute Praxis, wenn wir speziell Server verwalten, die Ports zu blockieren:

- UDP 137, 138

- TCP 139, 445 oder deaktivieren Sie SMBv1.

Unter dem folgenden Microsoft-Link finden Sie Informationen zur sicheren Durchführung dieses Vorgangs:

Mit ShadowExplorer können wir diese Snapshots der Wanna Decryptor-Attacke verbergen und haben so ein zuverlässiges Backup für den Fall eines Angriffs.

Dieses Tool kann unter folgendem Link heruntergeladen werden:

4. Tools zum Schutz oder zur Wiederherstellung verschlüsselter Ransomware-Dateien

Microsoft hat eine Erklärung zu Ransom: Win32.WannaCrypt veröffentlicht, in der er angibt , dass alle Benutzer, die kostenlose Windows-Antivirensoftware verwenden oder das Windows Update-System aktiv und auf die neueste Version aktualisiert haben, geschützt sind.

Sie empfehlen denjenigen, die Anti-Malware-Software von einem anderen Anbieter haben, sich mit ihnen in Verbindung zu setzen, um den Status ihres Schutzes zu bestätigen.

Eine gute Sache ist, dass Microsoft auch ein Sicherheitsupdate für WannaCrypt Ransomware für alle verfügbar gemacht hat, die Versionen ohne Windows-Unterstützung haben, wie z. B. Windows XP, Windows 8 und Windows Server 2003. Jetzt herunterladen und installieren, um Sie zu schützen!

Windows Server 2003 SP2 x64

Windows Server 2003 SP2 x86

Windows 8 x 64

Windows 8 x86

Windows XP SP2 x64

Windows XP SP3 x86

Windows XP Embedded SP3 x86

Wenn Sie nach anderen Systemen wie Windows Vista oder Windows Server 2008 suchen möchten, aktivieren Sie diesen Link in der Suchmaschine für Microsoft Windows-Sicherheitsupdates. Sie werden sehen, dass dieser Patch einen Verweis hat ( KB4012598 ).

Hier ist ein offizieller Microsoft-Leitfaden für WannaCrypt-Ransomware-Angriffe.

Abgesehen davon bieten uns die Entwickler von Sicherheitsanwendungen die Möglichkeit, kostenlos mehrere Tools herunterzuladen, die für die Erkennung oder Entschlüsselung verschlüsselter Dateien von entscheidender Bedeutung sind. Dies gilt natürlich nicht für alle Arten von Ransomware, sie werden jedoch als solche, die schützen, weiter zunehmen Auch in der IT-Sicherheit treiben sie Lösungen voran und bieten sie an. Denken Sie daran, dass der effektivste Weg ist, die Dateien, die uns verschlüsselt haben, aus dem von uns erstellten Backup wiederherzustellen. Wir überlassen Ihnen jedoch einige veröffentlichte Tools, um es zu entschlüsseln:

- Alcatraz Ransomware-Lösung: Download

- Ransomware-Lösung Apocalypse: Download

- BadBlock Ransomware-Lösung: Download

- Crypt888 Ransomware-Lösung: Download

- Ransomware Legion-Lösung: Download

- Cryptolocker Ransomware-Lösung herunterladen

Hier sehen Sie einige Lösungsoptionen zum Entschlüsseln weiterer Ransomware-Typen, um Ihre Informationen wiederherzustellen.

- Karspersky Ransomware-Tools

- Avast Ransomware-Tools

- Wanakiwi (Tool, mit dem WannaCry entschlüsselt werden kann. Denken Sie daran, nach einer Infektion nicht neu zu starten und dieses Tool zu starten. Sie können Informationen unter Windows XP, Windows 7 und Windows Server 2003, 2008 wiederherstellen.)

Wie sollten wir den Schutz berücksichtigen, den Anti-Malware für alle Computer mit Ausnahme eines guten Antivirenprogramms benötigt? So empfehlen wir Anti-Malware-Tools:

- Kaspersky WindowsUnlocker: Herunterladen

- Malwarebytes 3.0: Herunterladen

- OSHI Defender: Herunterladen

- Hitman Pro: Herunterladen

- BitDefender Anti-Crypto. Herunterladen

- Trendmicro Ransomware Screen Unlocker: Herunterladen

- Microsoft Enhanced Mitigation & Experience Toolkit (EMET): Herunterladen

Wir hinterlassen Ihnen auch Anti-Malware für Linux und Mac:

- LMD / Clamav (Linux)

- Die beste Anti-Malware (Mac)

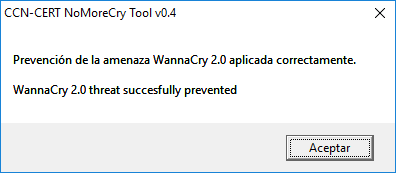

Als zusätzliches Tool für den Schutz von WannaCry Ransomware empfehlen wir NoMoreCry Tool von CCN-CERT, da es die Ausführung von WannaCry Ransomware verhindert .

Wir müssen ihnen für diesen großartigen Beitrag von CCN-CERT (CNI) danken.

Dieses Tool funktioniert unter allen Windows-Versionen und steht allen Unternehmen zur Verfügung. Es wird ein Mutex (gegenseitiger Ausschlussalgorithmus) auf dem Computer erstellt, auf dem Sie ihn installieren, und die Ausführung von schädlichem WannaCry 2.0-Code wird verhindert.

CCN-CERT NoMoreCry Tool befindet sich in der CCN-CERT-Cloud, LORETO. Sie finden ein komplementäres Skript, das die Ausführung von Malware auf Windows-Computern verhindert (alle englischen und spanischen Versionen).

Wir laden einfach die Dateien NoMoreCry_mutex und NoMoreCry-v0.4.exe herunter (sie aktualisieren die Versionen). Und beide Dateien müssen sich im selben Ordner befinden.

Bei der Ausführung erscheint folgende Meldung:

Denken Sie daran, dass Sie jedes Mal, wenn Sie eine Sitzung starten, diese erneut ausführen müssen. CCN-CERT gibt an, dass das Tool nach jedem Neustart ausgeführt werden muss. Wir empfehlen daher, es in den Windows-Start zu integrieren (wenn es sich um eine Person mit einem PC handelt). Es wäre einfach, dieses Tool mit seiner ausführbaren Verknüpfung im Home-Programm-Ordner hinzuzufügen:

- + R

- Geben Sie Folgendes ein: shell: startup und drücken Sie die Eingabetaste.

- Fügen Sie hier die Verknüpfung dieses Werkzeugs ein.

Sie haben es auch in MSI, um es in GPO zu setzen. (Das ist für Systemadministratoren). Dieser Prozess kann auch automatisiert werden, indem die Windows-Registrierung geändert oder die Gruppenrichtlinienobjekt-Richtlinien in der Domäne implementiert werden.

Als abschließende Empfehlung von Schutzwerkzeugen. Vergessen Sie natürlich nicht, auf den verschiedenen Betriebssystemen, die wir haben, ein Antivirenprogramm zu installieren. Über diese Links stellen wir das Beste aus diesem Jahr und darüber hinaus kostenlos zur Verfügung, aber Sie schützen sich, weil Sie es nicht wollen.

- Windows free Antivirus

- Free Linux Antivirus

- Mac kostenlos Antivirus

Die Sicherheitstools sollen unsere Informationen vor Ransomware schützen. Grundsätzlich liegt der erste Schutzschritt jedoch bei uns, da immer neue Viren, Trojaner, Malware, Angriffe usw. auftauchen.

Denken Sie daran, und wir erwähnen noch einmal, dass in den meisten dieser Ransomwares nach dem Verschlüsseln Ihrer Dateien auch das Original gelöscht wird. Falls also keine Technik funktioniert und Sie nur wenig dafür verantwortlich sind, dass Sie keine Sicherungskopien Ihrer Dateien haben Daten können Sie versuchen, gelöschte Dateien von Ihrem Computer wiederherzustellen (sobald die Ransomware entfernt wurde, wie im nächsten Kapitel unten erläutert).

Dazu empfehlen wir Ihnen, dieses andere Tutorial mit einer Sammlung kostenloser Programme zur Verfügung zu haben, um gelöschte Dateien wiederherzustellen.

5. So entfernen und schützen Sie den Ransomware-Angriff WannaCry

WannaCry ist eine der letzten Ransomware-Programme, die sich weltweit verbreitet hat und sowohl Organisationen als auch Benutzer von gewöhnlichen Sterblichen betrifft, die ihre Daten verschlüsseln und erhebliche Geldsummen verlangen. Wir haben in diesem Tutorial viel über diese Art von Ransomware gesprochen, aber in diesem Abschnitt konzentrieren wir uns darauf, wie wir sie beseitigen können, wenn wir mit ihr infiziert sind.

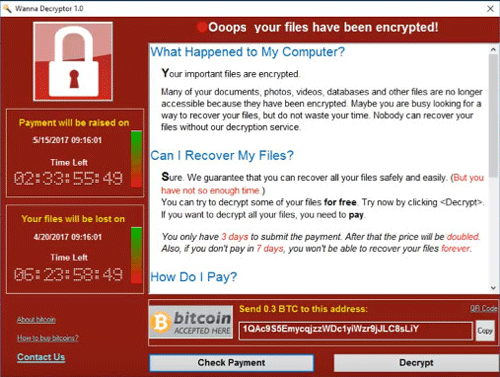

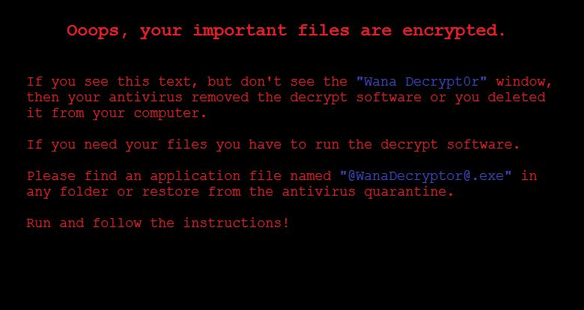

Wenn Sie zu denen gehören, die plötzlich das Fenster mit der obigen Meldung anzeigen, sind Sie infiziert:

Was ist mit meinem Computer passiert?

Ihre wichtigen Dateien werden verschlüsselt.

Auf viele Ihrer Dokumente, Fotos, Videos, Datenbanken und anderen Dateien kann nicht zugegriffen werden, da sie verschlüsselt wurden. Vielleicht suchen Sie nach einer Möglichkeit, Ihre Dateien wiederherzustellen, aber verschwenden Sie keine Zeit. Niemand kann Ihre Dateien ohne Entschlüsselungsdienst wiederherstellen.

Kann ich meine Dateien wiederherstellen?

Sicher Wir garantieren, dass Sie Ihre Dateien sicher und sicher wiederherstellen können. (Aber du hast nicht genug Zeit). Sie können versuchen, einige Ihrer Dateien kostenlos zu entschlüsseln. Versuchen Sie es jetzt, indem Sie auf <Entschlüsseln> klicken. Wenn Sie alle Ihre Dateien entschlüsseln möchten, müssen Sie bezahlen.

Sie haben nur 3 Tage Zeit, um die Zahlung zu übermitteln. Danach wird der Preis verdoppelt. Wenn Sie nicht innerhalb von 7 Tagen bezahlen, können Sie Ihre Dateien nicht für immer wiederherstellen.

Was ist mit meinem PC passiert?

Ihre wichtigen Dateien werden verschlüsselt.

Auf viele Ihrer Dokumente, Fotos, Videos, Datenbanken und anderen Dateien kann nicht mehr zugegriffen werden, da sie verschlüsselt wurden. Vielleicht suchen Sie nach einer Möglichkeit, Ihre Dateien wiederherzustellen, aber verschwenden Sie keine Zeit. Niemand kann seine Dateien ohne den Entschlüsselungsdienst wiederherstellen.

Kann ich meine Dateien wiederherstellen?

Natürlich Wir garantieren, dass Sie alle Ihre Dateien sicher und einfach wiederherstellen können. (Du hast aber nicht genug Zeit). Sie können versuchen, einige Ihrer Dateien kostenlos zu entschlüsseln. Versuchen Sie es jetzt, indem Sie auf <Entschlüsseln> klicken. Wenn Sie alle Ihre Dateien entschlüsseln möchten, müssen Sie bezahlen.

Sie haben nur 3 Tage Zeit, um die Zahlung zu senden. Danach verdoppelt sich der Preis. Wenn Sie nicht innerhalb von 7 Tagen bezahlen, können Sie Ihre Dateien nicht für immer wiederherstellen.

Wenn Sie feststellen, dass Ihr Unternehmen oder Ihre Computer über diese Ransomware verfügen, müssen Sie entweder alle Geräte anhalten, damit sie nicht repliziert werden, oder weitere Dateien verschlüsseln. Trennen Sie die Geräte vom Netzwerk und berühren Sie sie, um die Quelle zu erkennen.

Um diese Malware in einer Windows 10-Umgebung zu entfernen, führen wir den folgenden Prozess durch.

Zuerst müssen wir im abgesicherten Modus zugreifen , um das Starten einiger Dienste und Prozesse zu vermeiden. Um zu erfahren, wie wir im abgesicherten Modus zugreifen, können wir auf den folgenden Link zugreifen:

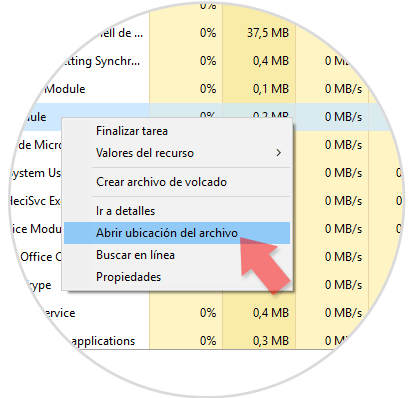

Zweitens müssen wir auf den Task-Manager zugreifen, indem wir mit der rechten Maustaste auf die Taskleiste klicken und die entsprechende Option “Task-Manager” auswählen.

Sobald wir dort sind, gehen wir zur Registerkarte Prozesse und sollten uns die Prozesse ansehen, die nicht normal erscheinen. Sobald wir sie sehen, werden wir mit der rechten Maustaste darauf klicken und die Option “Open file location” auswählen.

Diese Datei kann mit unserer Antiviren- und / oder Antimalwaresoftware gescannt werden, da wir den Weg bereits kennen und somit Zweifel hinterlassen. Bis zu diesem Punkt können wir die Integrität und Zuverlässigkeit der Datei bestimmen.

Wenn wir keine Ergebnisse erhalten, können wir zu den Datei-Hosts des Systems gehen und dort prüfen, ob wir Opfer sind.

Dazu öffnen wir das Menü Ausführen: ( + R ) und geben Sie folgende Zeile ein:

Editor% windir% / system32 / Drivers / etc / hosts

Dadurch wird die Hosts-Datei angezeigt. Wenn Sie feststellen, dass neue Einträge für andere externe IP-Adressen als 127.0.0.1 unten angezeigt werden und Sie sie nicht kennen, sehen sie so aus, als ob sie vom Ransomware-Wurm hinzugefügt wurden.

Zusätzlich können wir sehen, welche Programme oder Anwendungen sich beim Systemstart anmelden , da einige infizierte Dateien vom Systemstart stammen können. Um dies zu überprüfen, rufen Sie die Registerkarte Home im Task-Manager auf und überprüfen Sie im Detail, mit welchen Anwendungen begonnen wird Windows 10:

Wenn Sie etwas Ungewöhnliches sehen, wählen Sie es einfach aus und klicken Sie auf die Schaltfläche Deaktivieren. Wir empfehlen Ihnen, sich das Tutorial anzusehen, das wir Ihnen gegeben haben, da es Ihnen zeigt, wie Sie es verwalten.

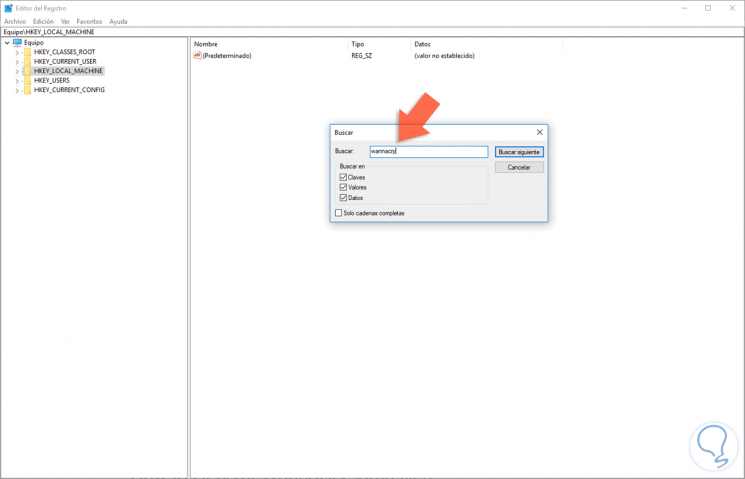

Später greifen wir über die Tastenkombination auf den Windows 10-Datensatzeditor zu + R und Eingabe des Befehls regedit .

Dort gehen wir zu Edit / Search oder benutzen die Strg + F Tasten und im erweiterten Fenster suchen wir nach dem Namen der Ransomware :

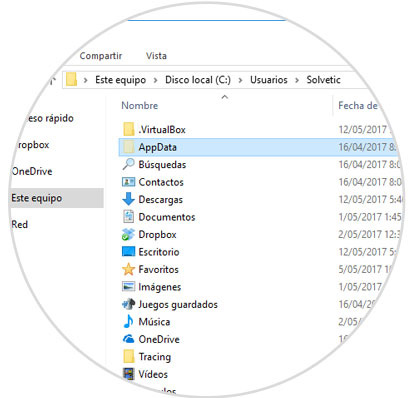

Es ist wichtig zu bedenken, dass keine Registrierungen anderer Personen gelöscht werden, da dies die Stabilität des Systems beeinträchtigen würde. Wir müssen alle Virendatensätze an den folgenden Orten entfernen:

- % AppData%

- % LocalAppData%

- % ProgramData%

- % WinDir%

- % Temp%

Zu diesem Zeitpunkt wäre es interessant, Anwendungen zur Analyse unserer Geräte ausführen zu können. Wir empfehlen, das vierte Kapitel dieses Tutorials ” Tools zum Schutz oder zur Wiederherstellung verschlüsselter Ransomware-Dateien” zu lesen, da wir Tools finden können, die bei der Suche und Lösung dieses Angriffs hilfreich sind. Wir müssen immer die kommentierten Empfehlungen berücksichtigen, um nicht in die Falle einer Ransomware zu geraten.

Wenn Sie zu denjenigen gehören, die noch keine Sicherungskopien erstellt haben, können Sie möglicherweise gelöschte Daten wiederherstellen, da diese Malware Ihre Dateien zuerst verschlüsselt und dann löscht. Nach dem Entfernen dieser Ransomware empfehlen wir Ihnen, Tools zum Wiederherstellen gelöschter Dateien zu verwenden . Einige können Sie erholen.

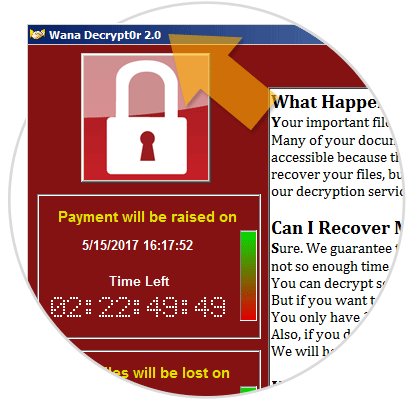

6. So entfernen und schützen Sie den Angriff von Ransomware Wanna Decryptor 2.0

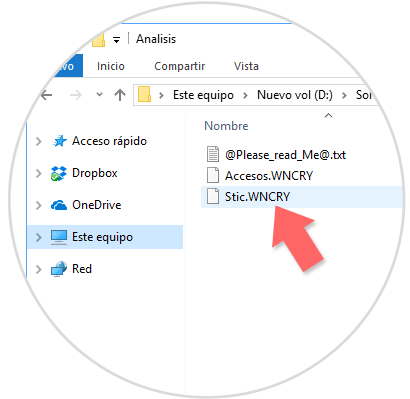

Bis zum 16.05.17 gibt es immer noch viele Neuigkeiten über die Ausbreitung des massiven Ransomware-Angriffs mit einem Virus namens Wanna Decrypt0r 2.0, der auf den Computern gehostet wird und die Informationen auch mit einer Kombination aus RSA- und AES-128-Algorithmen verschlüsselt. CBC, wo automatisch die infizierten Dateien, die verschlüsselt werden, jetzt die Endung .WNCRY haben .

Wenn Sie also versuchen, auf den Computer oder eine dieser Dateien zuzugreifen, erhalten Sie eine nicht so lohnende Nachricht:

Das Ziel dieses massiven Angriffs ist es, die meisten Opfer zu erreichen. Bisher liegen uns folgende Zahlen vor:

- Mehr als 150 betroffene Länder.

- Mehr als 200.000 Menschen griffen in ihren Archiven an.

- Bisher haben sie mehr als USD 55.000 verloren, als sie Lösegeld für ihre Akten bezahlten.

Am schlimmsten ist, dass die Bedrohung weiter zunehmen wird. Wenn der Virus unsere Dateien befällt, können wir sehen, dass diese, wie bereits erwähnt, die Erweiterung .WNCRY haben:

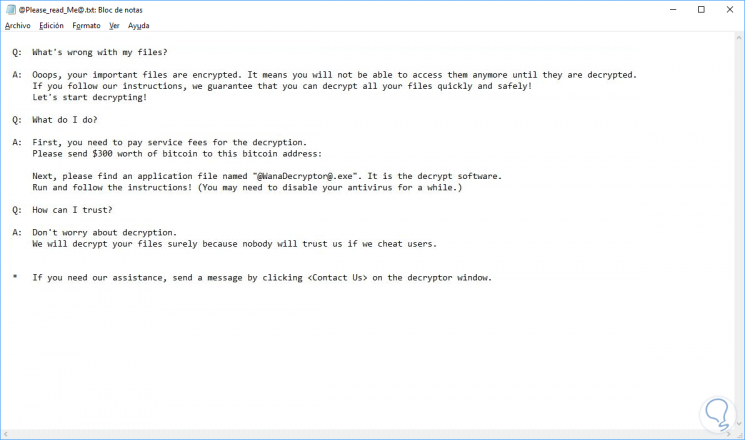

Wir können sehen, dass eine Textdatei mit dem Namen @ Please_Read_Me @ erstellt wird, in der die Anweisungen des Angreifers angezeigt werden:

Wir werden folgendes sehen:

Alles ist darauf ausgerichtet, den Mindestbetrag zu zahlen, der 300 USD für die Wiederherstellung unserer Informationen beträgt, da der Schlüssel, mit dem wir die Daten entschlüsseln können, nicht lokal gehostet wird, sondern sich auf den Servern des Angreifers befindet.

Dieser Virus greift Computer mit Windows-Betriebssystemen in allen seinen Versionen an:

- Windows 7, 8.1

- Windows 10

- Windows Vista SP2

- Windows Server 2008/2012/2016

TechnoWikis möchte dieses Problem eingehend analysieren, um zu vermeiden, dass jeder von ihnen weltweit Opfer dieses massiven Angriffs wird. Aus diesem Grund versuchen wir weiterhin, die auftretenden Variablen und einige Möglichkeiten zur Beseitigung dieser Bedrohung durch unser Team zu beschreiben .

Die Empfehlungen wurden bereits in anderen Abschnitten dieses Handbuchs ausführlich beschrieben, aber wir geben die grundlegenden an.

- Halten Sie unsere Betriebssysteme auf dem neuesten Stand.

- Öffnen Sie keine verdächtigen E-Mails

- Vermeiden Sie das Herunterladen von Elementen von P2P-Sites.

- Installieren Sie Antiviren-Tools.

- Wenn wir ungewöhnliche Aktivitäten vermuten, müssen wir die Geräte sofort vom Netzwerk trennen.

Dies ist die grundlegende Frage, die uns viele Benutzer stellen, da wir im Allgemeinen mit den Informationen, mit denen wir umgehen, oder den Websites, die wir besuchen, vorsichtig sind. Nun, dieser Virus verbreitet sich massiv und als Basis unter Verwendung von E-Mails.

Obwohl wir viel über das Problem gesprochen haben, ist es üblich und nicht sehr unterschiedlich, infiziert zu werden, wenn Sie in unserer Spam-Ablage verschiedene Benachrichtigungen sehen, wie zum Beispiel:

- Gerichtsbenachrichtigungen von einer Behörde, aus denen hervorgeht, dass wir den Grund für das Zitieren finden werden.

- Nachrichten von unseren sozialen Netzwerken, die darauf hinweisen, dass wir neue Nachrichten haben.

- Aufforderung von Finanzunternehmen zur Aktualisierung von Informationen usw.

Der Grund ist sehr einfach: Jeder Virus, der den normalen Zugriff auf unsere Informationen oder unsere Geräte verhindert und Geld für den Zugriff anfordert, wird als Ransomware eingestuft.

Wanna Decryptor 2.0 greift die folgenden Erweiterungen an, indem es sie in die Erweiterung .WNCRY ändert. Das Hauptziel von Wanna Decryptor besteht darin, wichtige Dateien zu verschlüsseln, die für jeden Benutzer oder jedes Unternehmen sehr nützlich sind.

- Erweiterungen von Office-Anwendungen: .ppt, .doc, .docx, .xlsx, .sx

- Anwendungserweiterungen: .zip, .rar, .tar, .bz2, .mp4, .mkv

- Datenbankerweiterungen: .sql, .accdb, .mdb, .dbf, .odb, .myd

- E-Mail-Erweiterungen: .eml, .msg, .ost, .pst, .edb

- Entwicklererweiterungen: .php, .java, .cpp, .pas, .asm

- Zertifikatserweiterungen und Verschlüsselungsschlüssel: .key, .pfx, .pem, .p12, .csr, .gpg, .aes

- Grafikdesign-Erweiterungen: vsd, .odg, .raw, .nef, .svg, .psd

- Erweiterungen virtueller Maschinen: .vmx, .vmdk, .vdi

Wie wir sehen können, ist die Bedrohung latent und weitreichend. Wir sind besonders besorgt über diejenigen, die die Hauptserver betreffen, wie Datenbankerweiterungen, virtuelle Maschinen, wichtige Serverdateien wie .php, .java usw. Das kann zu einer Unterbrechung führen, die möglicherweise noch umfangreicher ist als die einfachsten Dateien, um sie wiederherzustellen, z. B. xlsx, pdf, docx usw.

Wir wiederholen, dass sich dies weiterentwickeln und perfektionieren wird. Deshalb werden wir seinen Fortschritt niemals unterschätzen.

Auf detaillierte Weise erklären wir, welcher Prozess Wanna Decryptor 2.0 ausführt, um die Kontrolle über unsere Dateien zu übernehmen.

- Zuerst schreibt der Virus einen Ordner mit zufälligen Zeichen in den Pfad C: ProgramData mit dem Namen tasksche.exe oder in den Pfad C: Windows mit dem Namen mssecsvc.exe und asksSchedu.exe .

- Sobald diese Ordner geschrieben sind, gewährt der Virus diesen Dateien die volle Kontrolle, indem er Folgendes ausführt:

Icacls / Grant Jeder: F / T / C / Q

- Verwenden Sie dann das folgende Skript, um es auszuführen: XXXXXXXXXXXX.bat (Ändern Sie X durch Zahlen und / oder Buchstaben)

- Es werden die Hashes oder Kryptografiealgorithmen von Wanna Decryptor 2.0 verwendet. An diesem Punkt können wir Tools wie Antivirus oder Antimalware verwenden, um diese Hashes zu lokalisieren und mit dem Entfernen aus dem System fortzufahren.

- Um die volle Kontrolle zu erlangen, verwendet Wanna Decryptor 2.0 versteckte TOR-Dienste mit der Erweiterung .onion wie folgt:

jhdtgsenv2riucmf.onion 57g734jdhclojinas.onion 76jdd2ir2embyv43.onion cwwnh33lz52maqm7.onion

Auf diese Weise sehen wir, wie alle verfügbaren Einheiten analysiert werden, bis die genannten Dateierweiterungen gefunden wurden und mit der Verschlüsselung und der entsprechenden Sammlung fortgefahren wird. Wie wir in anderen Versionen bereits gesagt haben, ob es möglich ist, die mit Wanna Decryptor 2.0 verschlüsselten Dateien zu entschlüsseln, werden wir Ihnen sagen, dass die Antwort nicht auf die Verschlüsselungsstufe zurückzuführen ist, die im AES-265-Prozess mit einer RSA-Verschlüsselungsmethode verwendet wird vollständig und es gibt kein Werkzeug, einschließlich Brute Force , das die Daten entschlüsseln kann.

Daher sind wir, wie in anderen Abschnitten bereits erwähnt, gezwungen, Informationen auf andere Weise abzurufen, z.

- Stellen Sie die Informationen wieder her, die aus zuvor erstellten Sicherungen verschlüsselt wurden.

- Stellen Sie die ursprünglichen Informationen wieder her, die nach der Verschlüsselung mit will decryptor 2.0 gelöscht wurden. Wenn wir von Wanna Decryptor 2.0 angegriffen wurden, erstellt dies zuerst eine Kopie der Dateien, verschlüsselt sie dann und entfernt dann die Originale, die die volle Kontrolle übernehmen. (Siehe Abschnitt Datenschutz- und Wiederherstellungstools.)

- Wenn Sie zuvor Shadow Explorer verwendet haben, haben wir die Möglichkeit zum Speichern der gelöschten Volumendateien geschützt (Sie haben den Download-Link im Abschnitt mit Empfehlungen, um sich vor Ransomware zu schützen) .

Befolgen Sie die oben im Abschnitt WannaCry beschriebenen Schritte, um den Prozess zu beseitigen. Wechseln Sie in den abgesicherten Modus, überprüfen Sie bestimmte Ordner, in denen er gehostet wird, und beseitigen Sie die Ausführung von Diensten und Programmen zu Beginn von Windows Sie mögen es (MalwareBytes, Hitman Pro, Windows Defender Offline sind einige der vielen, die wir für diesen Scan zur Verfügung haben).

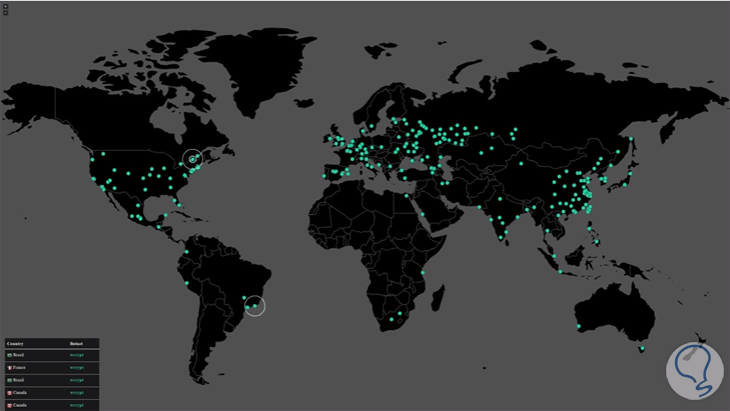

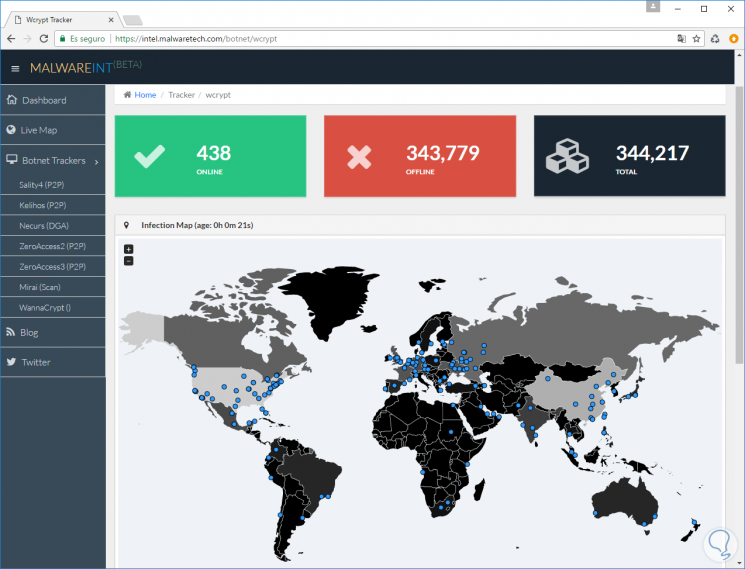

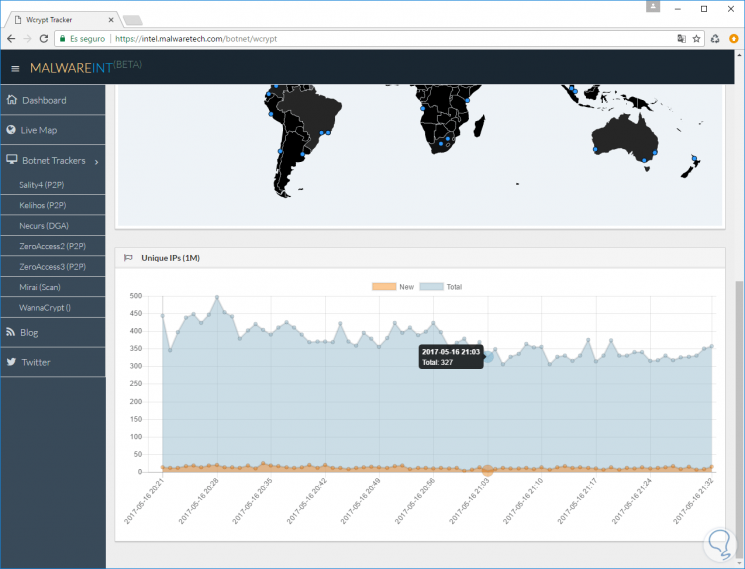

Wenn Sie in Echtzeit wissen möchten, wie der aktuelle Status von Wanna Decryptor 2.0 ist, und den Fortschritt dieses Angriffs mit Details wie Computern und infizierten Benutzern, Ländern, in denen der Virus gehostet wurde, usw. verfolgen möchten, können Sie den folgenden Link aufrufen :

Dies werden wir beobachten:

Dort sehen wir die Grafik mit den jeweiligen betroffenen Standorten, der Summe der betroffenen Geräte usw. Im unteren Teil sehen wir die Grafiken, wie dieser Angriff weltweit zugenommen hat:

Wir empfehlen Ihnen, diese Tipps zu befolgen und die wichtigsten Informationen auf dem neuesten Stand zu halten.

Wir haben überprüft, wie wir uns in einer unsicheren Welt befinden, die jederzeit Auswirkungen auf unser Leben haben kann. Wenn wir jedoch ohne Zweifel vorsichtig und vorsichtig sind, werden wir kein Opfer von Ransomware mehr, da unsere gesamte Sicherheit von uns abhängt.

Im Folgenden finden Sie weitere Tutorials und Artikel zum Thema Sicherheit. Wir bitten Sie nur, dieses Tutorial zu teilen, um auf dem Laufenden zu bleiben und ein wenig sicherer vor den Bedrohungen zu sein, denen wir bei der Nutzung des Internets täglich ausgesetzt sind. Wir werden weiterhin tägliche Tutorials für euch alle machen. Achten Sie bei TechnoWikis auf Computer- und Technologielösungen, nicht nur auf die Sicherheit, sondern auf alle Bereiche und Ebenen.