Das Thema Sicherheit wird immer eine sehr wichtige Säule innerhalb eines Unternehmens und in jeder von uns ausgeführten Aufgabe sein, da es von der Verfügbarkeit und Integrität aller von uns verwalteten Informationen abhängt und in unserer Verantwortung liegt.

Es gibt viele Tools , Protokolle und Aufgaben , die wir in unseren Rollen anwenden können, um Sicherheitsverbesserungen in Computerumgebungen zu verbessern oder umzusetzen. Heute werden wir jedoch zwei Tools im Detail analysieren , die für das Scannen und Überprüfen von IP-Adressbereichen von entscheidender Bedeutung sind . Auf diese Weise können wir das gesamte Routing unseres Netzwerks genauer steuern.

Die beiden Tools, die wir sehen werden, sind Zmap und Nmap . Aber wozu dienen sie und wie helfen sie unseren Rollen?

TechnoWikis wird diese Antworten einfach und gleichzeitig zutiefst beantworten.

Einer der großen Vorteile von Zmap besteht darin, dass der Scanner dies in weniger als 5 Minuten erledigt. Dies erhöht die Ergebnisse, die wir als Administratoren oder Support-Mitarbeiter liefern müssen, erheblich.

Zu den Vorteilen der Verwendung von Zmap gehören:

- Zmap kann die Verfügbarkeit des Dienstes überwachen.

- Zmap ist plattformübergreifend (Windows, Linux, Mac OS usw.) und völlig kostenlos.

- Wir können Zmap verwenden, um ein bestimmtes Protokoll zu analysieren.

- Zmap gibt uns die Möglichkeit, verteilte Systeme im Internet zu verstehen.

Wenn wir Zmap ausführen, untersuchen wir den gesamten Bereich der IPv4-Adressen vollständig. Wenn wir also das Tool ausführen, analysieren wir private IPv4-Adressen. Daher müssen wir sehr vorsichtig sein, um keine Handlungen gegen die Privatsphäre einer Organisation oder Person zu begehen .

Dieses Tool kann für Penetrationstests verwendet werden , um zu überprüfen , ob unser Netzwerk für Hacker-Angriffe unempfindlich ist.

Mit Nmap haben wir ein Tool zur Hand, mit dem wir schnell große Netzwerke oder einzelne Teams scannen können . Für die Analyse verwendet Nmap IP-Pakete, um zu bestimmen, welche Geräte im Netzwerk verfügbar sind, welche Dienste diese Geräte anbieten, welches Betriebssystem derzeit verwendet wird und welche Art von Firewall implementiert ist, und von dort aus die entsprechende Analyse durchzuführen.

Zu den Vorteilen, die wir bei der Verwendung von Nmap haben, gehören:

- Erkennung von Geräten in Echtzeit über das Netzwerk.

- Es erkennt die offenen Ports auf diesen Computern sowie die Software und die Version dieser Ports.

- Erkennt die vorhandenen Schwachstellen .

- Es erkennt die Netzwerkadresse, das Betriebssystem und die Softwareversion jedes Geräts.

- Es ist ein tragbares Werkzeug.

- Nmap ist plattformübergreifend (unterstützt Windows, FreeBSD, Mac OS usw.).

- Mit Nmap können wir keine großen Netzwerke scannen, wenn möglich mit Zmap.

- Zmap führt den Scan viel schneller als Nmap durch.

- Nmap kann in Graphic Mogo verwendet werden, indem das ZenMap-Tool heruntergeladen wird.

- Mit Nmap können wir mehrere Ports analysieren, während wir mit Zmap einen einzelnen Port analysieren können.

- Die Abdeckung von Zmap ist viel größer als Nmap.

- Nmap behält den Status für jede Verbindung bei, während Zmap in den Verbindungen keinen Status beibehält, der die Geschwindigkeit erhöht.

- Nmap erkennt unterbrochene Verbindungen und leitet Anforderungen weiter. Zmap sendet nur ein Anforderungspaket an ein Ziel, das die erneute Verarbeitung verhindert.

- Nmap scannt kleine Netzwerke oder einzelne Computer, während Zmap das gesamte Internet-Netzwerk in weniger als 45 Minuten scannt.

Wir stellen fest, dass die Unterschiede zwischen den einzelnen Werkzeugen beachtlich sind und von den aktuellen Anforderungen abhängen.

1. Verwendung und Analyse mit Zmap

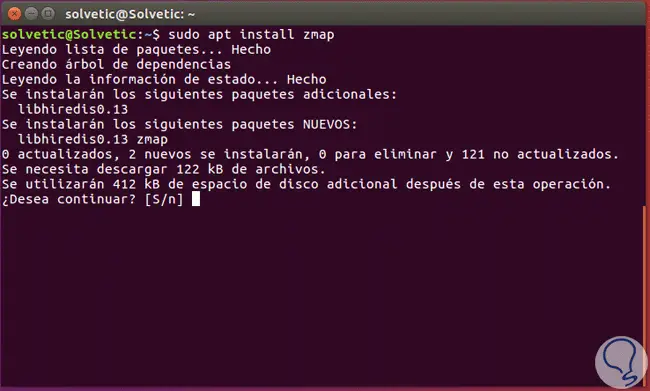

Für diese Analyse verwenden wir Ubuntu 16 als Plattform für die Verwendung von Zmap .

Um Zmap zu installieren, verwenden wir den folgenden Befehl:

sudo apt installiere zmap

Wir hoffen, dass alle Pakete heruntergeladen und installiert werden, damit Zmap in Ubuntu 16 verwendet werden kann .

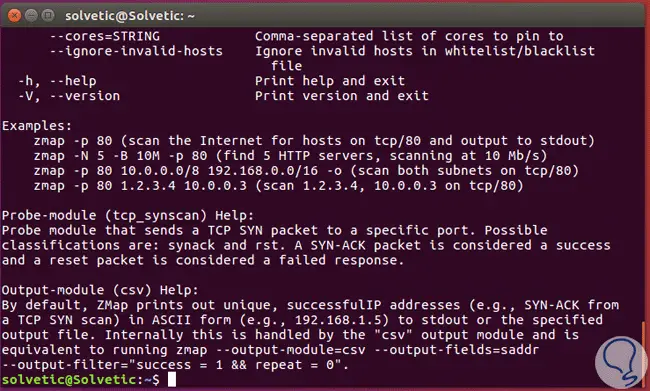

Um Zmap zu starten, ist der erste Befehl, der von großer Hilfe sein wird:

zmap -help

Dem stellen wir folgende Optionen zur Verfügung:

Als nächstes werden wir einige Möglichkeiten sehen, wie wir Zmap in Ubuntu verwenden können .

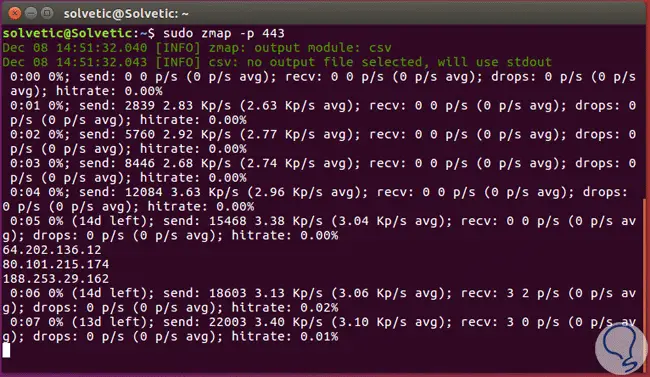

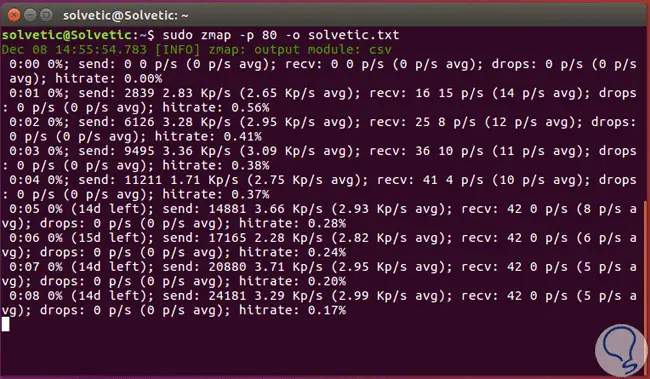

Zmap -p

Mit diesem Parameter können wir alle Geräte im Netzwerk scannen, die sich auf TCP-Port 80 befinden.

Zusätzlich zu diesem Parameter haben wir die Möglichkeit, das Ergebnis in einer Textdatei zu speichern. Dazu verwenden wir die folgende Syntax.

sudo zmap -p (Port) -o (Dateiname)

Nach der Verarbeitung werden die Ergebnisse in einer Textdatei für die jeweilige Ausgabe angezeigt. Mit der folgenden Syntax können wir die Suche auf einen Bereich von IP-Adressen beschränken:

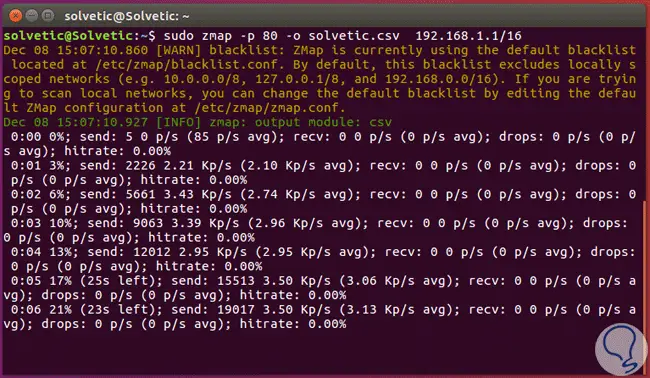

sudo zmap -p (Port) -o (Text.csv) Bereich IP-Adressen

In diesem Fall scannen wir alle Computer, die den TCP-Port 80 im Adressbereich 192.168.1.1 verwenden

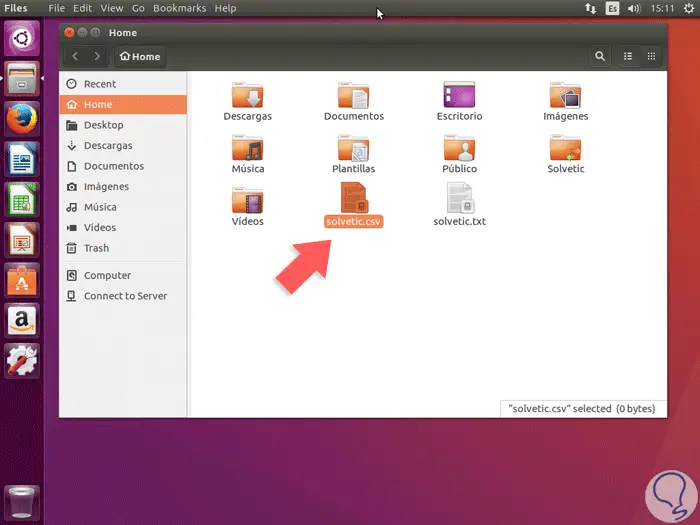

Sobald der Vorgang abgeschlossen ist, sehen wir unsere Datei im Ordner Home von Ubuntu 16:

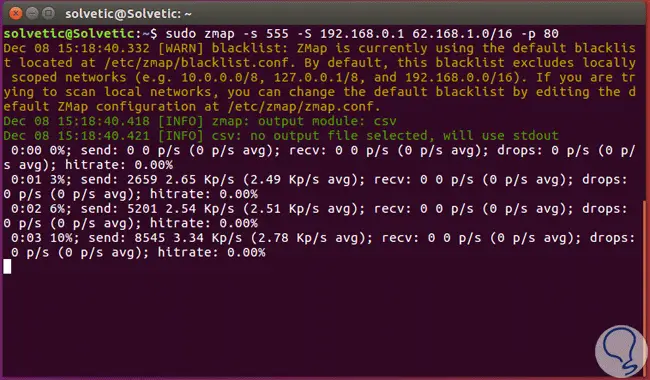

Sudo zmap -S

Der Parameter -S bezieht sich auf die Ressource oder den Ursprung des Ports. Zum Beispiel können wir die folgende Syntax haben:

sudo zmap -s 555 -S 192.168.0.1 62.168.1.0/16 -p 80

In diesem Fall geben wir an, dass der Quellport, der die Pakete sendet, 555 und die Quelladresse 192.168.0.1 lautet

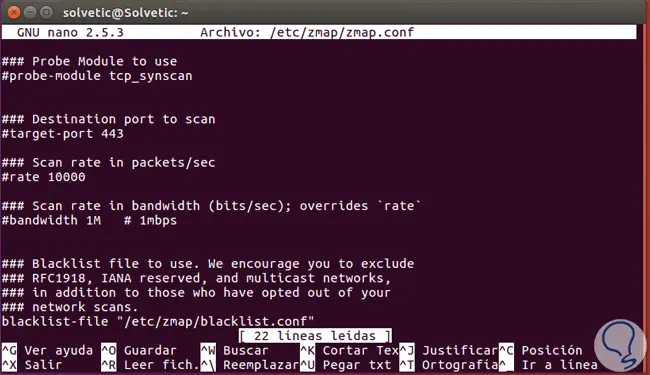

In Zmap gibt es zwei wichtige Dateien für die Bedienung und Bearbeitung von Zmap-Parametern.

Dies sind:

/etc/zmap/zmap.conf

Diese Datei ermöglicht es uns, Werte des Tools wie Scan-Ports, Bandbreite usw. zu konfigurieren.

Zum Bearbeiten können wir den Editor VI oder Nano verwenden.

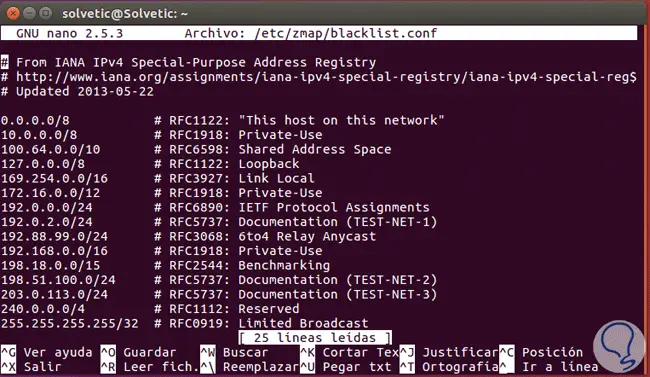

/etc/zmap/blacklist.conf

Mit dieser Datei können wir die Liste der blockierten IP-Adressbereiche für das Scannen aus Verwaltungs- oder Datenschutzgründen konfigurieren.

Ebenso können wir einen Adressbereich hinzufügen, wenn diese nicht von Zmap gescannt werden sollen.

Wie wir sehen, bietet Zmap eine breite Palette von Optionen für die Verwaltung des Scanprozesses von Geräten und Netzwerken.

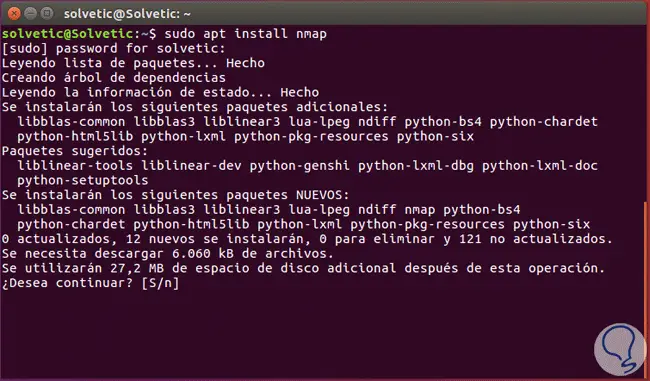

2. Verwendung und Analyse mit Nmap

Um Nmap zu installieren, verwenden wir in diesem Fall in Ubuntu 16 den folgenden Befehl:

sudo apt installiere nmap

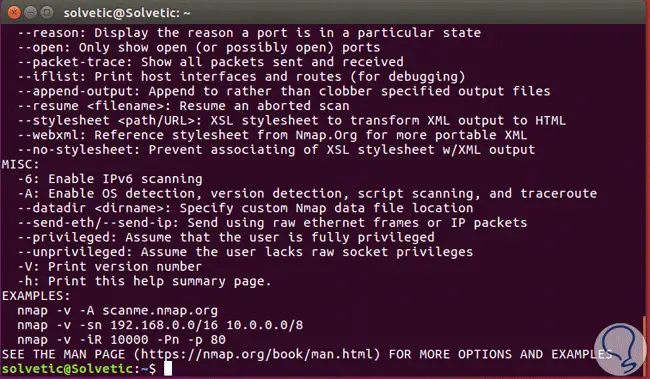

Wir erklären uns damit einverstanden, den Download und die Installation der jeweiligen Pakete zu starten. Um die Hilfe von Nmap zu konsultieren, können wir den folgenden Befehl verwenden:

Nmap-Hilfe

Dort erhalten wir Zugriff auf alle Parameter, die mit Nmap implementiert werden können.

Die grundlegenden Parameter zum Starten des Scanvorgangs sind die folgenden:

- -v: Diese Option erhöht die Ausführlichkeit (Detailliert).

- -A: Aktiviert die Erkennung des Betriebssystems, das Scannen von Skripten und die Verfolgung der Route.

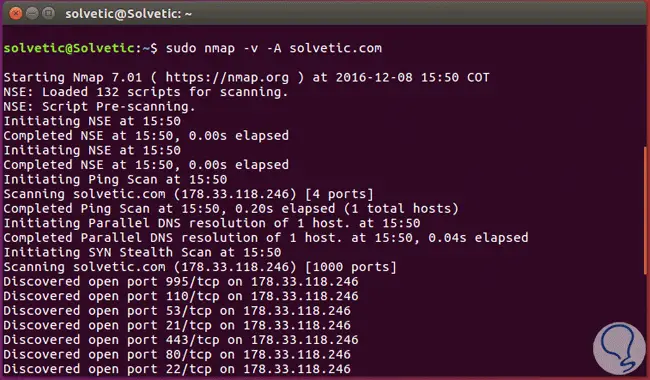

Beispielsweise verwenden wir für TechnoWikis.com die folgende Syntax:

sudo nmap -v-A TechnoWikis.com

Wir können Informationen visualisieren, die so wichtig sind wie:

- Auf jedem Zielcomputer erkannte TCP-Ports mit Angabe der jeweiligen IP-Adresse

- Anzahl der zu analysierenden Ports , standardmäßig 1000.

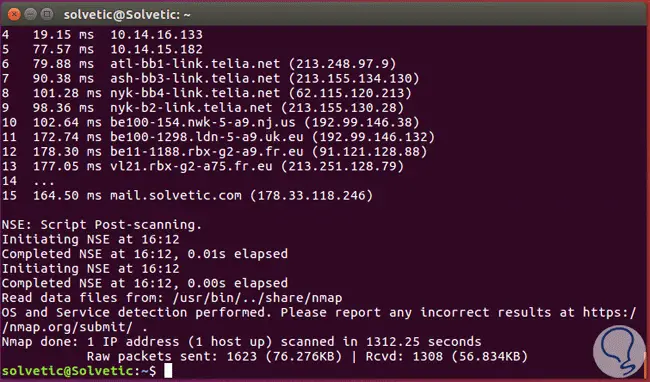

Wir können den Fortschritt des Scans sehen und sobald wir den Vorgang abgeschlossen haben, werden wir Folgendes sehen:

Wir können eine vollständige Zusammenfassung der durchgeführten Aufgabe sehen. Wenn wir einen schnelleren Scan wünschen, verwenden Sie einfach die folgende Syntax:

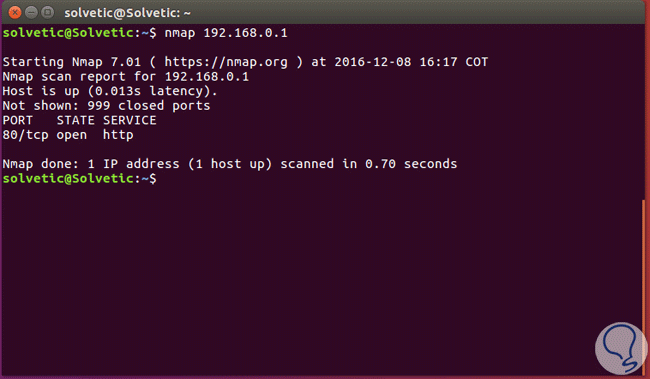

nmap IP-Adresse

Es wird eine Zusammenfassung angezeigt, wie viele Ports an der Zieladresse geschlossen und wie viele geöffnet sind.

Zusätzlich zu diesen Parametern können wir Folgendes einschließen, damit der Scanvorgang effektiv ist :

Für dieses Beispiel haben wir folgende Zeile gemacht:

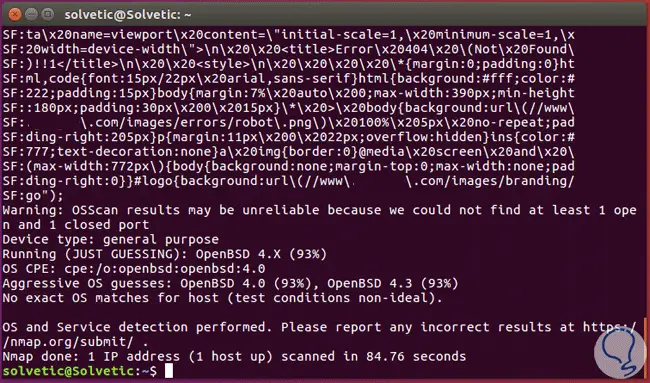

nmap -sS -P0 -sV -O Hostname

Wobei wir den Hostnamen durch den Namen des zu analysierenden Webs oder der IP-Adresse ersetzen. Das erhaltene Ergebnis wird das folgende sein:

Dort können wir sehen, dass Nmap das Betriebssystem, offene und geschlossene Ports usw. erkannt hat.

Es gibt einige wichtige Dienstprogramme, die wir mit Nmap verwenden können:

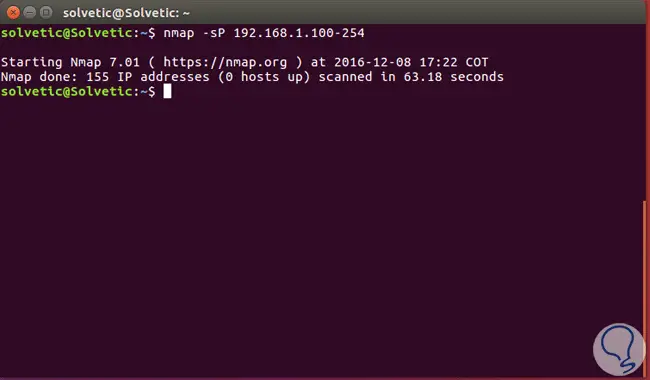

nmap -sP 192.168.1.100-254

nmap -sT -p 80 -oG - 192.168.1. * | grep auf

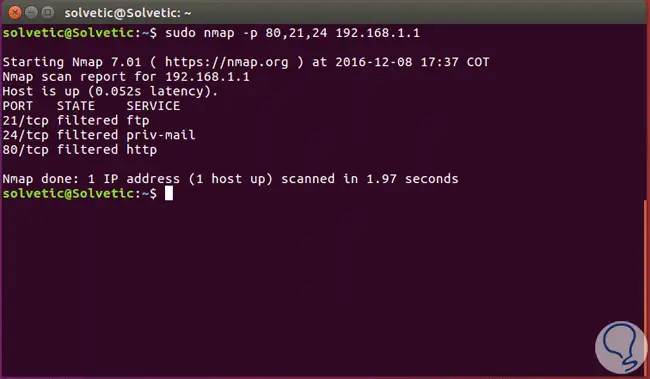

Dafür verwenden wir diese Syntax als Beispiel:

sudo nmap -sS 192.168.0.10 -D 192.168.0.1

Wir können sehen, welche Aktion der Port in Echtzeit ausführt.

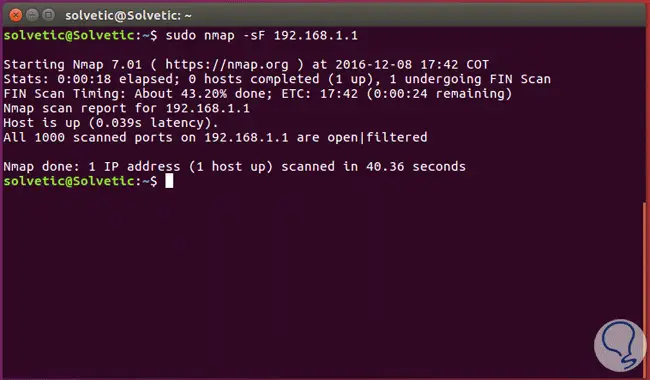

In diesem Fall verwenden wir die folgende Zeile:

sudo nmap -sF 192.168.1.1

Wir haben überprüft, wie hilfreich diese beiden Tools für die gesamte Aufgabe des Scannens und Analysierens des Kommunikationsprozesses mit den Zielcomputern sind. Unabhängig vom System ( Windows , Windows Server , Linux, Mac usw.) sind immer Audit-Analysen erforderlich. Wir werden diese Informationen weiter erhöhen.

Schwachstellenanalyse mit OpenVAS