In diesem Tutorial werden wir uns mit iptables befassen , der Firewall oder Firewall, die wir unter Linux haben . Mit diesem Tool können wir Pakete filtern (nach dem, was im Tutorial behandelt wird), ein Protokoll erstellen und NAT-Übersetzungen durchführen.

Dank iptables können wir Regeln generieren, um die Pakete ganz einfach zu filtern. Wenn Sie es zum ersten Mal verwenden, werden Sie feststellen, dass es keine Komplikationen gibt, wenn Sie es einige Tage lang verwenden.

Die Verwendung dieses Tools erfordert hohe Berechtigungen, das heißt, wir müssen Superuser sein, damit es ausgeführt werden kann. Wir haben viele Funktionen in iptables, das Ziel des Tutorials ist es, eine Annäherung an seine Verwendung anhand von Beispielen zu sehen. Es ist wichtig, dass Sie nach Abschluss des Tutorials weiter vertiefen, da dies sehr nützlich ist.

Dann verlassen wir die offizielle Website, falls es von Interesse ist:

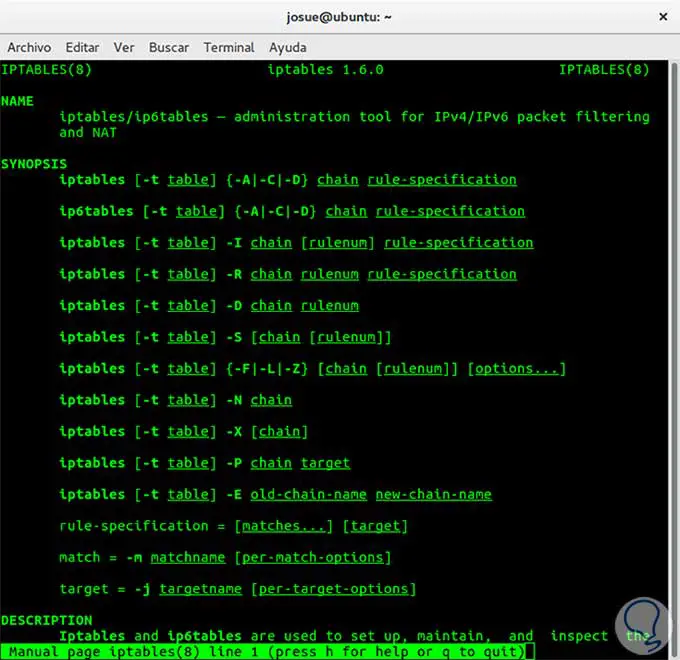

Wenn wir Informationen über iptables sehen wollen, werden wir Folgendes in einem Terminal ausführen:

man iptables

Wir werden die folgenden Informationen sehen:

Im Bild sehen Sie einen Teil der vom Befehl bereitgestellten Informationen. Um alles zu sehen, scrollen Sie zum Terminal. Wie wir am Anfang des Tutorials gesehen haben, besteht eine der Aufgaben, die uns iptables ermöglichen wird, darin, Regeln oder Filter zu erstellen, um zu wissen, was mit den Paketen zu tun ist, die als Ursprung / Ziel unsere Maschine haben. Für diese Aufgabe werden wir interessiert sein, damit wir die folgenden Konzepte verwenden:

Iptables hat mehrere Tabellen, aber in unserem Tutorial konzentrieren wir uns nur auf die Filtertabelle , die für die Filterung zuständig ist. Sie wird standardmäßig in iptables verwendet.

Die Ketten, die ich hier einfügen werde, sind diejenigen, die zu der Tabelle gehören, die zuvor kommentiert wurde.

- Eingabe : Pakete, die für unsere Maschine bestimmt sind.

- Ausgabe : Die Pakete, die von unserem System stammen.

- Weiterleiten : Pakete, die unsere Maschine passieren, um an eine andere weitergeleitet zu werden.

Wir werden die 2 angeben, die im Tutorial verwendet werden, aber es gibt noch mehr.

- Akzeptieren : Pakete werden akzeptiert.

- Verwerfen : Pakete werden verworfen.

Einige der Parameter, die wir verwenden können, sind diejenigen, die als nächstes kommen.

- -Eine Regel : Zum Hinzufügen einer Regel

- -D Regel : Löscht die angegebene Regel.

- -L : Es erlaubt uns, die Regeln aufzulisten.

- -F : Löscht alle vorhandenen Regeln.

- -j Ziel : Festlegen des Regeltyps (Akzeptieren, Löschen).

- -t Tabelle : Gibt die verwendete Tabelle an (Standardfiltertabelle).

- -p Protokoll : Dient zur Angabe des Protokolls.

- -i Schnittstelle : Wir legen die Schnittstelle für die Regel fest.

- -s : Um den Ursprung anzugeben.

- -d : Um das Ziel anzugeben.

- -h : Hilfe anzeigen .

Es gibt viele weitere, wie zum Beispiel –destination-port oder –source-port . Um alles zu sehen, können Sie den Befehl ausführen, den wir oben kommentiert haben:

man iptables

Oder du kannst auch laufen:

iptables -h

Beginnen wir mit den Beispielen, insgesamt werden 10 angegeben, damit es besser verstanden wird und wir sehen können, wie iptables im Firewall-Modus funktioniert. In den Beispielen wird sudo nicht angezeigt. Falls Sie als root angemeldet sind, ist dies nicht erforderlich. Andernfalls müssen Sie das Wort sudo am Anfang jedes Beispiels einfügen.

iptables -A OUTPUT -j DROP

Dies ist sehr einfach, wie erkannt wurde, das Folgende gilt umso mehr.

iptables -F

Nun, lassen Sie es uns im nächsten ein wenig komplizierter machen.

iptables -A OUTPUT -p tcp --bestimmungsort-port 80 -j DROP

Wir wenden uns dem vierten Beispiel zu.

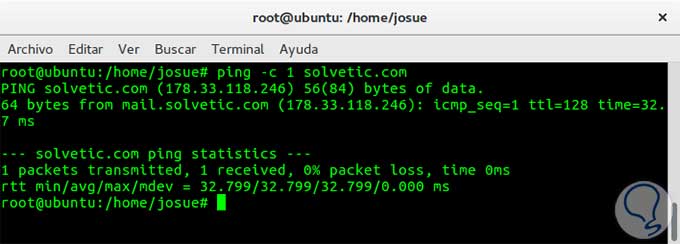

Und jetzt werden wir ausführen:

iptables -A OUTPUT -d 178.33.118.246 -j DROP

Wie wir sehen, reicht es aus, die IP nach dem Parameter -d anzugeben.

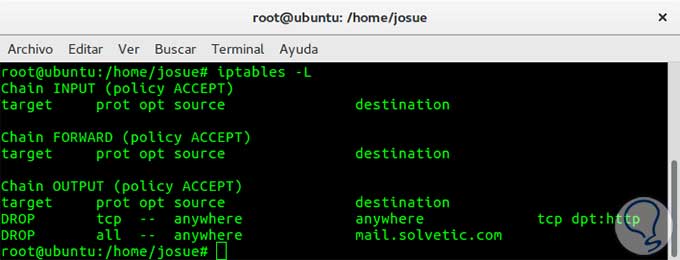

iptables -L

Wir sehen ein Bild, wir haben nur zwei Regeln definiert, wie wir unten sehen:

Fahren wir mit dem sechsten Beispiel fort, in dem wir die Liste der Regeln erneut verwenden.

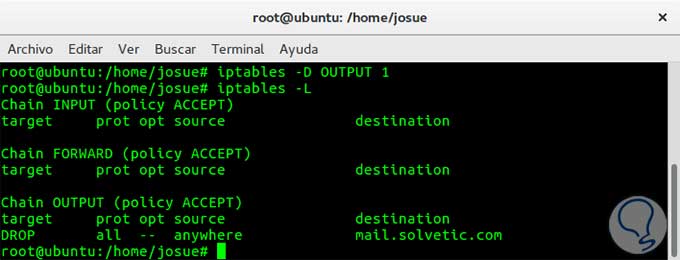

iptables -D OUTPUT 1

Und um zu überprüfen, ob es effektiv gelöscht wurde, verwenden wir Beispiel 5:

Fahren wir mit mehr fort.

iptables -A INPUT -p ICMP -j DROP

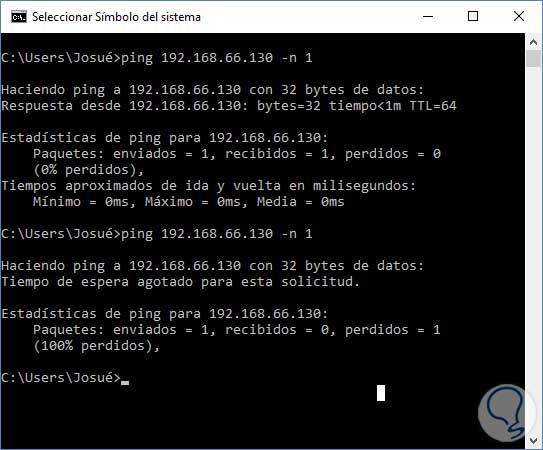

Als nächstes hinterlasse ich ein Bild von Ping, bevor ich den vorherigen Befehl ausführe und dann:

Wir können sehen, dass unser Computer nicht antwortet, weil er ICMP-Pakete ablehnt. Wenn wir die Ausgabe anstelle der Eingabe blockieren, würden wir ausführen:

iptables -A OUTPUT -p ICMP -j DROP

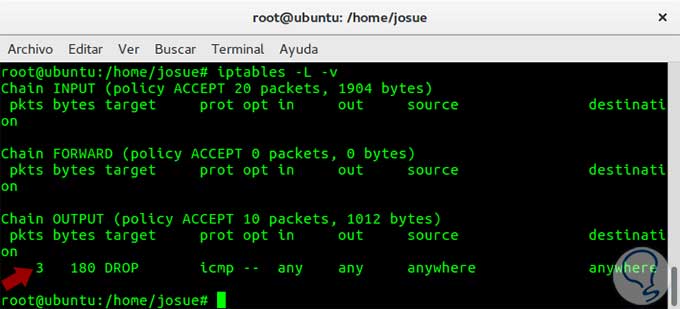

Es würde wieder dasselbe passieren wie im vorherigen Bild. Zum Testen habe ich 3 mal ping gemacht, wenn wir ausführen, können wir die Anzahl der Pakete sehen:

iptables -L -v

Wir sehen, dass es effektiv 3 im vorherigen Bild setzt.

iptables -A INPUT -s 192.168.66.1 -j DROP

Schauen wir uns ein etwas längeres Beispiel an.

Iptables -A OUTPUT -d 192.168.0.0/24 -j ACCEPT Iptables -A OUTPUT -j DROP

Schauen wir uns das zehnte und letzte Beispiel an.

iptables -A INPUT -m state --state NEW -p tcp --dport 143 -j ACCEPT

In diesem Beispiel wollten wir –port verwenden , damit Sie sehen, dass wir diesen oder –destination-Port verwenden können. Wir könnten auch –sport anstelle von –source-port verwenden .

Hier kommt also das Tutorial. Versuchen Sie nun, andere Regeln anzuwenden. Je mehr Sie üben, desto schneller werden Sie Regeln anwenden und desto weniger wird es Sie kosten. Zum Abschluss verlassen wir ein Tutorial, das von Ihrem Interesse sein kann, und öffnen und schließen Sie Ports in Windows 10 .