Microsoft Azure ist eine von Microsoft entwickelte Plattform in der Cloud, über die auf die Erstellung und Verwaltung von Hunderten von Ressourcen wie virtuellen Maschinen oder Anwendungen sowohl von Microsoft als auch von Ubuntu zugegriffen werden kann . Dies ermöglicht, dass diese Art von Ressourcen nicht nur verfügbar sind, sondern dass ihre Umgebung mit Unterstützung von Microsoft jederzeit und von jedem Ort aus sicher und verfügbar ist.

Neben den Ressourcen, die wir erstellen und verwalten können, stellt Microsoft Azure eine Reihe von Tools und Dienstprogrammen zur Verfügung, die die Arbeit in dieser Umgebung erleichtern. Eines davon ist das Azure-Sicherheitscenter, dank dessen wir uns in einem Kontrollzentrum befinden, das überwacht und überwacht Jede Anomalie, die das System möglicherweise aufweist und auf diese Weise präzise vorgeht, um mögliche Angriffe zu vermeiden.

Aus diesem Grund wird TechnoWikis heute erläutern , was das Azure-Sicherheitscenter ist und wie wir es in Azure implementieren können.

- Möglichkeit der Anwendung von Richtlinien, um die Einhaltung von Sicherheitsstandards zu gewährleisten.

- Überwachen Sie die Sicherheit von Workloads sowohl lokal als auch in der Cloud.

- Fähigkeit, Schwachstellen zu finden und zu beheben, bevor es zu spät ist.

- Option zur Verwendung erweiterter Analysetools und Bedrohungsinformationen zur Erkennung von Angriffen auf das Netzwerk.

- Möglichkeit der Verwendung von Zugriffs- und Anwendungskontrollen, um nicht vertrauenswürdige Aktivitäten im System zu blockieren.

Wenn wir das Azure Security Center implementieren, können wir auf eine einheitliche und zentralisierte Ansicht der Sicherheit der verschiedenen lokalen und Cloud-Workloads zugreifen. Es ist auch möglich, neue Azure-Ressourcen automatisch zu erkennen und einzubeziehen und Sicherheitsrichtlinien anzuwenden.

Die Verwendung dieses integrierten Azure-Tools erleichtert uns die Überwachung der Sicherheit der Azure-Computer, -Netzwerke und -Dienste dank der integrierten Sicherheitsbewertungen, in denen die Daten angezeigt werden, die für die vollständige Ausführung des Tools erforderlich sind Informationen erforderlich

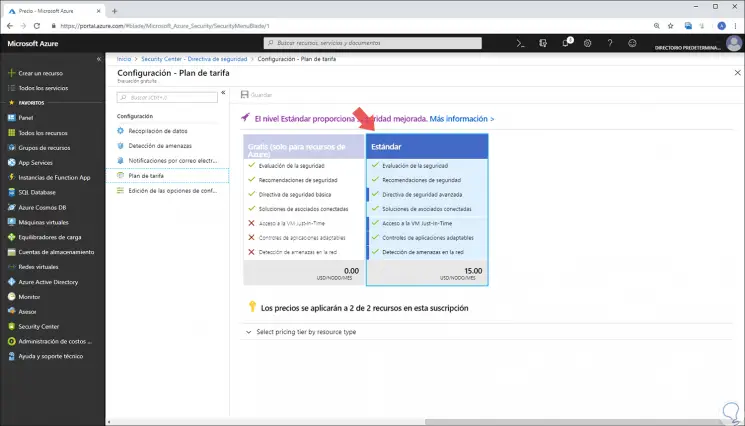

Azure Security Center ist in zwei Zugriffsarten verfügbar:

- Sicherheitsrichtlinie, Bewertung und Empfehlungen.

- Vernetzte Partnerlösungen.

- Sicherheitsrichtlinie, Bewertung und Empfehlungen.

- Vernetzte Partnerlösungen.

- Suche und Sammlung von Sicherheitsereignissen.

- Just-in-Time-Zugriff auf CM.

- Adaptive Anwendungssteuerung.

- Erweiterte Bedrohungserkennung.

- Integrierte und personalisierte Benachrichtigungen.

- Informationen zu Bedrohungen.

Wenn wir nun die Standardversion wählen, betragen die Nutzungspreise pro Ressource:

Zusammenfassend lässt sich sagen, dass wir mit Azure Security Center verschiedene Probleme im Zusammenhang mit der Konfiguration virtueller Maschinen identifizieren und auf diese umgeleitete Sicherheitsbedrohungen erkennen können. Diese Analysegruppe umfasst virtuelle Maschinen ohne Netzwerksicherheitsgruppen, unverschlüsselte Festplatten und Brute-Force-RDP-Angriffe.

1. So greifen Sie auf das Azure Security Center zu

Um auf das Azure-Sicherheitscenter zuzugreifen, müssen Sie zunächst den folgenden Link aufrufen und sich dort mit den entsprechenden Anmeldeinformationen registrieren:

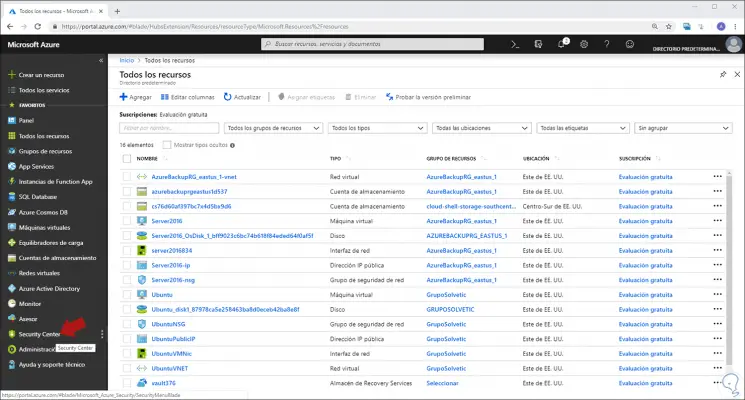

Gehen Sie dort in das Seitenmenü und klicken Sie auf den Abschnitt Sicherheitscenter:

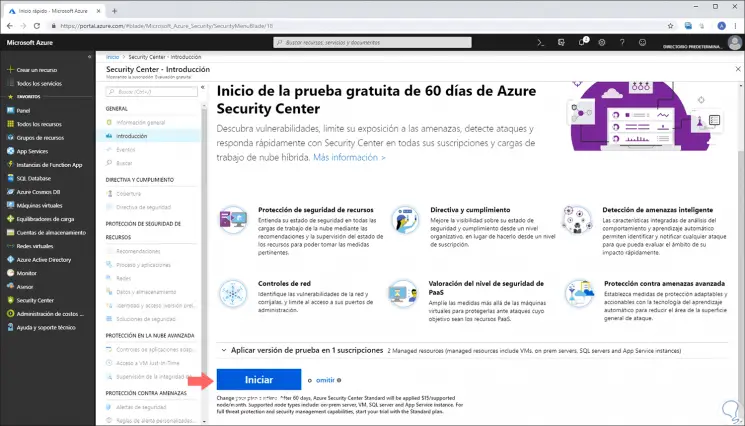

Wenn Sie dort klicken, wird das folgende Fenster angezeigt. Wie wir sehen, ist das Sicherheitscenter standardmäßig deaktiviert. Dort finden wir eine kurze Zusammenfassung Ihrer Aktionen und klicken zum Aktivieren auf die Schaltfläche “Start”.

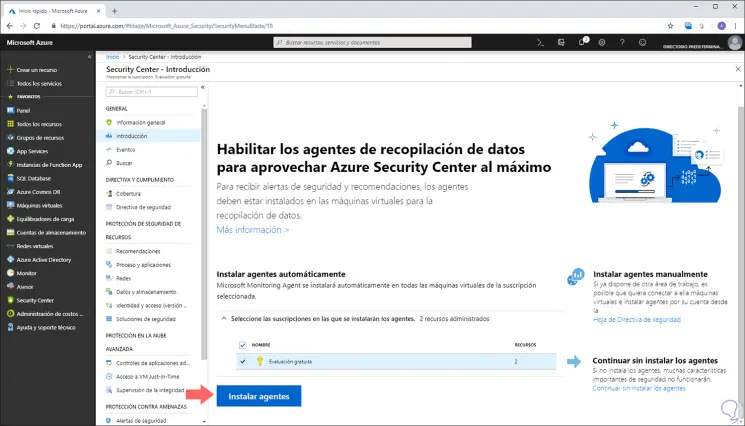

Dann werden wir zum nächsten Fenster weitergeleitet. Zu diesem Zeitpunkt müssen wir Security Center-Agenten installieren, mit denen wir Sicherheitswarnungen über Änderungen und Bedrohungen in virtuellen Maschinen erhalten können. Klicken Sie auf die Schaltfläche “Agenten installieren”, um den Vorgang fortzusetzen.

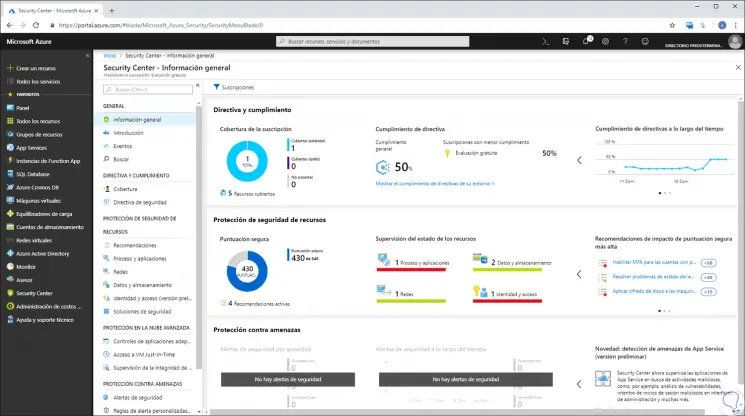

Sobald dies erledigt ist, sehen wir die folgende Umgebung direkt im Abschnitt “Allgemeine Informationen”:

- Anzahl der umgesetzten Richtlinien und deren Einhaltung.

- Status aktiver Ressourcen in Azure.

- Von Azure in Bezug auf Sicherheitsprobleme zugewiesene Bewertungsstufe.

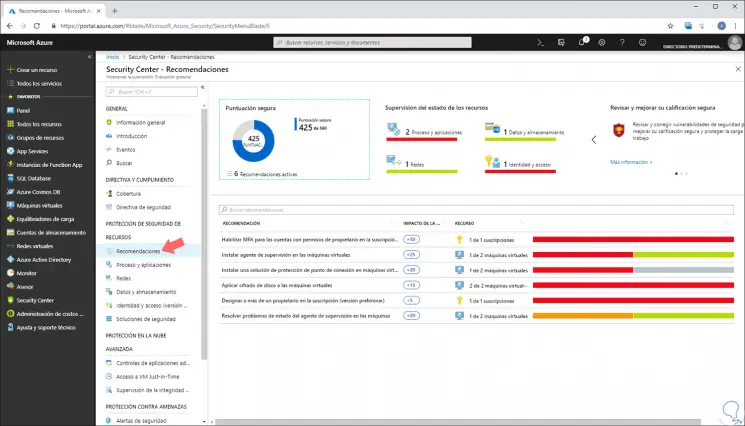

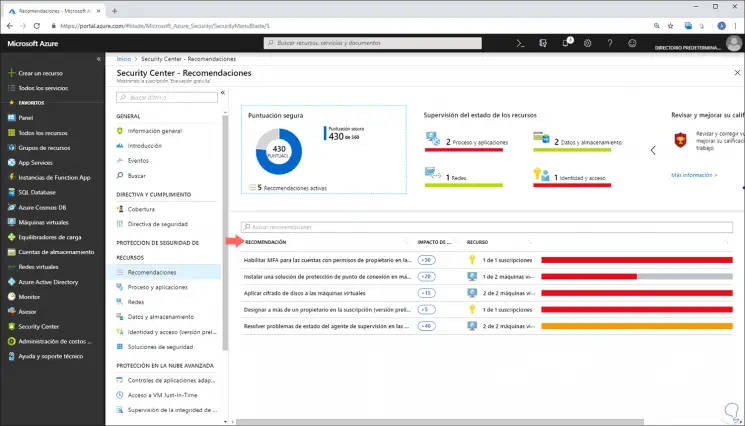

Einer der Vorteile dieses Dienstprogramms besteht darin, dass sich das Sicherheitscenter nicht nur auf die Erkennung von Daten beschränkt, um Empfehlungen zu generieren. Wenn jedoch eine Ressource, die als eine der am häufigsten verwendeten virtuellen Maschinen fungiert, mit keiner der Ressourcen identisch ist Sicherheitsparameter, z. B. Subnetze oder Sicherheitsgruppen, werden automatisch vom Sicherheitscenter für die Erstellung einer Empfehlung mit den entsprechenden Korrekturschritten verwendet. Wir sehen dies im Abschnitt “Empfehlungen”:

- Detaillierte Ressourcenüberwachung.

- Beschreibung der generierten Empfehlung.

- Auswirkungen der Empfehlung.

- Art der betroffenen Ressource.

2. Einrichten der Datenerfassung in Azure Security Center

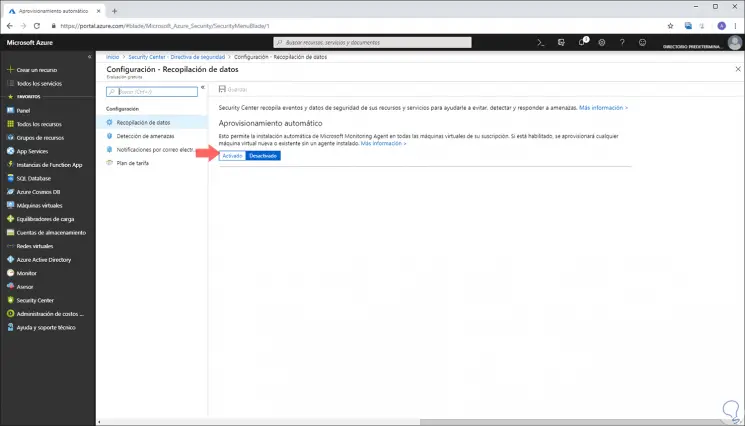

Um auf die Sicherheitseinstellungen in den virtuellen Maschinen zugreifen zu können, müssen Sie die Datenerfassung des Security Center-Dienstprogramms konfigurieren. Dazu müssen Sie die Datenerfassung aktivieren, die vom Microsoft Monitoring Agent automatisch auf allen erstellten virtuellen Maschinen installiert wird. im verwendeten Abo.

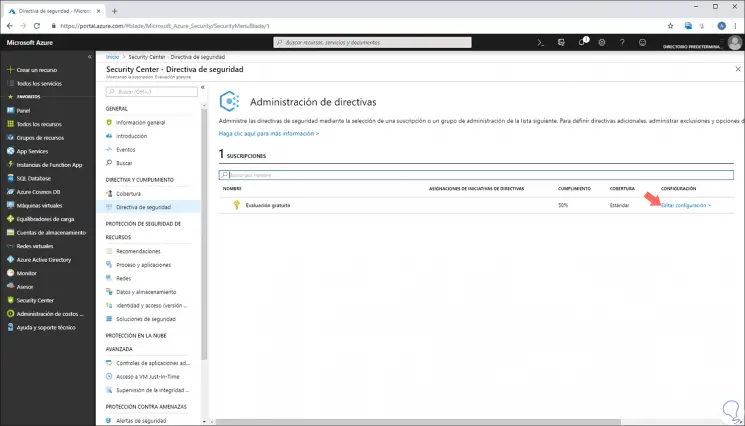

Um diese Datenerfassung zu aktivieren, gehen wir zum Bereich “Sicherheitscenter” und dort müssen wir auf den Abschnitt “Sicherheitsrichtlinien” klicken, und es wird Folgendes angezeigt. Dort werden die aktiven Abonnements angezeigt, jetzt müssen wir das Abonnement zum Bearbeiten auswählen.

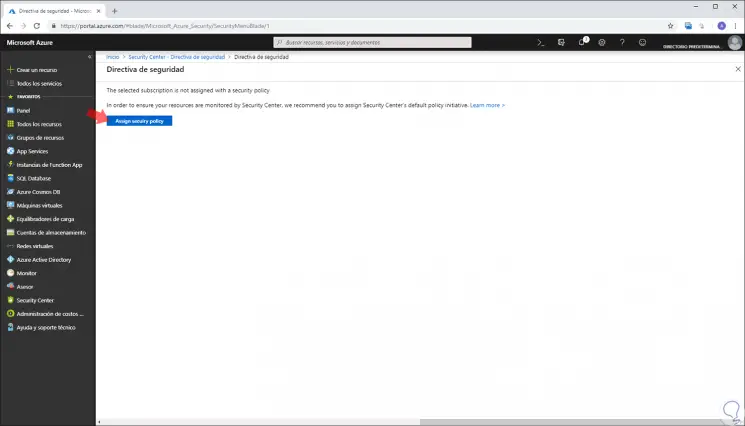

Im nächsten Fenster klicken wir auf die Schaltfläche “Sicherheitsrichtlinie zuweisen”:

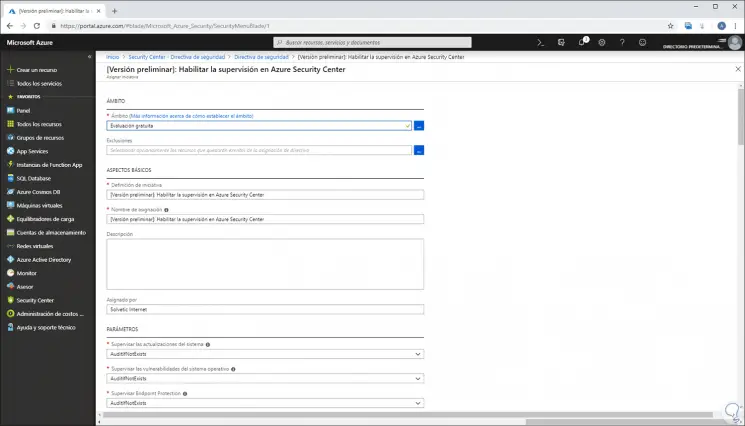

Das folgende Fenster wird angezeigt, in dem wir die Parameter zuweisen müssen, die wir für notwendig halten. Sobald dies abgeschlossen ist, klicken wir auf die Schaltfläche “Speichern, um die Änderungen zu übernehmen”.

Nun müssen wir im Hauptfenster auf die Zeile “Konfiguration bearbeiten” klicken und es wird folgendes angezeigt. Dort klicken wir auf den Button “Aktiviert”.

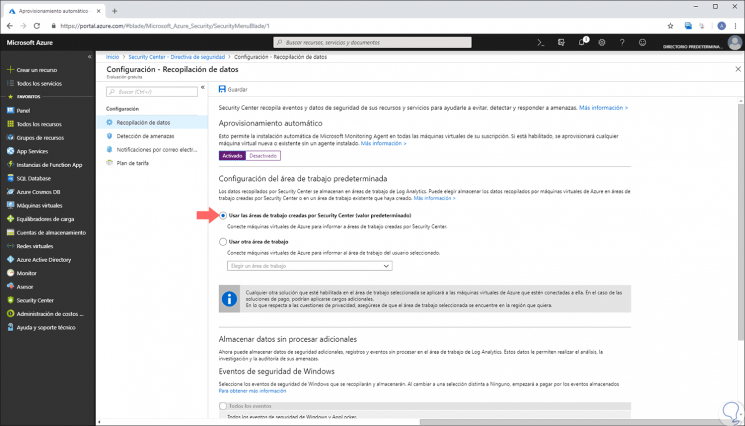

Die folgenden Optionen werden angezeigt, in denen wir Folgendes konfigurieren:

- Aktivieren Sie im Feld “In der Standard-Arbeitsbereichskonfiguration” die von “Sicherheitscenter” erstellten “Arbeitsbereiche verwenden” (Standardwert)

- Im Feld “Sicherheitsereignisse” aktivieren wir die Standardoption “Allgemein”.

Wir speichern die Änderungen, indem wir auf die Schaltfläche “Speichern” klicken.

3. Konfigurieren einer Sicherheitsrichtlinie in Azure

Die Sicherheitsrichtlinien wurden entwickelt, um die Elemente zu definieren, mit denen das Sicherheitscenter Daten sammeln und auf dieser Grundlage die Empfehlungen generieren kann. Verschiedene Sicherheitsrichtlinien können auf mehrere Sätze von Azure-Ressourcen angewendet werden. Standardmäßig werden Azure-Ressourcen anhand aller Elemente der Richtlinie bewertet.

Um diese Anweisungen zu konfigurieren, müssen wir zum Abschnitt “Sicherheitsrichtlinien” gehen und dort die Elemente der Richtlinie aktivieren oder deaktivieren, auf die wir das Abonnement anwenden möchten.

4. So zeigen Sie den Konfigurationsstatus einer virtuellen Maschine mit Azure Security Center an

Wenn wir den Aktivierungsprozess für die Datenerfassung durchgeführt haben und eine Sicherheitsrichtlinie definiert wurde, startet das Dienstprogramm Security Center den Prozess der Generierung von Warnungen und Empfehlungen. Auf diese Weise wird der Datenerfassungsagent bei der Implementierung der virtuellen Maschinen automatisch installiert, und danach wird das Sicherheitscenter mit den Daten der neuen virtuellen Maschinen abgeschlossen.

Soweit die Daten erfasst werden, werden diese dem Status der Ressourcen jeder virtuellen Maschine und der zugeordneten Azure-Ressourcen hinzugefügt und in einem Diagramm dargestellt, das für Verwaltungsaufgaben nützlich ist.

Die verschiedenen in Azure verfügbaren Empfehlungen lauten:

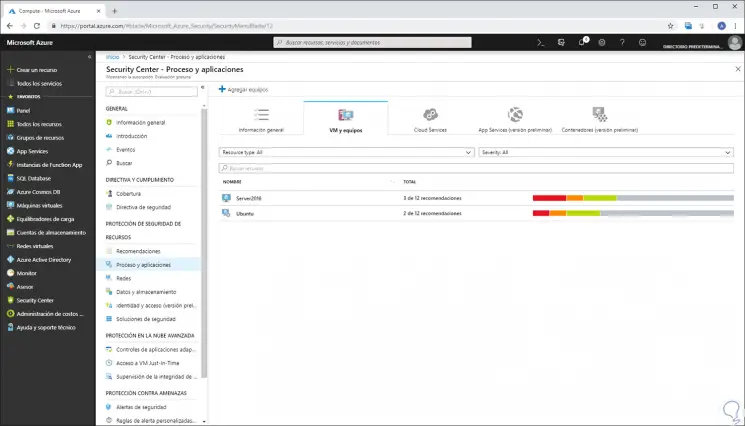

Um diese Art von Informationen in Azure anzuzeigen, müssen Sie zum Bereich “Sicherheitscenter” wechseln und dort zum Abschnitt “Verarbeiten” und zu Anwendungen. Im nächsten Fenster wechseln Sie zur Registerkarte “VM und Computer”. Dort sehen Sie Folgendes. Dort sehen wir eine Zusammenfassung des Konfigurationsstatus aller erstellten virtuellen Maschinen.

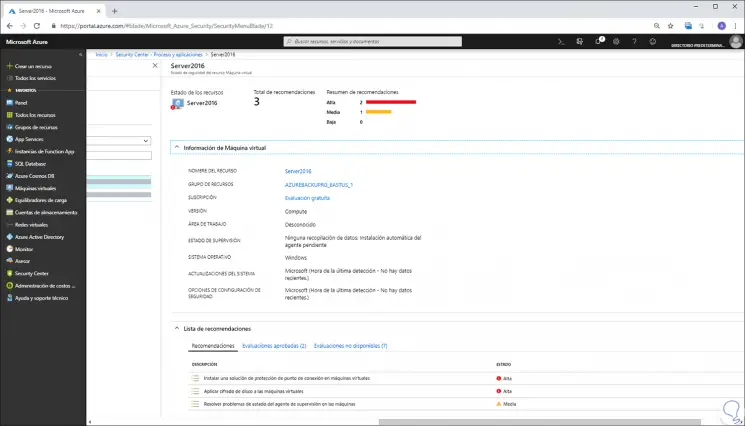

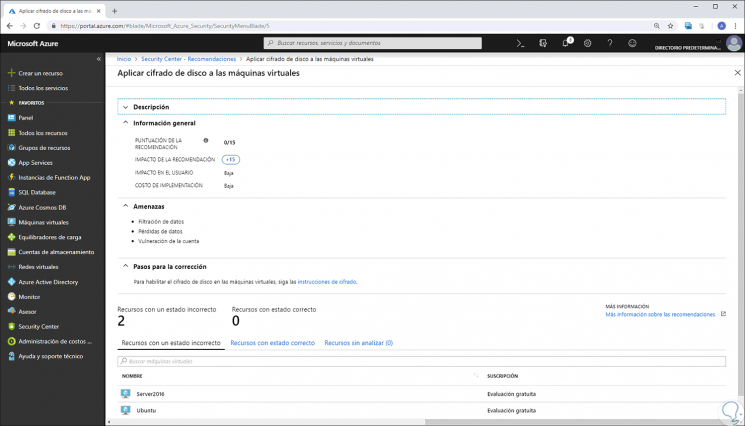

Wir können auf eine davon klicken, um auf umfassendere Informationen zuzugreifen:

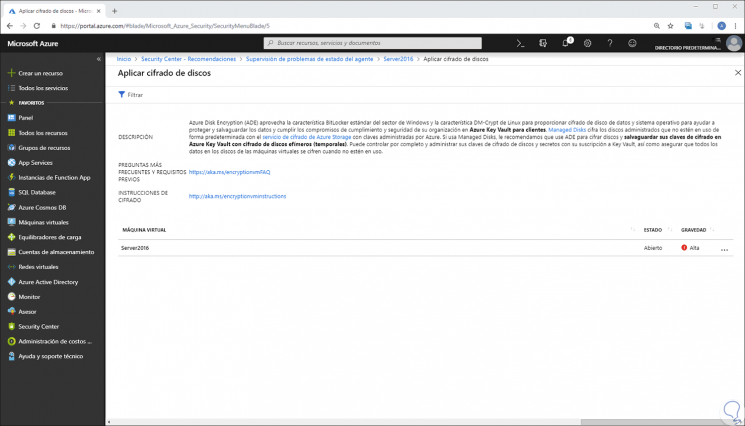

Abhängig von der Art der Empfehlung können wir eine andere Umgebung sehen. In diesem Bereich können Sie die Azure-Empfehlungen ausführen.

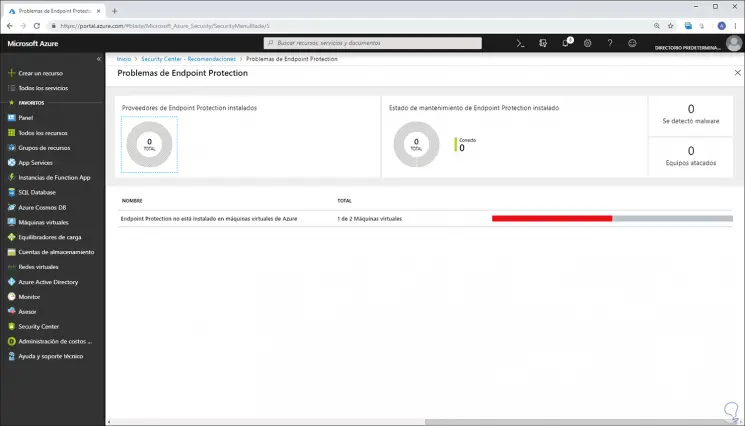

Wenn Sie auf eine davon klicken, wird in diesem Fall Folgendes angezeigt:

In anderen Arten von Empfehlungen sehen wir Folgendes:

Bei der Auswahl der betroffenen virtuellen Maschine haben wir die Möglichkeit, diesen Fehler zu beheben und somit eine bessere Punktzahl auf der Sicherheitsstufe zu gewährleisten:

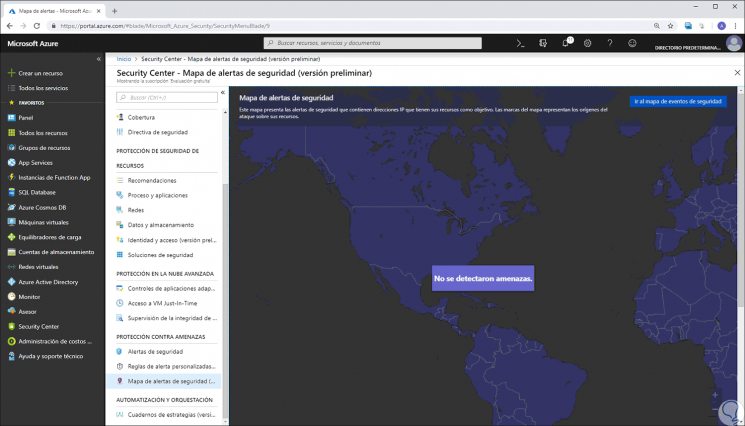

5. Anzeigen der erkannten Bedrohungen mit Azure Security Center

Das Sicherheitscenter kann Warnungen zur Bedrohungserkennung anzeigen, mit denen wir als Administratoren über eine zusätzliche Verwaltungsressource verfügen können. Diese Sicherheitsalarmfunktion fügt die gesammelten Daten der einzelnen virtuellen Computer, die Azure-Netzwerkprotokolle und die zugeordneten Partnerlösungen hinzu, um Sicherheitsbedrohungen von Azure-Ressourcen zu erkennen.

Diese Funktion verwendet drei grundlegende Parameter:

- Ausführung von verdächtigen Prozessen.

- Laterale Verschiebung und interne Erkennung.

- Versteckte Malware und Versuche, sie auszunutzen.

- Versteckte Malware und Versuche, sie auszunutzen.

- Ausgehende Angriffe

Um diese Funktion zu aktivieren, müssen wir zum Sicherheitscenter gehen und dort zum Abschnitt “Sicherheitsrichtlinien”, dann zu “Einstellungen” gehen und dort “Tarifplan” auswählen, wo wir Folgendes sehen werden. Wir wählen den Plan “Standard” und klicken auf “Speichern”, um die Änderungen zu übernehmen.

Wenn der Tarifplan geändert wurde, wird in der Sicherheitswarnungsgrafik mit dem Ausfüllen von Warnungen begonnen, sobald Sicherheitsbedrohungen erkannt werden.

Auf diese Weise ist das Azure-Sicherheitscenter eine umfassende und vollständige Lösung für alle Sicherheitsverwaltungs- und -steuerungsaufgaben in Azure-Ressourcen, die administrative Aktionen für jede Art von Organisation ermöglichen.