Eine Möglichkeit, den unbefugten Zugriff auf unsere Informationen oder auf unsere Computer zu verhindern, ist die Verwendung sicherer Kennwörter, da diese nur uns bekannt sind. Für niemanden ist es jedoch ein Geheimnis, dass wir beim Zugriff auf das Netzwerk angreifbar sind Land, wirtschaftliches Niveau, IT-Kenntnisse usw. und das deutlichste Beispiel, das wir bei den jüngsten Ransomware- Angriffen wie Wannacry oder den DDoS- Angriffen sehen können, die sich auf die DNS- Server auswirken und von denen viele Menschen betroffen sind.

1. Sicherheitslücken von Passwörtern

Es gibt mehrere Faktoren, die unsere Passwörter etwas unsicher machen, obwohl es in Wirklichkeit eine der wichtigsten Sicherheitsempfehlungen ist, die wir derzeit sehen werden, dass dies nicht immer der Fall ist.

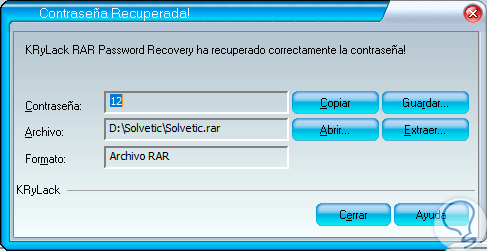

Der erste Mangel an Sicherheitsstufe eines Passworts wird von uns selbst erzeugt, wenn unsichere Passwörter wie Identifikationsnummern, Folge von Zahlen oder Buchstaben, Wörterbuch ua, festgelegt werden, die mit den aktuellen Passwort-Crack-Programmen sehr einfach zu entschlüsseln und zu haben sind Der erforderliche Zugriff:

Wir finden auf dem Markt auch ein Tool namens Recovery Boot Password Reset USB, das aus einem USB-Speicher besteht, der mit dem Computer verbunden ist und es uns ermöglicht, das Kennwort eines beliebigen Benutzers zurückzusetzen, indem wir es einfach auswählen. Wir erhalten es auf einfache Weise:

Wie wir sehen können, ist es trotz der 20-stelligen Kennwörter sehr einfach, dass diese gestohlen werden und der Angreifer auf unsere vertraulichen Informationen zugreifen kann.

2. Funktionsweise der Kennwortsicherheit in Windows 10

Standardmäßig speichert Windows 10 die Kennwörter aller Benutzer in einer Datenbank namens SAM (Security Account Management – on the route).

C: WINDOWS system32 config

Und diese Passwörter werden im Hash-Format gespeichert (in LM-Hash und NTLM-Hash).

Dieser Datensatz kann nicht verschoben oder kopiert werden, während das System verwendet wird. Aus diesem Grund wird die zum Knacken von Kennwörtern entwickelte Software als Disk-Image verwendet, von dem aus vor dem Start des Betriebssystems ein Angriff ausgeführt wird.

Das von Windows für die Speicherung von Kennwörtern implementierte Hash-Format ist unidirektional. Dabei wird das Kennwort in einen Zeichensatz mit fester Länge konvertiert, damit es vom Angreifer nicht entschlüsselt wird.

3. LM- und NTLM-Hash-Methoden in Windows 10

Als nächstes werden wir sehen, wie diese beiden Hash-Methoden funktionieren und welche Auswirkungen sie auf unsere Windows 10-Passwörter haben.Die LM-Hash-Methode ist eine der ältesten seit ihrem Vorstoß in Windows 95 und ist heutzutage nicht mehr funktionsfähig.

LM (Lan Manager) ist aufgrund seines Aufbaus eine unsichere Verschlüsselung, da LM die Anzahl der Zeichen des Kennworts nicht ausnutzt und im Grunde wie folgt vorgeht:

Angenommen, wir haben das Passwort password123 und somit funktioniert LM-Hash. Teilen Sie zuerst die Zeichen in Gruppen von sieben Zeichen ein und ergänzen Sie die Leerzeichen mit Nullen, wenn die Gesamtlänge des Kennworts weniger als 14 Zeichen beträgt:

passwort d123000

Auf diese Zeichengruppe wird eine DES-64-Bit-Verschlüsselung (Data Encryption Standard) angewendet. Mit diesen Werten wird eine feste Zeichenfolge mit zwei 8-Bit-Werten erstellt, z. B. KGM! + # $%.

Die Sicherheitslücken bei LM sind folgende:

- Konvertieren Sie zunächst alle Zeichen in Großbuchstaben , um einen Brute-Force-Angriff zum Entschlüsseln des Kennworts zu ermöglichen.

- Zweitens können Brute-Force-Programme durch Aufteilen des Kennworts in zwei effizientere Aktionen für beide Gruppen ausführen.

Auf diese Weise analysiert der Brute-Force-Angriff bei einem 9-stelligen Kennwort zwei Gruppen, eine von 7 und eine von 2 Zeichen, wodurch das Kennwort angreifbar wird.

Die NTLM- Verschlüsselung (NTLan Manager) ist ein Fortschritt in der Sicherheit von Kennwörtern von Microsoft.

Dank NTLM können wir den Fall vom Kleinbuchstaben unterscheiden und der Hash wird durch Verschlüsselung mit dem MD4-Standard berechnet.

Die Kritik an diesem Problem ist jedoch, dass Windows weiterhin Kennwörter mit LM und NTLM am selben Ort speichert, sodass sie anfällig sind.

4. Regenbogentabellen oder Regenbogentabellen in Windows 10

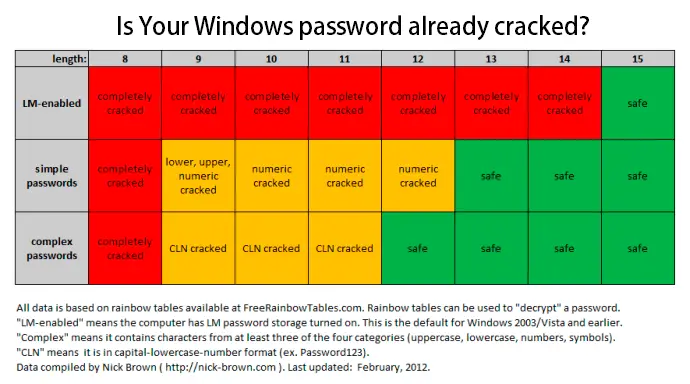

Diese Art von Tabellen ist eine der wesentlichen Komponenten in Bezug auf das Knacken oder Entschlüsseln von Passwörtern, da wir uns wieder daran erinnern, dass ein Passwort als Hash gespeichert ist. Diese Regenbogentabellen sind im Grunde genommen eine Datenstruktur, die Informationen zur Wiederherstellung von Kennwörtern in Klartext bereitstellt, die von Hash-Funktionen generiert werden. Sehen wir uns die folgende Grafik an:

[color = # 808080] Diese Grafik wurde dank der Sammlung der [/ color] [color = # 808080] Website [/ color] [color = # 808080] von Nick Brown erhalten. [/ color]

In dieser Tabelle können Sie sehen, wie sich die Länge eines Kennworts auf die Sicherheit auswirkt. Das Problem bei diesen Tabellen besteht darin, dass in modernen Hash-Systemen, die Symbole, Sonderzeichen und ein Alphabet verwenden, die Größe mehrere Gigs betragen kann.

5. Verwenden Sie Salt in Windows 10-Hash

Zu den Möglichkeiten der Sicherheit in den Hashes von Passwörtern gehört die Möglichkeit, einen Hash hinzuzufügen. Ein Salt ist eine definierte Anzahl zufälliger Zeichen, die dem Hash entweder am Anfang oder am Ende hinzugefügt werden. Dies erhöht die Sicherheit, da Angreifer nicht nur versuchen sollten, das Kennwort, sondern auch die Hash-Kombinationen zu entschlüsseln. Zum Beispiel haben wir Folgendes:

- Wir verwenden das TechnoWikis- Passwort und erhalten folgenden Hash ohne Salt:

5A-A3-8B-48-A7-1D-91-CF-F9-39-3D-97-E7-A1-87-3C

- Wir verwenden das % & RwTechnoWikis- Passwort (indem wir ein 4-stelliges Salt hinzufügen) und der erhaltene Hash lautet wie folgt:

32-04-91-78-C4-9B-A2-A9-28-CD-BD-35-B2-CA-B4-B5

6. Kennwortangriff unter Windows 10

In den neuen Editionen von Windows 10 wurde NTLMv2 implementiert, das Verbesserungen der Sicherheitsstufe bietet, z.

- Durch Vertraulichkeit und Nachrichtenintegrität getrennte Schlüssel.

- Verhindern Sie Flachtextangriffe

- Es basiert auf der MD5- Verschlüsselung .

- Beinhaltet HMAC , um die Integrität der Nachricht zu überprüfen.

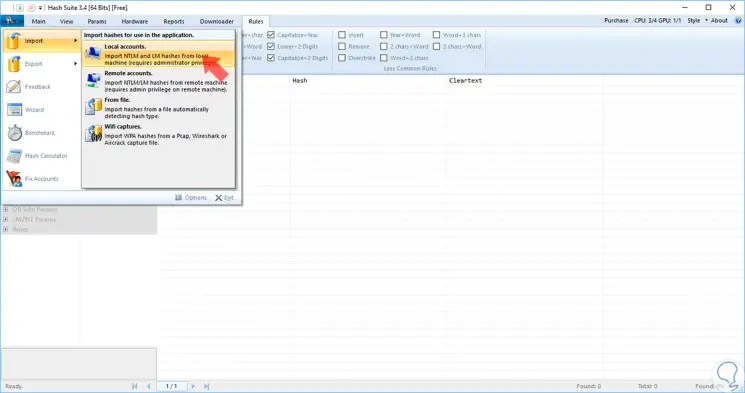

Um unsere Passwörter zu schützen, müssen wir wissen, um welche Hashes es sich handelt. Wie bereits erwähnt, ist dies mit dem aktiven Betriebssystem nicht möglich. Wir werden ein kostenloses Tool namens Hash Suite verwenden, das wir unter dem folgenden Link herunterladen können.

Nach dem Herunterladen extrahieren wir den Inhalt und führen das 32- oder 64-Bit-Installationsprogramm aus, abhängig von der Architektur unseres Teams. Um die aktuellen Hashes zu importieren, wechseln Sie zum Schlüsselsymbol und wählen Sie die Option Importieren / Lokale Konten. Auf diese Weise stellen wir die Hashes in unserem System bereit.

7. Knacken Sie die Hashes in Windows 10

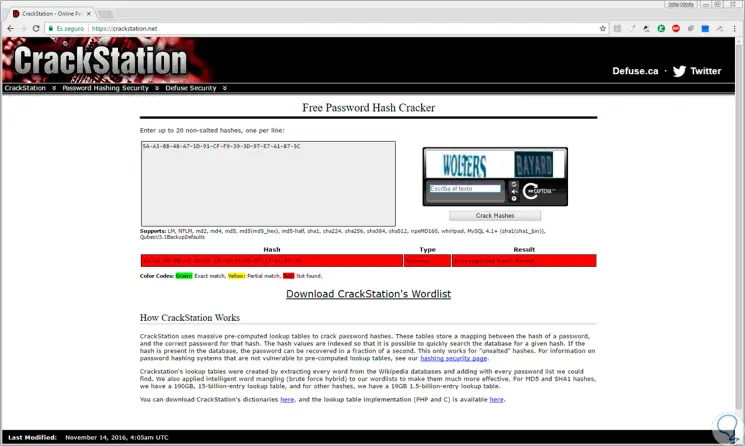

Um die Sicherheit unserer Hashes in Windows 10 zu überprüfen, können wir Online-Programme verwenden, mit denen wir die Integrität des Hashes überprüfen können. Einige davon sind:

Dort müssen wir den erhaltenen Hash eingeben und dessen Sicherheit überprüfen.

8. Verbessern Sie die Sicherheit unserer Passwörter in Windows 10

Vergessen Sie nicht all diese Empfehlungen, um einige Passwörter zu haben, die wirklich sicher sind.

Wie TechnoWikis bereits mehrfach erwähnt hat, hängt der erste Sicherheitsschritt von uns selbst ab. Daher empfehlen wir, die folgenden Tipps zu berücksichtigen:

- Erstens garantiert die Länge des Passworts seine Anfälligkeit für Angriffe jeglicher Art. Wenn wir ein Passwort mit 6 Zeichen haben, sind wir höchst anfällig. Es wird empfohlen, dass es mindestens 12 Zeichen, aber optimal 16 Zeichen enthält und eine Kombination aus Großbuchstaben, Kleinbuchstaben und verwendet Sonderzeichen

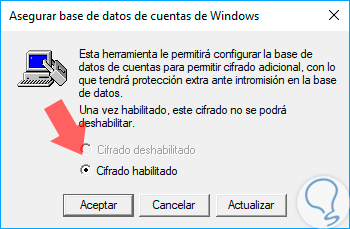

- Verwenden Sie Tools des Betriebssystems selbst, wie z. B. SysKey, das den Inhalt des Hash-Passworts mit einer 28-Bit-Verschlüsselung mit einem RC4-Verschlüsselungsschlüssel verschlüsselt.

- Um diese Option zu verwenden, verwenden Sie einfach die Tastenkombination y en la ventana desplegada ejecutar el comando syskey + R und im angezeigten Fenster den Befehl syskey ausführen

Verwenden Sie Verschlüsselungstools wie Zip It, mit denen mehrere Parameter des Betriebssystems verschlüsselt werden können. Wenn also jemand Zugriff auf das System erhält, werden die dort gespeicherten Informationen verschlüsselt. Zip Es kann unter folgendem Link heruntergeladen werden.

Alternativ haben wir andere Sicherheitsoptionen zur Verfügung, z. B. das Verschlüsseln des BIOS mit einem Kennwort . Daher ist ein Kennwort erforderlich, um das System zu starten oder Windows Hello für den Zugriff mit biometrischen Funktionen zu verwenden.

Wir haben gesehen, dass die Verwendung des Kennworts in Windows nicht immer ein Garant dafür ist, dass wir geschützt sind. Daher müssen wir jeden Tag auf neue Bedrohungen achten und ihnen einen Schritt voraus sein. Wir empfehlen robustere Programme wie VeraCrypt oder ähnliches, um Ihre Informationen oder Discs wirklich sicher zu schützen.