UDP-Flut

Der sogenannte UDP- Flood- Angriff ist ein Denial-of-Service-Angriff. Wie bei anderen bekannten Flood-Angriffen wie Ping-Flood, HTTP-Flood oder SYN-Flood sendet der Angreifer Datenpakete massiv an das Zielsystem, um sie zu überlasten, unbrauchbar zu machen und zu verhindern, dass dies möglich ist auf berechtigte Anfragen reagieren. Wenn das System diesen Zustand erreicht, wird der Dienst unterbrochen.

- Was ist eine UDP-Flut?

- Wie wird ein UDP-Hochwasserangriff durchgeführt?

- Maßnahmen zum Schutz vor UDP-Hochwasserangriffen

Was ist eine UDP-Flut?

Die UDP- Flut oder UDP- Flut ist eine der sogenannten volumetrischen DoS-Angriffe : Wie die Ping-Flut basiert ihr Prinzip auf der Sättigung des Zielsystems mit einem massiven Fluss eingehender Daten. UDP- Flood unterscheidet sich daher von Ping of Death, bei dem ein Speicherfehler ausgenutzt wird, um das Zielsystem unbrauchbar zu machen, oder von SYN Flood, bei dem Serverressourcen gesperrt werden. Alle oben genannten DoS-Angriffe haben ein gemeinsames Ziel: das System des Opfers zum Absturz zu bringen, um zu verhindern, dass das Opfer es legitim nutzt.

Der UDP- Flutangriff wurde der Öffentlichkeit aufgrund mehrerer spektakulärer Hacking-Angriffe gegen internationale Organisationen bekannt gemacht . Neben der Scientology-Kirche waren verschiedene Unternehmen des Medien- und Finanzsektors betroffen. Unter der Flut eingehender Daten, die der Angriff mit sich brachte, stürzten viele der betroffenen Websites und Dienste ab und standen ihren Benutzern manchmal stundenlang nicht zur Verfügung. Um diese Angriffe auszuführen, wurde das leistungsstarke LOIC-Tool (Low Orbit Ion Cannon) verwendet, das UDP- Fluten auslösen soll .

Wie wird ein UDP-Hochwasserangriff durchgeführt?

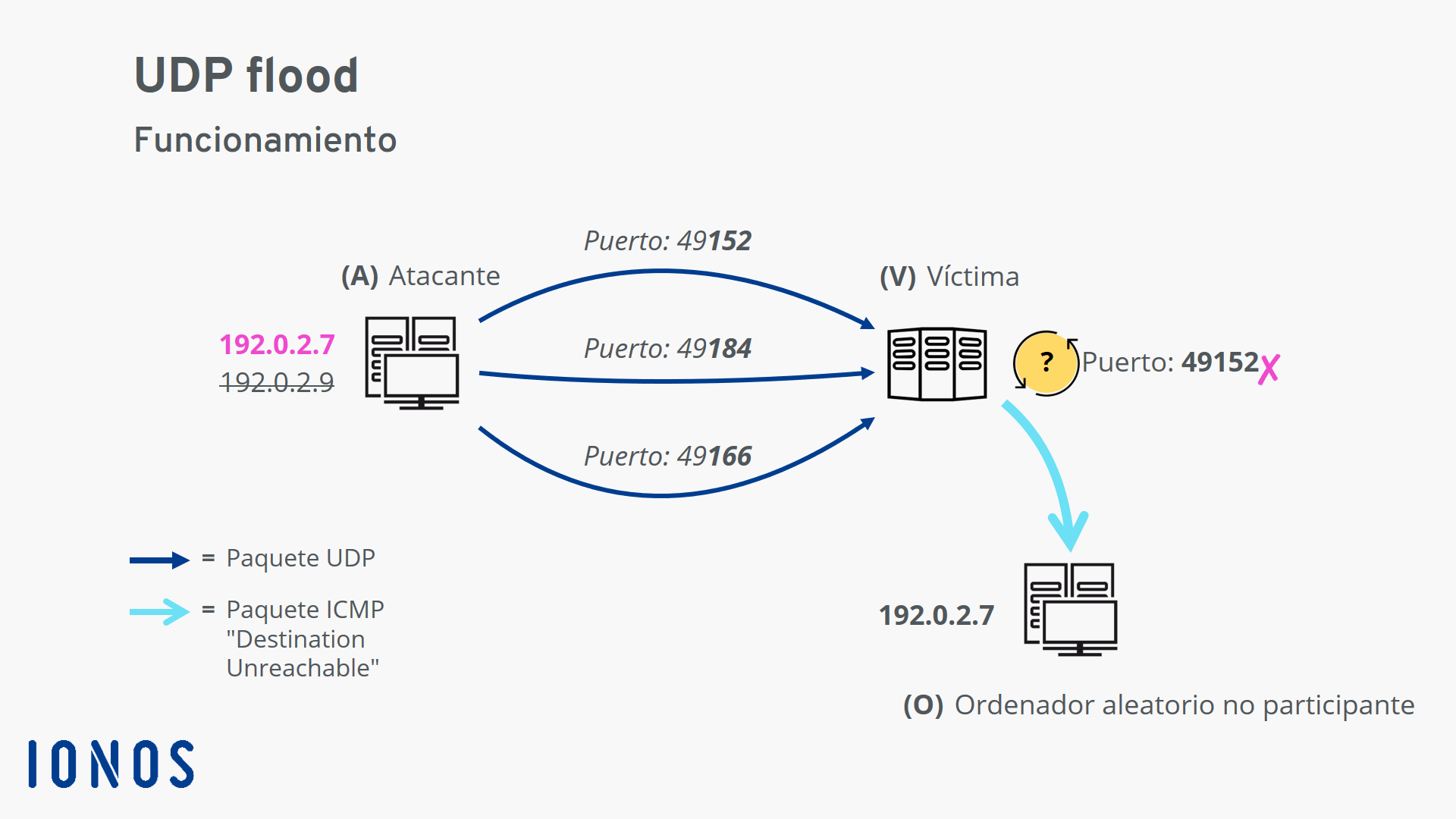

Das UDP-Flood-Attack-Verfahren basiert auf den besonderen Merkmalen des User Datagram Protocol (UDP). Wenn ein UDP-Paket einen Server erreicht, sucht das Betriebssystem nach wartenden Anwendungen am angegebenen Port. Wenn keine Anwendung gefunden wird, sollte der Server den Absender informieren. Da UDP ein verbindungsloses Protokoll ist , verwendet der Server das Internet Control Message Protocol (ICMP), um den Absender darüber zu informieren, dass das Paket nicht zugestellt werden konnte.

Im Falle eines UDP- Flutangriffs tritt die folgende Reihenfolge auf:

- Der Angreifer sendet UDP-Pakete mit einer gefälschten IP-Absenderadresse an zufällige Ports auf dem Zielsystem.

- Auf der Zielsystemseite muss der folgende Vorgang für jedes eingehende Paket wiederholt werden :

- Überprüfen Sie, ob eine Anwendung auf den im UDP-Paket angegebenen Port wartet. Da dies ein zufällig ausgewählter Port ist, ist dies selten der Fall.

- Senden Sie ein ICMP-Paket? Ziel nicht erreichbar? an den vermeintlichen Absender. Da die IP-Adresse gefälscht wurde, werden diese Pakete normalerweise von einem Dritten empfangen.

Maßnahmen zum Schutz vor UDP-Hochwasserangriffen

Ein Zeichen dafür, dass wir Opfer eines volumetrischen Angriffs werden, ist der plötzliche Anstieg des eingehenden Netzwerkverkehrs . Der Netzwerkverkehr wird routinemäßig von Netzwerkanbietern und anderen spezialisierten Unternehmen überwacht. Auf diese Weise können bei Anzeichen eines Angriffs Maßnahmen ergriffen werden, um den Schaden zu minimieren.

Zu den wichtigsten Maßnahmen, die einen wirksamen Schutz gegen UDP-Überschwemmungen bieten, gehören:

- Begrenzen der Geschwindigkeit von ICMP-Antworten pro Zeiteinheit: Diese Drosselung von ICMP-Antworten erfolgt normalerweise auf Betriebssystemebene.

- Filtern auf Firewall-Ebene auf dem Server – Dadurch können verdächtige Pakete verworfen werden. Die Firewall kann jedoch auch unter dem Datenvolumen eines UDP- Flood- Angriffs zusammenbrechen .

- UDP-Paketfilterung mit Ausnahme von DNS auf Netzwerkebene: DNS-Abfragen werden normalerweise mit UDP ausgeführt. Mit dieser Maßnahme wird jede andere Quelle, die eine große Menge an UDP-Verkehr erzeugt, als verdächtig angesehen und die betreffenden Pakete werden verworfen.

Um die Möglichkeit schwerwiegender Angriffe auszuschließen, wenden sich Serverbetreiber auch an spezialisierte Cloud-Dienste wie Cloudflare, die den Netzwerkverkehr an eine große Anzahl von Rechenzentren auf der ganzen Welt verteilen. Dies ermöglicht mehr Bandbreite und dämpft somit das eingehende Datenvolumen im Falle eines Angriffs besser. Darüber hinaus wird der Datenstrom standardmäßig gefiltert, um zu verhindern, dass verschiedene Arten von Angriffen ausgeführt werden.