Spoofing: Was es ist und wie man es verhindert

Das Wort Spoofing kommt aus dem Englischen und bedeutet so etwas wie Spott oder Parodie . In diesem Zusammenhang handelt es sich eher um eine Fälschung . Der Begriff wird auch als Verb ( zum Parodieren ) mit derselben Bedeutung verwendet, dh um ein Identitätsmerkmal zu verfälschen , um den anderen zu täuschen, indem er seine Identität verbirgt.

Im Allgemeinen sollen Spoofing- Angriffe das Opfer überzeugen, Maßnahmen zu ergreifen, die Echtheit bestimmter Informationen anzunehmen oder die Autorität einer Quelle anzuerkennen. Wenn Ihnen das etwas abstrakt vorkommt, finden Sie hier zwei beliebte Offline-Beispiele:

- Das Betrugspaar: Um Geld vom Opfer zu bekommen, gibt der Betrüger vor, ein verliebter Ehepartner zu sein.

- Der Enkel-Trick: Jemand ruft eine ältere Person am Telefon an und gibt vor, sein Enkel zu sein und einen Notfall zu haben, um das Opfer dazu zu bringen, ihn zu überführen.

In beiden Fällen basiert der Betrug auf den Informationen. Offensichtlich bieten digitale Systeme viel mehr Möglichkeiten, Betrug dieser Art zu begehen. Über das Internet ist es möglich, mit sehr geringem Aufwand eine große Anzahl von Nachrichten zu senden. Gleichzeitig ist es oft relativ einfach, die identifizierenden Merkmale von Nachrichten zu verfälschen . Viele Spoofing- Angriffe können verübt werden, weil das Internet als offenes System konzipiert wurde. Dies ist einer der Gründe, warum weiterhin so viel Aufwand in die Erhöhung der Netzwerksicherheit gesteckt wird.

- So schützen Sie sich vor Spoofing-Angriffen

- Erkennen und verhindern Sie Spoofing-Angriffe

- Minimieren Sie die Angriffsfläche

- Begrenzen Sie die persönlichen Daten, die Sie veröffentlichen

- Akzeptiere Freundschaftsanfragen nicht leichtfertig

- Wenden Sie gute Sicherheitsroutinen an

- Ändern Sie die Standardeinstellungen

- Verwenden Sie sichere Geräte

- Vermeiden Sie Spoofing-Versuche

- Benutzergesteuerte Spoofing-Angriffe

- URL-Spoofing

- Fälschung des Titels eines Links

- URL-Spoofing in der Adressleiste oder im E-Mail-Header

- E-Mail-Spoofing

- URL-Spoofing

- Spoofing in Netzwerken

- DNS-Spoofing

- MAC Spoofing

- ARP-Spoofing

- IP-Spoofing

So schützen Sie sich vor Spoofing-Angriffen

Da Spoofing- Angriffe eine Vielzahl möglicher Situationen abdecken, gibt es kein einziges Verfahren, um sich vor ihnen zu schützen. Glücklicherweise gibt es eine Reihe allgemeiner Verhaltensweisen , die zusammengenommen das Risiko minimieren, Opfer eines Spoofing- Angriffs zu werden .

Erkennen und verhindern Sie Spoofing-Angriffe

Sie können einen Angriff nur verhindern, wenn Sie ihn erkennen können. Wenn das Ziel des Spoofing- Angriffs die kleinsten Datenpakete sind, die über das Netzwerk ausgetauscht werden, erkennen Sie dies höchstwahrscheinlich nicht. Aus diesem Grund können Sie wahrscheinlich keine persönlichen Maßnahmen ergreifen, um Netzwerkangriffe zu verhindern , bei denen Sicherheitsverletzungen durch Sicherheitsupdates von Softwareherstellern geschlossen werden .

In jedem Fall richten sich die häufigsten Spoofing- Angriffe gegen Personen, weil sie rentabler sind: Der Angreifer kontaktiert das Opfer direkt , beispielsweise per Telefon oder E-Mail. Meistens soll die andere Partei dazu gebracht werden, Maßnahmen zu ergreifen. Wenn der Spoofing- Angriff darauf abzielt, Benutzerinformationen (wie Passwörter oder Bankdaten) zu erhalten, sprechen wir von einem Phishing-Angriff .

Das sogenannte Spear Phishing Es ist besonders gefährlich, weil es sich speziell an eine Person oder Organisation richtet. Das Wort Speer bedeutet Harpune und veranschaulicht diese Art von Angriff gut: Das Opfer erhält eine Nachricht, die konkrete und anscheinend glaubwürdige Informationen enthält . Von der Authentizität des Inhalts überzeugt, erreicht der Angriff das Opfer völlig unvorbereitet.

Minimieren Sie die Angriffsfläche

Um ihre Arbeit so einfach wie möglich zu gestalten, zielen Angreifer häufig auf das einfachste Ziel. Daher ist es zweckmäßig, unsere eigene Angriffsfläche zu minimieren, indem einige einfache und allgemeine Maßnahmen ergriffen werden , die dazu führen, dass wir als Beute an Attraktivität verlieren. Darüber hinaus sind viele Angriffe nur dann erfolgreich, wenn Informationen aus verschiedenen Quellen kombiniert werden . Wenn daher nur wenige Informationen über Sie verfügbar sind, wird es Cyberkriminellen schwerer fallen.

Um sich zu schützen, empfehlen wir, die folgenden Verhaltensweisen zu verinnerlichen.

Begrenzen Sie die persönlichen Daten, die Sie veröffentlichen

Je mehr Informationen der Angreifer hat und je detaillierter diese sind, desto glaubwürdiger werden die Phishing- Angriffe . Daher sollten Sie so wenig personenbezogene Daten wie möglich veröffentlichen. Zum Beispiel sollten Sie niemals Ihr Geburtsdatum veröffentlichen . Oft verwenden Kundendienstmitarbeiter private Daten dieses Typs, um die Identität des Anrufers zu überprüfen. Obwohl dieses Verfahren nicht sehr sicher ist, wird es häufig angewendet.

Es ist auch wichtig, bei der Bereitstellung professioneller Daten, wie z. B. Ihrer Position im Unternehmen, vorsichtig zu sein. Wenn Sie es sich leisten können, aktualisieren Sie die Profile von Seiten wie LinkedIn, Xing oder Facebook mit einer Verzögerung von sechs Monaten .

Akzeptiere Freundschaftsanfragen nicht leichtfertig

Wenn der Angreifer nicht viele Informationen über das Opfer findet, greift er normalerweise auf einen anderen Trick zurück: Erstellen Sie ein Konto in sozialen Netzwerken wie Facebook und senden Sie ihm eine Freundschaftsanfrage. Durch das Akzeptieren öffnet die Person dem Angreifer die Tür, um Informationen zu erhalten, die er nur mit seinen Bekannten teilt. Die Daten werden häufig später für Betrug verwendet.

Kriminelle, die diese Form des Angriffs anwenden, greifen häufig auf eine beliebte Methode zurück: die Eröffnung eines Kontos unter dem Namen eines Bekannten des Opfers . Wenn dies nicht möglich ist, setzen sie häufig das Bild einer attraktiven Person mit einer verführerischen Haltung als Profilbild ein, wodurch viele in die Falle tappen und Opfer einer Täuschung werden.

Wenden Sie gute Sicherheitsroutinen an

Um sich vor Angriffen zu schützen, sollten Sie die allgemeinen Empfehlungen zur Computersicherheit befolgen: Halten Sie Ihr Betriebssystem und Ihre Software auf dem neuesten Stand , verwenden Sie Firewalls und Spamfilter und erstellen Sie regelmäßig Sicherungskopien Ihrer Daten.

Denken Sie daran, dass diese Maßnahmen Sie nicht vollständig schützen . Wenn Sie sie zusammen nehmen, vermeiden Sie jedoch, dass Sie als leichte Beute wahrgenommen werden.

Ändern Sie die Standardeinstellungen

Standardmäßig ist die serielle Konfiguration eines Geräts, einer Software oder eines Onlinedienstes gemeint . Wenn die Einstellungen für alle Geräte oder Benutzer gleich sind, können Angreifer davon profitieren. Daher ist es ratsam, es zu ändern, um das Eindringen von Cyberkriminellen in das Radar zu vermeiden.

Zuvor wurden Router beispielsweise immer mit offenem Administratorzugriff ausgeliefert . Auch für eine Zeit, jeden Windows – Computer hatte serielle Ports geöffnet und war daher völlig offen im Internet. In beiden Fällen können Sie das Risiko verringern, indem Sie die Standardwerte ändern. Die meisten Benutzer waren sich dessen jedoch nicht bewusst.

Die Standardwerte stellen nicht nur technisch eine Gefahr dar: Auch die Datenschutzeinstellungen von sozialen Netzwerken können in ihrer Standardversion zu lasch sein. Leider nutzen dies viele Unternehmen, da der Benutzer völlig “transparent” ist. Das Ändern der Einstellungen liegt allein bei Ihnen. Befolgen Sie daher das Prinzip der Datenökonomie: Beschränken Sie die Datenschutzeinstellungen aller Ihrer Konten auf das Maximum und erhöhen Sie die Berechtigungen schrittweise und aus gutem Grund.

Verwenden Sie sichere Geräte

Verwenden Sie für Anwendungen, bei denen Sicherheit besonders wichtig ist, z. B. Online-Banking oder verschlüsselte Kommunikation, ein möglichst abgeschirmtes Gerät, z. B. einen kleinen Laptop mit einem Betriebssystem, das speziell für die Gewährleistung der Sicherheit entwickelt wurde. . Ein gutes Beispiel sind die kostenlosen Linux Subgraph- und Tails-Distributionen.

Wenn Sie gelegentlich ein sicheres Gerät verwenden, weichen Sie von der Norm des Angreifers ab , der erwartet, dass Sie einen normalen Computer verwenden. Wenn der versuchte Angriff auf dieser Annahme basiert, kann die Verwendung eines anderen Geräts dies verhindern.

Vermeiden Sie Spoofing-Versuche

Was sollten Sie tun, wenn Sie glauben, Opfer eines Spoofing- Angriffs zu sein ? Stellen Sie sich vor, Sie erhalten eine E-Mail, die Ihnen etwas vermeintlich Wichtiges mitteilt, z. B. dass keine Übertragung möglich war, dass Ihr Konto gehackt wurde oder dass Ihre Domain-Registrierung bald abläuft. Sie bitten dich, schnell zu handeln , um größere Übel zu vermeiden .

Obwohl die Nachricht auf den ersten Blick authentisch erscheint , klingt sie für Sie etwas seltsam. Vielleicht stimmt der Inhalt nicht vollständig mit der Realität überein oder Sie fühlen sich zu unter Druck gesetzt, aber Sie sind sich nicht sicher, ob es sich um einen Angriff handelt. Was sollte man tun?

Vor allem Aufenthalt ruhig und nicht übereilt . Wenn es sich bei der Nachricht um eine E-Mail handelt, klicken Sie nicht auf die darin enthaltenen Links . Verwenden Sie einen zweiten Kommunikationskanal, um zu überprüfen, ob die Nachricht authentisch ist. An dieser Stelle ist es wichtig, dass Sie das Angriffsrisiko verringern: Verwenden Sie nach Möglichkeit ein anderes Gerät und eine sichere Anwendung, die Sie nicht regelmäßig verwenden.

Betrachten Sie diese Beispiele:

Angenommen, Sie haben eine angeblich gefälschte E-Mail auf Ihrem Arbeitscomputer erhalten. Als zweiten Kommunikationskanal können Sie eine durchgängig verschlüsselte Messaging-Anwendung auf Ihrem Mobiltelefon verwenden.

Sie haben auf Ihrem Handy einen verdächtigen Anruf oder eine SMS erhalten. Sie sollten dieses Telefon mit Vorsicht verwenden und stattdessen das des Kollegen nebenan verwenden, um jemanden zu kontaktieren, dem Sie vertrauen.

Benutzergesteuerte Spoofing-Angriffe

Diese Spoofing- Angriffe zielen darauf ab, den Benutzer irrezuführen. Im Falle von Phishing wird häufig eine täuschend reale Replik einer Webseite verwendet, um vertrauliche Daten zu usurpieren.

URL-Spoofing

URL- Spoofing- Angriffe zielen darauf ab, den Benutzer auf eine betrügerische URL zu verweisen . Der Trick basiert auf dem Vorgeben, eine bekannte und seriöse URL zu sein. Wenn ein ahnungsloser Benutzer es öffnet, wird er auf eine schädliche Seite umgeleitet. Damit ein URL- Spoofing- Angriff funktioniert, muss der Angreifer die entsprechende Domain steuern.

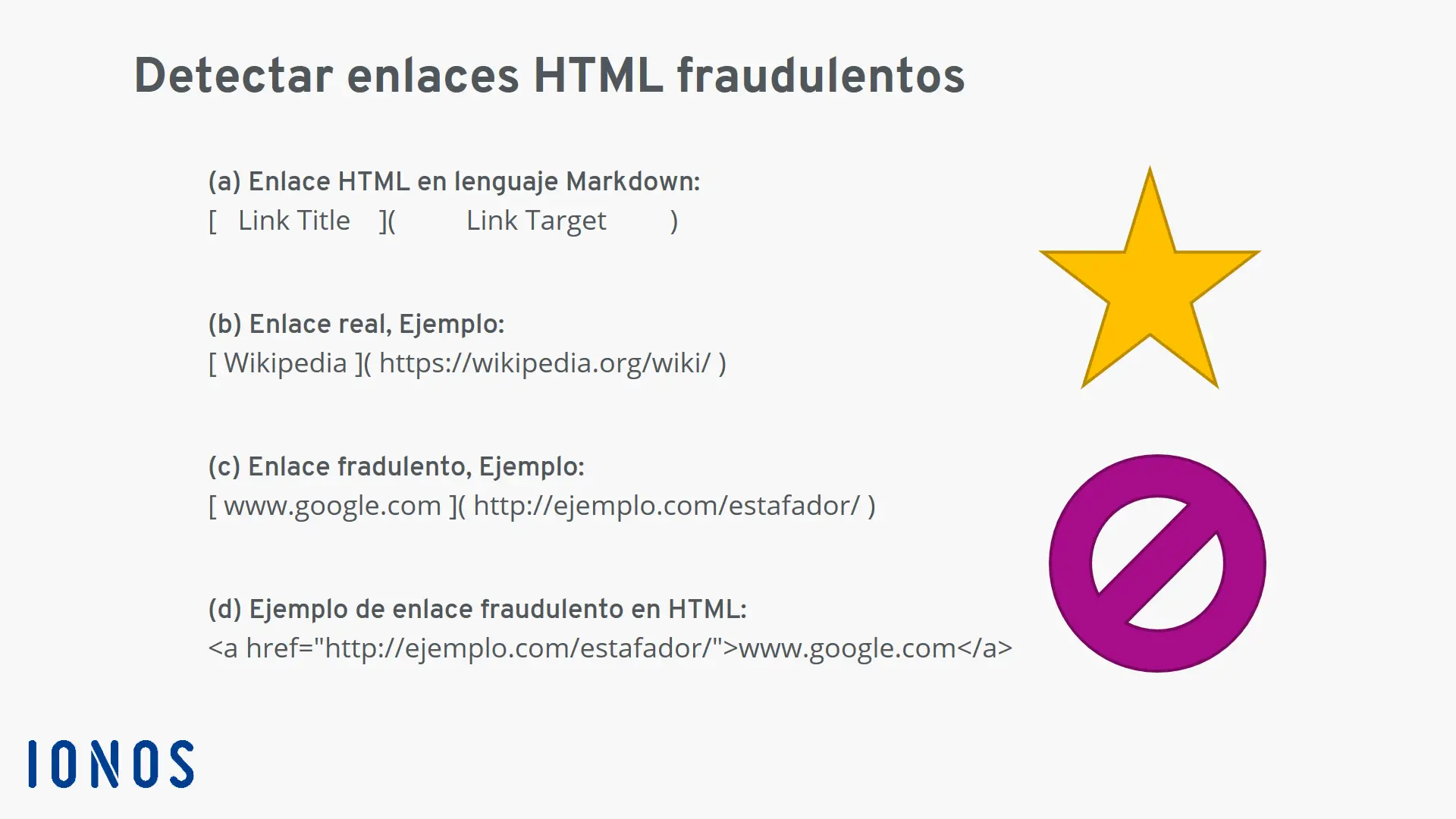

Fälschung des Titels eines Links

Dies mag Ihnen bekannt vorkommen: Ein Link wird in einer E-Mail angezeigt, aber wenn Sie darauf klicken, wird eine völlig andere Domain geöffnet . Der Trick funktioniert, weil der HTML-Titel und die Link-Seite nicht miteinander verknüpft sein müssen . Wenn der Angreifer einen Link-Titel wählt, der an eine legitime URL erinnert, ist die Täuschung perfekt: Der Link-Titel verbirgt die tatsächliche Ziel-URL.

Sehen Sie sich das folgende Schema an, das zeigt, wie ein Link mit dem Titel und der Ziel-URL gebildet wird:

zu. Schema eines HTML-Links in einfacher Markdown-Markup-Sprache.

b. Beispiel für einen echten Link: Der Link-Titel gibt die Seite wieder, zu der der Link tatsächlich führt.

c. Beispiel für betrügerischen Link: Der Link-Titel weist auf eine harmlose Seite hin und verbirgt somit den tatsächlichen Link.

d. Darstellung des betrügerischen Linkbeispiels in HTML.

Um sich zu schützen, können Sie die Ziel-URL des Links überprüfen . Wenn Sie mit der Maus über den Link fahren, wird die tatsächliche Ziel-URL angezeigt. In jedem Fall ist es am besten, nicht auf die Links in den E-Mails zu klicken. Kopieren Sie stattdessen die Linkadresse, indem Sie mit der rechten Maustaste klicken, und überprüfen Sie den Link in einem Inkognito-Fenster im Browser. Dieser Trick ist sehr nützlich und funktioniert auch auf Mobilgeräten. Sie können die Linkadresse auch kopieren, einfügen und in einem Textfeld untersuchen.

URL-Spoofing in der Adressleiste oder im E-Mail-Header

Um Spoofing- Angriffe auszuführen , werden auch URLs verwendet, die sich nicht auf Links beziehen. Angreifer nutzen oft die Ähnlichkeit zwischen verschiedenen Buchstaben, um das Opfer zu täuschen. Diese als homografische Angriffe bezeichneten Angriffe können sehr schwer zu erkennen sein.

Im einfachsten Fall gibt der Angreifer Buchstaben ein, die zusammen einem anderen Buchstaben in der URL oder Domäne ähneln . Hier sind einige Beispiele:

- E-Mail von ? [email protected] ?: Anstelle eines? F? Kleinbuchstaben, a? l? Kleinbuchstaben.

- Link zur Zielseite ? Https: //secure.arnazon.com/ ?: Die Kombination der Buchstaben? Rn? sieht aus wie der Brief? m ?. Die Subdomain? Sicher? und die? https? Sie erregen die Aufmerksamkeit des Benutzers und lenken ihn von der gefälschten Domain ab.

Der Erfolg des Hoax kann stark von der für den Text verwendeten Schriftart abhängen. Wenn der Inhalt der E-Mail jedoch hohe Erwartungen weckt, kann das Opfer dieses Detail übersehen .

Eine andere Version des homografischen Angriffs ist schwieriger zu erkennen: Es handelt sich um den Internationalized Domain Name (IDN des English Internationalized Domain Name). Der Angreifer sendet eine URL, die Buchstaben aus einem anderen Alphabet enthält. Wenn diese visuell denen des lateinischen Alphabets ähneln, kann die Illusion täuschend real erscheinen. In diesem Fall verwenden die Angreifer punycodierte Adressen . Beispielsweise enthält die ursprüngliche URL nicht das? A? Latein, aber seine Variante in Kyrillisch. Die beiden Buchstaben können verwechselt werden, weil sie sehr ähnlich sind. Einige Browser zeigen nicht-lateinische Alphabet-URLs nicht als Punycode an . Auf diese Weise merkt der Benutzer nicht, dass er auf einer gefälschten Seite gelandet ist .

Um homografische Angriffe zu vermeiden, müssen Sie sicherstellen, dass der Browser immer Domains mit nicht-lateinischen Buchstaben als Punycode anzeigt . Sie sollten auch die Sicherheit berücksichtigen, wenn Sie bestimmte URLs durchsuchen, z. B. die Homepage Ihrer Bank: Sie sollten niemals auf Links klicken, sondern die Seite als Lesezeichen speichern.

Wenn Sie eine potenziell betrügerische Website geöffnet haben, gehen Sie wie folgt vor :

- Überprüfen Sie, ob die Seite mit HTTPS-Verschlüsselung geladen wurde. Die meisten modernen Webseiten unterstützen die Verschlüsselung mit HTTPS. Derzeit muss jede Seite, mit der Sie personenbezogene Daten wie Kennwörter oder Formulare teilen, ausschließlich über HTTPS geladen werden. Andernfalls besteht ein höheres Risiko, dass die Seite gefälscht ist .

- Überprüfen Sie das SSL-Zertifikat: Wenn die Seite mit HTTPS-Verschlüsselung geladen wurde, wird das SSL-Zertifikat des Servers angezeigt. Stellen Sie sicher, dass das Zertifikat mit der Entität verknüpft ist, die dahinter stehen soll. Andernfalls befinden Sie sich möglicherweise auf einer betrügerischen Website.

- Wenn Sie immer noch Zweifel haben, schließen Sie das Browserfenster.

Digitale Angriffe sind kein Spiel – sobald vertrauliche Daten gestohlen wurden, kann es sehr schwierig sein, Schäden zu vermeiden. Vorbeugen ist besser als heilen .

E-Mail-Spoofing

Neben dem eigentlichen Nachrichtentext enthalten die E-Mails Metainformationen im sogenannten E – Mail-Header . Dies besteht aus mehreren Feldern wie “Von”, “Bis”, “Antwort auf” usw. Mit geeigneter Software kann der Inhalt dieser Felder leicht mit einem beliebigen Wert überschrieben werden. Auf diese Weise, wenn die Adresse unseres Chefs im Feld erscheint? Von? Aus E-Mail bedeutet dies nicht, dass die Nachricht tatsächlich von dieser Person stammt. Der Angreifer kann auch seine eigene Adresse in das Feld “Antworten auf” eingeben. Das Opfer wird also glauben, dass es auf die in? From? auf vermeintlich legitime Weise, wenn Sie tatsächlich an die Adresse des Feldes schreiben, “Antwort an”, dh an den Angreifer.

Um Spoofing- Angriffe zu verhindern , gibt es verschiedene Schutzmechanismen, die sowohl vom Benutzer als auch von der E-Mail- Software verwendet werden können . Alle sollen betrügerische E-Mails erkennen, kennzeichnen und ausschließen :

- Spamfilter verwenden : Der Spamfilter von Programmen oder E-Mail-Servern verwendet Heuristiken, um mögliche gefälschte E-Mails zu identifizieren. Dieser Prozess ist vollautomatisch und bietet ein grundlegendes Schutzniveau.

- Inhalt verschlüsseln : Durch die Inhaltsverschlüsselung wird sichergestellt, dass die E-Mail vom angegebenen Absender stammt und die Nachricht nicht geändert wurde. Leider erfordert die Implementierung der Standardverfahren für PGP und S / MIME einige Anstrengungen. Trotz ihrer Effektivität wird die Inhaltsverschlüsselung außerhalb einiger professioneller Sektoren noch relativ wenig verwendet. Wenn Sie möchten, können Sie Messaging-Apps mit End-to-End-Verschlüsselung verwenden, die dieselben Sicherheitsvorteile bieten und keine Konfiguration erfordern.

- Anzeigen und Analysieren von E-Mail-Headern : Die beste Option für fortgeschrittene Benutzer besteht darin, die gesamten E-Mail-Header anzuzeigen. Mit diesem Verfahren können Sie sie eingehend analysieren und mit entsprechendem Wissen den tatsächlichen Ursprung der E-Mail bestimmen.

Es gibt auch eine Reihe von serverseitigen Technologien, die das Versenden betrügerischer E-Mails verhindern sollen. Zu den am häufigsten verwendeten serverseitigen Schutzmechanismen gehören SPF, DKIM und DMARC.

Wenn Sie Ihre eigenen E-Mail-Adressen über Ihren Server verwalten, sollten Sie sicherstellen, dass mindestens die SPF- und DKIM-Einträge korrekt konfiguriert sind. Andernfalls besteht die Gefahr, dass Ihre legitimen E-Mails im Spamfilter des Empfängers abgefangen werden.

Spoofing in Netzwerken

Diese Spoofing- Angriffe zielen darauf ab, die Kommunikation in Netzwerken zu manipulieren. In diesem Fall ist das? Opfer? Es ist kein Mensch, sondern ein Netzwerk aus Hardware oder Software . Da diese Angriffe Datenpakete betreffen, bemerkt der normale Benutzer sie kaum .

DNS-Spoofing

Das Domain Name System, abgekürzt als DNS (Domain Name System), ist ein System, das weltweit zur Übersetzung von Internetdomains in IP-Adressen verwendet wird. DNS gibt für jeden Domainnamen eine IP-Adresse zurück. Bereits beantwortete DNS-Anfragen werden im DNS-Cache des Servers gespeichert. Durch DNS- Spoofing wird ein böswilliger Eintrag in den DNS-Cache eingeführt , sodass nachfolgende Abfragen eine falsche IP-Adresse für den manipulierten Eintrag zurückgeben und den Datenverkehr an einen anderen Server weiterleiten. Cyberkriminelle verwenden DNS- Spoofing , um Phishing- Angriffe und Man-in-the-Middle-Angriffe auszuführen .

Als Benutzer können Sie sich mithilfe von Verschlüsselungstechniken vor DNS-Spoofing schützen . Stellen Sie sicher, dass die von Ihnen besuchten Webseiten mit HTTPS verschlüsselt sind. Die Verwendung eines virtuellen privaten Netzwerks kann Sie auch vor DNS- Spoofing schützen .

Wenn Sie Ihre eigene Domain verwalten, sollten Sie die Verwendung der DNSSEC ( Domain Name System Security Extensions ) in Betracht ziehen . Diese Schutztechnologie verwendet die kryptografische Authentifizierung, um die Integrität von DNS-Abfragen sicherzustellen und das DNS- Spoofing von durch DNSSEC geschützten Domänen zu verhindern .

Um Ihre Domain vor Angriffen zu schützen, können Sie den IONOS-Domainschutzdienst verwenden.

MAC Spoofing

Obwohl es so scheint, hat MAC- Spoofing nichts mit der berühmten kalifornischen Firma zu tun. Der MAC-Adressbegriff bezeichnet die physikalische Adresse eines Netzwerkgeräts . Die MAC-Adresse besteht aus einer eindeutigen Nummer, die jedem Netzwerkgerät auf der ganzen Welt zugewiesen wird. Obwohl jedes Gerät eine feste Adresse hat, kann es auf Softwareebene leicht gefälscht werden. Angreifer greifen häufig auf die Option zurück , die MAC-Adresse selbst zu fälschen, um bestimmte Einschränkungen zu vermeiden.

ARP-Spoofing

In lokalen Netzwerken (LANs) wird das Address Resolution Protocol (ARP) verwendet, um die IP-Adressen zu lokalisieren, die den MAC-Adressen in einer Tabelle entsprechen . ARP- Spoofing- Angriffe versuchen, Tabellendatensätze zu manipulieren, um den IP-Verkehr an eine schädliche MAC-Adresse zu leiten . Auf diese Weise kann der Angreifer den Datenverkehr ausspionieren oder verfälschen, was schwerwiegende Folgen haben kann.

IP-Spoofing

Beim IP- Spoofing werden TCP / IP- oder UDP / IP-Datenpakete mit einer gefälschten Absenderadresse gesendet. In den meisten Fällen wird diese Art von Angriff als Teil von DoS- und DDoS-Angriffen verwendet.