Wie wir alle wissen, ist das Wichtigste, worauf wir immer achten müssen, dass alle von uns gesendeten Informationen sicher sind und vollständig an ihrem Bestimmungsort ankommen . Bei dieser Gelegenheit werden wir über eines der Protokolle sprechen, die uns die Gewissheit geben, dass unsere Verbindungen sicher und in hohem Maße geschützt sind. Dieses Protokoll wird als SSH bezeichnet.

SSH-Handbuch

SSH ermöglicht im Wesentlichen die sichere Kommunikation zwischen zwei oder mehr Geräten , ermöglicht Benutzern die Remote-Anmeldung an einem Computer und im Gegensatz zu den bereits bekannten FTP- und TelNet-Diensten verschlüsselt SSH die Sitzung, wodurch wir mehr Vertrauen gewinnen. In Red Hat werden wir feststellen, dass das openssh-Paket sowohl für Server als auch für Client enthalten ist.

Vielleicht fragen sich manche, warum man SSH benutzt? Die Antwort ist sehr einfach. Denken Sie aus Sicherheitsgründen daran, dass einige Angreifer die Kommunikation zwischen zwei oder mehr Systemen abfangen können, um Informationen zu subtrahieren und auf unzulässige Weise zu verwenden. SSH bietet uns vor diesen Angriffen die folgenden Vorteile:

- Ohne die erforderlichen Anmeldeinformationen kann niemand eine Verbindung zum Server herstellen

- SSH verwendet eine 128-Bit-Verschlüsselung, die die Sicherheit erhöht

- Bietet sichere Mittel zum Ausführen grafischer Anwendungen in einer Netzwerkumgebung

- Wir können einen sicheren Kanal für die Übermittlung von Informationen verwenden

- SSH unterstützt die Kerberos-Authentifizierung

- SSH in Red Hat 7 hat Version 2

- Zunächst wird überprüft, ob der Client eine Verbindung zum richtigen Server herstellt

- Anschließend wird die Transportschicht zwischen Client und Server symmetrisch verschlüsselt

- Der Kunde authentifiziert sich mit seinen Zugangsdaten

- Der Client kann Aufgaben auf dem Remote-Server ausführen

Mit SSH können wir zwei Arten von Dateien konfigurieren , die Client-Dateien (ssh, scp und sftp) und die Server-Dateien (der sshd-Daemon). Einige der folgenden Dateien finden Sie in Red Hat 7.2 für die jeweilige SSH-Konfiguration:

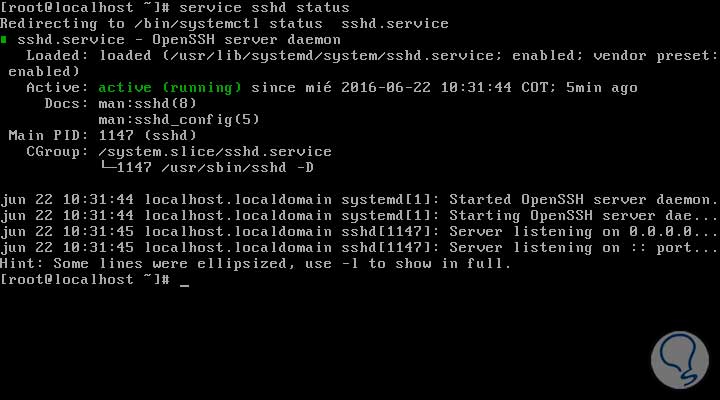

Um in unserem Red Hat 7.2-System zu überprüfen, ob sshd installiert ist, können Sie den folgenden Befehl verwenden:

Service sshd Status

Wir können sehen, dass es gerade läuft:

Falls es nicht installiert ist, können wir den folgenden Befehl für die jeweilige Installation ausführen:

yum -y installiere openssh-server openssh-clients

Sobald wir es ausgeführt haben, starten wir den sshd- Dienst mit dem folgenden Befehl:

systemctl starte sshd.service

Um den Dienst zu stoppen, führen Sie einfach den folgenden Befehl aus:

systemctl stop sshd.service

Wenn der Dienst automatisch gestartet werden soll , können Sie Folgendes eingeben:

systemctl enable sshd.service ln -s '/usr/lib/systemd/system/sshd.service' '/etc/systemd/system/multiuser.target.wants/sshd.service'

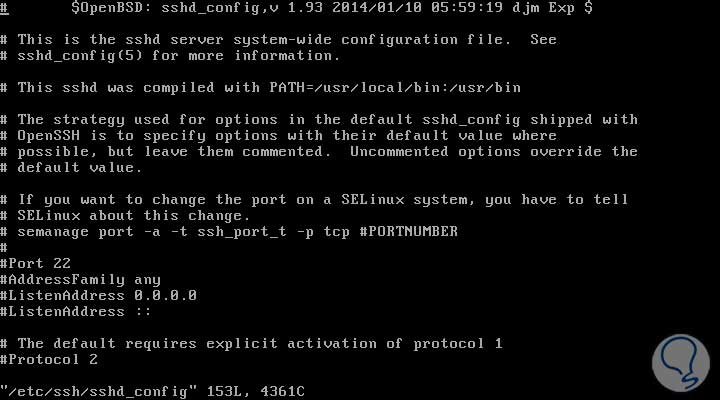

Wenn wir die Konfiguration der Ports oder einen anderen Parameter ändern müssen, müssen wir Folgendes eingeben:

#vi / etc / ssh / sshd_config

Wir können sehen, dass Folgendes angezeigt wird:

Wir können jede der Optionen nach unseren Bedürfnissen analysieren. Denken Sie daran, dass wir den Dienst neu starten müssen, wenn wir Änderungen in der Konfigurationsdatei vornehmen. Dazu verwenden wir den Befehl:

Dienst sshd Neustart

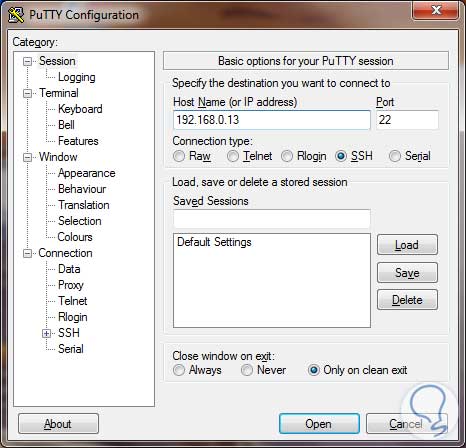

, en nuestro caso la IP es la 192.168.0.13. Wir überprüfen die IP-Adresse, die unser Computer hat, mit dem Befehl ifconfig . In unserem Fall lautet die IP 192.168.0.13. Die Verbindung über SSH stellen wir mit dem allen bekannten Programm Putty her , das Sie unter folgendem Link herunterladen können.

Sobald wir Putty ausführen, geben wir einfach die IP-Adresse der Red Hat-Maschine und den Standardport (22) oder den von uns eingerichteten Port ein.

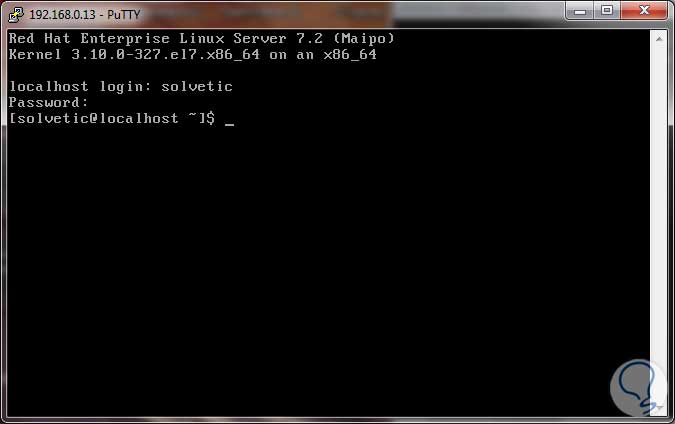

Klicken Sie auf OK, und es wird eine Sicherheitsmeldung angezeigt, die wir akzeptieren. Sie müssen Ihre Anmeldeinformationen eingeben, um auf das System zugreifen zu können:

Und so greifen wir sicher auf unsere Red Hat 7.2 zu:

Um von einem Client-Computer aus auf den Server zuzugreifen, müssen Sie die Syntax ssh nombre_equipo verwenden. Wenn Sie eine Verbindung mit einem Benutzernamen herstellen möchten, müssen Sie Folgendes eingeben:

ssh user @ computername

Zum Beispiel:

ssh [email protected]

Wie wir sehen, bietet SSH uns eine sichere Möglichkeit, auf unsere Server aus der Ferne zuzugreifen, wobei wir uns darauf verlassen können, dass alle gesendeten und empfangenen Informationen die besten Sicherheitsmaßnahmen bieten.