In allen Arten von Organisationen, unabhängig von der Art der verwendeten Informationen oder der Anzahl der dazugehörigen Benutzer, immer als IT-Mitarbeiter oder IT-Personal , müssen wir sicherstellen, dass die Sicherheit ein primärer Faktor ist, jedoch bei der Verwaltung eines oder mehr Server.

Wenn wir von Servern mit Linux-Distributionen sprechen, denken wir oft, dass sie frei von Angriffen sind, aber in einer sich häufig ändernden Online-Welt gibt es kein sicheres System mehr und jede Distribution ist Malware-Angriffen , Viren, DDOS-Angriffen und vielem mehr ausgesetzt. Als Administratoren oder Benutzer mit Zugriff auf Ereignisse und Serverprotokolle ist es normal, dass Anmeldeversuche mit Brute-Force-Methoden , Webfluten, die Suche nach Exploitern und andere Bedrohungen erkannt werden, die auf die eine oder andere Weise die Integrität und Verfügbarkeit von gefährden können die Informationen

Daher müssen Werkzeuge verwendet werden, die uns die besten Optionen und Sicherheitsalternativen bieten . und wenn Sie darüber nachdenken, wird TechnoWikis erklären, wie Sie Fail2ban verwenden, um unsere Linux-Betriebssysteme zu erkennen und zu sichern.

In der Regel werden mit Fail2Ban die Firewall-Regeln aktualisiert, damit IP-Adressen in einem bestimmten Zeitraum abgelehnt werden. Es kann jedoch auch eine andere Regel konfiguriert werden, die die Sicherheit des Systems gefährdet. Obwohl Fail2Ban die Häufigkeit falscher Authentifizierungsversuche innerhalb des Systems reduzieren kann, ist es ideal, dass die Authentifizierungsmethoden nicht schwach sind. Dazu können wir die Dienste so konfigurieren, dass nur zwei Faktoren oder öffentliche / private Authentifizierungsmechanismen zum Schutz der Dienste in Linux verwendet werden.

- Fail2ban-Zweig 0.9.x: Python> = 2.6 oder Python> = 3.2

- Fail2ban-Zweig 0.8.x: Python> = 2.4

Optional kann Fail2ban die folgenden Elemente erfordern:

- Netfilter / Iptables

- Shorewall

- TCP-Wrapper

- Mail-Skript

- Ipset

- Aktionen basierend auf Python.

- Datenbankunterstützung

- Mehrlinienanalyse in Filtern.

- Benutzerdefinierte Unterstützung von Datum und Uhrzeit für Filter.

- Standardmäßig wird die Zeitzone erkannt.

- Wartezeit in den Verbotsbefehlen.

- Satz von Erkennungszeichen in den Protokolldateien.

- Python3 + -Unterstützung

- Client / Server-Architektur.

- Multithread

- Hoch konfigurierbar durch die Verwendung von geteilten Konfigurationsdateien.

- Standardmäßig Netfilter / Iptables verwenden, es ist jedoch auch möglich, TCP Wrapper und viele andere verfügbare Firewalls zu verwenden.

- Es ermöglicht die gleichzeitige Verwaltung mehrerer Dienste wie sshd, apache, vsftp und mehr.

- Führen Sie Befehle aus, wenn ein Muster für dieselbe IP-Adresse mehr als X-mal erkannt wurde, um diese Adresse zu sperren.

1. Wie installiere ich Fail2ban unter Linux?

Um Fail2ban zu installieren, führen wir die folgenden Befehle in ihrer Reihenfolge aus:

leckeres Update

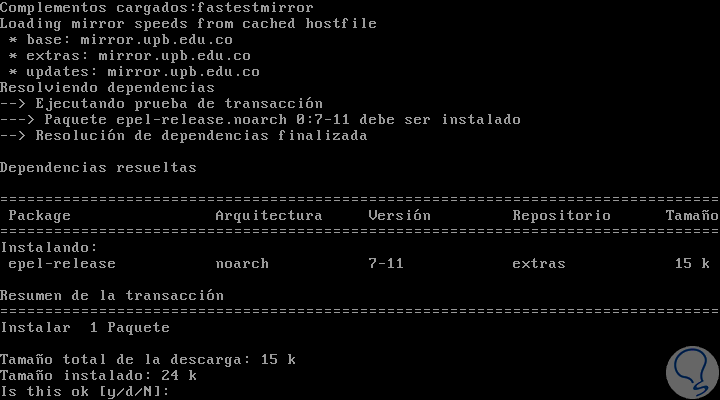

yum install epel-release

Geben Sie den Buchstaben ein und bestätigen Sie den Download und die Installation des EPEL-Repositorys.

Dann installieren wir Fail2ban mit:

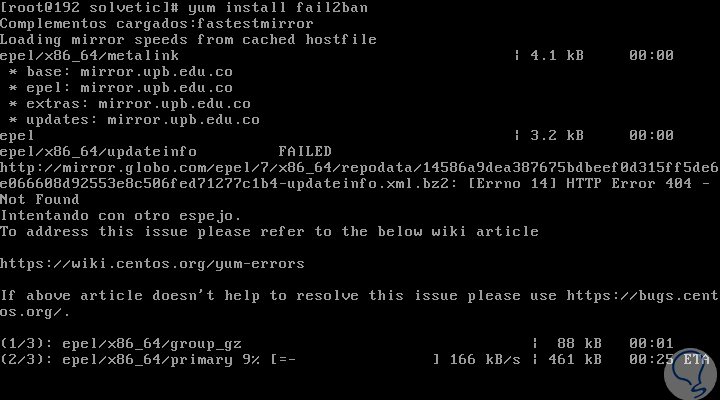

yum install fail2ban

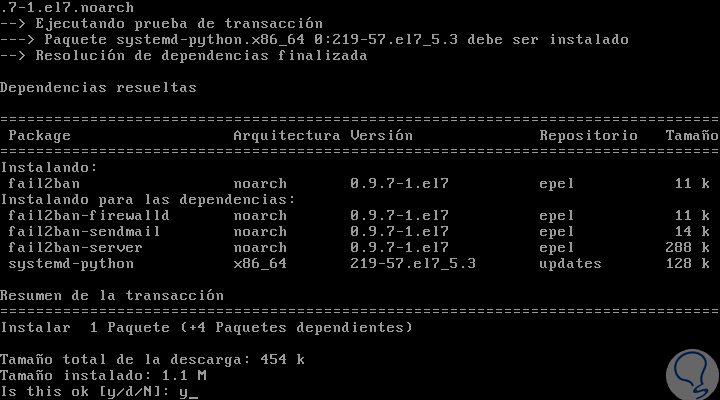

Nach dieser Analyse werden wir sehen, dass alle Fail2ban-Abhängigkeiten installiert werden. Wir akzeptieren den Download und die Installation von Fail2Ban.

Im Falle der Verwendung von Debian oder Ubuntu müssen wir folgendes ausführen:

apt-get update && apt-get upgrade -y apt-get install fail2ban

Optional können wir die E-Mail-Unterstützung für E-Mail-Benachrichtigungen aktivieren und sendmail folgendermaßen installieren:

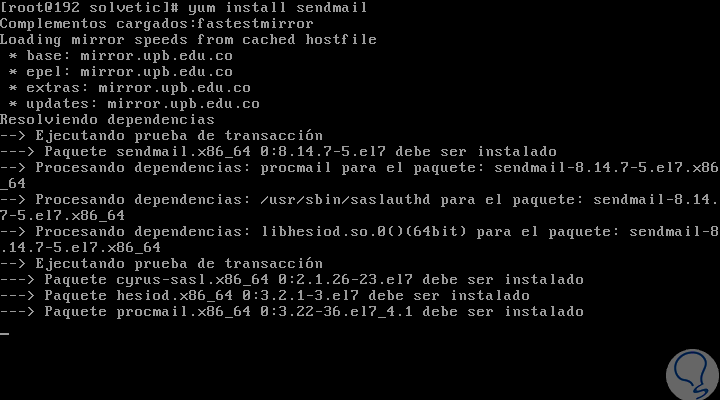

yum installiere sendmail

apt-get install sendmail-bin sendmail

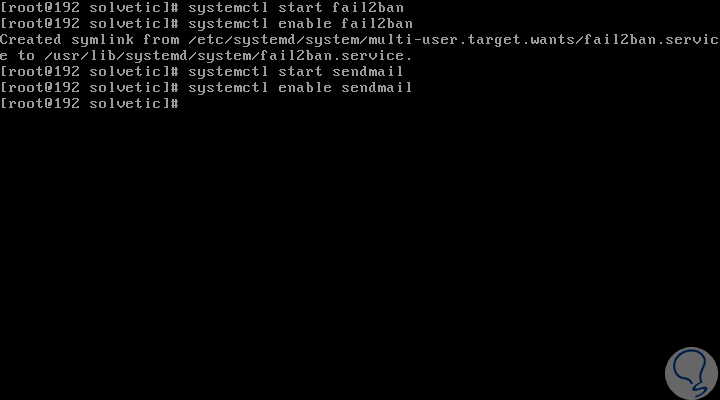

Danach werden wir Fail2ban und Sendmail mit den folgenden Befehlen aktivieren:

systemctl start fail2ban systemctl enable fail2ban systemctl starte sendmail Systemctl Sendmail aktivieren

2 So konfigurieren Sie Fail2ban unter Linux

Standardmäßig verwendet Fail2ban die .conf-Dateien im Verzeichnis / etc / fail2ban /. auf die Sie zuerst zugreifen, diese können jedoch durch lokale Dateien ersetzt werden, die sich im selben Verzeichnis befinden.

Daher muss die .local-Datei nicht alle Konfigurationen der .conf-Datei enthalten, sondern nur diejenigen, die wir für die Sicherheit des Systems implementieren möchten. Jede Änderung muss in den .local-Dateien vorgenommen werden, die sich nicht in .conf befinden, um ein Überschreiben der Änderungen beim Aktualisieren des fail2ban-Pakets zu vermeiden.

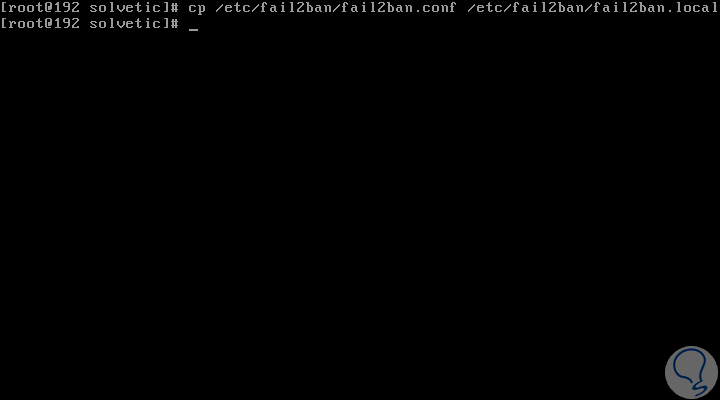

Dazu kopieren wir die in fail2ban.local vorhandene Datei fail2ban.conf wie folgt:

cp /etc/fail2ban/fail2ban.conf /etc/fail2ban/fail2ban.local

Jetzt ist es möglich, die Änderungen in der mit einem Texteditor erstellten .local-Datei vorzunehmen. Die Werte, die wir bearbeiten können, sind:

- KRITISCH

- FEHLER

- WARNUNG

- HINWEIS

- INFO

- DEBUG

- STDOUT: Ausgabe beliebiger Daten.

- STDERR: Erzeugt einen Fehler.

- SYSLOG: Nachrichtenbasierte Registrierung.

- Datei: Ausgabe in eine Datei

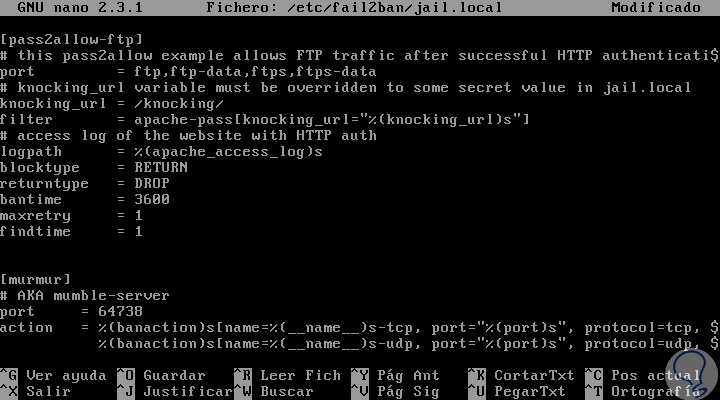

3. So konfigurieren Sie Fail2ban jail.local unter Linux

In Fail2ban ist jail.conf eine der wichtigsten Dateien, die Gefängnisse oder Schutzmaßnahmen definiert. Dort müssen Sie die Dienste definieren, für die Fail2ban aktiviert sein muss.

Wir werden eine jail.local-Datei erstellen, um die Änderungen anwenden zu können. Dazu führen wir Folgendes aus:

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Wir greifen auf diese lokale Datei mit der folgenden Syntax zu:

nano /etc/fail2ban/jail.local

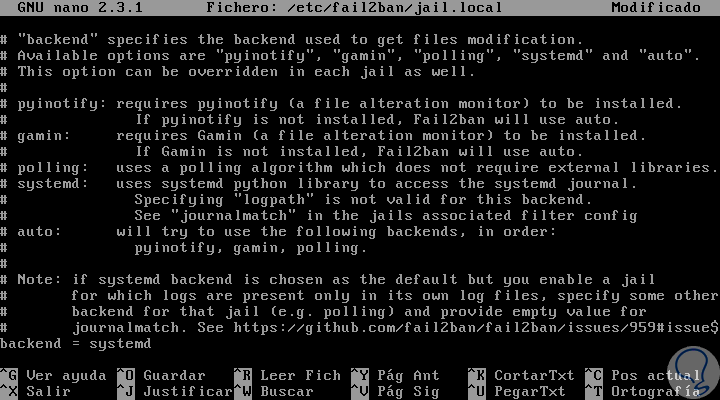

Dort finden wir die Backend-Zeile und bearbeiten den Standardwert Auto zu systemd:

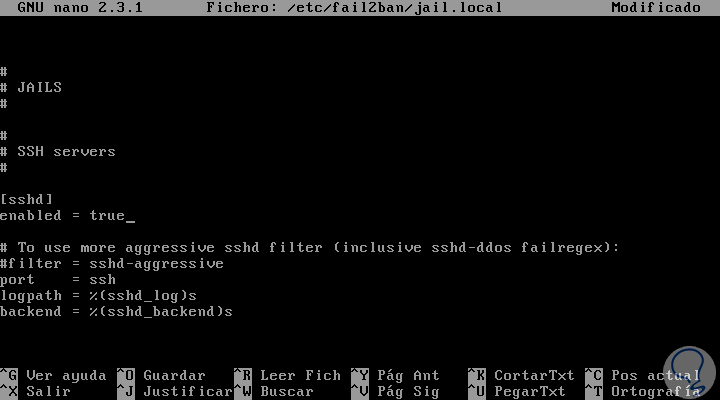

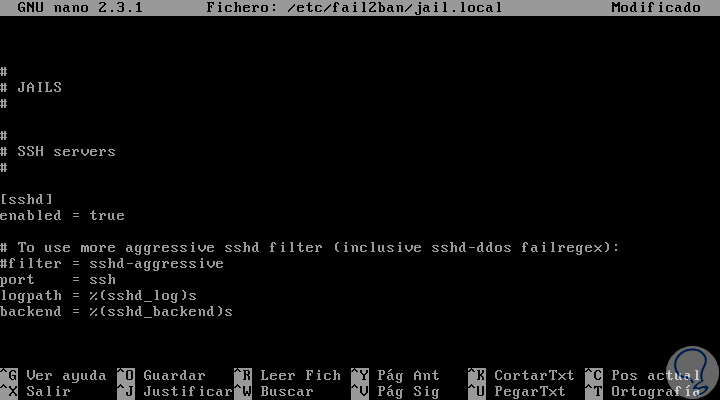

Die Datei jail.local aktiviert standardmäßig SSH für Debian und Ubuntu, jedoch nicht für CentOS. Wenn wir SSH aktivieren möchten, fügen wir die Zeile enabled = true unter [sshd] hinzu:

4. Konfigurieren der Verbots- und Wiederholungszeiten in Fail2ban Linux

Mit Fail2ban können wir konfigurieren, wie eine IP-Adresse gesperrt wird. Zu diesem Zweck; Fail2ban nutzt dafür Bantime, Findtime und Maxretry.

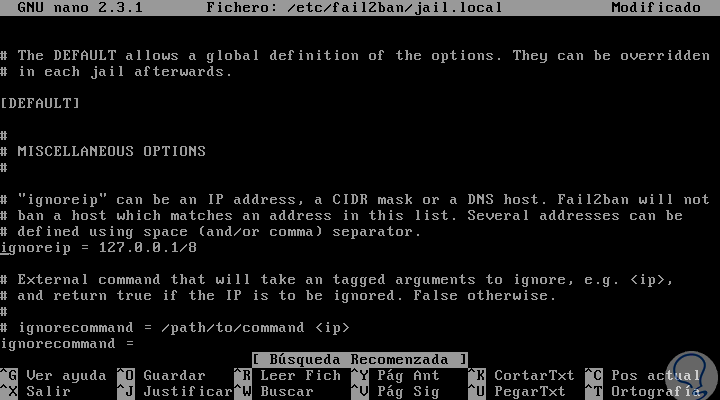

5. So konfigurieren Sie Whitelist-IP-Adressen in Fail2ban Linux

Es ist möglich, IP-Adressen in die Whitelist (erlaubt) von Fail2ban aufzunehmen. Dazu müssen wir in der Datei jail.local die folgende Zeile auskommentieren:

ignoreip = 127.0.0.1/8 :: 1

Dort können wir die IP-Adressen eingeben, die ignoriert werden sollen. IP-Adressen müssen durch Leerzeichen oder Kommas getrennt werden.

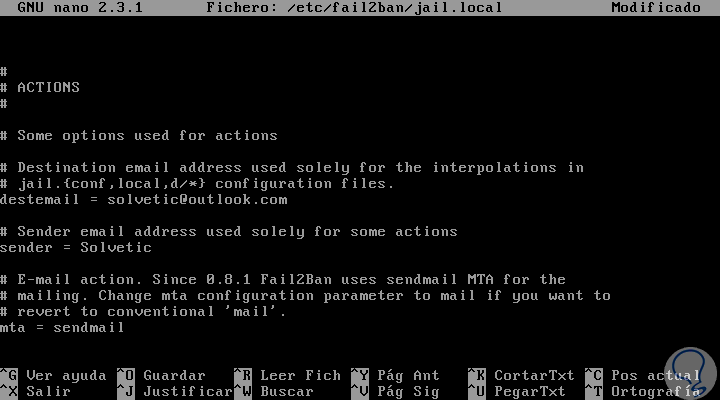

6. So erstellen Sie E-Mail-Benachrichtigungen in Fail2ban Linux

Diese Option ist ideal, wenn wir Benachrichtigungen über Änderungen oder neue Datensätze erhalten möchten. Dazu müssen wir die Datei /etc/fail2ban/jail.local bearbeiten. Die Optionen sind:

Der Standard-mta (Mail Transfer Agent) ist mit sendmail konfiguriert.

Um eine Benachrichtigung per E-Mail zu erhalten, müssen Sie auch die Einstellungen für “Aktion” in der folgenden Zeile ändern:

Aktion =% (action_) s

Für die folgende Konfiguration:

action =% (action_mw) s action =% (action_mwl) s

% (action_mw) s

% (action_mwl) s

7. Zusätzliche Konfigurationen von Fail2ban Linux

Wenn Sie ein Jail (Jail) konfigurieren möchten, muss es in der Datei jail.local aktiviert sein. Die Syntax lautet wie folgt:

[Gefängnis] . . . enabled = true

Wir können die Struktur des Gefängnisses für SSHD sehen. Automatisch Fail2ban fügt die zusätzlichen Parameter hinzu.

Es ist auch möglich, den Filter zu aktivieren, mit dem Sie feststellen können, ob eine Zeile in der Registrierung fehlerhaft ist. Der Wert des Filters ist ein Verweis auf eine Datei mit dem Namen des Dienstes, gefolgt von .conf. Zum Beispiel können wir verwenden

/etc/fail2ban/filter.d/sshd.conf.

Die zu verwendende Syntax lautet:

Filter = Service

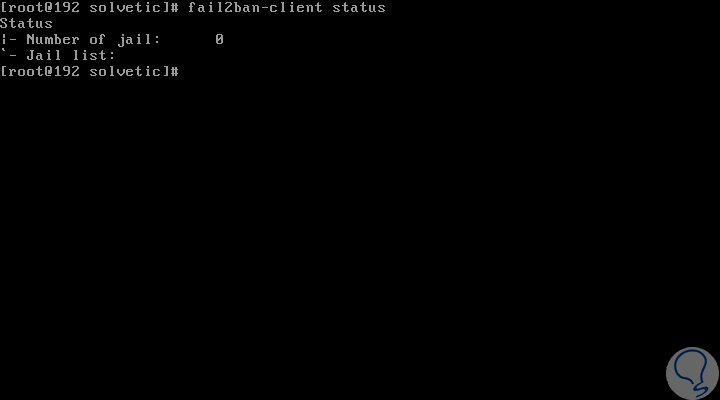

Wenn wir Gefängnisse hinzufügen, können wir mit dem Fail2ban-Client feststellen, welche auf dem Server aktiv sind. Dazu führen wir Folgendes aus:

Fail2Ban-Client-Status

Dort werden sie bereitgestellt, wenn wir diese Einschränkungen erstellen.

Wir können sehen, wie Fail2ban ein praktisches Hilfsprogramm ist, um die Sicherheit in Linux-Distributionen zu erhöhen, indem nicht autorisierter Zugriff und alles, was mit schlechten Praktiken in der Organisation zusammenhängt, verhindert wird.