Die Informationssicherheit umfasst Hunderte von Variablen, die wir implementieren können, um die Integrität von Daten und Informationen in jedem Betriebssystem zu optimieren, von Passwörtern bis hin zu Firewall- Lösungen, die für diesen Zweck entwickelt wurden. Heute konzentrieren wir uns auf ein wichtiges Sicherheitsniveau. große Wirkung wie HSM (Hardware Security Modules), eine Methode, die mit verschiedenen Anwendungen zum Speichern von kryptografischen Schlüsseln und Zertifikaten verwendet werden kann.

Eine der Anwendungen, die auf diese Umgebung ausgerichtet sind, ist SoftHSM. Heute werden wir analysieren, wie sie verwendet und unter Linux implementiert werden.

Was ist nun PKCS #? Nun, jeder der kryptografischen Standards mit öffentlichem Schlüssel (PKCS – Public-Key Cryptographic Standards) besteht aus einer Gruppe von kryptografischen Standards, die Richtlinien und APIs (Application Programming Interfaces) für die bereitstellen Verwendung von kryptografischen Methoden.

Bei der Implementierung von SoftHSM können wir PKCS # 11 vollständig analysieren, ohne Hardware-Sicherheitsmodule verwenden zu müssen. SoftHSM ist Teil des von OpenDNSSEC geleiteten Projekts, das Botan für das gesamte Kryptografiethema nutzt. OpenDNSSEC wird mit dem Ziel implementiert, alle kryptografischen Schlüssel, die über die PKCS # 11-Schnittstelle generiert werden, zentral und korrekt zu verwalten.

Die Schnittstelle soll eine optimale Kommunikation mit HSM-Geräten (Hardware Security Modules – Hardware Security Modules) ermöglichen. Diese Geräte haben die Funktion, verschiedene kryptografische Schlüssel zu generieren und die relevanten Informationen zu signieren, ohne dass sie Dritten bekannt sind. So erhöhen Sie Ihre Privatsphäre und Sicherheit.

Um einen kleinen Einblick in den Kontext zu erhalten, wurde das PKCS # 11-Protokoll als Kryptografiestandard mit einer API-Schnittstelle namens Cryptoki entwickelt. Dank dieser API kann jede Anwendung verschiedene kryptografische Elemente wie z Sie sind die Token und führen die Aktionen aus, die sie auf Sicherheitsniveau ausführen müssen.

Derzeit ist PKCS # 11 als offener Standard vom technischen Komitee von OASIS PKCS 11 anerkannt, das dahintersteckt.

- Es kann in ein bestehendes System integriert werden, ohne dass die gesamte vorhandene Infrastruktur überprüft werden muss, wodurch Zeit- und Ressourcenverschwendung vermieden wird.

- Es kann so konfiguriert werden, dass Zonendateien oder durch AXFR übertragene Bereiche signiert werden.

- Automatisch, da einmal konfiguriert, ist kein manueller Eingriff erforderlich.

- Ermöglicht den manuellen Schlüsselwechsel (Wechsel des Notschlüssels).

- Es ist freier Code

- Es ist in der Lage, Bereiche zu signieren, die nur Millionen von Datensätzen enthalten.

- Eine einzelne Instanz von OpenDNSSEC kann zum Signieren einer oder mehrerer Zonen konfiguriert werden.

- Schlüssel können zwischen Zonen geteilt werden, um Platz im HSM zu sparen.

- Hiermit können Sie die Richtlinien für die Zonensignatur definieren (Schlüsseldauer, Schlüsseldauer, Signaturintervall usw.). Es ermöglicht uns, das System für mehrere Aktionen als Richtlinie zu konfigurieren, um alle Zonen bis zu einer Richtlinie pro Zone abzudecken.

- Kompatibel mit allen verschiedenen Versionen des Unix-Betriebssystems

- SoftHSM kann überprüfen, ob HSMs mit OpenDNSSEC kompatibel sind

- Es enthält eine Überwachungsfunktion, die den eingehenden nicht signierten Bereich mit dem signierten ausgehenden Bereich vergleicht, sodass Sie überprüfen können, ob keine Zonendaten verloren gegangen sind und ob die Zonensignaturen korrekt sind.

- Unterstützt die Signaturen RSA / SHA1 und SHA2

- Existenzverweigerung mit NSEC oder NSEC3

Mit diesen SoftHSM-Funktionen werden wir nun sehen, wie es unter Linux installiert wird, in diesem Fall Ubuntu Server 17.10.

Abhängigkeiten Die kryptografischen Bibliotheken von Botan oder OpenSSL können mit dem SoftHSM-Projekt verwendet werden. Wenn Botan mit SoftHSM verwendet wird, müssen wir sicherstellen, dass es mit GNU MP (–with-gnump) kompatibel ist, da diese Überprüfung die Leistung bei Operationen mit öffentlichen Schlüsseln verbessert.

1. SoftHSM-Installation

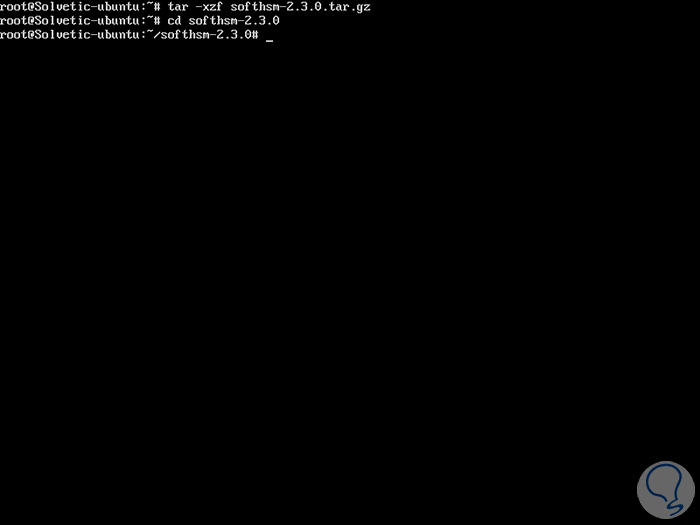

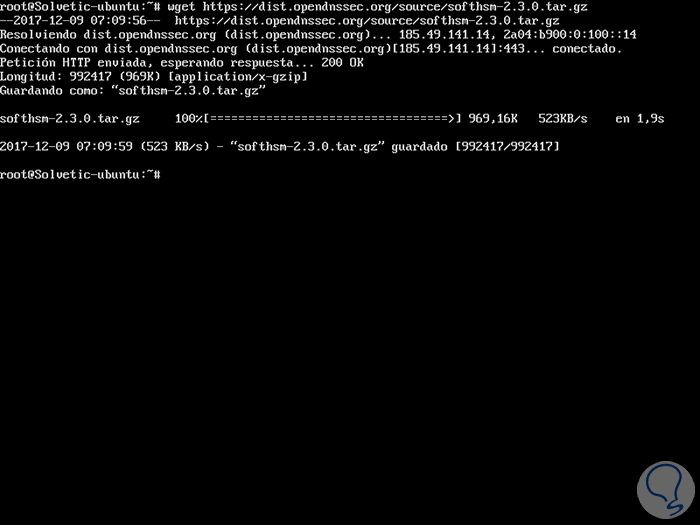

Das SoftHSM-Dienstprogramm ist auf der OpenDNSSEC-Website verfügbar und kann mit dem Befehl wget wie folgt heruntergeladen werden:

wget https://dist.opendnssec.org/source/softhsm-2.3.0.tar.gz

Als nächstes extrahieren wir das heruntergeladene Paket mit dem Befehl tar wie folgt:

tar -xzf softhsm-2.3.0.tar.gz

Später greifen wir auf das Verzeichnis zu, in das das Paket extrahiert wurde:

cd softhsm-2.3.0