BotNet

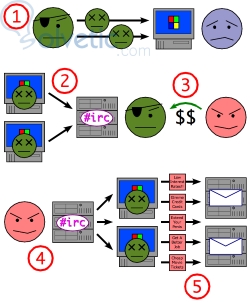

Vielleicht sind Sie sich dessen nicht bewusst, aber Ihr Computer könnte in DIESEM SOFORT Teil eines BotNet sein . Ein Botnetz, auch “bewaffneter Zombie” genannt, ist eine Reihe von Softwarerobotern (oder Bots), die im Internet automatische Aufgaben ausführen. Wenn wir über ein BotNet sprechen, beziehen wir uns auf eine Reihe kompromittierter Computer (sogenannte “Zombie-Computer”), auf denen Würmer (Worms), Trojaner (Trojaner) oder Hintertüren (Backdoors) ausgeführt werden, die Bedrohungen sind, die wir später sehen werden. Dieses Computernetzwerk wird von Hackern verwendet, um DoS-Angriffe (Distributed Denial of Service) zu starten, die auf bestimmte Server im Netzwerk verteilt sind. Die Bots sind sogar in der Lage, sich in ihrer Umgebung zu replizieren und zu übertragen.

Schätzungen zufolge ist mindestens einer der vier Computer im Netzwerk Teil eines BotNet (was bedeutet, dass von vier Personen, die dieses Tutorial lesen, mindestens einer einen Angriff starten kann).

Gefahr: [color = # b22222] Hoch [/ color]

Prävalenz: [color = # b22222] Hoch [/ color]

Hauptschaden : BotNets fressen hauptsächlich die Ressourcen des Host-Computers und verursachen langsame Navigation und langsame Prozessausführungen. Da sie Trojaner und Würmer ausführen können, stellen sie außerdem eine größere Bedrohung für den Host und die mit ihm verbundenen Computer dar als andere Bedrohungen auf dieser Liste.

Würmer (WORMS)

Ein Computerwurm ist eine bestimmte Art von schädlicher Software, die repliziert und automatisch erneut übertragen wird. Der Hauptunterschied zwischen einem Virus und einem Wurm besteht darin, dass der Wurm weder in ein anderes Programm eingeführt werden muss noch eine Benutzerinteraktion erfordert. Er kann jedoch auf Ihrem Computer selbstständig existieren und von dort über Ihr Netzwerk erneut übertragen werden.

Gefahr: [color = # ff0000] Sehr hoch [/ color].

Verbreitung: [color = # daa520] Mittel [/ color]

Größter Schaden: Gott! Ich würde nicht wissen, wo ich anfangen soll, die Gefahren eines Wurms zu beschreiben! Sie können im Wesentlichen auf zwei Arten Schaden anrichten:

- Netzwerkschaden: Aufgrund des Potenzials für Replikation und Übertragung über Netzwerke wird Ihre Bandbreite beansprucht.

- Hochladen: Würmer senden Informationen von Ihrem Computer und erstellen Hintertüren, mit denen ein Hacker auf Ihren Computer zugreifen und ihn in einen “Zombie” verwandeln kann. Sie können den Computer auch in ein BotNet einbinden und damit verteilte DoS-Angriffe ausführen und SPAM senden. Darüber hinaus können sie Ihre vertraulichen Informationen missbrauchen oder Sie bei Cyberangriffen belasten, um Sie zu erpressen.

Trojanisches Pferd (Trojanisches Pferd oder Trojanisches Pferd)

Ein Trojaner ist eine Art Software, die sich als legitimes Programm tarnt, um böswillige Aktionen auf Ihrem Computer auszuführen. Das häufigste ist, dass ein solches Programm eine “Hintertür” in Ihrem System erstellt und es Hackern ermöglicht, auf den Computer zuzugreifen.

Gefahr: [color = # ff0000] Sehr hoch [/ color]

Verbreitung: [color = # daa520] Mittel [/ color]

Weiterer Schaden: Trojaner können eine Vielzahl von böswilligen Aktionen ausführen. Unter ihnen:

- Löschen oder überschreiben Sie Daten auf Ihrem Computer.

- Beschädigte Dateien.

- Lassen Sie den externen Zugriff auf Ihren Computer zu (wie bereits erwähnt eine “Hintertür”).

- Installieren Sie schädliche Software (Viren, Würmer, Spyware).

- Verwandle deinen Computer in einen “Zombie”.

- Deaktivieren oder Beeinträchtigen Ihrer Antivirenprogramme (Dieses letzte Programm ist mir vor Jahren tatsächlich passiert, und ich musste meinen Laptop vollständig neu formatieren, um es zu beheben, da es auch die Eingabe eines Virus ermöglichte, von dem meine Dateien abgerufen wurden System).

Gemeinsame Bedrohung

Im Wesentlichen handelt es sich um einen Angriff, der die Merkmale der oben genannten Angriffe (Virus, Wurm, Trojaner, Spyware) kombiniert.

Gefahr: [color = # ff0000] Extrem hoch [/ color]

Prävalenz: [color = # ff8c00] Durchschnitt [/ color]

Großer Schaden: Eine Kombination aller in diesen Einträgen genannten Schäden (Viren, Würmer, Trojaner und Spyware).

DoS (Denial of Service oder Denial of Service)

Wie der Name schon sagt, handelt es sich um einen Angriff, der den Zugriff auf einen bestimmten Webdienst verhindert. Eine der häufigsten Möglichkeiten, um diesen Angriff auszuführen, besteht darin, das Netzwerk des Opfers mit falschen Anfragen zu überlasten, sodass es unmöglich ist, auf legitime Anfragen seiner Kunden zu antworten. Wenn diese Angriffe von einem koordinierten BotNet ausgeführt werden, werden sie als DDoS (Distributed Denial of Service) bezeichnet.

Gefahr: [color = # ff0000] Hoch [/ color]

Prävalenz: [color = # 006400] Niedrig [/ color]

Weiterer Schaden: Diese Angriffe werden in der Regel gegen große Unternehmen oder Regierungsinstitutionen und nicht gegen Einzelpersonen gerichtet. Die Folge ist die Unfähigkeit, auf den Webdienst zuzugreifen, und bei Angriffen auf private Unternehmen wird in der Regel ein Erpressungsversuch unternommen.

Wie Sie sehen, sind die hier beschriebenen Angriffe weniger verbreitet als die in meinem vorherigen Tutorial vorgestellten Angriffe , aber sie sind auch die schädlichsten. Aus diesem Grund sind sie das Hauptziel der größten Computersicherheitsunternehmen und veröffentlichen ständig neue Antivirenversionen, um sie anzugreifen.

Im Moment empfehle ich, dass Sie Ihr Virenschutzprogramm auf dem neuesten Stand halten und sich darüber im Klaren sind, was Sie auf Ihrem Computer installieren, wenn Sie nicht Opfer dieser Angriffe werden möchten. Ich erwarte Ihre Kommentare und hoffe, dass Sie mich in meinen nächsten Tutorials bis zum nächsten Mal lesen!