Es kann unter www.metasploit.com/framework/download heruntergeladen werden

Wir werden die Installation unter Linux Ubutnu durchführen , aber es funktioniert für andere Distributionen, indem wir einige Befehle ändern.

Wir greifen auf das Terminalfenster zu und installieren Ruby. Früher funktionierte es mit Perl, aber es wurde komplett neu programmiert.

Wir installieren die Ruby-Abhängigkeiten, um das Framework später ausführen zu können.

sudo apt-get install ruby libruby rdoc sudo apt-get installiere libyaml-ruby sudo apt-get installiere libzlib-ruby sudo apt-get installiert libopenssl-ruby sudo apt-get installiere libdl-ruby sudo apt-get installiere libreadline-ruby sudo apt-get installiere libiconv-ruby sudo apt-get install rubygems * sudo apt-get installiere libgtk2-ruby libglade2-ruby

Abhängig von der Version, die wir 32 oder 64 Bit von der Terminkla herunterladen, geben wir dann die Erlaubnis:

chmod + x metasploit-latest-linux-x64-installer.run

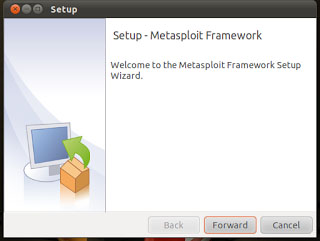

: Wir führen den Installer aus und das Installationsfenster öffnet sich :

sudo metasploit-latest-linux-x64-installer.run

Klicken wir auf “Weiter” (Fordward), definieren wir, ob es als Dienst installiert werden soll und welchen Port es belegen soll. Standardmäßig wird das 3790 verwendet .

Am Ende der Installation über das Terminalfenster und mit Root-Zugriff aktualisieren wir das Framework

mit dem Befehl:

msfupdate

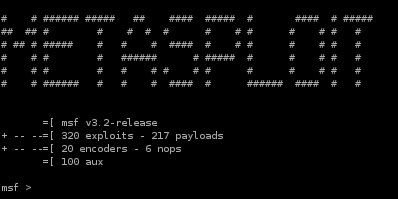

Metasploit ist ein Programm ohne grafische Umgebung, das vollständig im Terminal ausgeführt wird. : Wir greifen vom Terminal mit dem Befehl auf die Software zu :

msfconsole

MSF intern kennen

MSF (Metasploit Framework) gliedert sich in eine Reihe von Modulen wie:

Exploits , die Skripte und Programme sind, die in MSF verfügbar sind und die wir verwenden können, sind nach Betriebssystem und Kategorien gegliedert, z. B. Exploits / windows / browser /. Diese Exploits sind für Browser verfügbar, die unter Windows ausgeführt werden.

Payloads: Diese Aktion wird ausgeführt, wenn wir die von uns getestete Sicherheitsanfälligkeit finden und ausnutzen können.

Auxiliary: Hilfsskripte mit verschiedenen Funktionen, wie Auxiliary / Scanner / Portscan / TCP, und mit diesem TCP-Portscanner erhalten wir den Portstatus. Dieses Skript ist eine Alternative zu Nmap.

Enconders: Sie codieren Skripte , um Antivirus- und Antispammer- Angriffen auszuweichen.

Wir starten ein Testbeispiel von dem Terminal aus, das wir ausführen:

./msfconsole

Die Metsploit-Eingabeaufforderung lautet msf> von dort aus werden wir alles ausführen und zum Beenden nur exit eingeben

Wir werden mit nmap und ip scannen

msf> nmap -sV 190.155.80.110

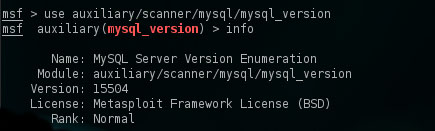

Wir aktivieren das Hilfsmodul, um auf die Skriptwerkzeuge zuzugreifen, mit denen wir auf MySQL arbeiten können. Wir können auch die Version des Moduls sehen.

: Wir scannen die MySQL- Version, aus offensichtlichen Gründen ist die IP fiktiv und nur für das Beispiel :

msf> additional (mysql_version)> setze RHOSTS 190.155.80.110 // setze die entfernte IP msf> setze RHOSTS 192.155.80.110 msf> additional (mysql_version)> run // überprüfe die mysql version

: Wenn es korrekt ausgeführt wird, können Sie die Version von mysql zurückgeben :

[*] 190.155.80.110 führt Mysql5.0 aus

: Ein weiterer Fall mit dem Scan-Modul und versuchen, den Root-Benutzer von MySQL zu ändern :

msf> benutze scanner / mysql / mysql_login msf> setze USERNAME admin msf> PASS_FILE /tmp/claves.lst // Textdatei mit möglichen Schlüsseln untereinander setzen msf> ausnutzen

: Wenn es funktioniert, können wir uns bei MySQL anmelden :

mysql -h 1920, 155, 80, 110 -u admin -pclave