Eines der größten Probleme, denen Server, Mail- und Webdienste ausgesetzt sind, sind Angriffe durch Malware .

Eine der Methoden, um dieses Problem zu vermeiden, ist Linux Malware Detect (LMD) , eine Anwendung, die auf jedem Linux-System installiert werden kann und solche Angriffe verhindert.

Wir nehmen an, dass SSH auf den Server zugreift, auf dem wir die Installation durchführen, und dass dies von jedem Betriebssystem aus möglich ist, da die Aufgabe mit dem Server verbunden ist.

1. Wir geben unsere Kommandokonsole per SSH auf unseren Server ein:

ssh [email protected] [email protected]'s Passwort: *******

2. Sobald wir uns mit dem Server verbunden haben, laden wir das kostenlose Linux Malware Detect-Paket auf unseren Server herunter:

[root @ server1 ~] # wget www.rfxn.com/downloads/maldetect-current.tar.gz

3. Entpacke die Datei:

[root @ server1 ~] # tar xfz maldetect-current.tar.gz

Mit dem Befehl ls können wir überprüfen, in welches Verzeichnis entpackt wird. In diesem Fall wird es im Allgemeinen als maldetect-Version maldetect-1.4.2 bezeichnet

4. Wir betreten das Verzeichnis und fahren mit der Installation von Maldetect fort . Hier ist eine Installation, die in ein paar Befehlen zu sehen sein wird:

[root @ server1 ~] # cd maldetect-1.4.2 [root @ server1 maldetect-1.4.2] # ./install.sh Linux Malware Detect v1.4.1 © 2002-2013, R-fx Networks <[email protected]> © 2013, Ryan MacDonald <[email protected]> inotifywait © 2007, Rohan McGovern <[email protected]> Dieses Programm kann unter den Bedingungen der GNU GPL frei weitergegeben werden Installation in / usr / local / maldetect abgeschlossen Konfigurationsdatei: /usr/local/maldetect/conf.maldet Exec-Datei: / usr / local / maldetect / maldet exec link: / usr / local / sbin / maldet exec link: / usr / local / sbin / lmd cron.daily: /etc/cron.daily/maldet maldet (10805): {sigup} führt Signaturaktualisierungsprüfung durch ... maldet (10805): Der lokale Signatursatz {sigup} ist die Version 201205035915 maldet (10805): {sigup} neuer Signatursatz (2013041816820) verfügbar maldet (10805): {sigup} hat http://www.rfxn.com/downloads/md5.dat heruntergeladen maldet (10805): {sigup} hat http://www.rfxn.com/downloads/hex.dat heruntergeladen maldet (10805): {sigup} hat http://www.rfxn.com/downloads/rfxn.ndb heruntergeladen maldet (10805): {sigup} hat http://www.rfxn.com/downloads/rfxn.hdb heruntergeladen maldet (10805): {sigup} hat http://www.rfxn.com/...aldet-clean.tgz heruntergeladen maldet (10805): Aktualisierung des {sigup} -Signatursatzes abgeschlossen maldet (10805): {sigup} 11203 Unterschriften (9335 MD5 / 1868 HEX) Dann führen wir ein Update der Signaturdatenbank von maleare durch [root @ server1 ~] # maldet -update

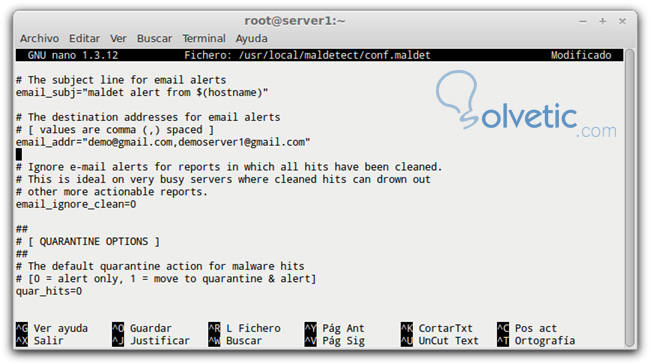

Im folgenden Befehlsfenster schreiben wir mit unserem bevorzugten Nano- , Vim- Editor oder dem, den wir häufig verwenden:

nano /usr/local/maldetect/conf.maldet

Wir stellen fest, ob uns Malware per E-Mail benachrichtigt:

- 0 = deaktiviert

- 1 = aktiviert

Und wir definieren die Mail, wie im Capture zu sehen:

# [0 = deaktiviert, 1 = aktiviert] email_alert = 1

Wir definieren auch, ob wir nur eine Warnung erhalten und die infizierte Datei in die Quarantäne verschieben, damit sie nicht ausgeführt werden kann.

# [0 = Nur Warnung, 1 = In Quarantäne verschieben & Warnung] quar_hits = 0

So führen Sie den Scan durch

Abhängig von der Struktur des Servers und der Route, über die die zu durchsuchende Domäne oder Datei verfügt.

Die Option -a gibt All an, um alle Dateien in diesem Verzeichnis zu scannen.

[root @ server1 maldetect-1.4.2] # maldet -a / home / user / public_html

Um den letzten Bericht anzuzeigen, den wir generiert haben, führen wir Folgendes aus:

[root @ server1 maldetect-1.4.2] # maldet -report

Hier ist ein Beispiel für einen Malware-Bericht, der bei einem Scan aller Domänen eines Servers gefunden wurde. In der Liste unter Datei-Trefferliste werden der Name der Malware, die Datei und die Code-Zeilennummer angezeigt, in der sie sich befindet In diesem Fall wurden 2 infizierte Dateien gefunden.

[root @ server1 maldetect-1.4.2] # maldet --scan-all / home Malware-Erkennungs-Scan-Bericht für server.meinedomain.com: SCAN ID: 02233-0315.9516 ZEIT: 6. JUNI 07.02.44 +0300 PFAD: / home * / * / public_html BEREICH: 2 Tage DATEIEN INSGESAMT: 8406 TOTAL HITS: 1 GESAMTREINIGT: 0 DATEI-HIT-LISTE: {HEX} php.cmdshell.unclassed.344: /home/user1/public_html/images/upload/files/asphoto.php.pjpg {HEX} php.nested.base64.513: /home/user2/public_html/formulario.php

Wenn sich eine falsch positive Erkennung ergibt, kann die Quarantänedatei wie folgt wiederhergestellt werden:

[root @ server1 maldetect-1.4.2] # maldet -restore /home/user2/public_html/formulario.php

Es gibt weitere erweiterte Konfigurationen für Maldetect , auch wenn das auf vielen Servern vorhandene Clamav-Virenschutzprogramm verwendet werden kann.