Mit dem Aufkommen der Technologie werden all unsere Informationen Opfer von Angriffen, und obwohl wir der Meinung sind, dass es uns nie passiert ist, müssen wir wachsam sein und erkennen, dass die Angreifer ihre Ziele verbreiten, ohne die Opfer auszuwählen.

Wir haben kürzlich darüber gesprochen und gesehen, wie Ransomware Tausende von Benutzern und Unternehmen weltweit betroffen hat, indem sie buchstäblich ihre Daten entführte und um eine von Tag zu Tag wachsende finanzielle Belohnung bat, wenn ihre Ansprüche nicht anerkannt wurden.

Ransomware wurde schließlich von den verschiedenen Sicherheitsupdates kontrolliert, aber ich hinterlasse Spuren in Sicherheitsfragen und als wir dachten, dass alles relativ ruhig ist, entsteht eine neue Bedrohung , die zweifellos aufgrund ihrer Art der Verbreitung und des Angriffsziels globale Auswirkungen hat und ist der bereits bekannte Krack-Angriff, der am 16. Oktober dieses Jahres entdeckt wurde.

Der Krack-Angriff ist eine KRACK-Sicherheitslücke in WPA2, die bekanntermaßen die häufigste Sicherheitsmethode in den meisten seit 2004 eingeführten WLAN-Routern darstellt. Aufgrund ihrer Art können Hacker eine vollständig sichere WLAN-Verbindung infiltrieren, ohne auf diese zuzugreifen dass das Opfer weiß, bis es zu spät ist, etwas dagegen zu unternehmen, um Sicherheitsmaßnahmen zu ergreifen, und weil die Besorgnis angesichts dieses Angriffs einfach die überwiegende Mehrheit der aktuellen drahtlosen Geräte, einschließlich unserer mobilen Geräte, WPA2 zum Aushandeln des Problems verwendet Zugang zu einem Netzwerk.

Der Angriff funktioniert gegen alle modernen geschützten Wi-Fi-Netzwerke und je nach Konfiguration des Netzwerks ist es auch möglich, Daten einzuspeisen und zu manipulieren. Ein Angreifer könnte beispielsweise Ransomware oder andere Malware in Websites einschleusen, indem er nur mit dem Wi-Fi-Netzwerk verbunden wird.

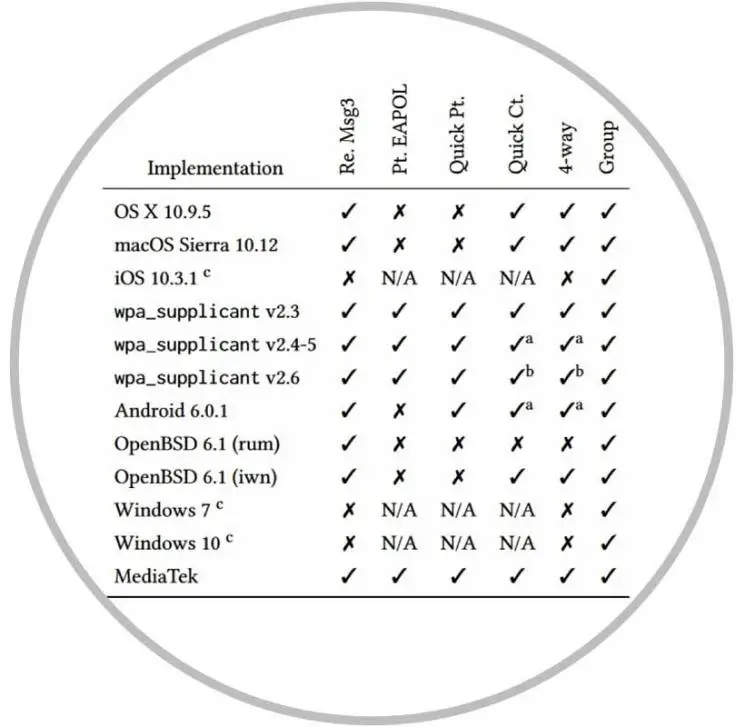

Zwei der Systeme, die für diesen Angriff am anfälligsten sind, sind Android ab Version 6.0 und Linux, da es möglich ist, einen Verschlüsselungsschlüssel ohne Daten neu zu installieren. Bei Angriffen auf andere Geräte ist es schwieriger, alle Pakete zu entschlüsseln, obwohl eine große Anzahl von Paketen entschlüsselt werden kann.

Das folgende Video erklärt detailliert, wie der Angreifer alle vom Opfer übermittelten Daten entschlüsseln kann:

Um auf dem Laufenden zu bleiben, sollten Sie unseren YouTube-Kanal abonnieren. ABONNIEREN

1. Wie der Krack-Angriff im Detail funktioniert

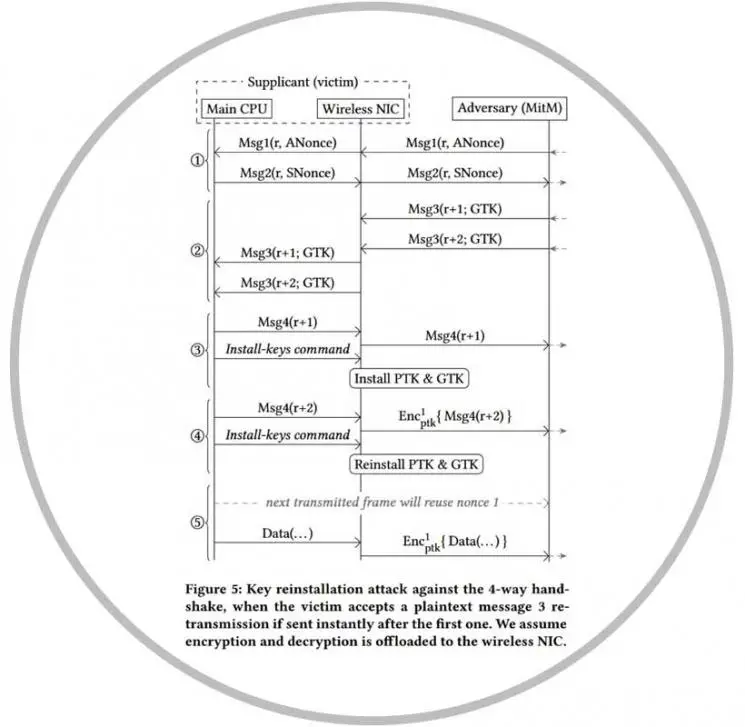

Der Krack-Angriff zielt auf den 4-Wege-Prozess des WPA2-Protokolls ab, der ausgeführt wird, wenn ein Client einem Wi-Fi-geschützten Netzwerk beitreten möchte, und um zu bestätigen, dass sowohl der Client als auch der Zugriffspunkt über die richtigen Anmeldeinformationen verfügen.

Bei diesem 4-Wege-Verfahren wird ein neuer Verschlüsselungsschlüssel ausgehandelt, mit dem der gesamte nachfolgende Datenverkehr verschlüsselt wird. Gegenwärtig verwenden alle modernen Wi-Fi-geschützten Netzwerke das 4-Wege-Verbindungsprotokoll, was impliziert, dass alle diese Netzwerke von dem Krack-Angriff oder einer Variante davon betroffen sind. Der Angriff funktioniert beispielsweise gegen private und geschäftliche Wi-Fi-Netzwerke, gegen das vorherige WPA und den neuesten WPA2-Standard und sogar gegen Netzwerke, die nur AES-Verschlüsselung verwenden. Alle diese Angriffe gegen WPA2 verwenden eine neuartige Technik namens Key Relaunch Attack (KRACK), die aus den folgenden Schritten besteht:

Da jedoch Nachrichten verloren gehen oder verworfen werden können, sendet der Access Point (AP) die Nachricht 3 erneut, wenn er keine entsprechende Antwort als Bestätigung erhalten hat. Infolgedessen kann der Client die Nachricht 3 mehrmals empfangen, und jedes Mal, wenn er diese Nachricht empfängt, wird er denselben Verschlüsselungsschlüssel erneut installieren und daher die inkrementelle Übertragungspaketnummer neu starten und den von der verwendeten Wiedergabezähler empfangen Verschlüsselungsprotokoll.

Infolgedessen kann durch Erzwingen der Wiederverwendung des Übertragungspakets und auf diese Weise das Verschlüsselungsprotokoll angegriffen werden, beispielsweise können die Pakete reproduziert, entschlüsselt und / oder gefälscht werden. Dieselbe Technik kann auch verwendet werden, um den Gruppenschlüssel, PeerKey, TDLS und die schnelle BSS-Übergangsverbindung anzugreifen.

Die Fähigkeit, Pakete zu entschlüsseln, kann zum Entschlüsseln von TCP-SYN-Paketen verwendet werden, wodurch ein Gegner die TCP-Sequenznummern einer Verbindung abrufen und TCP-Verbindungen entführen kann. Obwohl wir durch WPA2 geschützt sind, kann der Gegner nun einen der häufigsten Angriffe gegen offene Wi-Fi-Netzwerke ausführen: schädliche Daten in unverschlüsselte HTTP-Verbindungen einschleusen. Ein Angreifer kann diese Situation beispielsweise ausnutzen, um Ransomware oder Malware in Websites einzuschleusen, die das Opfer besucht und die nicht verschlüsselt sind.

Wenn das Opfer das WPA-TKIP- oder GCMP-Verschlüsselungsprotokoll anstelle von AES-CCMP verwendet, ist die Auswirkung exponentiell kritischer.

2. Auswirkungen Krack-Angriff auf Android und Linux

Der Krack-Angriff ist am stärksten von Version 2.4 und höher von wpa_supplicant betroffen, einem in Linux häufig verwendeten Wi-Fi-Client.

In diesem Fall installiert der Client einen Null-Verschlüsselungsschlüssel, anstatt den echten Schlüssel erneut zu installieren. Diese Sicherheitsanfälligkeit beruht anscheinend auf einem Kommentar im Wi-Fi-Standard, der vorschlägt, den Verschlüsselungsschlüssel nach der erstmaligen Installation aus dem Speicher zu löschen. Wenn der Client jetzt eine erneut übertragene Nachricht von der WPA2-4-Wege-Verbindung empfängt, installiert er den jetzt gelöschten Verschlüsselungsschlüssel neu und installiert so effektiv einen Nullschlüssel.

Im Fall von Android können wir sehen, dass wpa_supplicant verwendet wird, daher enthält Android 6.0 und höher auch diese Sicherheitsanfälligkeit, die das Abfangen und Manipulieren des von diesen Linux- und Android-Geräten gesendeten Datenverkehrs vereinfacht.

Wir müssen bedenken, dass derzeit 50% der Android-Geräte für diese verheerende Variante von Krack anfällig sind. Daher müssen wir vorsichtig sein und die erforderlichen Sicherheitsmaßnahmen ergreifen, um ein Opfer zu vermeiden.

CVE (Common Vulnerabilities and Exposures – Allgemeine Sicherheitslücken und Gefährdungen) wurde entwickelt, um zu verfolgen, welche Produkte auf der Ebene der Schlüsselneuinstallation von bestimmten Instanzen des Krack-Angriffs betroffen sind.

Die derzeit verfügbaren CVEs sind:

CVE-2017-13077

CVE-2017-13078

CVE-2017-13079

CVE-2017-13080

CVE-2017-13081

CVE-2017-13082 [

CVE-2017-13084

CVE-2017-13086

CVE-2017-13087

CVE-2017-13088

Wir müssen berücksichtigen, dass jede CVE-Kennung eine bestimmte Instanz eines Key-Relaunch-Angriffs darstellt. Dies bedeutet, dass jede CVE-ID eine bestimmte Protokollschwachstelle beschreibt und daher viele Anbieter von jeder einzelnen CVE-ID betroffen sind. Microsoft hat beispielsweise CVE-2017-13080 für ihre Windows 10-Geräte entwickelt.

Bei diesem Angriff müssen wir klarstellen, dass es nicht möglich sein wird, das Passwort unseres WLAN-Netzwerks zu stehlen, aber es wird in der Lage sein, alles auszuspionieren, was wir dadurch tun, was heikel ist und Krack funktioniert nicht gegen Windows- oder iOS-Geräte.

Wir können sehen, dass Android mit allen Angriffspfaden von Krack aktiviert ist:

In diesem Zusammenhang können wir erwähnen, dass andere verwundbare Plattformen in kleinerem Maßstab OpenBSD, OS X 10.9.5 und macOS Sierra 10.12 sind

4. Wie wir uns vor diesem Krack-Angriff schützen können

Als unsichtbarer Angriff werden wir niemals erkennen, ob wir von Krack angegriffen werden, so dass wir Folgendes als eine gute Übung ansehen können:

- Verwenden Sie nach Möglichkeit VPN-Netzwerke

- Überprüfen Sie immer, ob die Sites das sichere HTTP-Protokoll HTTPS verwenden

- Stellen Sie sicher, dass alle Geräte auf dem neuesten Stand sind, und aktualisieren Sie auch die Firmware des Routers

- Verwenden Sie die Sicherheitspatches der Hersteller unter den folgenden Links:

In Kürze wird eine Reihe von Skripten veröffentlicht, die helfen werden, die Auswirkungen von Krack abzuschwächen und so gegen diese neue Bedrohung vorzugehen.

Obwohl unsere Geräte für diesen Angriff anfällig sind, müssen wir auf die Art und Weise achten, wie wir navigieren, persönliche Informationen eingeben und vor allem über die neuen Systemaktualisierungen informiert sein.