Zweifellos spiegelt sich die korrekte Verwaltung unseres Servers in einer optimalen Leistung aller Funktionen unseres Servers und damit im operativen Fortschritt unseres Netzwerks wider.

Die erweiterten Überwachungsrichtlinien bieten uns die Möglichkeit einer zentraleren Steuerung, da sie es uns erleichtern, die auf unserem Server auftretenden Ereignisse zu überprüfen und klarer zu bestimmen, was im Alltag geschieht.

Wir werden überprüfen, wie die Sicherheitsrichtlinien implementiert werden, vorausgesetzt, dass unser Sicherheitsschema in drei (3) Bereiche unterteilt werden kann:

Eine der klassischen Fragen ist zu wissen, ob wir wirklich Sicherheitsrichtlinien implementieren möchten. Es ist absolut notwendig, alles unter Kontrolle zu haben und Probleme zu vermeiden.

- Welche Benutzer melden sich korrekt an?

- Wie viele fehlgeschlagene Versuche hat ein Benutzer?

- Änderungen am Active Directory unserer Organisation.

- Änderungen in bestimmten Dateien.

- Wer hat den Server neu gestartet oder heruntergefahren und aus welchen Gründen?

In diesem Handbuch erfahren Sie, wie Sie mit Windows Server-Servern in den Centern, die Sie steuern müssen, Richtlinien implementieren, überwachen, erstellen und alles, was für Ihre Geschäftsumgebung erforderlich ist.

1. Verwalten Sie die Überwachung mit Gruppenrichtlinienobjekten

Wir müssen angeben, welche Arten von Systemereignissen mithilfe von Gruppenrichtlinien überwacht werden sollen.

Sehen wir uns einige der häufigsten Ereignisse an, die wir verwalten können:

- Beschreibung

Legt fest, wann das System ein erfolgreich angemeldetes Konto überprüft.

- Standardkonfiguration

Zufriedenstellende Kontoführung

- Beschreibung

Legt fest, wann das System jedes Ereignis eines protokollierten Kontos überwacht, z. B. Kennwortänderungen oder Löschen des Kontos.

- Standardkonfiguration

Verwaltung der Aktivitäten der gemeldeten Konten in zufriedenstellender Weise

- Beschreibung

Legt fest, wann das System die Versuche des Benutzers überprüft, in das Active Directory einzutreten.

- Beschreibung

Legt fest, wann das System den Versuch jedes Benutzers überwacht, sich beim System anzumelden oder abzumelden.

- Standardkonfiguration

Login zufriedenstellend.

- Beschreibung

Legt fest, wann das System jeden Versuch überprüft, die festgelegten Richtlinien der Domäne zu ändern.

- Standardkonfiguration

Erfolgreiche Richtlinienänderungen

- Beschreibung

Legt fest, wann das System Änderungen im System überwacht.

- Standardkonfiguration

Systemereignisse zufriedenstellend.

Wir müssen bestimmte Vorsichtsmaßnahmen treffen, wenn wir Überwachungsrichtlinien erstellen, zum Beispiel:

- Hohe Prüfniveaus können die Leistung des zu prüfenden Geräts drastisch beeinträchtigen.

- Wenn wir nach den Protokollen der Ereignisse suchen, werden wir feststellen, dass es Tausende von Protokollen gibt und die Suche uns beeinflussen kann. Die zu prüfenden Zeitabschnitte müssen klar definiert sein.

- Die aktuellsten Protokolle ersetzen die ältesten Protokolle. Dies kann dazu führen, dass keine wichtigen Ereignisse angezeigt werden, die in einem früheren Zeitraum aufgetreten sind.

2. Implementieren Sie die GPO-Überwachungsrichtlinie

Um eine Überwachungsrichtlinie zu implementieren, müssen wir die folgenden Schritte ausführen:

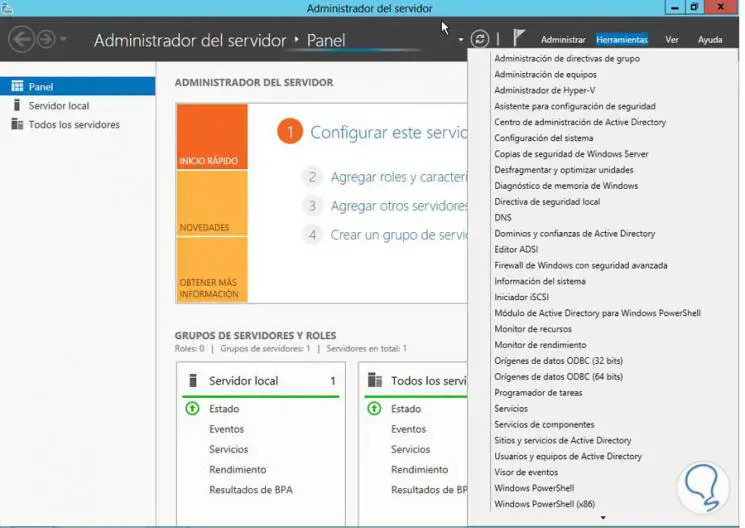

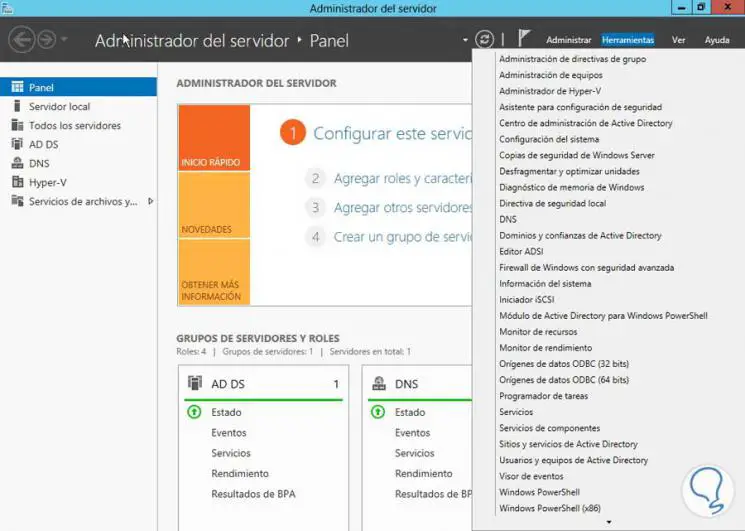

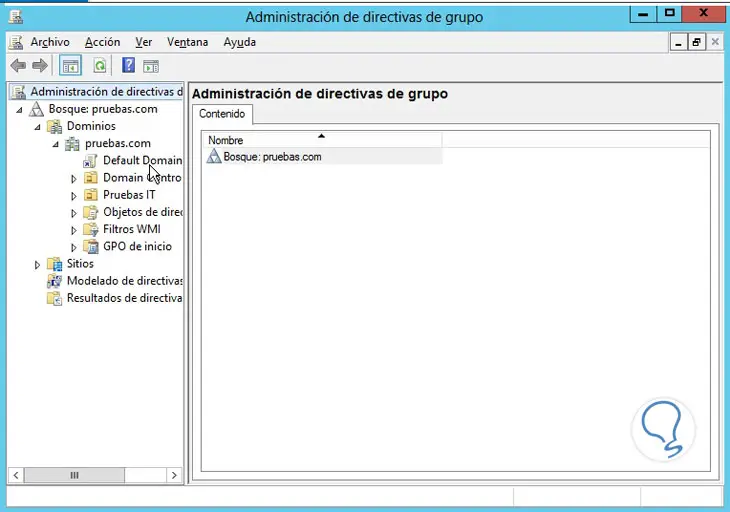

Wir öffnen unseren Server Manager oder Server Manager. Wir klicken auf Extras und wählen die Option Gruppenrichtlinienverwaltung.

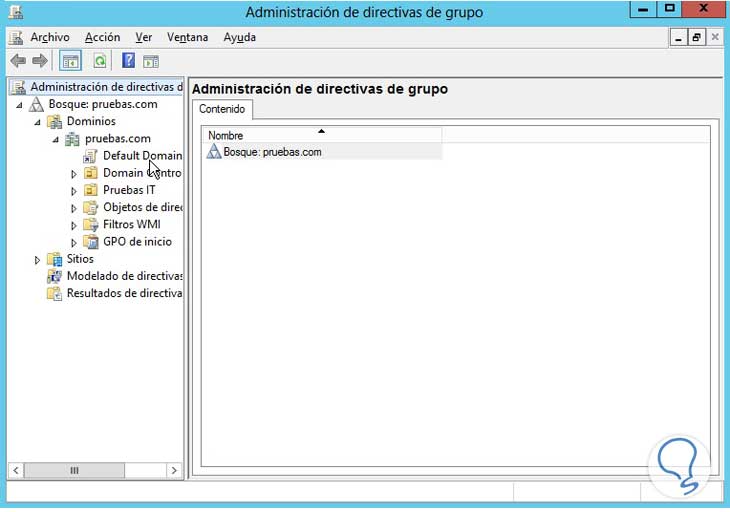

Dadurch wird das Menü der Gruppenrichtlinienobjekte angezeigt. Wir müssen die aktuelle Domäne anzeigen und mit der rechten Maustaste auf Standarddomänenrichtlinie klicken .

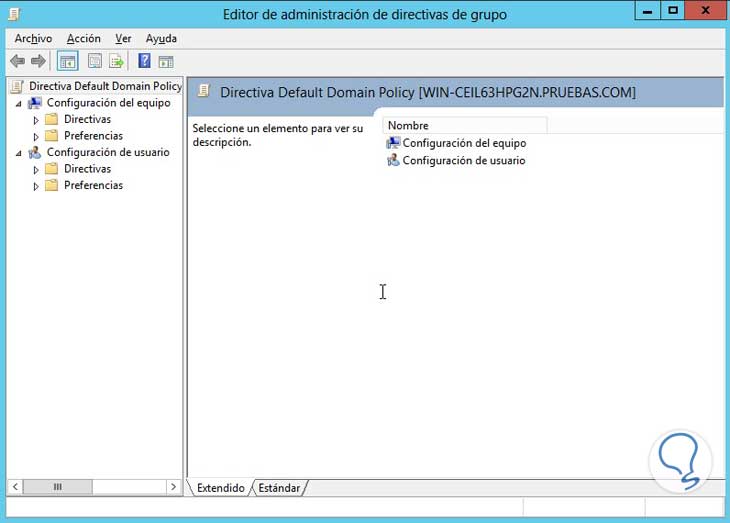

Wir wählen die Option Bearbeiten und der Gruppenrichtlinienverwaltungs-Editor wird angezeigt .

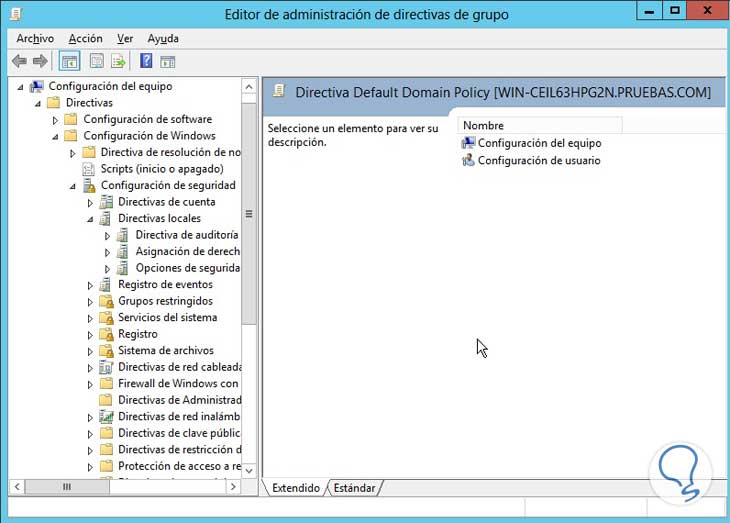

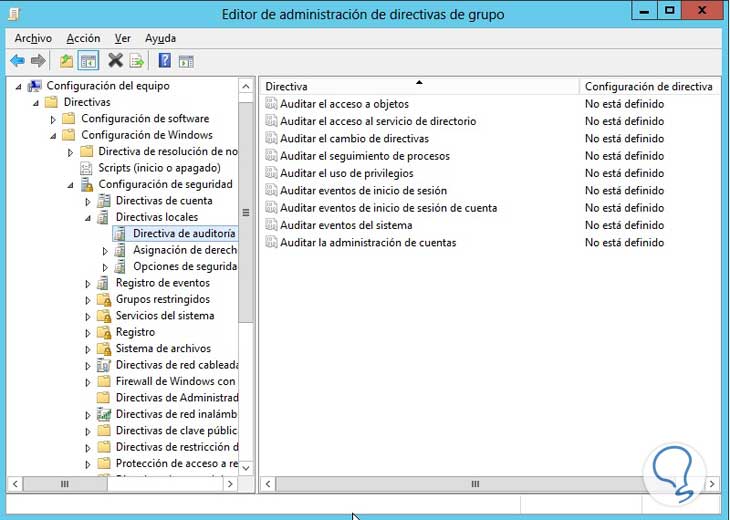

Wir zeigen folgende Route an:

- Gerätekonfiguration

- Richtlinien

- Windows-Konfiguration

- Sicherheitskonfiguration

- Lokale Richtlinien

- Prüfungsrichtlinie

Wir werden sehen, dass ein Fenster mit den verschiedenen zu prüfenden Optionen angezeigt wird:

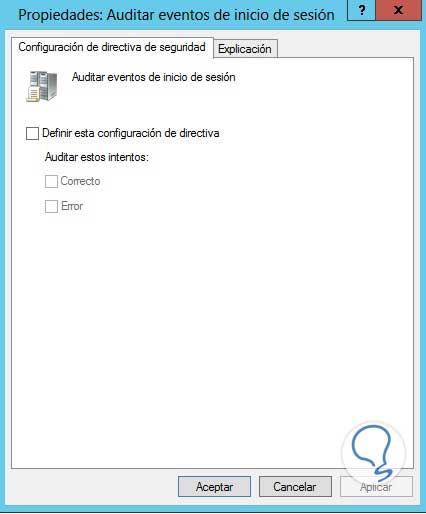

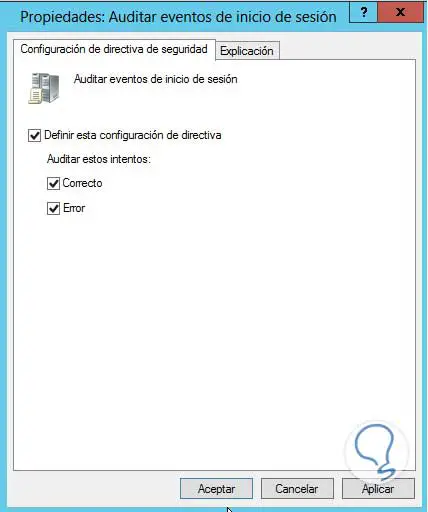

Wenn Sie auf die Option Anmeldeereignisse prüfen doppelklicken , wird das Eigenschaftenfenster für diese Prüfung geöffnet.

Aktivieren Sie das Kontrollkästchen Diese Richtlinienkonfiguration definieren , um diese Richtlinie zu aktivieren, und aktivieren Sie beide Kontrollkästchen (Korrigieren und Fehler). Klicken Sie anschließend auf Übernehmen und auf OK , um die Änderungen zu speichern.

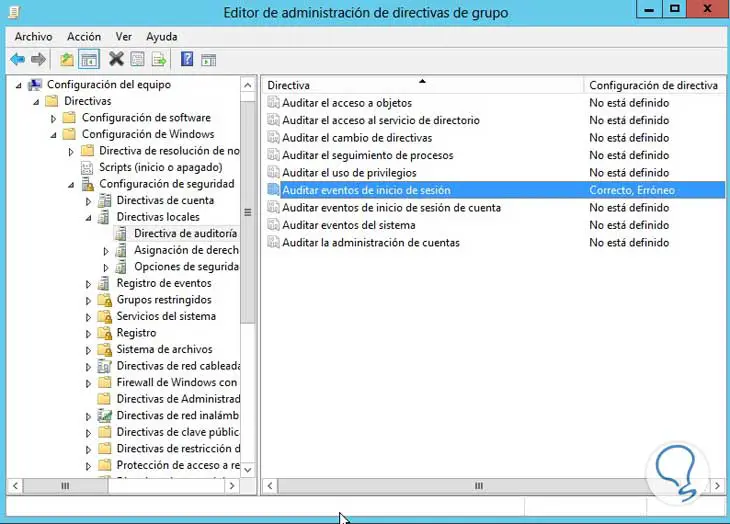

Wir werden die Änderungen in unserer Prüfung sehen:

3. Implementieren Sie die Überwachungsrichtlinie (Datei oder Ordner).

Wir können einer bestimmten Datei oder einem bestimmten Ordner einen Audittyp hinzufügen. Dazu führen wir den folgenden Prozess aus:

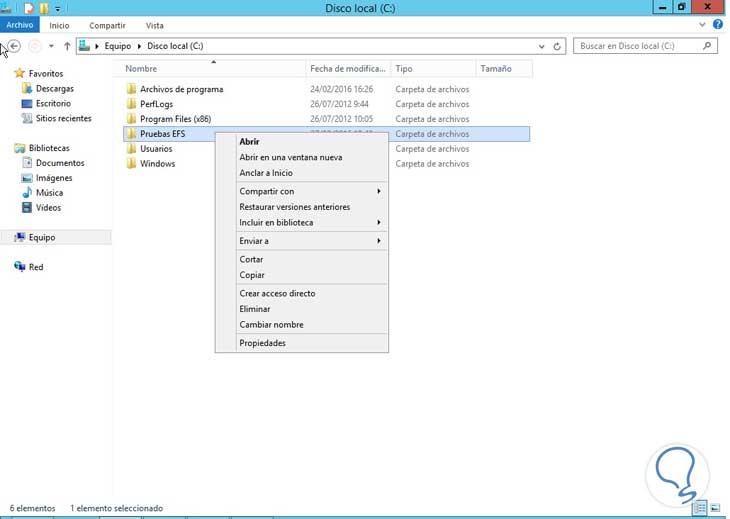

Wir klicken mit der rechten Maustaste auf den Ordner, den wir überwachen möchten, und wählen die Option Eigenschaften.

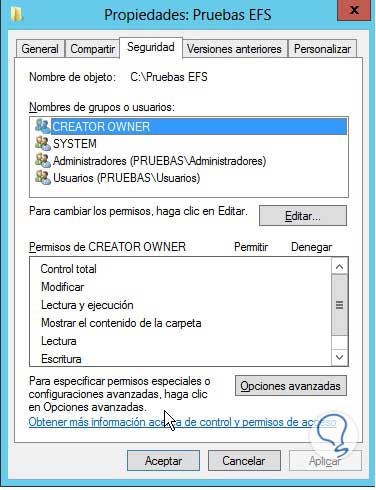

Wählen Sie im Eigenschaftenfenster die Registerkarte Sicherheit.

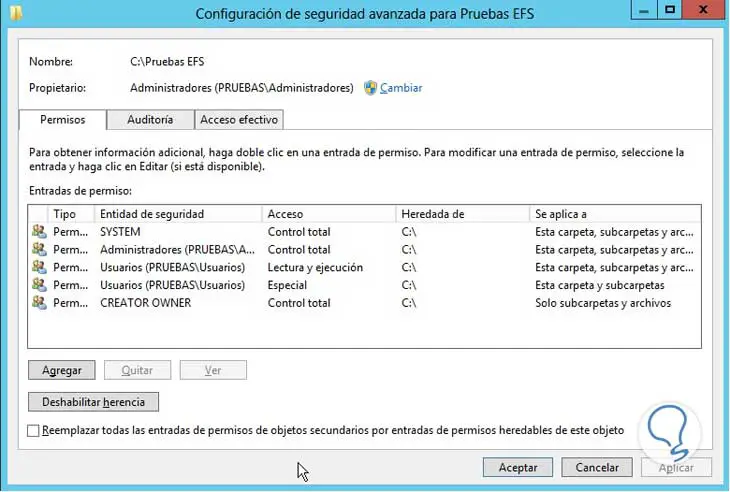

Wir klicken auf Erweiterte Optionen und das folgende Fenster wird angezeigt:

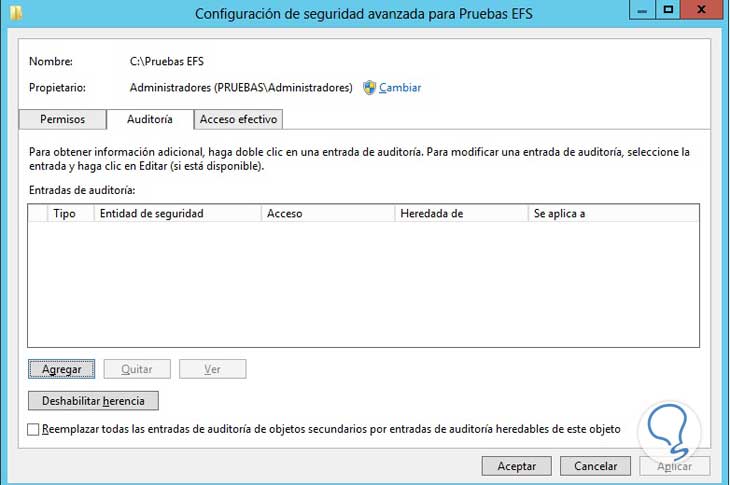

Wir klicken auf die Option Audit und dann auf Hinzufügen.

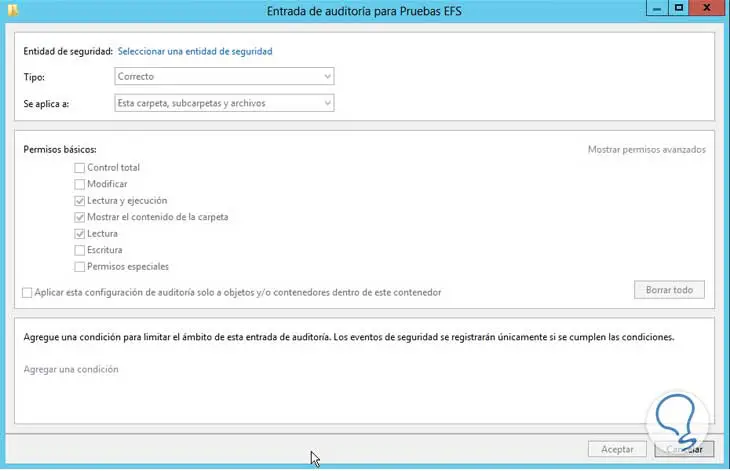

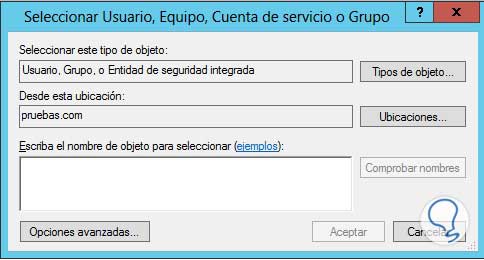

Im angezeigten Fenster wählen wir die Option Wählen Sie eine Sicherheitseinheit aus, um herauszufinden, welche Richtlinie hinzugefügt werden soll.

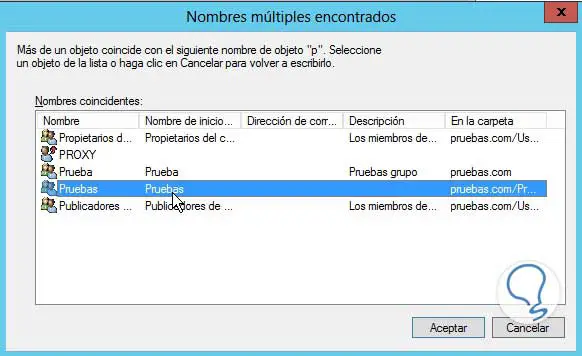

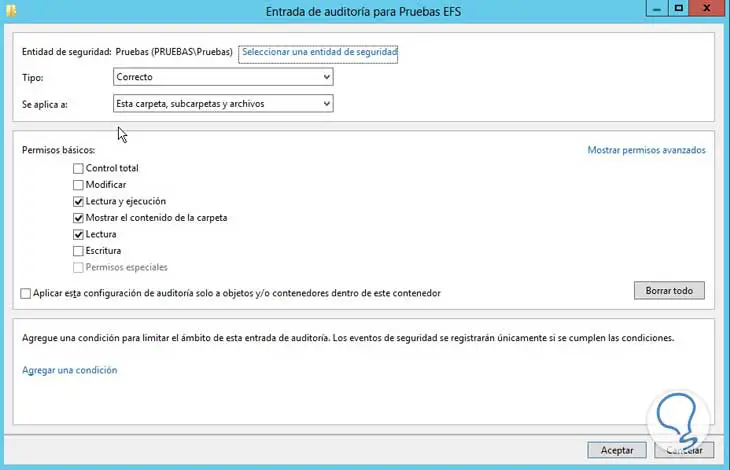

Wir haben das zu prüfende Objekt ausgewählt :

Schließlich legen wir die Parameter des Audits fest (Lesen, Schreiben usw.) und klicken auf OK , um die Änderungen zu speichern.

Mit diesen Schritten haben wir die von uns ausgewählte Auswahl bereits geprüft.

Die Syntax, die wir für diesen Befehl verwenden können, umfasst Folgendes:

- / get: Zeigt die aktuelle Richtlinie an

- / set: Richtet die Überwachungsrichtlinie ein

- / list: Zeigt die Elemente der Richtlinie an

- / backup: Speichert die Überwachungsrichtlinie in einer Datei

- / clear: Prüfrichtlinie bereinigen

- /?: Zeigt die Hilfe an

4. Ereignisse und Ereignisse in der Ereignisanzeige

Wenn wir unsere Sicherheitsrichtlinien konfiguriert haben, können wir in der Ereignisanzeige alle verschiedenen Ereignisse sehen, die auf unserem Server aufgetreten sind. Diese Ereignisse werden durch einen numerischen Code dargestellt. Sehen wir uns einige der repräsentativsten Ereignisse an:

- 4774: Ein Konto wurde für die Anmeldung zugeordnet

- 4775: Ein Konto wurde der Anmeldung nicht zugeordnet

- 4776: Der Domänencontroller versucht, die Anmeldeinformationen eines Kontos zu überprüfen

- 4777: Der Domänencontroller konnte die Anmeldeinformationen eines Kontos nicht überprüfen

- 4778: Eine Sitzung wurde erneut mit einer Windows-Station verbunden

- 4779: Eine Station wurde von einer Windows-Station getrennt

- 4800: Ein Sender wurde gesperrt

- 4801: Eine Station wurde entsperrt

- 5632: Es wurde eine Anforderung zur Authentifizierung eines WI-Fi-Netzwerks erstellt

- 5633: Es wurde eine Anforderung zur Authentifizierung eines Kabelnetzwerks erstellt

- 4783: Eine Basisgruppenanwendung wurde erstellt

- 4784: Eine Basisgruppenanwendung wurde geändert

- 4741: Ein Computerkonto wurde erstellt

- 4742: Ein Computerkonto wurde geändert

- 4743: Ein Computerkonto wurde gelöscht

- 4744: Eine lokale Verteilergruppe wurde erstellt

- 4746: Ein Mitglied wurde zu einer lokalen Verteilergruppe hinzugefügt

- 4747: Ein Mitglied wurde aus einer lokalen Verteilergruppe entfernt

- 4749: Eine globale Verteilergruppe wurde erstellt

- 4750: Eine globale Verteilergruppe wurde geändert

- 4753: Eine globale Verteilergruppe wurde entfernt

- 4760: Eine Sicherheitsgruppe wurde geändert

- 4727: Eine globale Sicherheitsgruppe wurde erstellt

- 4728: Ein Mitglied wurde zu einer globalen Sicherheitsgruppe hinzugefügt

- 4729: Ein Mitglied wurde zu einer globalen Sicherheitsgruppe entfernt

- 4730: Eine globale Sicherheitsgruppe wurde entfernt

- 4731: Eine lokale Sicherheitsgruppe wurde erstellt

- 4732: Ein Mitglied wurde einer lokalen Sicherheitsgruppe hinzugefügt

- 4720: Ein Benutzerkonto wurde erstellt

- 4722: Ein Benutzerkonto wurde aktiviert

- 4723: Es wurde versucht, das Kennwort zu ändern

- 4725: Ein Benutzerkonto wurde deaktiviert

- 4726: Ein Benutzerkonto wurde gelöscht

- 4738: Ein Benutzerkonto wurde geändert

- 4740: Ein Benutzerkonto wurde gesperrt

- 4767: Ein Benutzerkonto wurde entsperrt

- 4781: Der Name eines Benutzerkontos wurde geändert

- 4688: Ein neuer Prozess wurde erstellt

- 4696: Einem Prozess wurde ein Primärcode zugewiesen

- 4689: Ein Prozess ist beendet

- 5136: Ein Verzeichnisdienstobjekt wurde geändert

- 5137: Ein Verzeichnisdienstobjekt wurde erstellt

- 5138: Ein Verzeichnisdienstobjekt wurde wiederhergestellt

- 5139: Ein Verzeichnisdienstobjekt wurde verschoben

- 5141: Ein Verzeichnisdienstobjekt wurde gelöscht

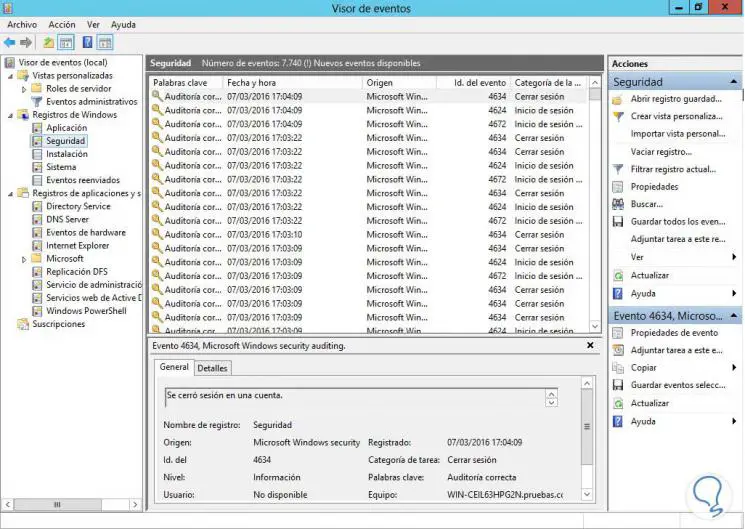

- 4634: Ein Konto wurde nicht angemeldet

- 4647: Benutzer hat die Abmeldung gestartet

- 4624: Ein Konto wurde erfolgreich angemeldet

- 4625: Ein Konto ist bei Ihrer Anmeldung fehlgeschlagen

- 5140: Zugriff auf ein Netzwerkobjekt

- 5142: Ein Netzwerkobjekt wurde hinzugefügt

- 5143: Ein Netzwerkobjekt wurde geändert

- 5144: Ein Netzwerkobjekt wurde entfernt

- 4608: Windows wurde gestartet

- 4609: Windows wurde heruntergefahren

- 4616: Die Zeitzone wurde geändert

- 5025: Die Windows-Firewall wurde gestoppt

- 5024: Die Windows-Firewall wurde gestartet

Wie wir sehen können, gibt es viel mehr Codes, um die verschiedenen Ereignisse darzustellen, die täglich auf unserem Server und in unserem Netzwerk stattfinden. Wir können alle Codes auf der Microsoft-Website anzeigen .

5. Zugriff auf die WServer Event Viewer 2012

Wir kennen den Vorgang, um auf die Ereignisanzeige unseres Servers zuzugreifen und von dort aus nach bestimmten Ereignissen zu filtern oder zu suchen.

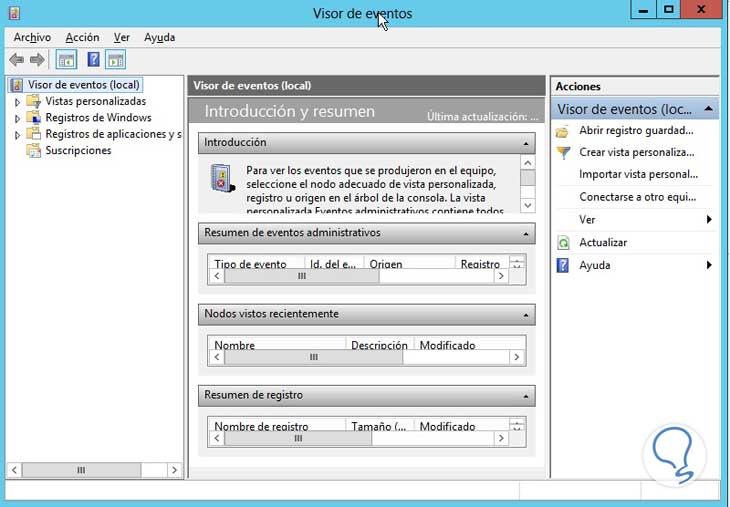

Wir müssen den Server Manager oder Server Manager eingeben . Dort wählen wir die Option Ereignisanzeige aus dem Menü Extras .

Dort erscheint das entsprechende Fenster, um auf unserem Gerät nach Ereignissen suchen zu können:

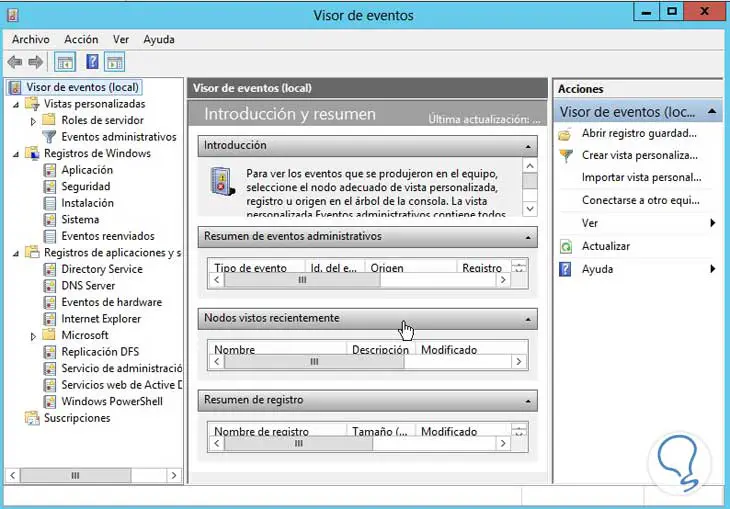

Im Menü auf der linken Seite haben wir verschiedene Optionen, um die Ereignisse anzuzeigen.

Wie wir sehen können wir nach Kategorien filtern wie:

- Windows-Register

- Anwendungsregister

- Microsoft

Und wir können wiederum nach Unterkategorien wie Anwendung, Sicherheit usw. suchen.

Wählen Sie beispielsweise die Option Sicherheit im Menü Windows-Protokolle.

Wir können im zentralen Menü die Struktur des Ereignisses sehen :

- Name des Ereignisses

- Datum der Veranstaltung

- Herkunft

- Ereignis-ID (bereits zuvor gesehen)

- Kategorie

Im Menü auf der linken Seite finden Sie Optionen zum Anpassen der Ereignisanzeige, z.

- Gespeicherte Datensätze öffnen : Ermöglicht das Öffnen von zuvor gespeicherten Datensätzen.

- Benutzerdefinierte Ansicht: Ermöglichen es uns, eine Ansicht basierend auf unseren Anforderungen zu erstellen. Beispielsweise können wir sie nach Ereignis-ID, Datum, Kategorie usw. erstellen.

- Benutzerdefinierte Ansicht importieren : Ermöglicht es uns, die erstellte Ansicht an einen anderen Speicherort zu importieren.

- Leerer Datensatz: Wir können die Ereignisanzeige in Nullen belassen.

- Aktuellen Datensatz filtern: Wir können Parameter ausführen, um eine spezifischere Suche durchzuführen.

- Eigenschaften: Hier können Sie die Eigenschaften des Ereignisses anzeigen.

Und so stellen wir fest, dass wir in unserer Ereignisanzeige andere Optionen haben.

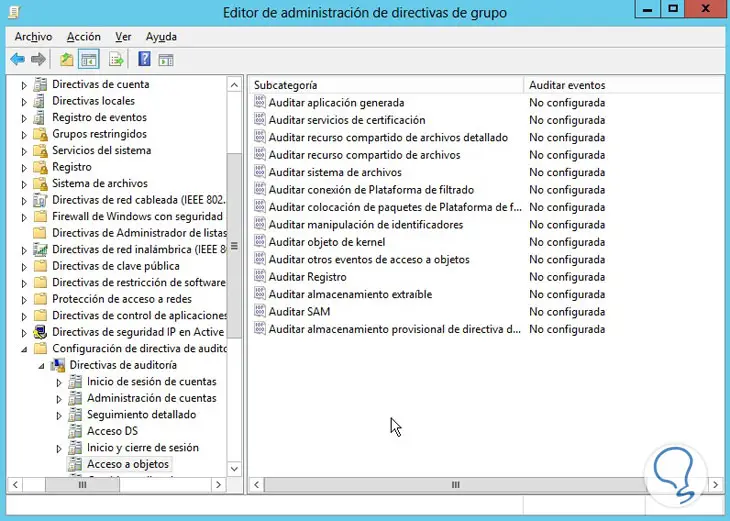

Wir können eine Überwachungsrichtlinie für Wechseldatenträger erstellen. Dazu führen wir den folgenden Prozess aus:

Wir haben unseren Server Administrator eingetragen

Wählen Sie im Menü Extras die Option Gruppenrichtlinienadministrator.

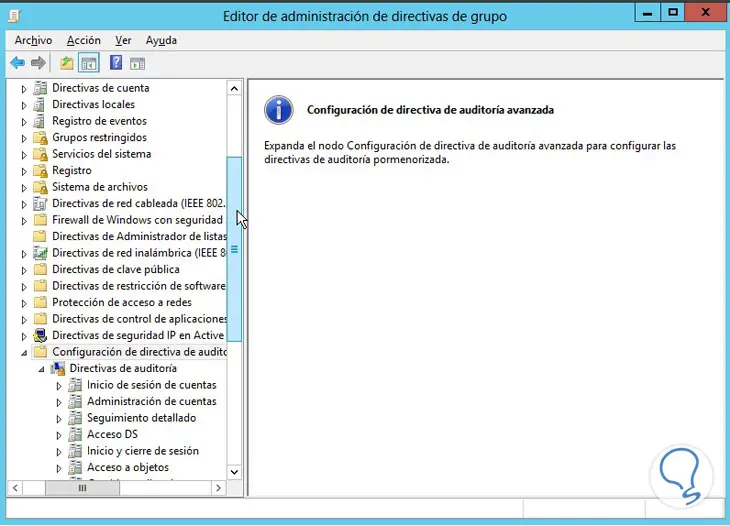

Wir müssen unsere Domain anzeigen, mit der rechten Maustaste klicken, auf Bearbeiten klicken und die folgende Route eingeben:

- Gerätekonfiguration

- Richtlinien

- Windows-Konfiguration

- Sicherheitskonfiguration

- Erweiterte Überwachungsrichtlinieneinstellungen

- Richtlinieneinstellungen

- Zugriff auf Objekte

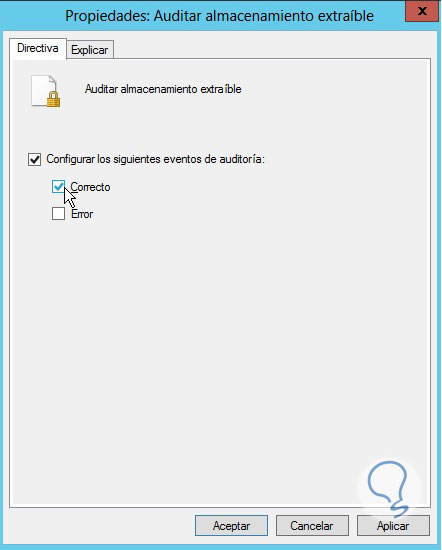

Wir doppelklicken auf Zugriff auf Objekte und wählen die Option Wechselspeicher prüfen .

Das entsprechende Fenster wird angezeigt. Aktivieren Sie das Kontrollkästchen Folgende Überwachungsereignisse konfigurieren und wählen Sie die Option Richtig.

Um die Änderungen zu speichern, klicken Sie auf Übernehmen und dann auf OK.

Wie wir sehen können, gibt es Tools, die die administrative Verwaltung eines Netzwerks zu einer äußerst wichtigen und verantwortungsbewussten Aufgabe machen. Wir müssen daher gründlich untersuchen, was uns Windows Server 2012 alles bietet , damit ein Netzwerk immer verfügbar ist.

Windows Server-GPO-Laufwerke ausblenden