In diesen Tagen der Angriffe auf Netzwerkebene müssen wir mehr auf die Wichtigkeit eines aktualisierten Betriebssystems mit den neuesten vom Hersteller herausgegebenen Sicherheitspatches hinweisen.

Es gibt verschiedene Arten von Updates , Treibern, Anwendungen und Systemen. Eines der wichtigsten und vertraulichsten sind jedoch Sicherheitsupdates. Obwohl Linux als eines der sichersten Betriebssysteme aufgeführt ist, schließt dies nicht aus, dass Linux anfällig für Angriffe ist.

Wenn eine neue Version eines Betriebssystems, wie in diesem Fall Ubuntu 17.10, veröffentlicht wird, empfiehlt der Entwickler, das System in den folgenden 30 Tagen auf die Sicherheitsstufe zu aktualisieren .

Heute werden wir ein sehr nützliches Problem auf der Managementebene ansprechen und den Download und die automatische Installation von Sicherheitsupdates für Ubuntu 17 planen, um Zeit zu sparen. Wir werden sicher sein, dass das System immer über die neuesten Updates verfügt.

1. Aktualisieren Sie Pakete und installieren Sie unbeaufsichtigte Updates auf Ubuntu 17.10

Der erste Schritt besteht darin, die im System installierten Pakete zu aktualisieren, indem Sie den folgenden Befehl ausführen:

sudo apt update

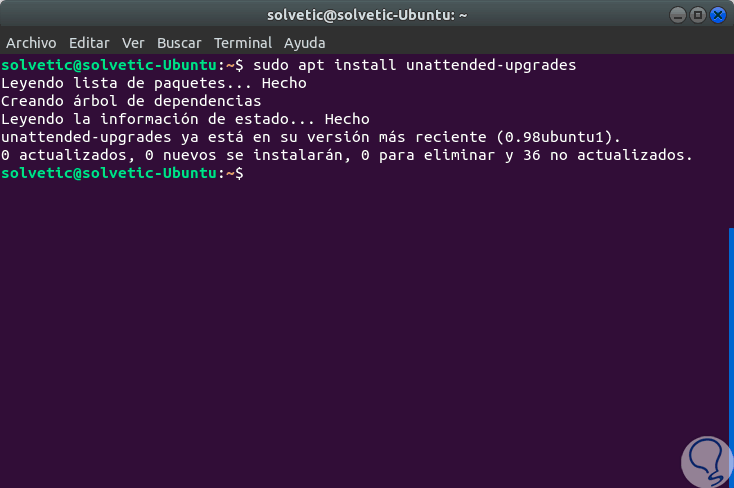

Sobald die Systempakete aktualisiert wurden, installieren wir die unbeaufsichtigten Updates mit dem folgenden apt-Befehl:

sudo apt installiert unbeaufsichtigte Upgrades

2. Bearbeiten Sie das Konfigurationsverzeichnis in Ubuntu 17.10

Nach der Installation muss die Konfiguration im Konfigurationsverzeichnis /etc/apt/apt.conf.d bearbeitet werden.

Die Konfiguration der unbeaufsichtigten Updates ist im oben genannten Verzeichnis verfügbar. Daher müssen Sie die Konfiguration bearbeiten, um den Aktualisierungstyp und die Aktualisierungen der Blacklist zu definieren und alle zusätzlichen Konfigurationen zu konfigurieren, die im Prozess vorhanden sind.

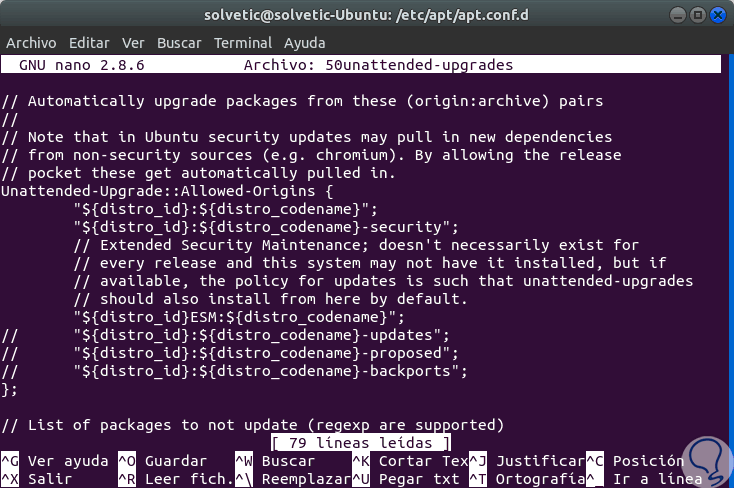

Dazu wechseln wir in das Verzeichnis /etc/apt/apt.conf.dy und bearbeiten die Konfigurationsdatei für 50 unbeaufsichtigte Upgrades mit dem Nano-Editor:

cd /etc/apt/apt.conf.d/sudo nano 50unattended-upgrades

Dies wird das Aussehen der Datei sein:

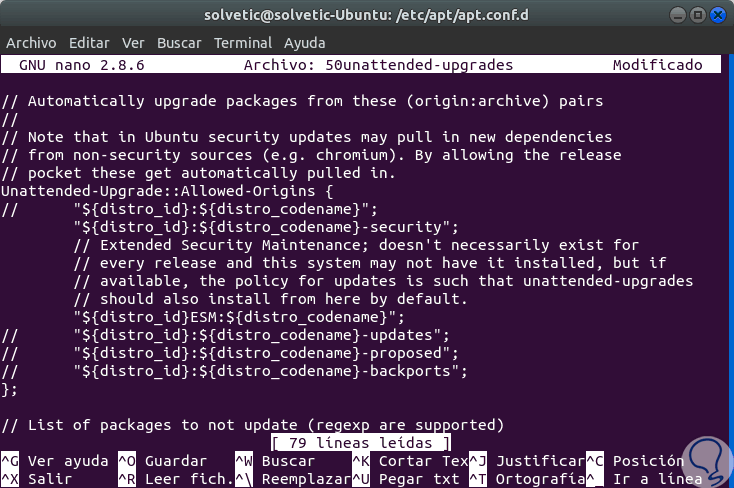

3. Definieren Sie die Art des Updates in Ubuntu 17.10

Es ist erforderlich, eine Art der Aktualisierung und / oder Aktualisierung für das Betriebssystem festzulegen. Das Paket für unbeaufsichtigte Updates bietet eine Art automatischer Updates, einschließlich der Aktualisierung aller Pakete und nur der Sicherheitsupdates. In diesem Fall aktivieren wir nur das Sicherheitsupdate für Ubuntu 17.10.

In der Konfiguration des ersten Blocks “Allowed-Origins” werden alle Zeilen kommentiert und nur die Sicherheitszeile wie folgt belassen:

Unattended-Upgrade :: Allowed-Origins {// "$ {distro_id}: $ {distro_codename}"; "$ {distro_id}: $ {distro_codename} -Sicherheit"; // Erweiterte Sicherheitswartung; // existiert nicht unbedingt für jedes Release und dieses System wurde möglicherweise nicht installiert. Wenn jedoch // verfügbar, ist die Richtlinie für Updates so, dass unbeaufsichtigte Upgrades standardmäßig auch von hier aus installiert werden sollten. // "$ {distro_id} ESM: $ {distro_codename}"; // "$ {distro_id}: $ {distro_codename} -updates"; // "$ {distro_id}: $ {distro_codename} -proposed"; // "$ {distro_id}: $ {distro_codename} -backports";

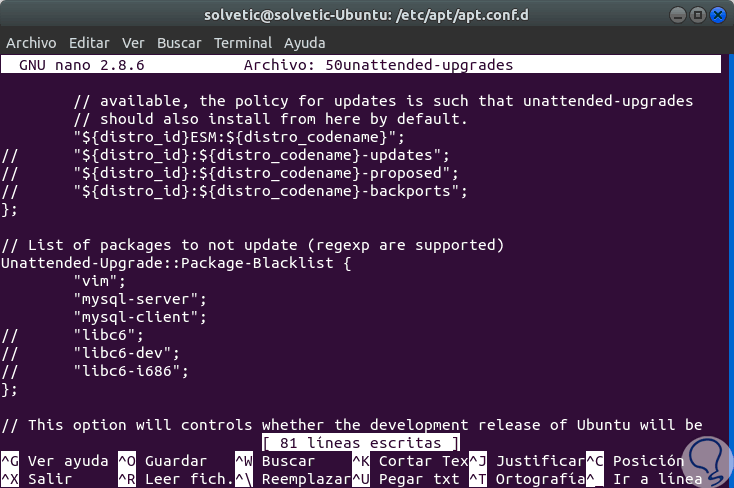

4. Konfigurieren Sie Blacklist-Pakete in Ubuntu 17.10

Im zweiten Block befindet sich die Paketkonfiguration der Blacklist. Dort können wir definieren, welche Pakete für ein Update zugelassen sind und welche nicht. Dies ist nützlich, wenn bestimmte Pakete im Betriebssystem nicht aktualisiert werden sollen.

In diesem Abschnitt werden wir nur als Beispiel nicht zulassen, dass ‘vim’, ‘mysql-server’ und ‘mysql-client’ aktualisiert werden. In diesem Fall sollte unsere Blacklist-Konfiguration der folgenden Struktur ähneln:

Unattended-Upgrade :: Package-Blacklist {"vim"; "mysql-server"; "mysql-client"; // "libc6"; // "libc6-dev"; // "libc6-i686"; };

5. Zusätzliche Konfiguration in Ubuntu 17.10

Es ist dann möglich, einige Funktionen hinzuzufügen und zu aktivieren, die durch unbeaufsichtigte Updates bereitgestellt werden. Beispielsweise können wir für jedes Update eine E-Mail-Benachrichtigung einrichten, das automatische Entfernen nicht verwendeter Pakete aktivieren (apt autoremove automatic) und bei Bedarf den automatischen Neustart aktivieren.

Entfernen Sie für E-Mail-Benachrichtigungen den Kommentar aus der folgenden Zeile:

Unattended-Upgrade :: Mail "root";

Wenn wir Benachrichtigungen per E-Mail erhalten möchten, müssen wir sicherstellen, dass die Pakete mailx oder sendmail im Betriebssystem installiert sind. Diese können mit folgendem Befehl installiert werden:

sudo apt install -y sendmail

Um das automatische Entfernen nicht verwendeter Pakete zu aktivieren, entfernen wir den Kommentar aus der folgenden Zeile und ändern seinen Wert in true:

Unattended-Upgrade :: Remove-Unused-Dependencies "true";

Und wenn wir nach dem Update einen automatischen Neustart wünschen, werden wir den Kommentar aus dem automatischen Neustart entfernen und den Wert auf ‘true’ ändern:

Unattended-Upgrade :: Automatic-Reboot "true";

Nach der Konfiguration dieses automatischen Neustarts wird der Server automatisch neu gestartet, nachdem alle Aktualisierungspakete installiert wurden. Sie können jedoch die Neustartzeit des Servers konfigurieren, indem Sie die entsprechende Konfigurationszeile zerlegen und den Neustartwert wie folgt ändern:

Unbeaufsichtigtes Upgrade :: Automatische Neustartzeit "00:00";

Wir speichern die Änderungen mit der folgenden Tastenkombination:

+ O Strg + O

Wir verlassen den Editor mit:

+ X Strg + X

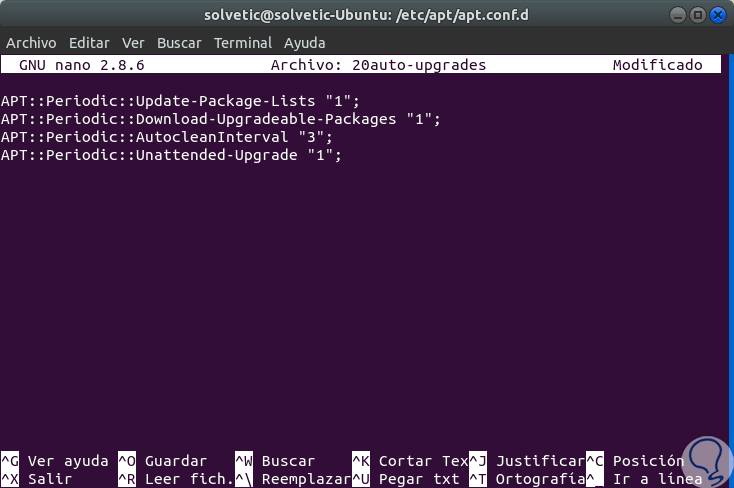

6. Aktivieren Sie automatische Updates auf Ubuntu 17.10

Um automatische Updates von Paketen in Ubuntu 17.10 zu aktivieren, müssen wir die Konfiguration der automatischen Updates bearbeiten, indem wir auf das folgende Verzeichnis zugreifen:

cd /etc/apt/apt.conf.d/

Sobald wir darauf zugreifen, verwenden wir einen Editor, um auf die folgende Datei zuzugreifen:

sudo nano 20auto-upgrades

In der erweiterten Datei werden wir Folgendes hinzufügen:

APT :: Periodic :: Update-Package-Lists "1"; APT :: Periodic :: Download-Upgradeable-Packages "1"; APT :: Periodic :: AutocleanInterval "3"; APT :: Periodic :: Unattended-Upgrade "1";

Wir speichern die Änderungen mit der folgenden Tastenkombination:

+ O Strg + O

Wir verlassen den Editor mit:

+ X Strg + X

Die hinzugefügten oder konfigurierten Leitungen sind:

Zu diesem Zeitpunkt werden alle Sicherheitsupdates automatisch heruntergeladen und dann im Betriebssystem installiert.

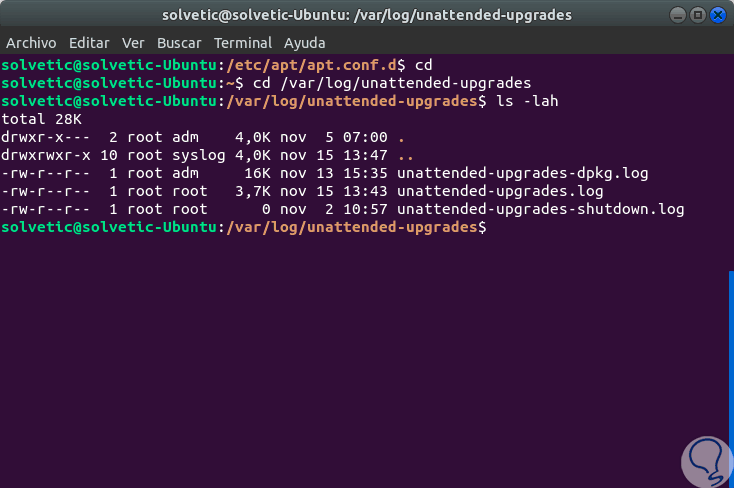

7. Überprüfen Sie die Aufzeichnungen unbeaufsichtigter Updates 17.10

Um alle aktualisierten Pakete zu identifizieren, müssen wir die unbeaufsichtigten Aktualisierungsdatensätze überprüfen, die sich im Verzeichnis / bar / log / unattended-upgrades befinden.

Wir können in das Verzeichnis / var / log / unattended-upgrades gehen und die verfügbaren Datensätze überprüfen:

cd / var / log / unattended-upgradesls -lah

Dort sehen wir drei Protokolle:

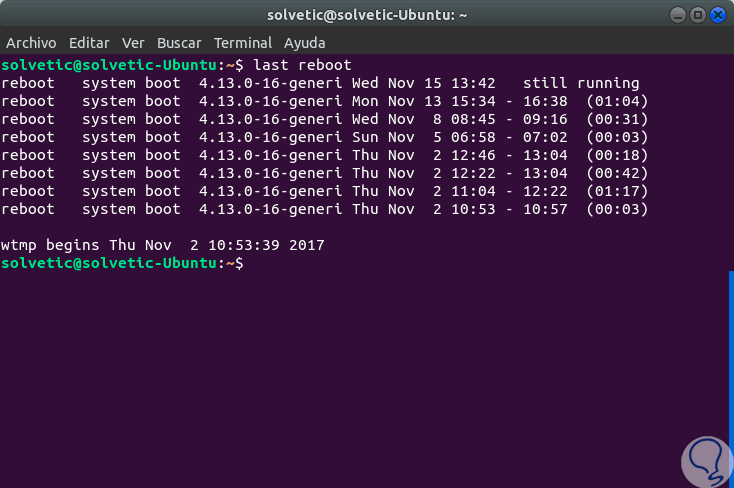

Für die Überprüfung von Systemneustarts können wir den folgenden Befehl verwenden:

Letzter Neustart

Mit diesen praktischen Optionen können wir entsprechend den aktuellen Anforderungen in der Organisation konfigurieren.