Das Scannen und Identifizieren von Schwachstellen in unseren Zielen wird manchmal als eine der mühsamsten Aufgaben angesehen, die Sicherheitsexperten ausführen sollten. Dies ist jedoch eine der wichtigsten Aufgaben, die ausgeführt werden müssen, da Sie sich auf jede dieser Aufgaben vorbereiten können Angriff, den sie ausführen können.

In diesem Tutorial werden wir die folgenden Schwachstellen untersuchen :

- 1. Lokale Sicherheitsüberprüfung

- 2. Sicherheitslücke in Netzwerkdiensten

Bevor wir zu den einzelnen Punkten gehen, sehen wir uns an, wie wir Nessus installieren und konfigurieren :

- Wir öffnen ein Terminal

- Wir führen den folgenden Befehl aus, um Nessus zu installieren

Apt-Get installieren Nessus

- Nessus wird im Verzeichnis / opt / nessus installiert

- Sobald die Installation abgeschlossen ist, führen wir Nessus mit dem folgenden Befehl aus:

/etc/init.d/nessusd start

- Dann fügen wir den folgenden Befehl hinzu, um den Benutzer hinzuzufügen:

/ opt / nessus / sbin / nessus-adduser

- Wir vergeben den Benutzernamen für Login und Passwort zweimal und geben und (yes) ein, um sicherzustellen, dass der Benutzer ein Administrator ist.

- Nach Abschluss führen wir Nessus aus, indem wir Folgendes eingeben. Denken Sie daran, dass dies nicht funktioniert, aber das Benutzerkonto hinzugefügt wurde:

/etc/init.d/nessusd start

- Schließlich melden wir uns bei Nessus unter https://127.0.0.1:8834 an .

Lokale Sicherheitsüberprüfung

Nachdem wir Nessus installiert haben, können wir mit den ersten Tests beginnen. Diese Schwachstellen, die wir identifizieren werden, sind spezifisch für das Betriebssystem, das wir verwenden.

Beginnen wir den Vorgang, indem wir einen Browser öffnen. In diesem Fall verwenden wir Mozilla Firefox.

- Wir melden uns bei Nessus mit http://127.0.0.1:8834 an

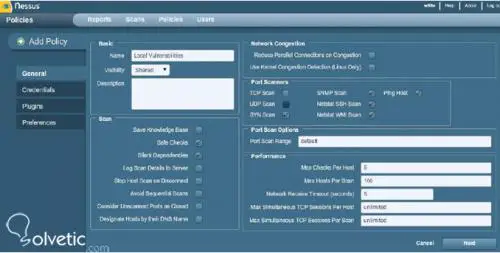

- Wir gehen zu Richtlinien .

- Klicken Sie auf Richtlinie hinzufügen .

- Auf der Registerkarte Allgemein gehen wir wie folgt vor:

- Wir haben dem Scan einen Namen gegeben.

- In Sichtbarkeit haben wir zwei Möglichkeiten:

- Freigabe : Andere Benutzer haben das Recht, das Scannen zu verwenden

- Privat : Dieser Scan kann nur von Ihnen verwendet werden

- Wir setzen den Rest der Felder standardmäßig und klicken auf Weiter

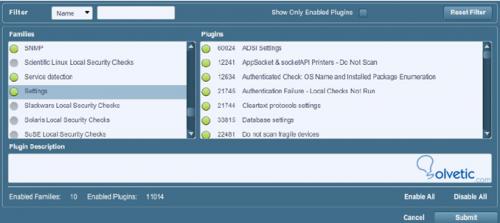

- Auf der Registerkarte Plugins wählen wir Alle deaktivieren und wählen die folgenden spezifischen Schwachstellen aus (wobei wir daran denken, dass wir Backtrack verwenden ):

- Lokale Ubuntu-Sicherheitsüberprüfungen

- Standard-Unix-Konten

- Wir klicken auf Senden , um die neue Richtlinie zu speichern

- Klicken Sie im Hauptmenü auf Scans .

- Klicken Sie auf Add Scan und wir machen Folgendes:

- Wir fügen dem Scan einen Namen hinzu, um den Scan zu identifizieren, den wir gerade ausführen, da es sich um einen oder mehrere handeln kann.

- Wir fügen die Art des Scans hinzu:

Jetzt ausführen : Standardmäßig. Diese Option führt den Scan einmal aus.

Geplant : Hier können Sie Datum und Uhrzeit für die Ausführung auswählen.

Vorlage : Hier können Sie diesen Scan als Vorlage festlegen.

- Wir wählen eine Richtlinie, in diesem Fall wählen wir die zuvor erstellte

- Wir wählen die Ziele unter Berücksichtigung der folgenden Punkte:

- Die Ziele müssen in einer Zeile eingegeben werden.

- Sie können in jeder Zeile auch Zielbereiche eingeben.

- Sie können auch eine Textdatei mit den Zielen hinzufügen.

- Klicken Sie auf Scan starten

- Sie erhalten eine Bestätigung und Ihr Test wird abgeschlossen. Sie erhalten einen Bericht mit den folgenden Informationen:

- Jedes Ziel, für das eine Sicherheitsanfälligkeit gefunden wurde, wird aufgelistet.

- Sie können auf die IP-Adresse klicken, um die Ports und Probleme der einzelnen Ports anzuzeigen

Sicherheitslücke in Netzwerkdiensten

Die Schwachstellen, die wir identifizieren werden, sind spezifisch für die Geräte oder Protokolle in unserem Netzwerk.

Zuerst erstellen wir eine Richtlinie. Denken Sie daran, einen Namen einzugeben, der den durchzuführenden Scan angibt. Die Vorgehensweise ist dieselbe wie beim vorherigen Scan.

Auf der Registerkarte Plugins wählen wir andere Sicherheitslücken aus, da wir nicht dieselben Tests durchführen.

Wir klicken auf Alle deaktivieren und wählen die folgenden Schwachstellen aus:

- CISCO

- DNS

- Standard-Unix-Konten

- FTP

- Firewalls

- Remote-Shell-Zugriff

- General

- Netware

- Peer-to-Peer-Dateifreigabe

- Richtlinieneinhaltung

- Port-Scanner

- SCADA

- SMTP-Probleme

- SNMP

- Service-Erkennung

- Einstellungen

- Wir speichern die Richtlinie und gehen zur Option Scans im Hauptmenü.

- Wir folgen dem gleichen Verfahren wie beim vorherigen Scan, wobei wir uns daran erinnern, den Namen der Richtlinie zu ändern.

- Wir klicken auf Scan starten .

- Und wie im vorigen haben wir einen Bericht mit den Testergebnissen erhalten.

Mit diesen Tests bereiten wir uns auf jeden Angriff vor, sobald wir eine Schwachstelle in unserem Netzwerk oder auf einem lokalen Computer erkennen. Dank Backtrack erhalten Sie nicht nur die Robustheit eines Unix- basierten Systems, sondern auch zahlreiche umfassende und fortschrittliche Tools, die jeder Sicherheitsexperte haben sollte besitzen