Eine der großen Sicherheitslücken, die heutzutage in der Welt bestehen, ist der Identitätswechsel und nicht nur der Diebstahl unserer Ausweisdokumente, sondern auch, weil sowohl organisierte Banden als auch einzelne Angreifer den Punkt erreicht haben, solche gut durchgeführten Strategien zu entwickeln dass wir irgendwann in ihre Fallen geraten können, auch wenn uns mehr am Herzen liegt.

Das Internet ist zu einer der obligatorischen Nutzungen des Alltags auf der ganzen Welt geworden, da es ohne es nicht möglich wäre, per Streaming auf unsere E-Mails zuzugreifen, Musik zu hören oder Filme anzusehen , Geschäftsvideokonferenzen abzuhalten oder auf eines der sozialen Netzwerke zuzugreifen mit unseren Freunden zu reden und auf dem Laufenden zu sein. Dahinter verbirgt sich jedoch eher eine Gefahr als ein Potenzial, wenn die Angreifer nach einer kleinen Lücke oder Spur suchen, die wir angeben, um vertrauliche Informationen wie Bankdaten, soziale Sicherheit, Reisen und mehr zu erhalten.

Es gibt verschiedene Möglichkeiten, die Identität von Benutzern zu fälschen, und eine der traditionellsten Formen ist das Phishing. Wir haben es immer wieder gehört, es ist wichtig, im Hinterkopf zu behalten, was es ist, und zu verstehen, dass sich die Taktik des Eindringens und des Angriffs nach und nach weiterentwickelt hat.

- Passwörter

- Kreditkarteninformationen

- Sozialversicherungsnummern

- Bankkontonummern

- Arbeitsdaten

- Plattformbenutzer und mehr

Diese Aufgabe wird durch das Versenden von betrügerischen E-Mails oder als Benutzer ausgeführt, wenn wir auf klicken und auf eine gefälschte Website umgeleitet werden.

Was als Vorteil für den Zugriff auf unsere Banken und für Einkäufe über unseren PC oder über unser Mobiltelefon angesehen wird, bereitet Millionen von Menschen Kopfzerbrechen, da Sie dort die Daten von Kreditkarte oder Kreditkarte eingeben müssen Lastschrift, einschließlich CVC und Ablaufdatum, Bankkontonummern mit Ihrem Zugang, die wir nicht sicher kennen, ob dahinter eine bösartige Kraft steckt, die das Konto bei Null belassen kann.

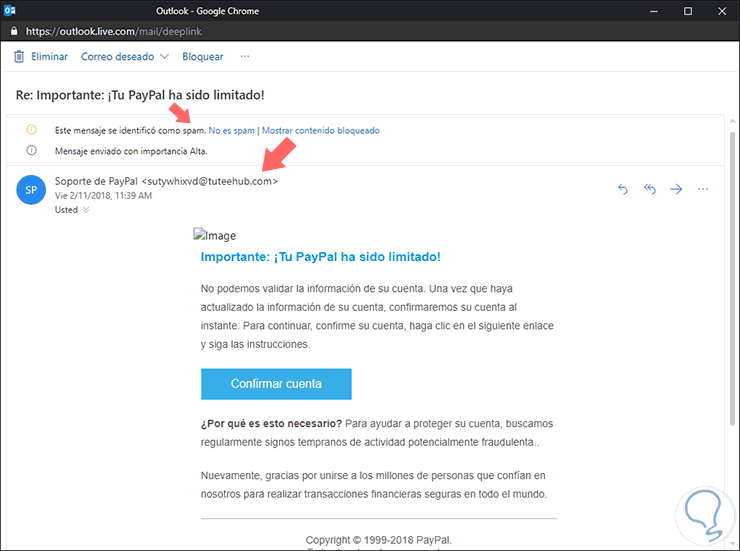

Ein anschauliches Beispiel hierfür ist die folgende E-Mail von “PayPal”:

Wir können feststellen, dass die E – Mail anscheinend von einem sicheren Absender stammt. Außerdem können wir feststellen, dass die Nachricht mit hoher Priorität gesendet wurde, um die Bestätigung unseres PayPal – Kontos anzufordern. Wir dürfen keine Zertifizierungen für White Hack oder Systemdurchdringung haben, um Details zu überprüfen, die diese E-Mail zu einem Betrug machen.

- Erstens ging es direkt an Junk-Mail (Es ist nicht immer die sicherste, aber es ist ein erster Schritt).

- Zweitens handelt es sich bei der Nachricht um eine Weiterleitung im Namen von wem oder weil wir nicht wissen, dass es sich um eine eindeutige Nachricht, jedoch nicht um eine erneute Übermittlung handeln sollte.

- Drittens und vielleicht am wichtigsten, wenn die Mail von PayPal kommt, sollte die Syntax mehr oder weniger so lauten wie [email protected], aber wir sehen deutlich eine Domain tuteehub.com und einen Benutzer sutywhixvd, die uns keine Sicherheit geben können Das ist etwas Zuverlässiges.

Wenn wir nun auf die Schaltfläche Konto bestätigen klicken, können zwei Situationen eintreten:

- Die erste besteht darin, auf eine gefälschte Site umgeleitet zu werden, auf der wir Benutzer und Kennwörter eingeben müssen, damit der Angreifer problemlos darauf zugreifen und mit unseren Ressourcen spielen kann.

- Als zweite Option können wir schädliche Software auf das System herunterladen, um alle dort ausgeführten Aktionen zu erfassen.

Phishing vermittelt immer den Eindruck, von legitimen und zuverlässigen Organisationen wie PayPal, UPS, einer Regierungsbehörde oder der Bank, bei der wir unser Konto registriert haben, zu stammen. Wir erinnern uns, dass Unternehmen häufig Nachrichten senden, aus denen hervorgeht , dass weder per E-Mail noch telefonisch personenbezogene Daten angefordert werden, die beim nächsten Empfang dieser Art von Nachrichten berücksichtigt werden müssen.

Leider gibt es mehr Alternativen, mit denen Angreifer auf unsere persönlichen Informationen zugreifen , nicht nur auf E-Mails. Einige dieser neuen Optionen sind:

Wir können sehen, wie eine komplette Welt mit Identitätsdiebstahl zusammenhängt, und aus diesem Grund wird TechnoWikis einige wichtige Richtlinien aufstellen, um zu lernen, betrügerische Websites zu identifizieren und zu vermeiden, Opfer dieser Websites zu werden.

1. So überprüfen Sie die URL und erkennen gefälschte Webseiten

Es ist der wichtigste Schritt, den wir überprüfen müssen, wenn wir eine E-Mail erhalten, in der es um unsere persönlichen oder finanziellen Informationen geht. Dabei handelt es sich um kleine Details, die den Unterschied ausmachen.

Dazu müssen wir ein technisches Detail verstehen, das Browser auf ihren Websites verwenden. Dies wird als Todeslinie oder Todeslinie bezeichnet und tritt auf, wenn Anwendungen erstellt werden, die unzuverlässigen Inhalt bereitstellen, sodass ein Angreifer die vollständige Kontrolle über einen Pixelblock hat, sodass der Browser die Steuerung übernimmt Insgesamt der obere Teil des Fensters, während die Pixel unterhalb des oberen Bereichs von der Site selbst gesteuert werden.

Dies ermöglicht, dass, wenn ein Benutzer den Pixeln über der Todeslinie vertraut, dies bedeutet, dass die Navigation sicher ist. Wenn Sie jedoch den Pixeln unter der Linie vertrauen, können Probleme auftreten, daher der direkte Name ( Tod).

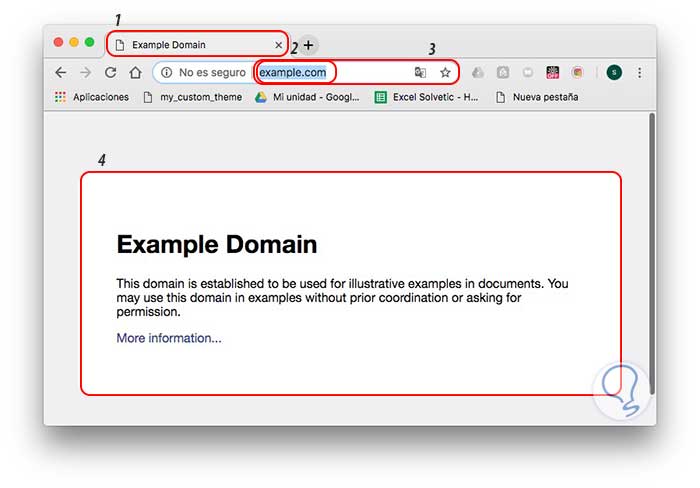

Um dies darzustellen, nehmen wir das folgende öffentliche Bild:

Wir können sehen, dass es in vier Zonen unterteilt ist, die sind:

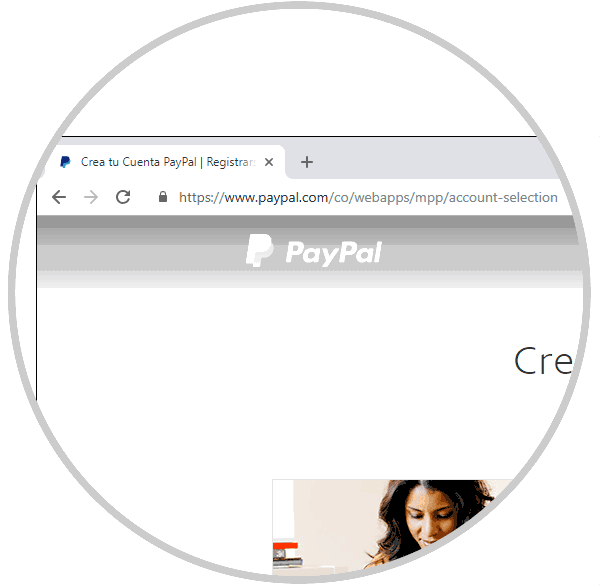

Da wir uns nicht nur auf HTTPS verlassen können, müssen wir darüber hinaus einen Schritt tun, der nur eine Minute dauert. Im vorherigen Beispiel von PayPal musste die Website uns zu https: paypal.com umleiten, aber nein, sie verweist wirklich auf eine Website mit der URL http: //tabere.discov…inistersuj.html, die sehr weit von der Realität von entfernt ist eine zuverlässige Seite sein.

2. So überprüfen Sie Sicherheitsanzeigen und erkennen gefälschte Webseiten

Zweifellos ist die Adressleiste ein zentraler Punkt, an dem wir die Integrität einer Website überprüfen können oder nicht. Wir können sehen, dass in der Adressleiste mehrere Verbindungsindikatoren angezeigt werden, anhand derer festgestellt werden kann, ob die Verbindung mit dieser Website privat ist oder nicht.

Das Internet basierte ursprünglich auf HTTP, einem Hypertext-Übertragungsprotokoll. Dies bedeutet, dass jede Art von Daten, die über HTTP gesendet wurden, im Klartext gesendet wurde, damit sie leicht abgefangen und gestohlen werden konnten, da das Internet nicht so umfassend genutzt wurde wie heute.

Im Laufe der Zeit und mit den ständig auftretenden Problemen wurde das SSL- oder Secure Sockets Layer-Protokoll entwickelt und nach SSL wurde TLS- oder Transport Layer-Sicherheit eingeführt, um eine bessere Sicherheit der Verbindungen zu gewährleisten. Wenn wir aus diesem Grund auf das Schlosssymbol an der Seite der Adressleiste klicken, wird der Status dieser Site angezeigt:

Aus HTTP + TLS entsteht HTTPS. Wir sehen, dass heutzutage die meisten Websites dieses Protokoll verwenden. Dies sagt uns, ob wir uns auf einer gefährlichen Website befinden und es ist am besten, die Eingabe persönlicher Informationen dort zu vermeiden.

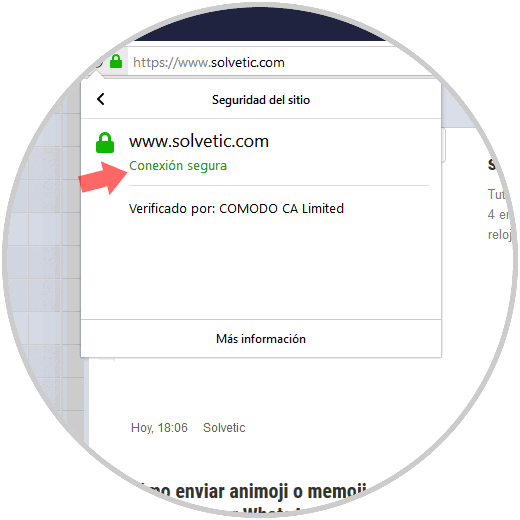

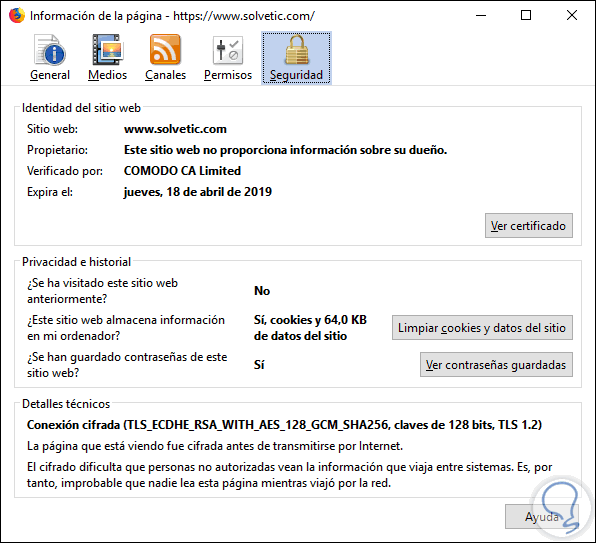

Die Browser geben auch die Richtlinien zur Identifizierung der Sicherheit der Website an. Im vorherigen Bild sehen Sie, wie Google Chrome ein Schlosssymbol erstellt. Im Fall von Microsoft Edge wird der Name der Domäne in Grün angezeigt. Wenn Sie darauf klicken, wissen Sie, ob die Domäne sicher ist oder nicht. Im Falle von Firefox Quantum sehen wir die Domain auch in grün mit ihrem jeweiligen Sicherheitstest.

Für den Fall, dass eine Website die Sicherheitsprüfungen nicht besteht, sehen wir die entsprechende Legende und erhalten durch Anklicken einen Hinweis, dass keine privaten Informationen eingegeben werden:

3. So überprüfen Sie die Details von Website-Zertifikaten und erkennen betrügerische Websites

Dies ist ein wesentlicher Bestandteil aller Websites, da diese Sicherheitszertifikate enthalten müssen, die als zusätzliche Sicherheitsmaßnahme für die Benutzer implementiert werden, die auf dieser Website Transaktionen durchführen. Diese Zertifikate ermöglichen die Verschlüsselung der Daten zwischen dem Client-Computer und dem Server, auf dem die Website gehostet wird.

Gegenwärtig verfügen wir über SSL-Sicherheitszertifikate, die mit den besten Sicherheitsmaßnahmen implementiert wurden, damit Suchen, Navigation und Datenaustausch in einer zuverlässigen und sicheren Umgebung erfolgen können, da diese Zertifikate eine 128- oder 256-Bit-Verschlüsselung für höhere Anforderungen aufweisen können Datensicherheit.

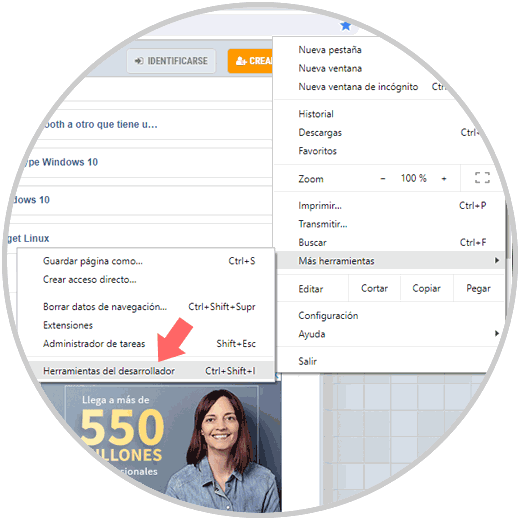

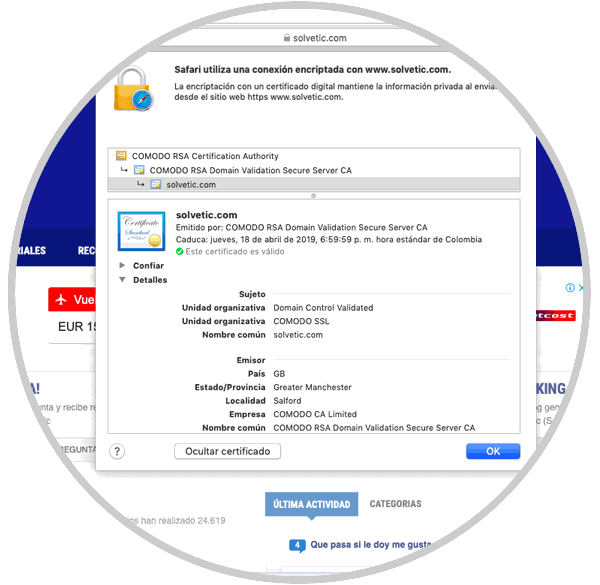

Wenn wir die Zertifikate in den jeweiligen Browsern validieren möchten, erklärt TechnoWikis, wie dies erreicht werden kann.

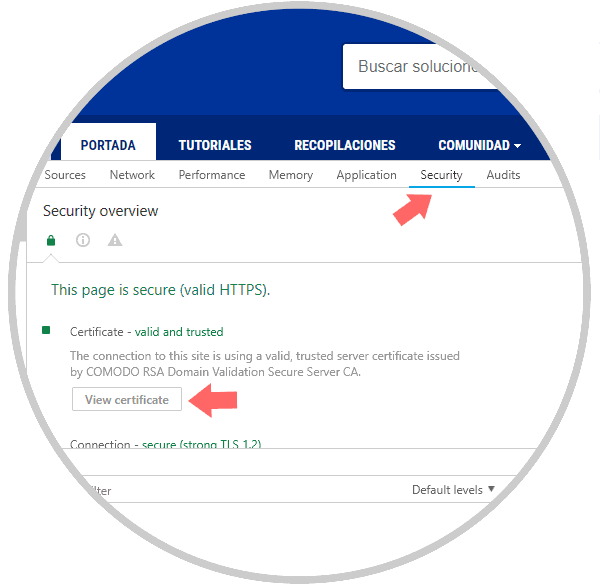

Im Entwicklerfenster wechseln wir zur Registerkarte Sicherheit und klicken auf die Schaltfläche Zertifikat anzeigen:

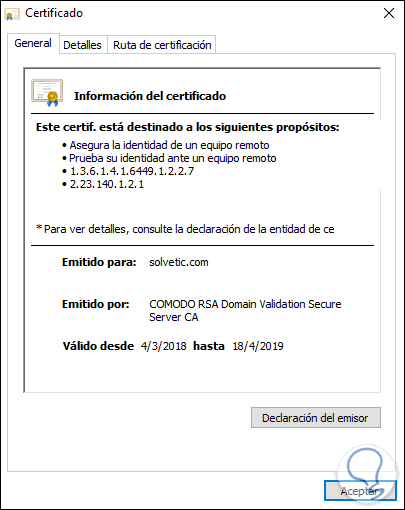

Dies wird das Zertifikat sein, das wir sehen werden:

Wenn Sie dort klicken, wird das entsprechende Zertifikat der Site angezeigt:

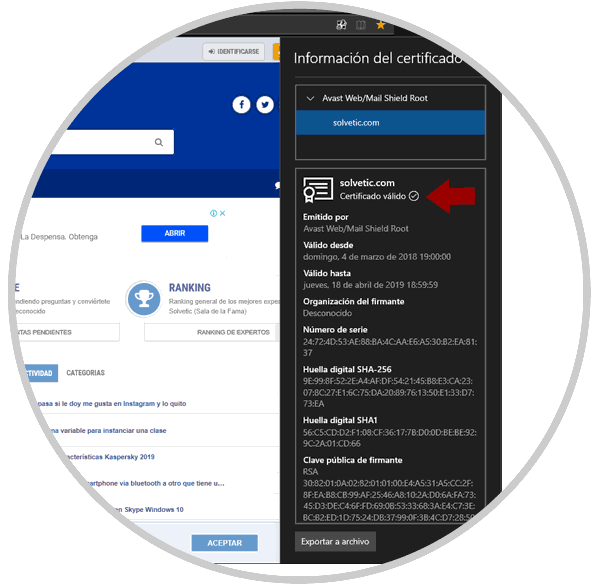

In Edge sehen wir das Ergebnis auf der rechten Seite des Browsers:

Dann können wir auf die Detailzeile klicken, um auf die vollständigen Informationen des Zertifikats zuzugreifen:

Die Zertifikate einer sicheren Website enthalten folgende Informationen:

- Seriennummer: Sie ist für das Zertifikat eindeutig.

- Betreff: Identifiziert sowohl den Besitzer des Zertifikats als auch die Organisation, der es gehört.

- Aussteller: Gibt die Entität an, die das Zertifikat für die Website ausgestellt hat.

- Alternative Erweiterung: Dies ist die Liste der Adressen von Websites, die das Zertifikat verwenden können, um sich zu identifizieren.

- Signatur: Dies sind die Daten, die bestätigen, dass das Zertifikat von einem zuverlässigen Aussteller stammt.

- Algorithmische Signatur: Dies ist der Algorithmus, der bei der Signaturerstellung verwendet wurde.

- Gültig ab: Gibt das Datum an, ab dem das Zertifikat gültig ist.

- Gültig bis: Es ist das Ablaufdatum des Zertifikats.

- Verwendung (erweitert) des Schlüssels: Gibt an, wie das Zertifikat verwendet werden kann, um beispielsweise den Besitz einer Website zu bestätigen (Webserver-Authentifizierung).

- Öffentlicher Schlüssel: Bezieht sich auf den öffentlichen Teil der Daten, die das öffentliche / private Schlüsselpaar enthalten. Sowohl öffentliche als auch private Schlüssel sind mathematisch verknüpft, sodass die mit dem öffentlichen Schlüssel verschlüsselten Daten nur mit dem Schlüssel entschlüsselt werden können entsprechende private Sicherheit, die ihre Sicherheit erheblich erhöht.

- Privater algorithmischer Schlüssel: Dies ist ein Algorithmus, der zur Erstellung des öffentlichen Schlüssels verwendet wird.

- Fingerabdruck: Dies ist die abgekürzte Form des öffentlichen Schlüssels.

- Fingerabdruck-Algorithmus: Dies ist ein weiterer Algorithmus zur Erstellung des Fingerabdrucks.

4. Zugriff auf sichere Websites

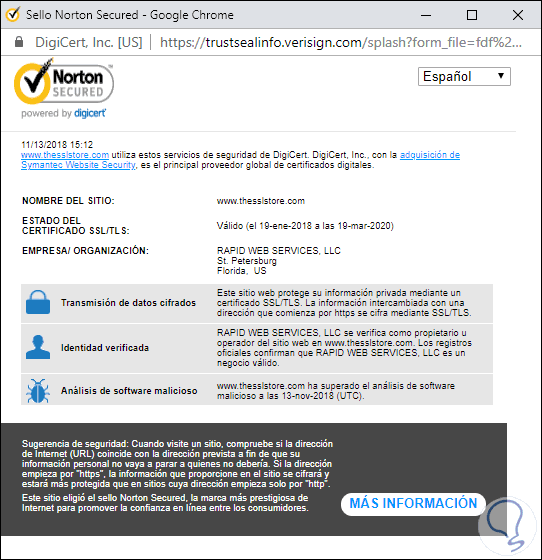

Zuverlässige Websites, insbesondere solche, bei denen die Informationen der Benutzer und ihr Geld einem Risiko ausgesetzt sind, stellen kommerzielle Verbindungen zu Sicherheitsbehörden her, die Produkte zur Verhinderung von Phishing entwickeln, um ein gemeinsames Ziel hinsichtlich Datenschutz und Integrität der Website zu erreichen Informationen der Benutzer.

Aus diesem Grund fügen heute viele Unternehmen in ihre Logos die Informationen ein, die von Dritten geschützt werden:

Es ist selbstverständlich, dass dies keine betrügerische Website ist, da sie ihre bösartigen Algorithmen aufspürt und all das Gewicht haben könnte, das die Gesetze jedes Landes für diese Art von Verbrechen haben. Wenn wir auf eine Website mit einem Sicherheitssiegel zugreifen, in der Regel auf ihrer Homepage, können wir dort klicken, um den Status des Zertifikats zu überprüfen:

Dort finden wir spezifische Details zu allem, was mit der Sicherheit dieser Website zu tun hat, und haben somit die Gewissheit, dass dies ein geeigneter Ort ist, um unsere Aktivitäten zu registrieren.

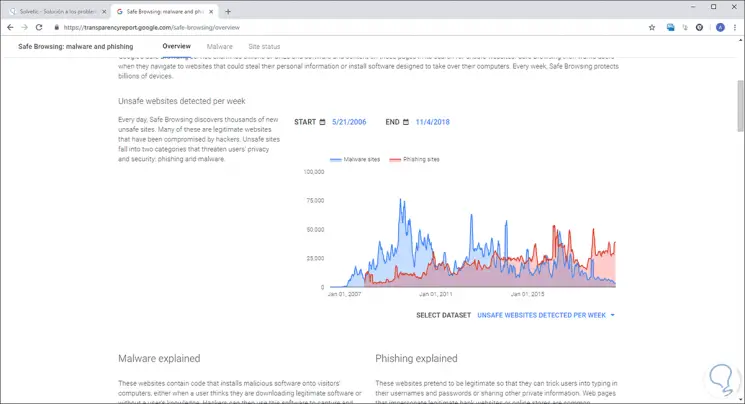

5. So greifen Sie auf den Google Safe Browsing-Transparenzbericht zu und erkennen betrügerische Websites

Als weltweit größter Anbieter im Internet bietet Google das Safe Browsing an, ein Dienst, der vom Sicherheitsteam von Google entwickelt wurde und dessen Aufgabe es ist, unsichere Websites im Web zu identifizieren und Benutzer und Internetnutzer zu benachrichtigen Webmaster über mögliche Fehler oder Konsequenzen, die diese Websites für Benutzer verursachen können.

Im Transparenzbericht können wir auf Details zu den erkannten Bedrohungen und auf Warnungen zugreifen, die den Benutzern angezeigt werden. Es ist ein zentraler Punkt, um mehr über die unsicheren Websites zu erfahren.

Wir können auf diese Seite über den folgenden Link zugreifen.

Auf dieser Website können wir einen vollständigen Bericht darüber abrufen, wie sich Bedrohungen wie Phishing auf die aktuelle Welt auswirken:

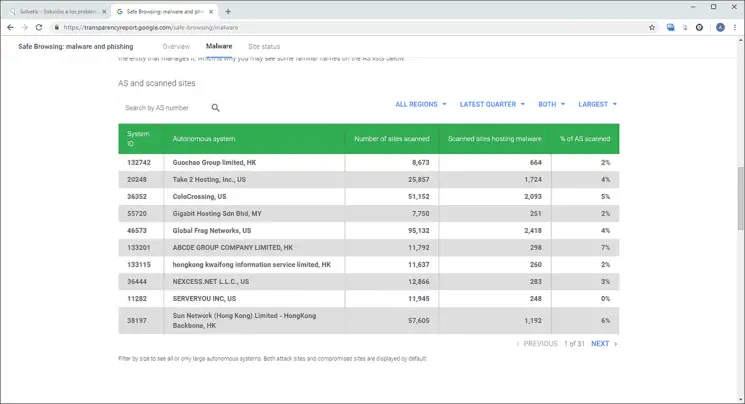

Wir werden auch auf einen vollständigen Bericht über die weltweite Verbreitung der Malware zugreifen:

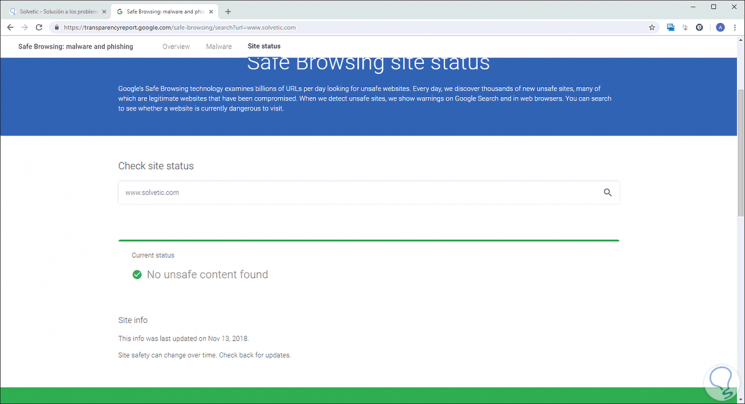

Und dort können wir auf der Registerkarte Site-Status die zu analysierende URL eingeben und so feststellen, ob es sich um eine unsichere Site handelt oder nicht:

6. Wie Sie Informationen zu einer Domain oder IP-Adresse erhalten

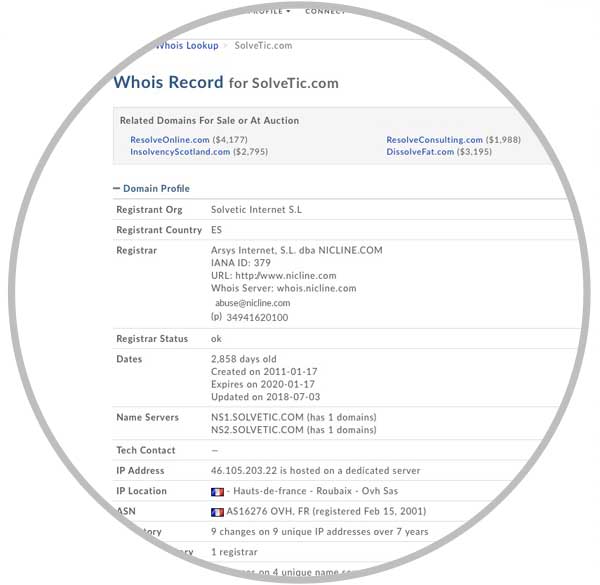

Eine andere Methode, mit der wir feststellen können, ob eine Website betrügerisch ist oder nicht, ist WHOIS. Es handelt sich um ein öffentliches Verzeichnis, in dem die Informationen zu einer Domain angezeigt werden. Auf diese Weise können wir feststellen, wer der Eigentümer dieser Domain ist.

Sie müssen lediglich auf die folgende Website zugreifen und den Namen der Seite eingeben, die Sie analysieren möchten.

Wir werden sehen, dass unten verschiedene Informationen in Bezug auf die Seite, die wir analysieren, stehen.

7. Tipps zur Vermeidung von Phishing

Obwohl Identitätsdiebstahl einen großen Aufschwung genommen hat, können wir uns als Benutzer dessen bewusst sein und einige Sicherheitsmaßnahmen ergreifen, wie zum Beispiel:

- Seien Sie vorsichtig und antworten oder klicken Sie nicht auf Links in unerwünschten E-Mails oder auf Plattformen wie Facebook.

- Öffnen Sie keine Anhänge unerwünschter E-Mails.

- Schützen Sie Kennwörter, falls erforderlich, ändern Sie sie mit sicheren Kennwörtern und geben Sie sie an niemanden weiter.

- Geben Sie keine vertraulichen Informationen per Telefon, persönlich oder per E-Mail an eine andere Person weiter.

- Überprüfen Sie die URL der Site. Denken Sie daran, dass die Webadresse möglicherweise als legitim angesehen wird. Diese URL ist jedoch möglicherweise falsch geschrieben oder Ihre Domain unterscheidet sich möglicherweise von der .edu-URL, wenn sie die .gov-Adresse sein sollte.

- Aktualisieren Sie regelmäßig sowohl den Browser als auch das Betriebssystem.

- Analysieren Sie den Text der Website im Detail, da die Seiten in vielen Fällen aus anderen Ländern stammen und eine andere Sprache als wir verwenden. Dabei werden Übersetzer eingesetzt, deren Inhalt nicht kohärent ist.

- Wenn die Site über Kontaktnummern verfügt, rufen Sie an, um zu bestätigen, dass alles echt ist, und fordern Sie weitere Informationen an.

- Vergewissern Sie sich, dass die rechtlichen Hinweise oder Informationen des Unternehmens auf der Website verfügbar sind.

Wir haben gesehen, wie Phishing mit rasender Geschwindigkeit zunimmt und jeden Tag ahnungsloser in seiner Falle gefangen wird, um vertrauliche Informationen zu erhalten und somit von den Fehlern oder Fehlinformationen vieler Benutzer zu profitieren. TechnoWikis fordert alle dazu auf, diese Richtlinien zu beachten und zu vermeiden Seien Sie noch einer von dieser Liste.