Physische Sicherheit von Zugangssystemen und Servern

Härten ist das Verstärken oder Härten eines Systems , es ist der Prozess des Sicherns eines Systems durch Reduzieren von Schwachstellen . Ein System ist anfälliger, wenn mehr Funktionen oder Dienste bereitgestellt werden.

Einige Aspekte, die berücksichtigt werden müssen, um Angriffe zu vermeiden, umfassen normalerweise die Beseitigung unnötiger Software, unnötiger Benutzernamen oder Anmeldungen und die Deaktivierung oder Beseitigung unnötiger Dienste.

Es gibt verschiedene Methoden zum Härten in Unix- und Linux-Systemen. Dies kann unter anderem das Schließen offener Netzwerkports beinhalten. In anderen Tutorials wurde gezeigt, wie Sie Dienste stoppen, indem Sie Sicherheitsmaßnahmen für VPS-Server anwenden, und wie Sie eine Firewall konfigurieren, um Ihren Linux-Server zu schützen .

Das Einrichten von Intrusion Detection-Systemen, Firewall- und Intrusion Prevention-Systemen wie Bastille Linux, Erhöhen Sie die Linux-Sicherheit mit Bastille , um beispielsweise Funktionen zu deaktivieren, die in den Konfigurationsdateien nicht erforderlich sind, oder andere Schutzaufgaben zu implementieren.

Die Anweisungen in diesem Tutorial gelten für Linux CentOS / RHEL oder Linux-Distributionen auf der Basis von Ubuntu / Debian, die auf Servern am häufigsten verwendet werden.

Dazu gehen wir in ein Terminalfenster und schreiben den folgenden Befehl

sudo gedit / etc / ssh / sshd_config

Dann suchen wir nach der Zeile:

Port 22

und wir ändern es in eine andere Nummer, dies wird den SSH-Port ändern:

Port 4655

Und dann suchen wir nach der Zeile und ändern das root-Login in no:

PermitRootLogin nicht

Speichern Sie ssh und starten Sie es mit dem folgenden Befehl neu:

sudo service ssh neu starten

Damit ist es geschafft.

Einbruchmeldesystem

IDS oder Intrusion Detection System ist eine Software, mit der unbefugter Zugriff auf einen Computer in einem Netzwerk erkannt wird. Diese Zugriffe können Angriffe oder Benutzer ohne Berechtigungen sein.

Einige bekannte IDS für Linux sind:

Um es zu installieren, öffnen wir ein Terminalfenster und schreiben die folgenden Befehle:

sudo apt-get installiere tripwire

Um es zu benutzen, schreiben wir den folgenden Code:

sudo tripwire -init

sudo tripwire --check --interaktiv

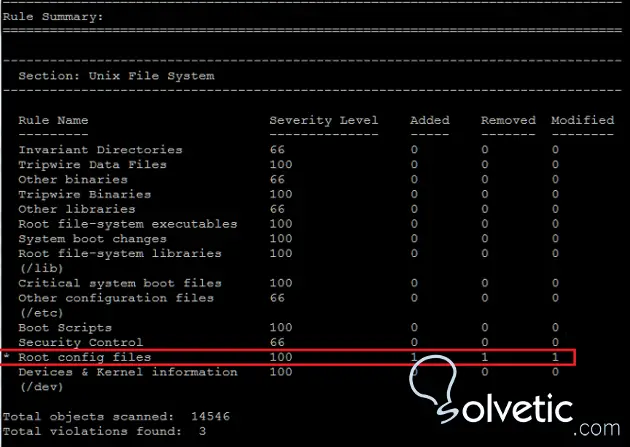

Nach Abschluss der Analyse wird ein Bericht mit allen Informationen des Systems erstellt, ob verwundbare Sektoren vorhanden sind und welche Dateien vorhanden sind:

Andere IDS , die wir nachweisen können, sind:

- Schnauben

- Deckel

- Snoby

Host Intrusion Detection System

HIDS Diese Art von Software wird als Host Intrusion Detection System oder Intrusion Detection System auf einem Host bezeichnet. Das System wird überwacht und analysiert, um Anomalien zu erkennen, die das Netzwerk oder das System gefährden könnten. Diese Software überprüft die auf dem Host-Computer ausgeführten Aktivitäten.

Einige bekannte HDIS sind:

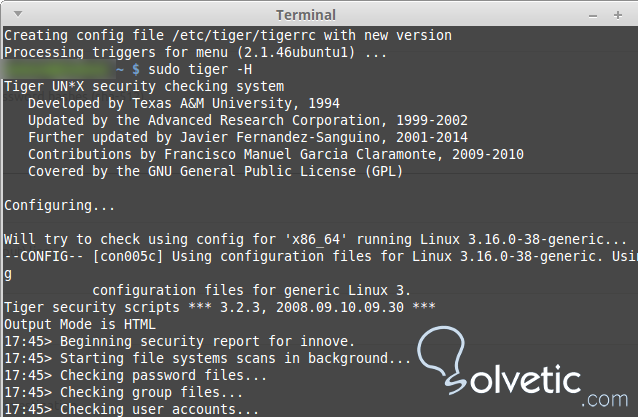

Um es zu installieren, gehen wir zu einem Terminalfenster und führen den folgenden Befehl aus

sudo apt-get Tiger installieren

Um eine vollständige Systemprüfung durchzuführen, schreiben wir den folgenden Befehl:

Sudo Tiger -H

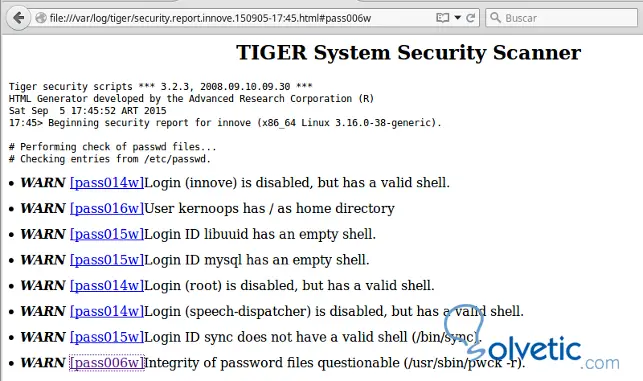

Dadurch wird ein Bericht mit den Änderungen erstellt. Der Bericht wird im folgenden Ordner gespeichert:

/var/log/tiger/security.report.myuser.150905-17:45.html

Netzwerk-Intrusion-Detection-System

NIDS ist ein Software-Eindringlingserkennungssystem in einem Netzwerk . Überwachen Sie ein Netzwerk, das versucht, Anomalien wie DDOS-Angriffe oder Denial-of-Service-Angriffe, das Scannen interner oder externer Ports oder den Versuch, ohne Autorisierung auf einen Computer zuzugreifen, zu erkennen. Diese Erkennung wird durchgeführt, indem der eingehende und ausgehende Netzwerkverkehr rechtzeitig analysiert wird echt

Die von einer NIDS-Software verwendete Methode besteht darin, alle Pakete zu analysieren und nach möglichen Aktivitäten oder bekannten und verdächtigen Codes zu suchen. Die NIDS analysieren den eingehenden und den ausgehenden Verkehr in einem Netzwerk sowie den Verkehr innerhalb des Netzwerks, da einige Angriffe innerhalb des Netzwerks mit Zertifizierungen ausgelöst werden können, die vom geschützten System selbst autorisiert wurden. Die Analyse eines NIDS verbraucht nicht viele Netzwerkressourcen, obwohl sie in Echtzeit ausgeführt wird

Eine sehr verbreitete NIDS ist Snort Snort

Wir werden Snort unter Linux installieren, um diese NIDS zu verwenden:

sudo apt-get update

sudo apt-get install snort

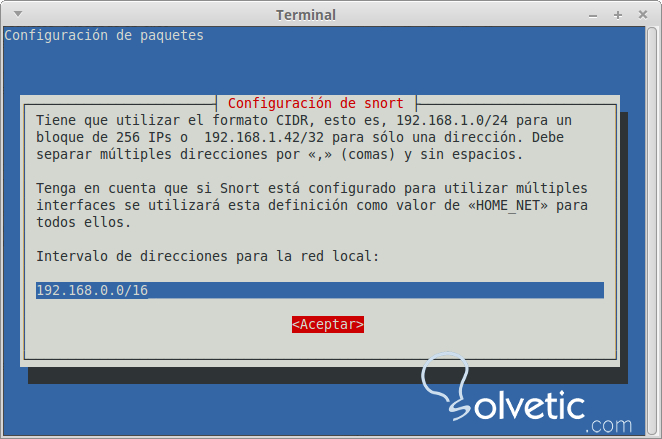

Zu Beginn der Installation werden Sie aufgefordert, den IP-Bereich im Netzwerk anzugeben.

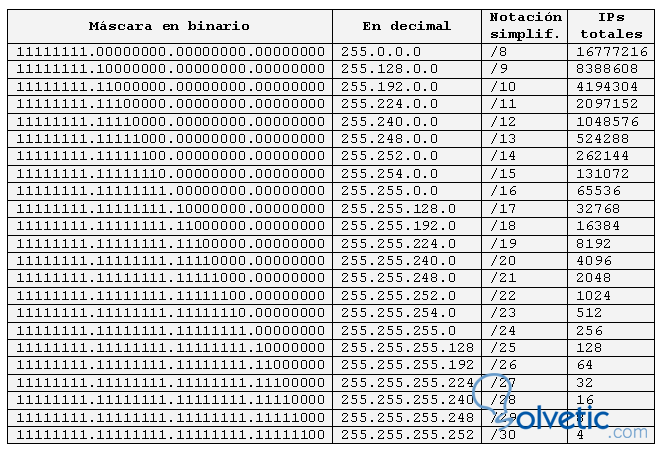

Denken Sie daran, dass die Subnetzmaske die Anzahl der in diesem Netzwerk verfügbaren PCs oder IP-Adressen angibt. In der folgenden Tabelle ist die Anzahl der PCs oder IP-Adressen entsprechend der von uns verwendeten Subnetzmaske aufgeführt:

Um zu überprüfen, ob es korrekt installiert wurde, geben Sie im Terminalfenster den folgenden Befehl ein:

Schnauben --Version

Dann müssen wir Snort konfigurieren, um diese Aufgabe von einem Terminalfenster aus auszuführen, schreiben wir den folgenden Befehl:

sudo dpkg rekonfiguriere snort

In diesem Fall haben wir ein Ethernet-Netzwerk 192.168.0.1 und ein WLAN-Netzwerk 192.168.0.0. In dieser Konfiguration ist mein internes Netzwerk der Ethernet-Router und das IP-WLAN das Kabelmodem.

Daher verwenden wir als Konfiguration etho0. Wir konfigurieren einige Daten wie die Anzahl der Warnungen, die E-Mail, an die Warnungen gesendet werden sollen, überprüfen alle Netzwerkpakete oder nur die der ausgewählten Schnittstelle usw.

Am Ende der Konfiguration geben wir an, dass snort bei jedem Start des Computers oder Servers als Dienst gestartet wird. Dies kann mit dem folgenden Befehl erfolgen:

sudo /etc/init.d/snort restart

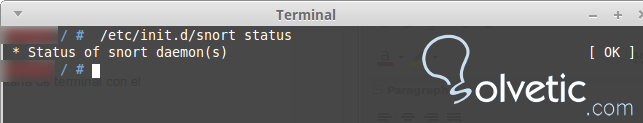

Um zu überprüfen, ob es von Anfang an richtig funktioniert, verwenden wir die folgenden Befehle

sudo /etc/init.d/snort status