Eines der Probleme, das uns zweifellos betrifft, und nicht nur uns als Administratoren, IT-Manager, Koordinatoren, sondern jeden Einzelnen, ist zweifellos die Vertraulichkeit ihrer Dateien, ihrer Informationen. Eine wichtige Datei, egal ob Buchhaltung, Personalwesen oder Gehaltsabrechnung, kann, wenn sie in die falschen Hände gerät oder einfach verloren geht, die Festplatte oder das Gerät, auf dem sie gespeichert ist, beschädigen und kann für alle sehr schlimme Kopfschmerzen bedeuten .

Mit BitLocker (BDE-BitLocker Drive Encryption) ist es möglich, ganze Volumes zu verschlüsseln. Sollte unser Gerät verloren gehen, bleiben die Daten verschlüsselt, auch wenn sie an anderer Stelle installiert sind. Dies ist ein großer Vorteil gegenüber dem EFS-Dateiverschlüsselungssystem Es können nur Dateien einzeln verschlüsselt werden.

BDE verwendet eine neue Funktion namens TPM-Trusted Plattform Module (TPM-Trusted-Plattform-Modul), die im Falle eines externen Angriffs eine höhere Sicherheit bietet. BitLocker verwendet TPM, um den Start und den Start des Servers zu überprüfen und sicherzustellen, dass sich die Festplatte in einem optimalen Sicherheits- und Betriebszustand befindet.

Es gibt einige Anforderungen, die berücksichtigt werden müssen, um die Verschlüsselung mit BitLocker zu implementieren:

- Ein Computer mit TPM.

- Ein austauschbares Speichergerät, z. B. ein USB-Gerät. Wenn der Computer über kein TPM verfügt, speichert TPM den Schlüssel auf diesem Gerät.

- Mindestens 2 Partitionen auf der Festplatte.

- BIOS kompatibel mit TPM. Wenn dies nicht möglich ist, müssen wir unser BIOS mit BitLocker aktualisieren.

- TPM ist in den folgenden Windows-Versionen für PCs verfügbar: Windows 7 Ultimate und Windows 7 Enterprise

- Windows 8 Pro

- Windows 8 Enterprise

BitLocker wird in Servern nicht häufig verwendet, kann jedoch die Sicherheit durch die Kombination mit dem Failover-Cluster erhöhen. BitLocker unterstützt die folgenden Formate:

- FAT16

- FAT32

- NTFS

- SATA

- ATA

- etc.

BitLocker unterstützt nicht:

- CD- oder DVD-Systemdateien

- iSCI

- Fiber

- Bluetooth

BitLocker verwendet 5 Betriebsmodi:

Nur TPM: Keine Aktion durch den Administrator erforderlich.

Fahren wir mit der Aktion in den folgenden Abschnitten des Handbuchs fort.

1. Installieren Sie BitLocker in Windows Server 2016

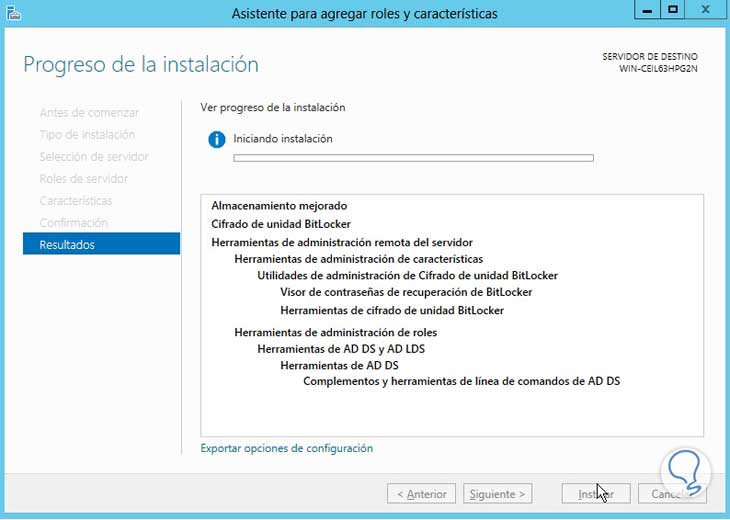

Der Vorgang zum Installieren dieser Funktion in Windows Server 2016 lautet wie folgt:

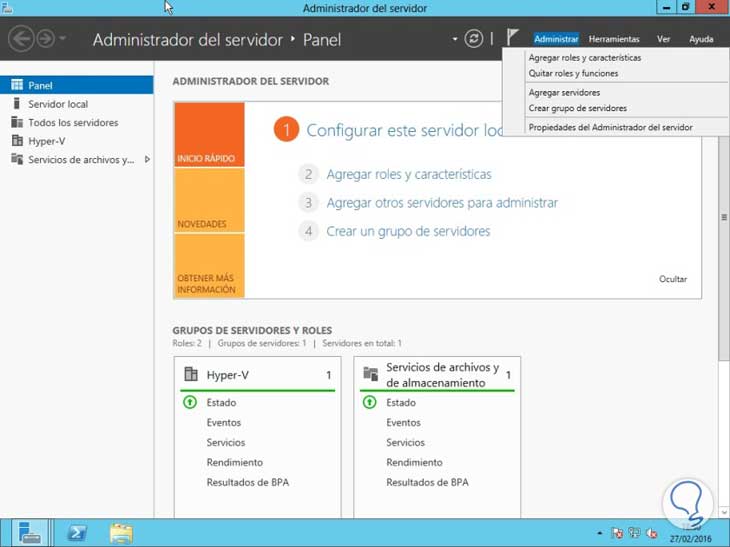

Wir gehen zum Server-Manager und wählen Rollen und Funktionen hinzufügen im Schnellstart oder im Menü Verwalten :

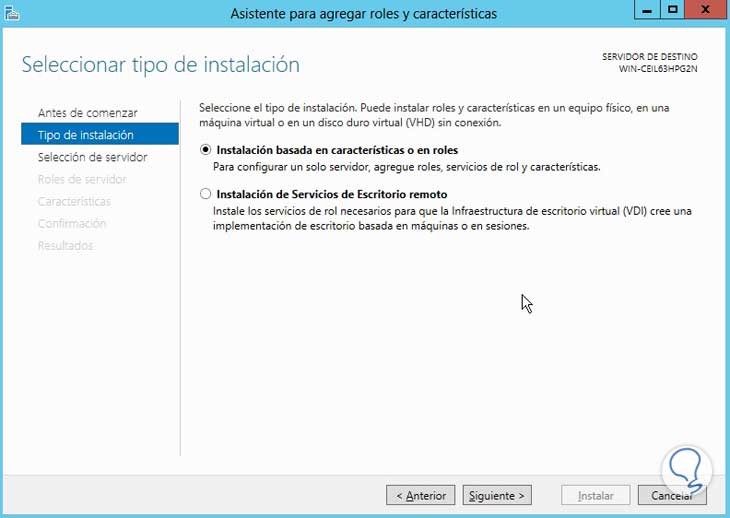

In dem sich öffnenden Fenster klicken wir auf Weiter , wählen Installation basierend auf Rollen oder Funktionen und klicken erneut auf Weiter.

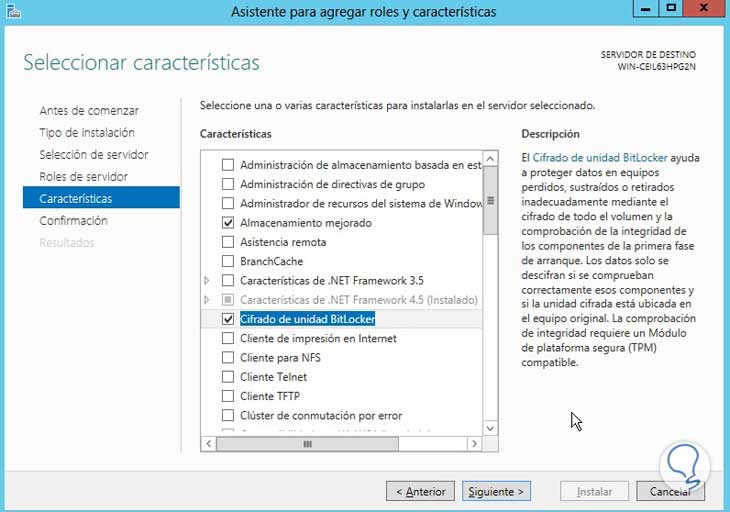

Im nächsten Fenster wählen wir unseren Server aus und klicken auf Weiter . Im Rollenfenster klicken wir auf Weiter, da eine Funktion installiert wird und keine Rolle .

Im Fenster Features auswählen wählen wir die Option BitLocker-Einheitenverschlüsselung .

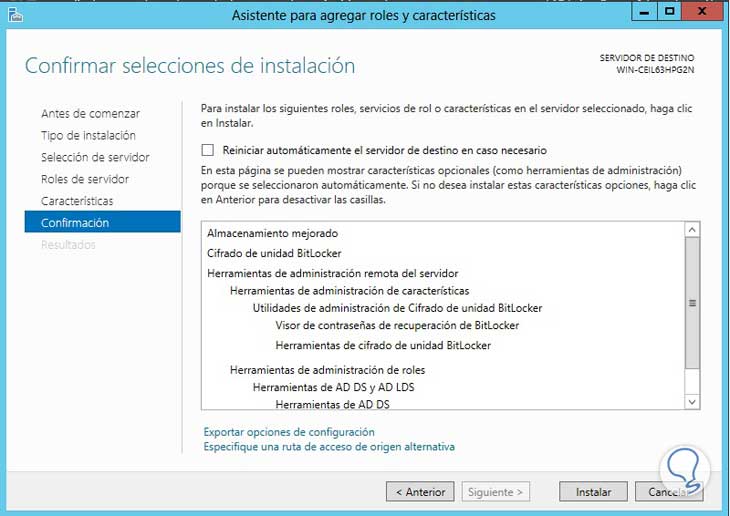

Wie wir im rechten Fenster sehen, haben wir eine kurze Zusammenfassung der Funktionen dieser Funktion. Wir klicken auf Weiter. Es wird ein Fenster mit einer Zusammenfassung unserer Aktionen angezeigt. Wenn gewünscht, können wir das Kontrollkästchen Server automatisch neu starten aktivieren, falls Windows den Server neu starten muss.

Wir klicken auf Installieren , um den Vorgang zu starten.

Sobald unsere BitLocker-Funktion installiert ist, sollte der Server automatisch neu gestartet werden. Wir werden ein Gruppenrichtlinienobjekt oder eine Richtlinie erstellen, um die Verschlüsselung auf den Clientcomputern unserer Organisation zu replizieren.

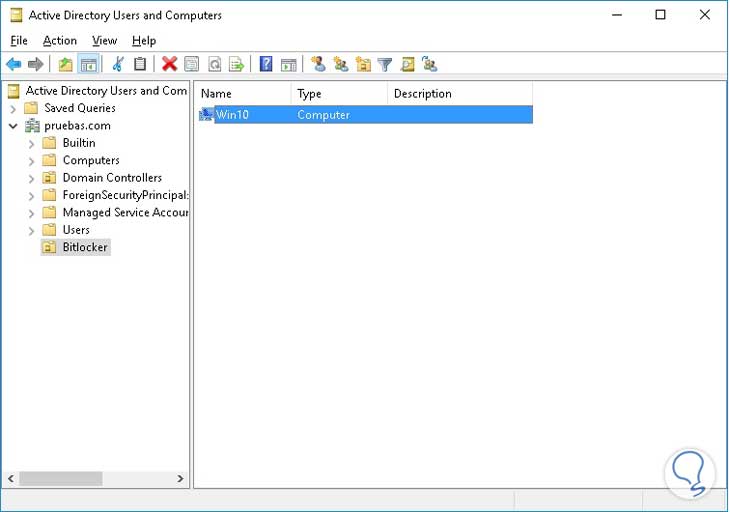

Zu diesem Zweck haben wir im Active Directory einen Ordner mit dem Namen Bitlocker erstellt und in diesem Ordner befindet sich zusätzlich zu unserem Windows 10-Computer ein weiterer Ordner .

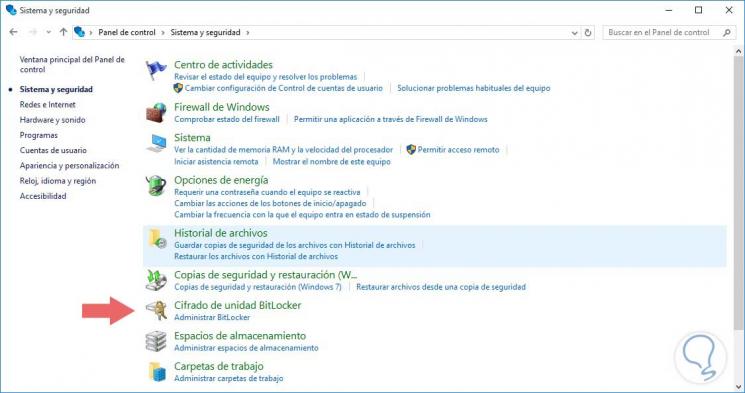

2. Aktivieren Sie TPM in Windows 10

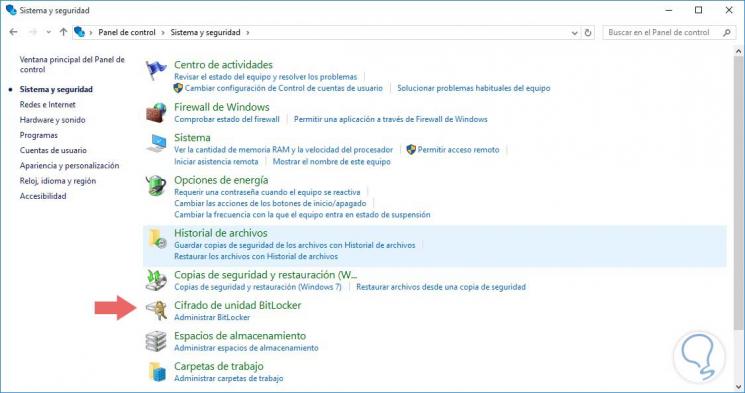

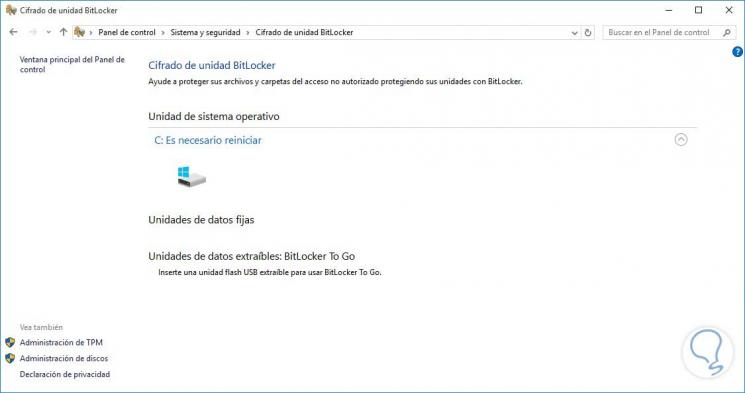

Diese Konfiguration wird in einer Windows 10-Umgebung überprüft. Um festzustellen, ob die TPM-Option aktiviert ist, müssen Sie in der Systemsteuerung die Option Sicherheit auswählen . Sobald das Sicherheitsfenster angezeigt wird, wählen wir die Bitlocker-Einheitenverschlüsselung.

Wir werden sehen, dass wir im unteren linken Bereich die Option zur Verwaltung von TPM haben.

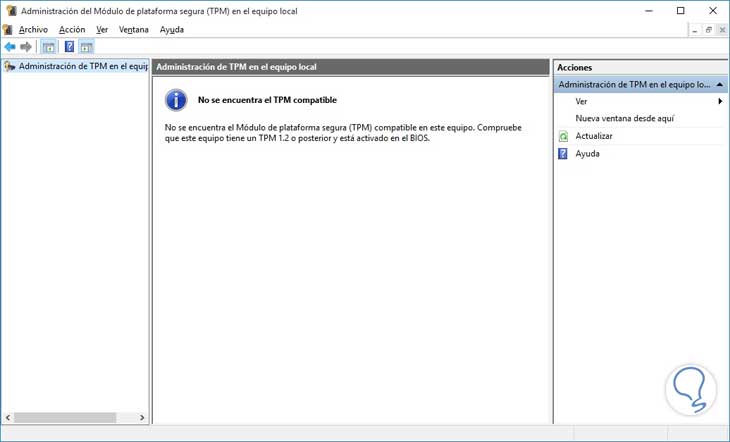

Wir klicken auf diese Option, Verwaltung von TPM und werden sehen, ob unser Team diese Funktion installiert hat:

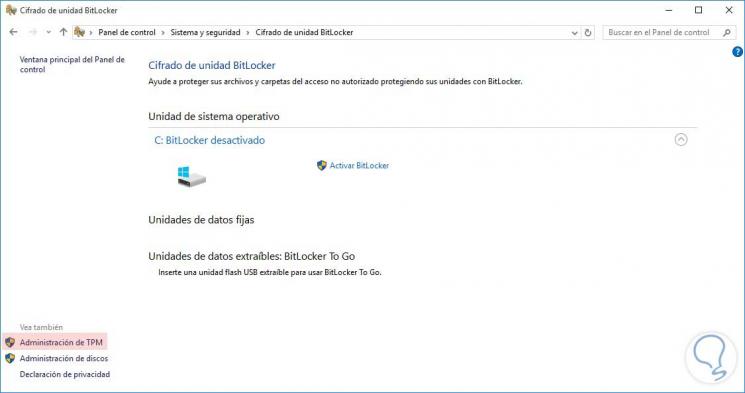

3. Aktivierung von BitLocker in Winodws 10

Um BitLocker zu aktivieren , müssen wir gehen zu:

- Systemsteuerung

- Sicherheit

- Verschlüsselung der Bitlocker-Einheit

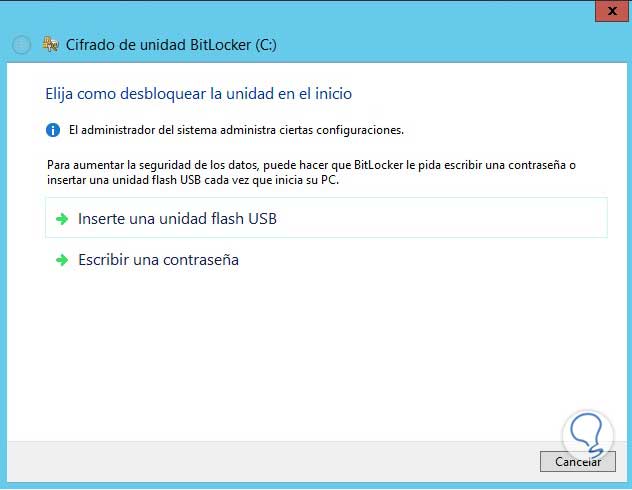

Wir wählen die Option BitLocker aktivieren , der Habilitationsprozess beginnt, das System zeigt auch einige der folgenden Optionen an:

In diesem Beispiel wählen wir Passwort eingeben.

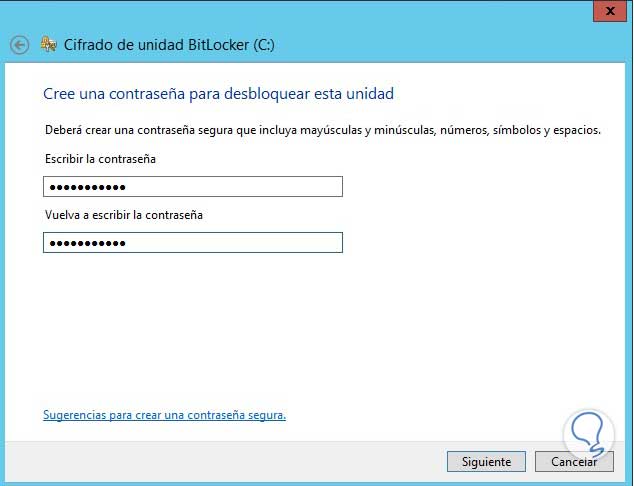

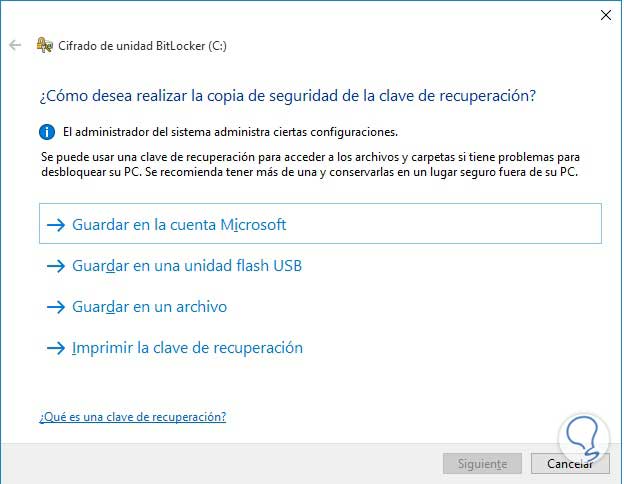

Das System teilt uns mit, was mit unserem Passwort geschehen soll:

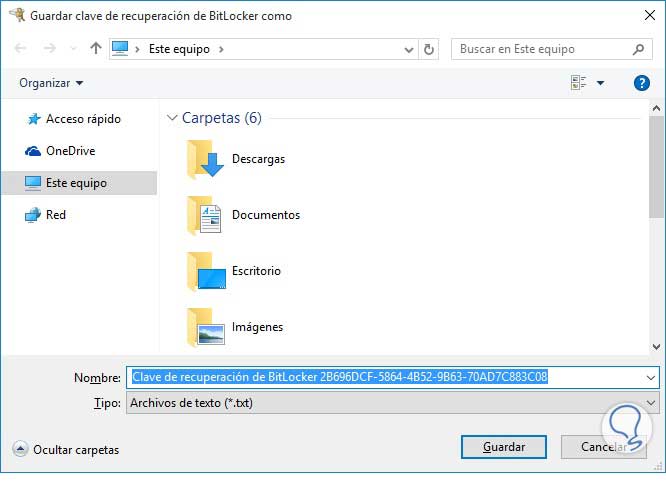

In unserem Fall wählen wir In einer Datei speichern.

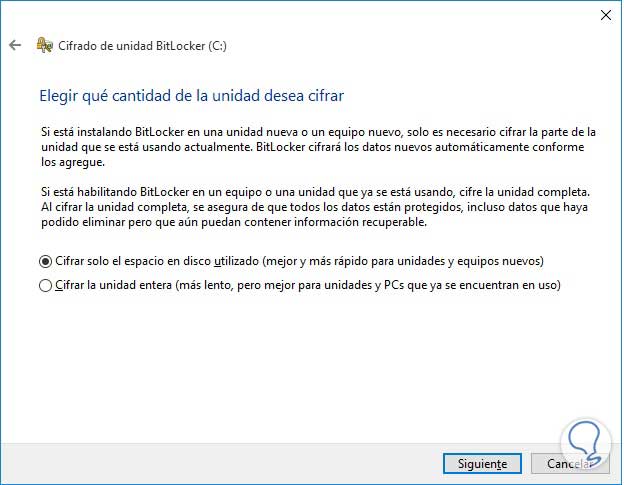

Speichern Sie unser Passwort und klicken Sie auf Weiter . Dort teilt uns das System mit, welche Art von Verschlüsselung wir durchführen möchten, die gesamte Einheit oder nur den Speicherplatz, den wir gemäß unserer Konfiguration auswählen.

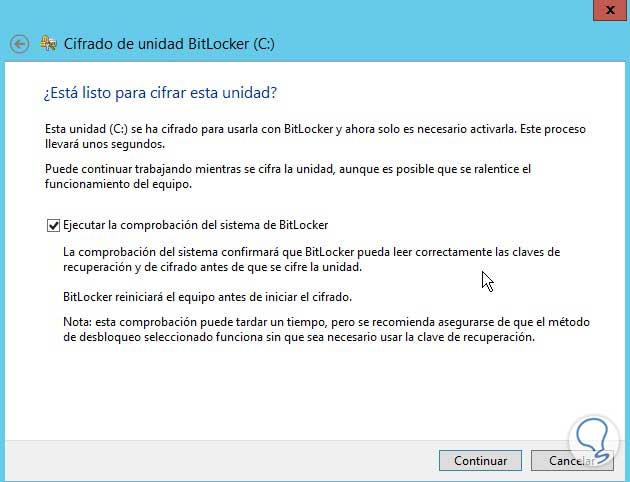

Wir wählen und klicken auf Weiter und fahren schließlich mit der Verschlüsselung unserer Einheit fort .

- Wir führen den Befehl gpedit.msc in Run aus

- Wir geben folgende Route ein:

Computerkonfiguration / Administrative Vorlagen / Windows-Komponenten / Bitlocker-Einheitenverschlüsselung / Betriebssystemeinheiten

- Wir wählen die Option Zusätzliche Authentifizierung beim Start erforderlich.

- Wir doppelklicken auf diese letzte Option.

- Wir aktivieren die Richtlinie durch Klicken auf Aktivieren.

- Wir speichern und können unsere Aktivierung problemlos durchführen.

Sobald wir die Einheit ausgewählt haben, in der wir Bitlocker verwenden, müssen wir das System neu starten, um die Änderungen zu übernehmen und den Bitlocker-Prozess zu starten.

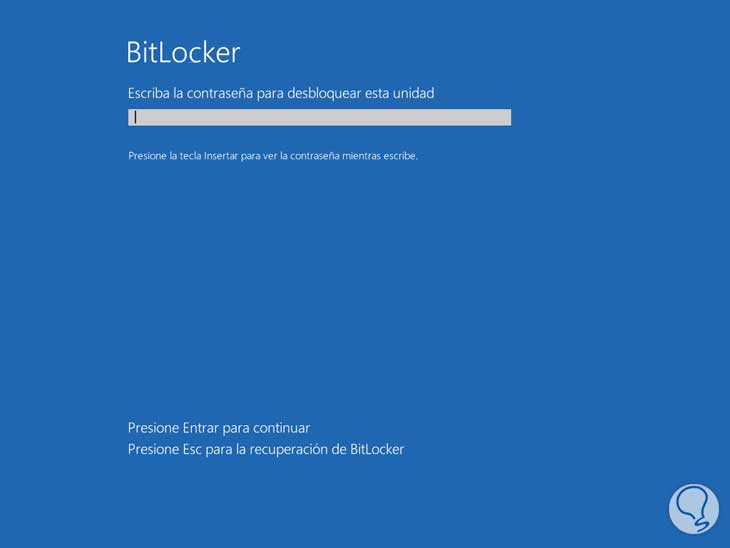

Wir starten das Windows 10-System neu und sobald es geladen ist, erscheint das folgende Fenster:

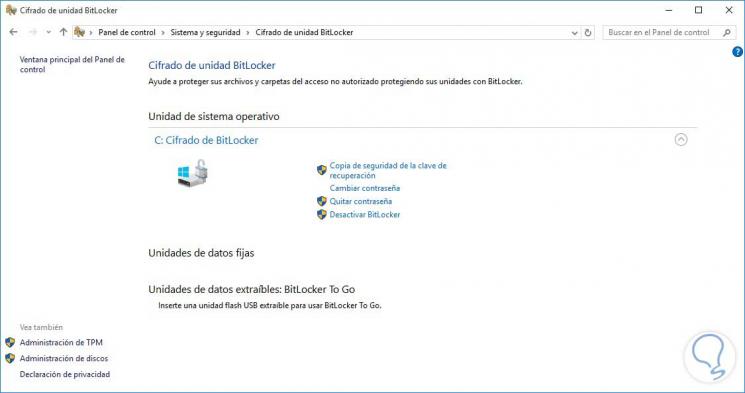

In diesem Fenster müssen Sie das Kennwort eingeben , das Sie während des Bitlocker-Vorgangs festgelegt haben, und die Eingabetaste drücken, um den Systemstart zu starten. Wir können unsere Einheit mit Bitlocker sehen .

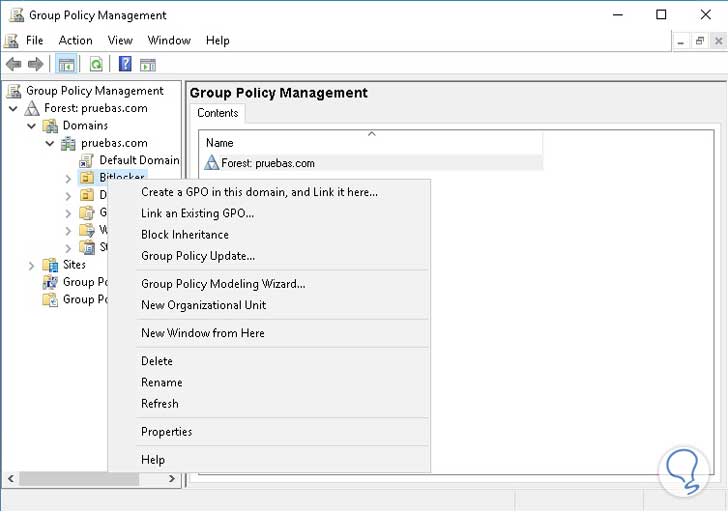

Im aktiven Verzeichnis können wir dank der von uns installierten Funktion Bitlocker-Einheitenverschlüsselung auf den Wiederherstellungsschlüssel zugreifen . Wir müssen ein Gruppenrichtlinienobjekt erstellen, damit die Client-Computer die festgelegten Parameter übernehmen. Dazu öffnen wir den Gruppenrichtlinienobjekt-Editor mit dem folgenden Befehl:

gpedit.msc

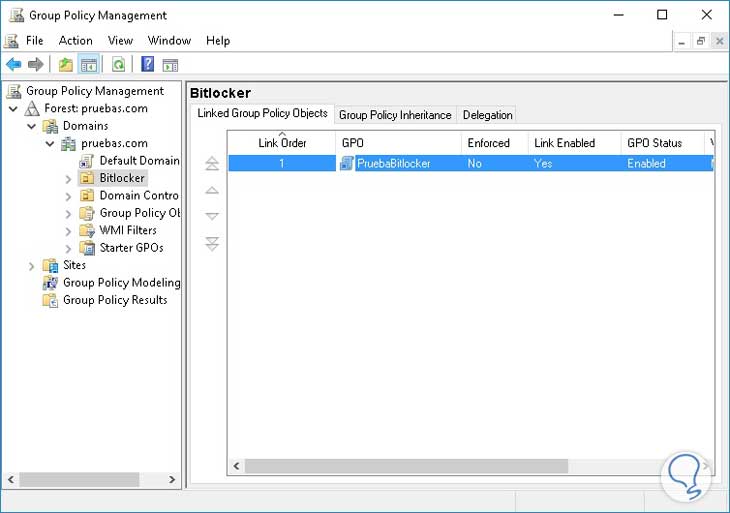

Dort wählen wir unseren erstellten Ordner (Bitlocker) aus, klicken mit der rechten Maustaste und wählen Gruppenrichtlinienobjekt in dieser Domäne erstellen ( Gruppenrichtlinienobjekt in der Domäne erstellen ).

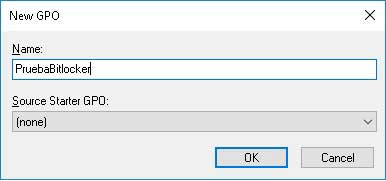

Wir werden sehen, dass das folgende Fenster angezeigt wird, in dem wir einen Namen für unser Gruppenrichtlinienobjekt eingeben.

Drücken Sie OK und das folgende wird angezeigt:

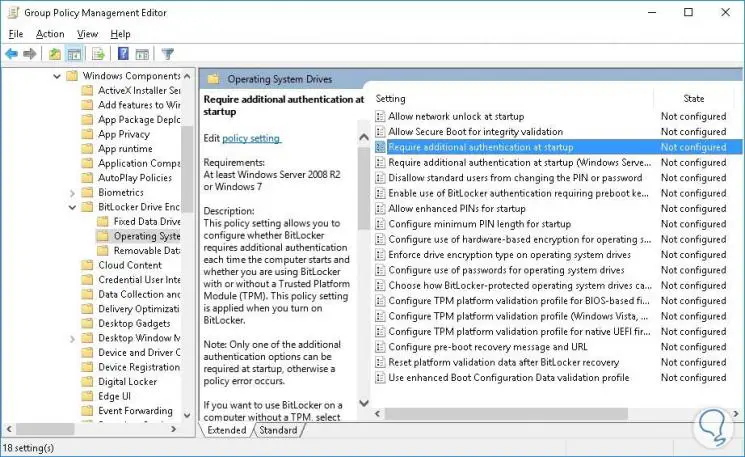

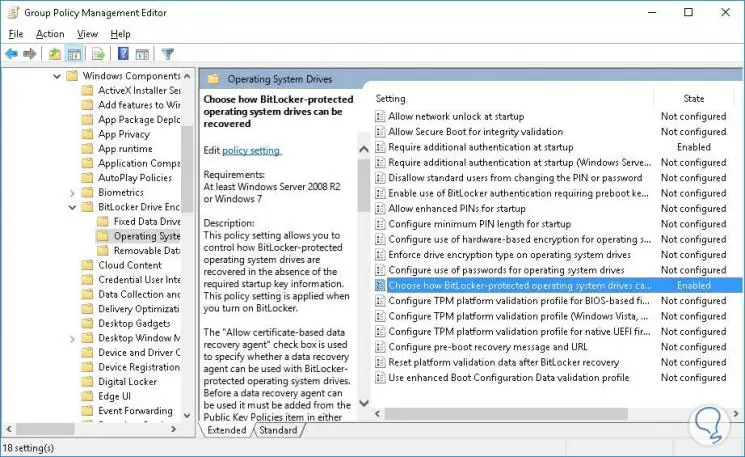

Wenn wir sehen, dass unser Gruppenrichtlinienobjekt erstellt wurde, müssen wir mit der rechten Maustaste klicken und die Option Bearbeiten oder Bearbeiten auswählen. Das folgende Fenster wird geöffnet und wir gehen zur folgenden Route:

Computerkonfiguration / Richtlinien / Administrative Vorlagen / Windows-Komponenten / Bitlocker-Laufwerkverschlüsselung / Betriebssystemlaufwerke

Das Ende dieser Route besteht darin, die Parameter von Bitlocker zu ändern und Active Directory die Möglichkeit zu geben , die Wiederherstellungsschlüssel der Clientcomputer zu übernehmen. Wenn Sie das Kennwort vergessen, können Sie es aus AD abrufen.

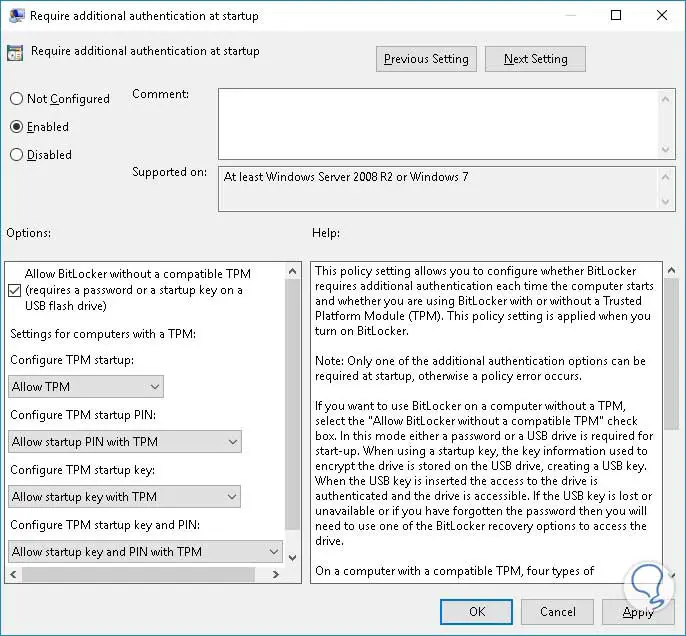

Wir werden die Option ” Zusätzliche Authentifizierung beim Start erforderlich” bearbeiten, um die Verwendung von Bitlocker ohne TPM zu ermöglichen .

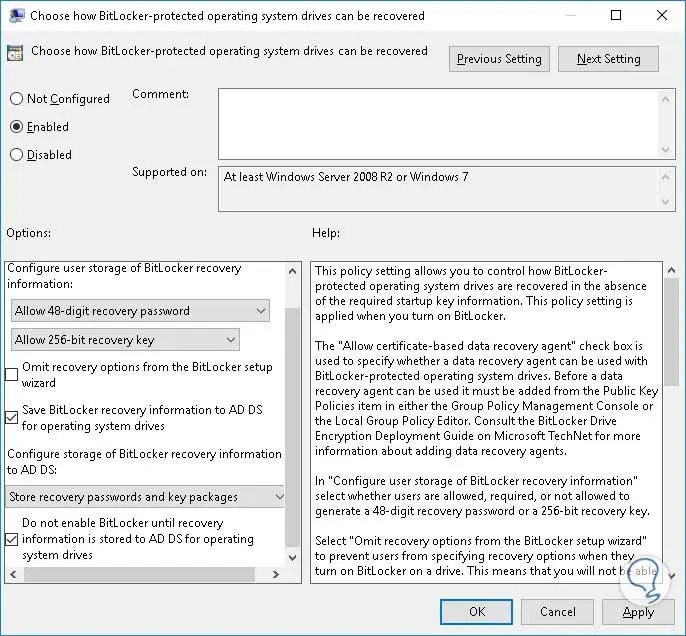

In diesem Fall müssen wir die Option Aktiviert und die Option Bitlocker ohne kompatibles TPM zulassen markieren. Klicken Sie auf Übernehmen und dann auf OK . Der zweite Parameter, den Sie bearbeiten müssen, ist die Option Auswählen, wie mit Bitlocker geschützte Betriebssystemlaufwerke wiederhergestellt werden können.

Wir doppelklicken darauf und das folgende Konfigurationsfenster wird angezeigt, in dem wir die Optionen Aktiviert , Datenwiederherstellungs-Agent zulassen und Bitlocker erst aktivieren müssen, wenn Wiederherstellungsinformationen für Betriebssystemlaufwerke in AD DS gespeichert sind .

Damit aktivieren wir die Option, die Schlüssel aus Active Directory wiederherzustellen .

Wir können sehen, dass unsere Edition von Gruppenrichtlinienobjekten folgendermaßen aussehen wird:

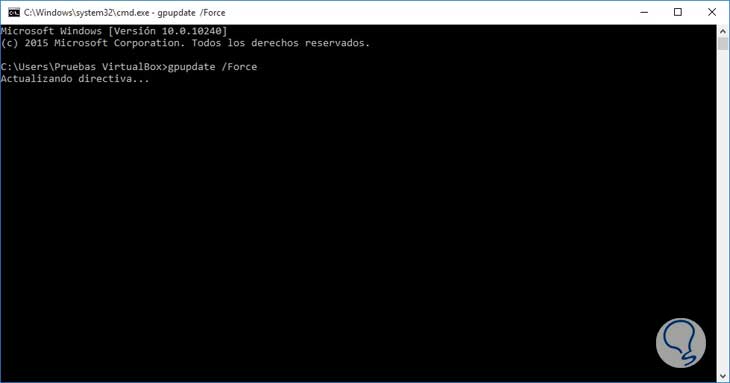

Auf unserem Windows 10-Computer müssen wir die Richtlinie erzwingen, damit die Änderungen wirksam werden. Dazu öffnen wir die Befehlszeile mit:

- Windows + R

- Geben Sie cmd ein, indem Sie die Eingabetaste drücken

- Die Befehlszeile wird geöffnet

Sobald die Befehlszeile geöffnet ist, geben Sie den folgenden Befehl ein:

gpupdate / Force

So können wir die Richtlinien erzwingen und die vorgenommenen Änderungen anwenden.

4. Stellen Sie den BitLocker-Schlüssel in Windows 10 wieder her

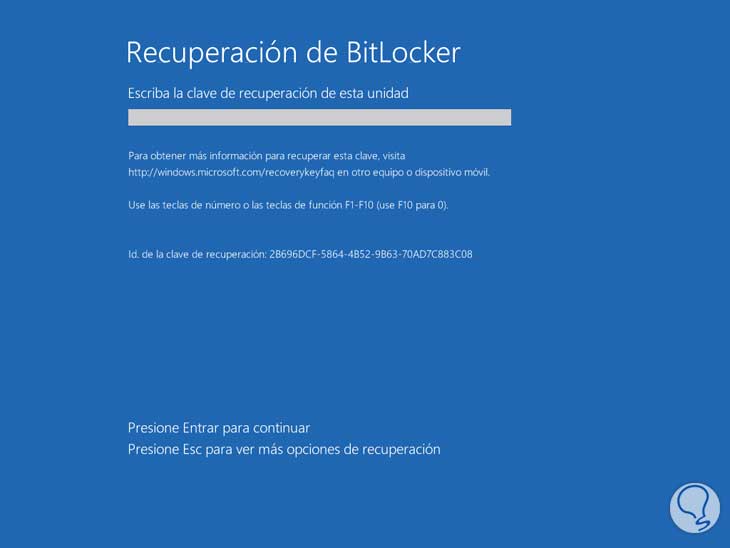

Falls wir das Passwort vergessen haben, gehen wir manchmal die Anzahl der Passwörter durch, die wir sowohl von der Organisation als auch von den Benutzern, unseren Handys usw. haben. Wir müssen den von Bitlocker bereitgestellten Wiederherstellungsschlüssel verwenden von Windows Server 2016 .

Falls wir das Passwort vergessen, müssen wir beim Systemstart die ESC-Taste drücken. Wir werden sehen, dass wir den Schlüssel eingeben müssen, den das System zum Zeitpunkt der Aktivierung des Bitlockers erstellt hat und den wir entweder in einem Flash-Laufwerk oder in einer anderen Einheit aufbewahren.

Wir müssen die entsprechenden Werte eingeben und die Eingabetaste drücken, damit Bitlocker den Schlüssel erkennt und das System normal startet.

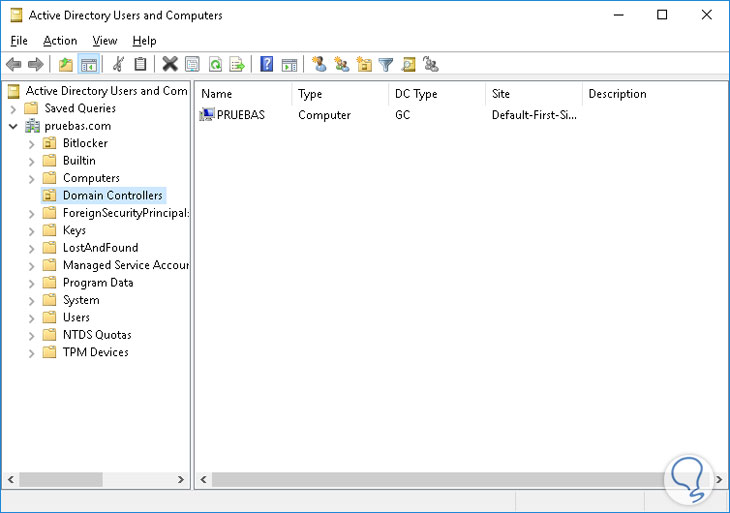

Wir sehen, dass wir unser System richtig eingeben. Um den Wiederherstellungsschlüssel über Active Directory zu erhalten, müssen Sie Active Directory-Benutzer oder -Computer oder Active Directory-Benutzer und -Computer über die Option Tools oder Tools in unserem Server-Manager oder mit dem folgenden Befehl öffnen:

dsa.msc

Folgendes Fenster öffnet sich:

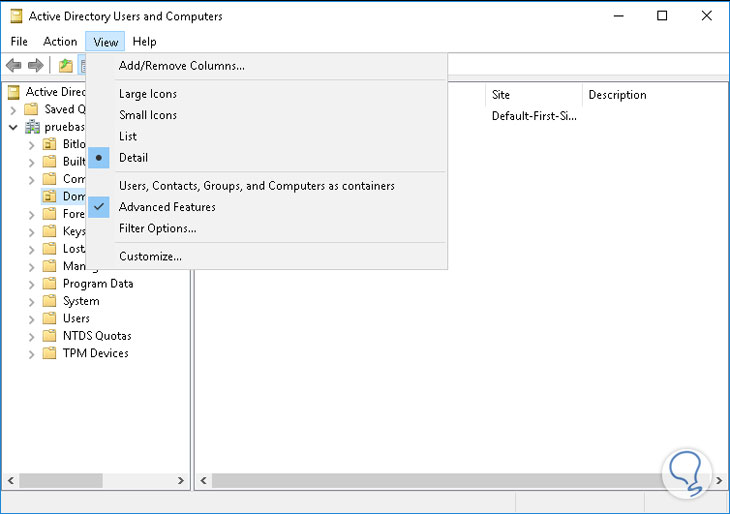

Dort öffnen wir die Option Ansicht oder Vista und wählen Erweiterte Funktionen oder Erweiterte Funktionen . Mit dieser Option können wir genauere Details zu Benutzern oder Geräten anzeigen.

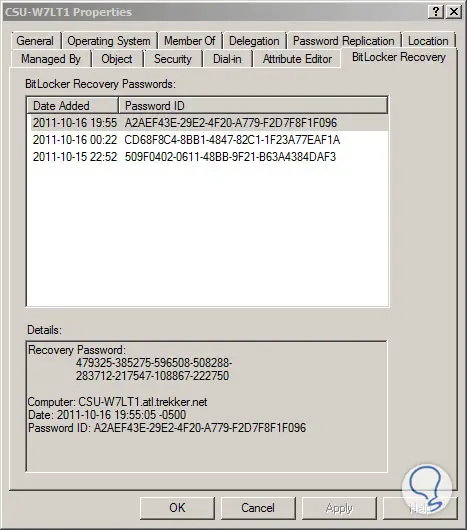

Um unseren Schlüssel zu sehen, müssen wir mit der rechten Maustaste auf den Client-Computer klicken und die Registerkarte Optionen öffnen. Wir können sehen, dass wir eine Option namens BitLocker Recovery haben, in der wir den Wiederherstellungsschlüssel unseres Systems finden.

5. Installieren Sie BitLocker mit PowerShell in Windows 10

Wie wir alle wissen, können wir Windows Powershell verwenden , um die Bitlocker-Installation durchzuführen . Wenn wir diese Option verwenden möchten, müssen wir die folgenden Befehle eingeben.

Die Bitlocker-Funktion im Server-Manager-Modul heißt Bitlocker. Zuerst müssen wir den Befehl ausführen:

Get-WindowsFeature Bit

Es dient zur Validierung des Namens von Bitlocker. Um diese Funktion zu installieren, verwenden wir den Befehl:

Install-WindowsFeature BitLocker -WhatIf

Standardmäßig wird Bitlocker ohne zusätzliche Funktionen installiert . Wenn wir die Funktionen sehen möchten, die wir zu Bitlocker hinzufügen können, können wir den Befehl ausführen:

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -WhatIf | fl

Mit diesem Befehl wird eine Reihe von Verwaltungstools angezeigt, die wir mit unserem Bitlocker verwenden können. Wir finden Tools wie:

- BitLocker Drive Encryption – Verschlüsselung von Geräten mit Bitlocker.

- BitLocker-Laufwerkverschlüsselungstools – Geräteverschlüsselungstools mit Bitlocker.

- Verwaltungsdienstprogramme für die BitLocker-Laufwerkverschlüsselung – Verwaltungsdienstprogramme zum Verschlüsseln von Einheiten mit Bitlocker.

- BitLocker Recovery Password Viewer – Kennwortwiederherstellungs-Viewer.

- AD DS-Snap-Ins und Befehlszeilentools

- AD DS-Tools

- AD DS- und AD LDS-Tools

Wenn wir Bitlocker mit all seinen zusätzlichen Funktionen installieren wollen, können wir den Befehl ausführen:

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Manage-bde -on x.

Wie wir gesehen haben, haben wir Alternativen, um unsere eigenen oder die Informationen unserer Organisation durch Bitlocker zu schützen. Es ist wichtig, diese Optionen zu untersuchen und zu erfahren, wie wir immer auf die Daten achten, für die wir zuständig sind, da es sehr wertvolle Informationen gibt, die nicht verloren gehen oder verloren gehen können mit unzulässigen Leuten zusammen sein. Wir hoffen, dass Ihnen dieses BitLocker-Handbuch geholfen hat.

Führen Sie SSH in PowerShell aus