Autopsy ist eine Software zur forensischen Bildanalyse von Festplatten. Es ist eine Open Source und kostenlose Oberfläche, mit der Sie Partitionen oder Disk-Images durchsuchen und analysieren können.

Das Autopsie-Tool kann unter folgenden Betriebssystemen ausgeführt werden:

- Linux

- Windows

- Mac OSx

- Freies BSD

Ursprünglich war es in Perl geschrieben und jetzt wurde sein Code in Java mit grafischer Oberfläche geändert, obwohl diese Version nur unter Windows läuft, auf anderen Plattformen hat es eine Weboberfläche.

Autopsy ist eine Plattform für die digitale forensische Analyse und die grafische Oberfläche von Sleuthkit und anderen digitalen forensischen Tools. Es wird von Regierungen und öffentlichen und privaten Einrichtungen, von Sicherheitskräften wie Polizei und Militär sowie von Fachleuten und Computerexperten verwendet, um zu untersuchen, was auf einem Computer passiert ist. Nach einem Vorfall wie einem Angriff oder einem Fehler können Sie Speichergeräte durchsuchen, um Dateien wiederherzustellen, nach Systemmanipulationen zu suchen und Fotos, Bilder oder Videos wiederherzustellen.

Zuerst müssen wir Autopsy in Linux installieren. Es wird in den Repositories bereitgestellt. In Windows können Sie es hier herunterladen:

In diesem Tutorial sehen wir die Installation von Autopsy unter Linux . Öffnen Sie ein Terminalfenster und schreiben Sie die folgenden Befehle:

1. Wir installieren das TSK-Framework

sudo apt-get install sleuthkit

2. Dann installieren wir Autopsy

Apt-Get-Autopsie

Das TSK-Framework enthält eine Reihe von Bibliotheken und Modulen, mit denen Plugins und Befehle für forensische Computerkenntnisse entwickelt werden können. Das TSK-Framework ist eine Befehlszeilenschnittstelle, die verschiedene Module zum Analysieren von Datenträgerabbildern verwendet.

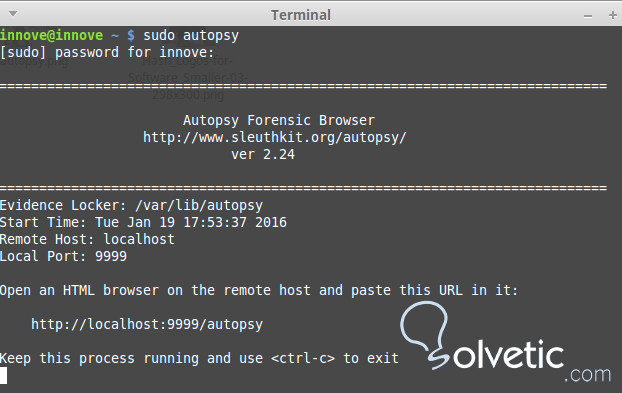

Dann können wir die Anwendung von einem Terminalfenster aus mit dem folgenden Befehl starten:

Sudo-Autopsie

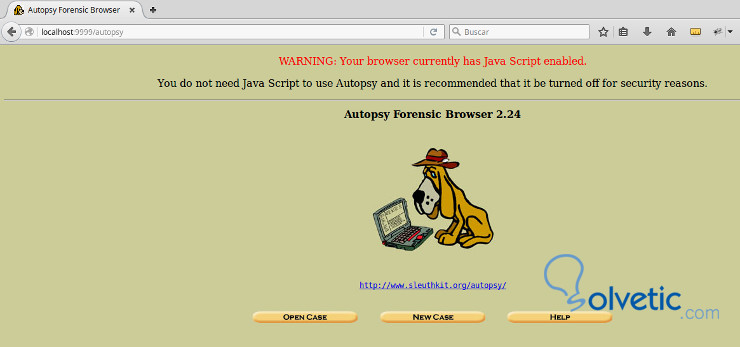

Dann rufen wir einen beliebigen Browser auf und schreiben die URL http: // localhost: 9999 / autopsy , die uns mitteilt, dass Autopsy während der Ausführung als Server fungiert.

Bevor wir fortfahren, müssen wir das Image einiger Geräte haben. Wir können entweder ein Image von unserer Festplatte erstellen oder Musterimages im Internet abrufen , beispielsweise auf der Website http://dftt.sourceforge.net/. Wir können mehrere Images mit unterschiedlichen Images herunterladen Probleme zu analysieren.

Wir können zum Beispiel eines der folgenden Bilder herunterladen.

JPEG-Suche: Dieses Testbild ist ein NTFS-Dateisystem von Windwos XP mit 10 JPG-Bildern in verschiedenen Verzeichnissen. Die Bilder enthalten Dateien mit falschen Erweiterungen, eingebettete Bilder in ZIP- und Word-Dateien. Hier können wir an der Wiederherstellung von Bildern arbeiten. Wir können JPEG Search von hier herunterladen .

NTFS Undelete: Dieses Test-Image ist ein NTFS 6MB-Dateisystem mit acht gelöschten Dateien, zwei gelöschten Verzeichnissen und einem entfernten alternativen Datenstrom. Die Dateien reichen von residenten Dateien, einzelnen Clusterdateien und verschiedenen Fragmenten. In diesem Prozess wurden keine Datenstrukturen geändert, um die Wiederherstellung zu verhindern. Sie wurden in Windows XP erstellt, in XP gelöscht und das Image in Linux. Wir können NTFS Undelete hier herunterladen .

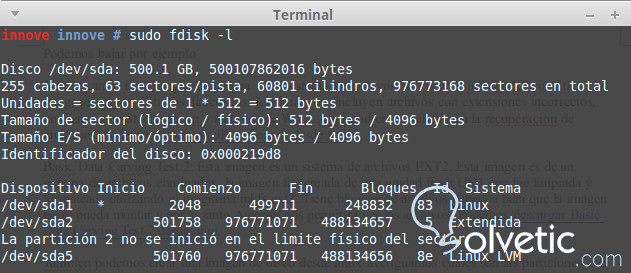

Wir können auch ein Disk-Image von Linux erstellen, indem wir mit den folgenden Befehlen herausfinden, welche Partitionen es sind:

sudo fdisk -l

Um beispielsweise eine genaue Kopie der Boot-Partition zu erstellen, die wir als Sicherungsdatei verwenden können, verwenden wir die folgenden Befehle:

dd if = / dev / paritcion-a-shelter von = /home/directory/copy-partition.img

In diesem Fall ist es die Hauptpartition:

dd if = / dev / sda1 von = / home / myuser / partition-sda1-HDD.img

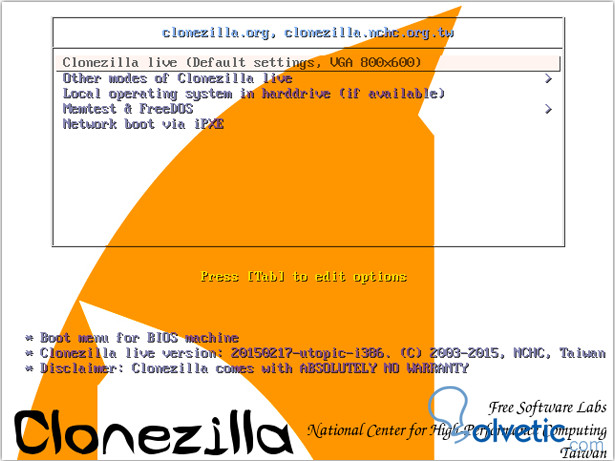

Wir können auch Software wie Clonezilla verwenden , ein Programm zum Erstellen von Partitionen und Disk-Images, Backups und Systemwiederherstellung aus einem Backup.

Sobald wir das Bild zur Durchführung unserer forensischen Untersuchung haben, gehen wir zur Autopsie. Für dieses Tutorial verwenden wir NTSF Undelete .

Über die Oberfläche von Autopsy können wir mehrere Fälle mit unterschiedlichen Bildern und sogar mehrere Forscher analysieren und dann auf die Schaltfläche Neuer Fall oder Neuer Fall klicken.

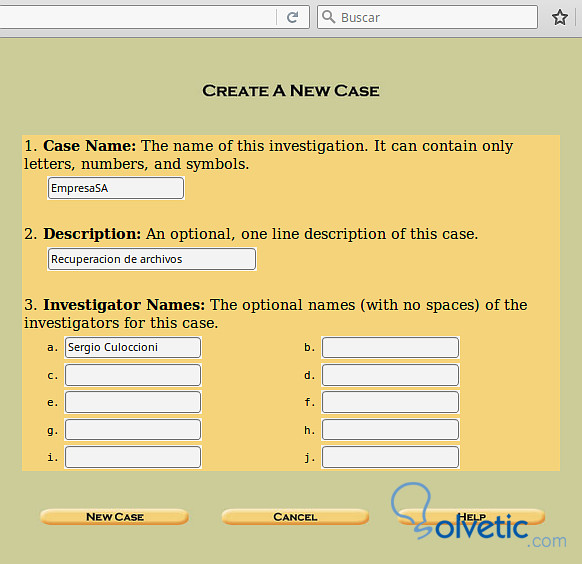

Der Bildschirm wird geöffnet, um einen Fall zu erstellen, in dem wir den Namen des Falls ohne Leerzeichen zuweisen, da dieser Name zu einem Ordner wird, in dem die in der Untersuchung gesammelten Informationen gespeichert werden. In diesem Fall lautet der Name EmpresaSA. Anschließend fügen wir eine Beschreibung des Falls hinzu. Anschließend fügen wir die Namen der Ermittler hinzu, die für den Fall verantwortlich sind. Anschließend klicken wir auf Neuer Fall.

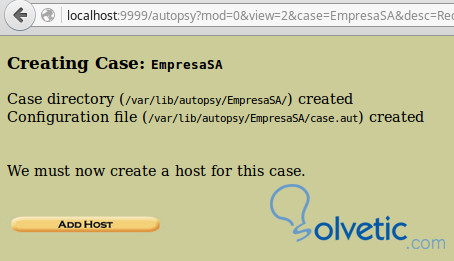

Es wird ein Bildschirm angezeigt, auf dem wir darüber informiert werden, dass ein Ordner für den Fall erstellt wurde, sowie ein Konfigurationsverzeichnis.

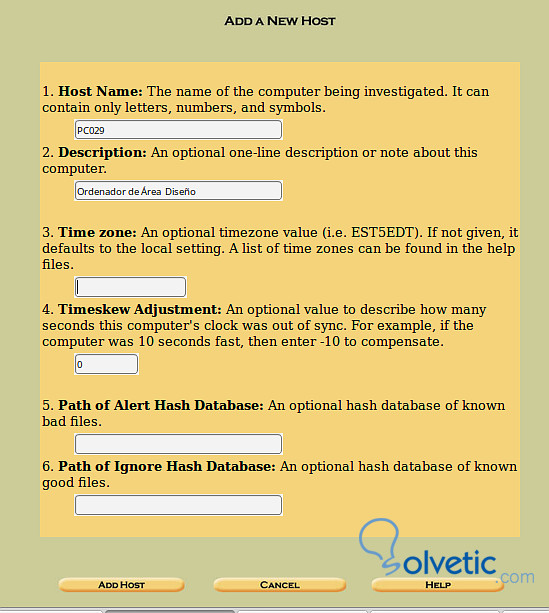

Als nächstes erstellen wir den Host, das heißt, wir registrieren die Daten des zu untersuchenden Geräts oder Images.

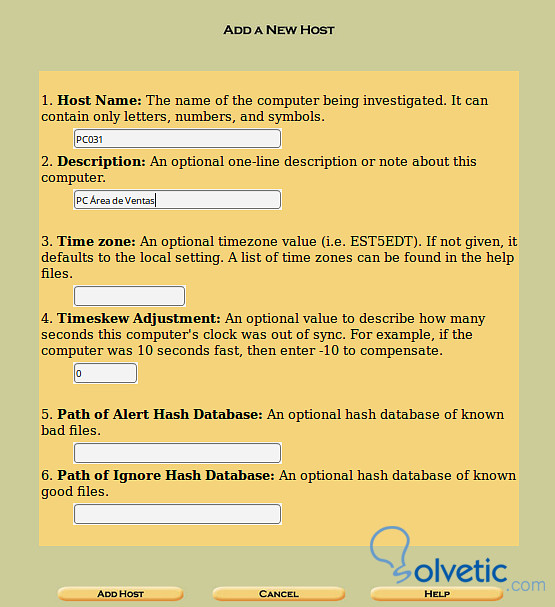

Wir werden den Namen des Hosts, eine Beschreibung und die Zeit hinzufügen, falls er aus einem anderen Land stammt. Wir können auch die Verzögerungszeit in Bezug auf den Computer hinzufügen, und es gibt Datenbanken, die Hashes bekannter schädlicher Dateien enthalten.

Wenn wir eine Datenbank verwenden möchten, können wir die NIST-NSRL verwenden , um bekannte Dateien zu erkennen. Die Datenbank der National Software Reference Library , die Hashes enthält, die je nach Klassifizierung gut oder schlecht sein können.

Beispielsweise kann das Vorhandensein einer bestimmten Software erkannt werden, und Autopsy behandelt die in der NSRL gefundenen Dateien als bekannt und gut oder erkennt sie nicht und gibt nicht an, ob sie gut oder schlecht sind. Wir können auch eine Datenbank implementieren, die bekannte Dateien ignoriert.

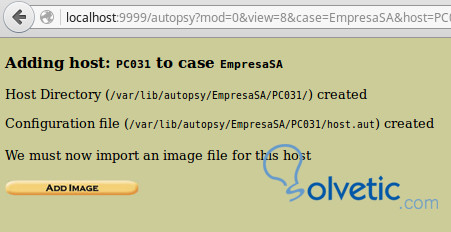

Am Ende klicken wir auf HOST HINZUFÜGEN und gehen zu dem Bildschirm, der uns das Verzeichnis für diesen Host anzeigt. In demselben Fall können wir mehrere Hosts zum Analysieren haben.

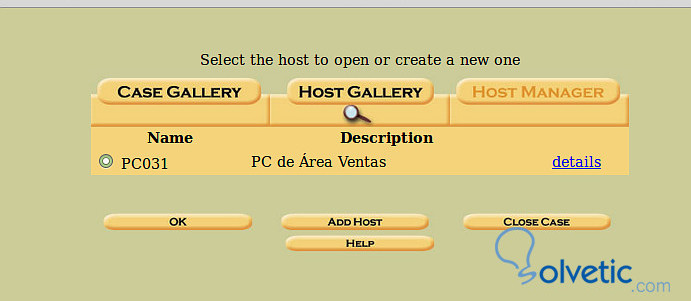

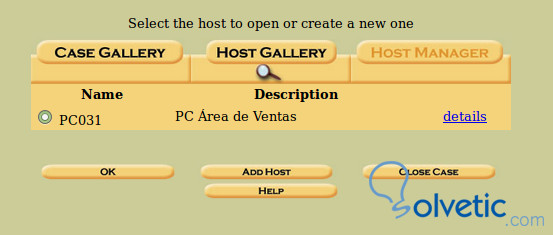

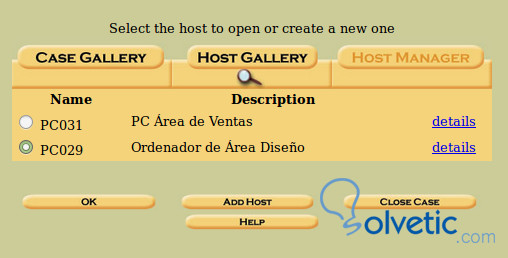

Dann greifen wir auf die Host-Liste für diesen speziellen Fall zu und starten so die Untersuchung auf einem Host oder überprüfen einen Host.

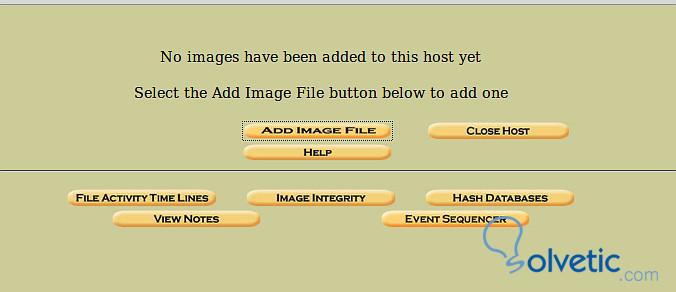

Wir klicken auf unseren Host PC031 und dann auf OK . Es öffnet sich ein Bildschirm, in dem wir das Image des Hosts hinzufügen. Dazu klicken wir auf BILDDATEI HINZUFÜGEN.

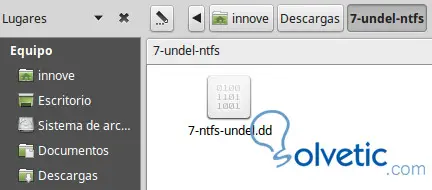

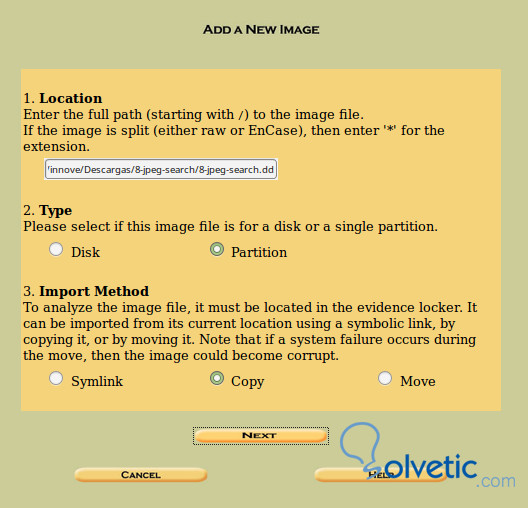

Als nächstes suchen wir das Bild entsprechend dem Ordner, in dem wir es haben:

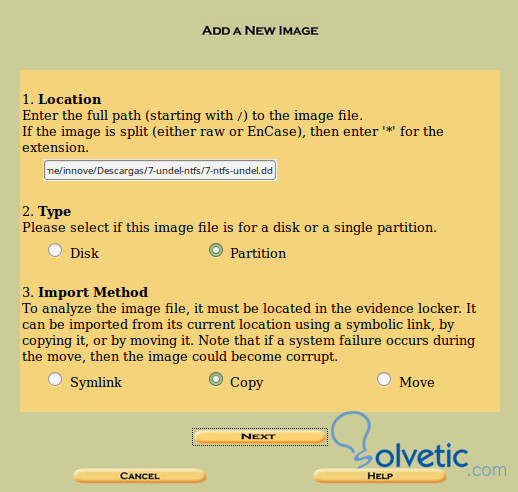

Wir können mit der rechten Maustaste klicken und die Option Kopieren auswählen, dann gehen wir zum Bildschirm, um einen Host hinzuzufügen, und wir machen einen Rechtsklick und die Option Einfügen, um den Pfad der Bilddatei hinzuzufügen. Wir können ihn auch schreiben.

Darüber hinaus geben wir den Typ des Images an, wenn es sich um eine Disc oder Partition handelt, und die Importmethode. Das Image kann von seinem aktuellen Speicherort über einen symbolischen Link in Autopsy importiert, kopiert oder verschoben werden.

Die Bilddatei muss über eine Leseberechtigung verfügen, es wird jedoch ein Fehler angezeigt, wenn wir auf WEITER klicken (Weiter)

In diesem Fall verwenden wir das Bild, um eine Kopie zu erstellen. Wenn wir den Symlink verwenden, der mit dem Bild verknüpft ist, können wir das Problem haben, dass wir das Bild beschädigen könnten. Wenn wir es kopieren, wird eine Kopie im Fallverzeichnis erstellt, die wir jedoch belegen Denken Sie auch daran, dass es sich bei den von uns verwendeten Dateien um Demos handelt, die etwa 150 Megabyte belegen. Ein reales Image eines Computers oder eines Servers kann mehrere Gigabyte belegen.

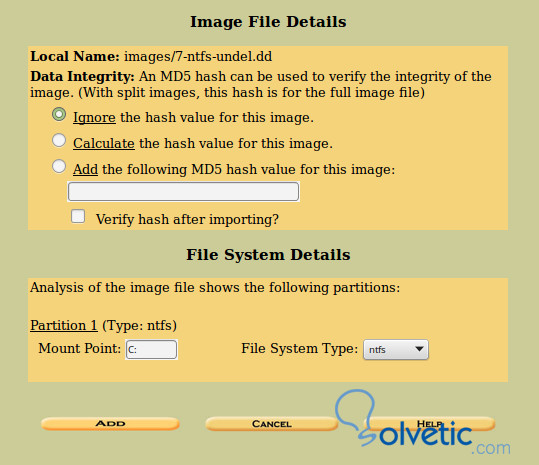

Anschließend werden einige Details des von uns hinzugefügten Bildes angezeigt, und die Integrität kann über die MD5-Prüfsumme berechnet oder ignoriert werden .

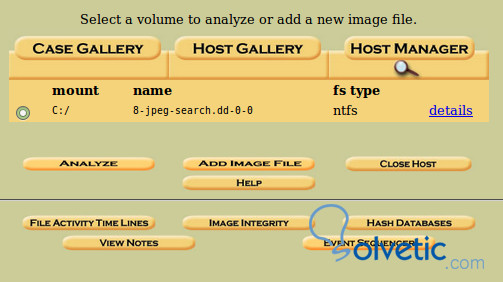

Schließlich klicken wir auf HINZUFÜGEN oder HINZUFÜGEN, um zum letzten Bildschirm zu gelangen, in dem wir erfahren, dass der Vorgang abgeschlossen ist, und klicken auf OK , um zum Host-Bildschirm für diesen Fall zu gelangen.

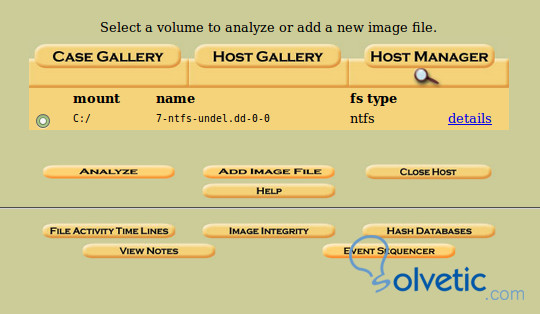

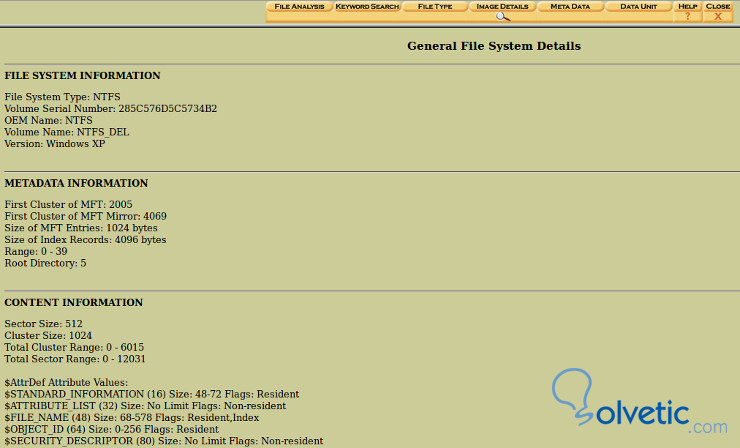

Als nächstes wählen wir den Host aus, für den wir einen haben, und klicken auf Analize , um die Analyse des Bildes zu starten. Wir öffnen den Analysebildschirm und gehen zu Bilddetails , um Systeminformationen anzuzeigen.

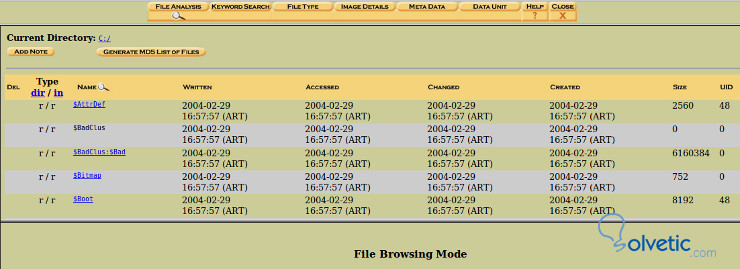

In diesem Fall können wir sehen, dass es sich um eine NTFS-Partition von Windwos XP und andere Daten von Festplattengröße und Sektoren handelt. Dann können wir zur Dateianalyse gehen, um die Struktur der Dateien und Verzeichnisse zu sehen.

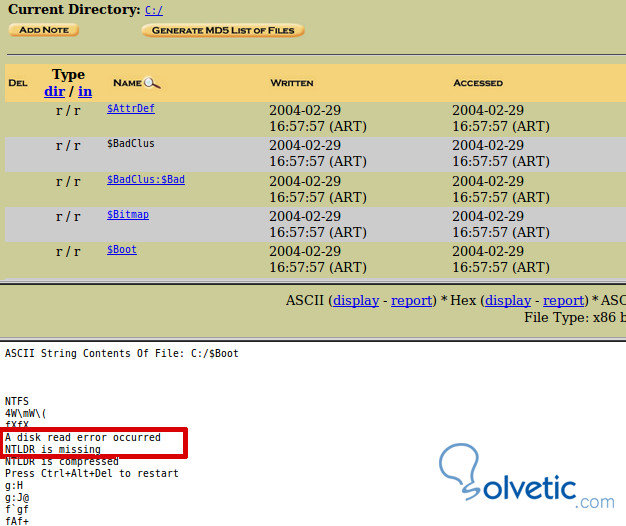

In den Verzeichnissen sehen wir das Startverzeichnis, das die Startprotokolle dieser Partition enthält. Wenn wir auf klicken, sehen wir das Protokoll und können es in verschiedenen Formaten wie ASCII, Hexadezimal und Text anzeigen. In diesem Fall sehen wir den folgenden Fehler:

Ein Plattenlesefehler ist aufgetreten – NTLDR fehlt

Die Windows NTLDR-Datei ist eine wesentliche Komponente des Bootsektors und des Starts von Windows XP. Der Computer startet nicht und stoppt nicht den Startvorgang, wenn diese Datei beschädigt ist.

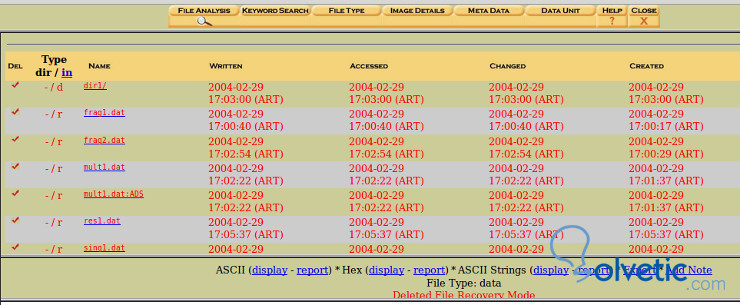

Wenn wir dann auf den Link dir in der Spalte Type klicken, können wir die Verzeichnisse durchsuchen und gelöschte Dateien anzeigen, um zu versuchen, sie wiederherzustellen.

Die forensische Computeranalyse ermöglicht die Identifizierung und Ermittlung relevanter Informationen in Datenquellen wie Festplattenabbildern, USB-Speichern, Netzwerkdatenerfassungen oder Computer-Speicherabbildern.

Zusammenfassend können wir einen Fall erneut öffnen, da er gespeichert bleibt, was wir tun, oder einen neuen Fall erstellen, in dem ein Fall mehrere Hosts oder Teams oder Partitionen einer logischen Einheit enthält, die alles enthalten, was mit der Untersuchung zu tun hat.

Daher werden beim Erstellen eines Falls Informationen als identifizierender Name und die Person, die die Daten untersucht, eingegeben. Der nächste Schritt besteht darin, dem Fall einen oder mehrere Hosts zuzuordnen, die den Bildern entsprechen, die wir zur Analyse einreichen werden, oder ein forensisches Bild, das zuvor vom zu analysierenden Computer oder Server erfasst wurde.

Anschließend schließen wir diesen Fall, indem wir auf Schließen und dann auf Host schließen klicken. Anschließend fügen wir einen neuen Host in den Fall ein. Dazu benötigen wir das zuvor erwähnte JPEG-Suchbild .

Wir klicken auf ADD HOST ( Host hinzufügen), um einen neuen Host hinzuzufügen, den wir analysieren möchten. In diesem Fall suchen wir in einem Computer des Grafikdesignbereichs nach verlorenen oder beschädigten Bildern.

Nach dem Hinzufügen des Hosts müssen wir das Image wie zuvor hinzufügen.

Nach Abschluss des Vorgangs gehen wir zur Host-Liste, die für diesen Fall verfügbar ist.

Als nächstes wählen wir den zu untersuchenden Host aus und klicken auf OK .

Dann klicken wir auf Analysieren , um die Ansicht der Partition zu starten. In diesem Fall handelt es sich um eine Windows XP-Partition mit einem NTFS-Dateisystem mit insgesamt 10 JPG-Bildern. Die Bilder enthalten Dateien mit falschen Erweiterungen, Bilder, die in ZIP- und Word-Dateien eingebettet sind, und Fehler, die wir finden und reparieren müssen, um diese Dateien wiederherzustellen.

Das Ziel dieses Partitions-Images ist es, die Funktionen automatisierter Tools zu testen, die nach JPG-Images suchen.

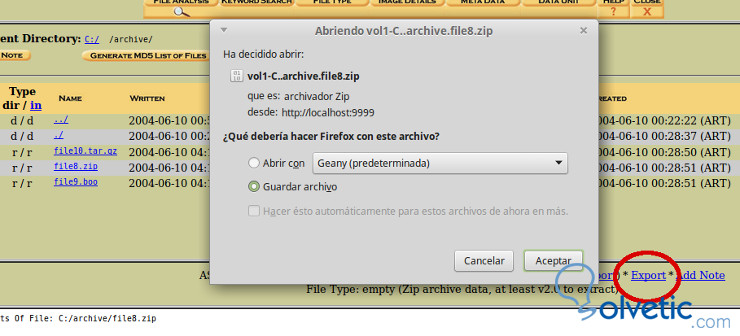

. Wir gehen die Verzeichnisse durch und sehen in der linken Spalte unter der Schaltfläche ALL DELETE FILES (ALLE DATEIEN LÖSCHEN) alle gelöschten Dateien .

Sie können auch Dateien exportieren und herunterladen, um sie zu analysieren oder wiederherzustellen, indem Sie auf den Link klicken, den Sie herunterladen möchten, und dann auf Exportieren klicken

Im Inneren finden wir ein Bild und einige Datendateien. Wir können auch in der Schlüsselwortsuche nach Wörtern suchen, die als Erweiterungen von Dateien wie doc oder Programmen fungieren, die als Crack, Virus oder als seltsam erscheinen können.

Alle erhaltenen Ergebnisse können in HTML-Dokumente exportiert werden, indem Sie auf den Link Bericht für jeden Typ von ASCI, Hexadezimal- oder Textansicht klicken, um unseren Kunden einen Bericht vorzulegen oder eine Datenbank mit Vorfällen zu führen.