Ich werde einen Artikel widmen, der sich mit iptables befasst, aber ohne seine Verwendung zu vertiefen, wird er eher eine Einführung in iptables unter Linux sein , um die Grundlagen zu erlernen. In einem zukünftigen Artikel möchte ich einen praktischen Leitfaden mit Anwendungsbeispielen widmen. Damit dies jedoch möglich ist, müssen wir zunächst wissen, wie iptables unter Linux funktioniert.

Die ordnungsgemäße Konfiguration einer Firewall oder einer Firewall auf unserem Server ist ein wesentlicher Schritt zur Verbesserung der Sicherheit. In diesem Handbuch werden wir eine Einführung in iptables geben, ohne auf technische Details einzugehen, damit jeder es verstehen kann.

Einführung in iptables unter Linux

Iptables ist die Firewall oder Firewall, die standardmäßig in den meisten Linux-Distributionen enthalten ist (Ubuntu, CentOS, Debian usw.) . Derzeit wird an nftables gearbeitet, damit es zukünftig iptables ersetzt. Ab sofort ist iptables die am weitesten verbreitete Option. Lassen Sie uns darüber sprechen.

So funktioniert iptables

Die Firewall von iptables vergleicht den Netzwerkverkehr mit einer oder mehreren Regeln. Diese Regeln legen die Merkmale fest, die ein Datenpaket aufweisen muss, damit bestimmte Aktionen angewendet werden.

Es gibt viele Optionen, um zu bestimmen, ob ein Paket eine bestimmte Regel erfüllt. Innerhalb dieser Optionen können wir definieren: den Protokolltyp, den Port, die IP, die verwendete Netzwerkschnittstelle usw.

Wenn eine unserer Regeln übereinstimmt, wird die ausgeführte Aktion als Ziel bezeichnet. Ein Ziel kann eine letzte Aktion sein, z. B. das Annehmen oder Verwerfen des Pakets. Es gibt auch andere Möglichkeiten, zum Beispiel, dass das Ziel das Paket in eine andere Regelkette verschiebt oder einfach die Übereinstimmung aufzeichnet.

Die Regeln sind in Gruppen organisiert. Jede Gruppe von Regeln wird als Kette bezeichnet. Eine Kette ist eine Gruppe von Regeln, die nacheinander auf ein Paket angewendet werden. Wenn ein Paket mit dem Muster einer der Regeln übereinstimmt, wird die in dieser Regel festgelegte Aktion ausgeführt, die übrigen Regeln in der Kette für dieses Paket werden jedoch nicht überprüft.

Diese Ketten können vom Benutzer gemäß seinen Anforderungen erstellt werden. Standardmäßig sind jedoch drei Ketten definiert:

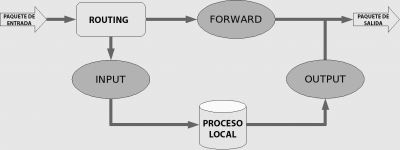

- EINGABE : Diese Kette verarbeitet alle Verkehrspakete, die an Ihren Server gesendet werden (Daten, die auf den Server gelangen).

- AUSGABE : Diese Kette verarbeitet den von unserem Server generierten Datenverkehr (Daten, die unseren Server verlassen).

- VORWÄRTS : Diese Kette ist für die Verarbeitung der Pakete verantwortlich, die auf unserem Server eingehen, jedoch für andere Server bestimmt sind. Das heißt, diese Daten werden auf andere Server umgeleitet.

Jede Kette kann keine oder mehrere Regeln enthalten. Darüber hinaus verfügt die Kette über eine Standardaktion, die ausgeführt wird, wenn das Paket keiner unserer Regeln entspricht.

Die am häufigsten verwendete Kette ist INPUT, da hier die Regeln zum Zurückweisen von unerwünschtem Datenverkehr festgelegt werden können.

Dinge, die Sie bei der Arbeit mit iptables beachten sollten.

Die iptables-Firewall wurde für die Verarbeitung von IPv4-Verkehrsregeln entwickelt. Dies ist etwas, das wir berücksichtigen müssen, wenn unser Server die IPv6-Technologie verwendet, da Sie dann anstelle von iptables ip6tables verwenden müssen, mit denen Sie die Regeln definieren können, die auf den IPv6-Verkehr angewendet werden.

Eine andere Sache zu beachten ist, dass die Iptables-Regeln nicht gespeichert werden. Wenn wir also unseren Server neu starten, verlieren wir sie. Natürlich können wir bei jedem Systemstart eine Reihe von Regeln laden, aber das werden wir in einem anderen Tutorial sehen.

Wir müssen vorsichtig sein, wenn wir mit iptables arbeiten, da wir versehentlich den Zugriff auf den Server blockieren können. Wenn wir beispielsweise bei Digital Ocean-Servern versehentlich den SSH-Zugriff blockieren, können wir über die Webkonsole zugreifen, die nicht von iptables betroffen ist.

Wenn wir unsere Regeln schreiben, ist die Reihenfolge sehr wichtig und wir müssen damit beginnen, die spezifischeren Regeln zu schreiben und die allgemeineren Regeln bis zum Ende zu belassen. Wenn ein Paket alle Regeln ohne Übereinstimmung durchläuft, gilt die allgemeinste Regel, die als Standardrichtlinie bezeichnet wird. Aus diesem Grund müssen die Standardrichtlinien festgelegt und überprüft werden.

Lassen Sie uns einige Konzepte überprüfen:

- Iptables-Regel : Bestimmt die Merkmale, die ein Paket aufweisen muss, damit bestimmte Aktionen angewendet werden.

- Ziel : Die Aktion, die ausgeführt wird, wenn eine der Regeln übereinstimmt.

- Kette : Eine Gruppe von Regeln bildet eine Kette.

- Standardrichtlinie : Sie definiert die Aktion, die mit dem Paket ausgeführt wird, wenn keine Regeln erfüllt werden.

Vereinfachtes Iptables-Schema:

Mit der Einführung in iptables unter Linux werde ich in Zukunft einen praktischen Leitfaden für iptables mit Beispielen veröffentlichen. Dieser Artikel ist jedoch der Ausgangspunkt für die Arbeit mit iptables.