DNS-Spoofing: Wie es funktioniert und wie Sie sich schützen können

Die Namensauflösung im Internet kann auf verschiedene Arten manipuliert werden. Eine Form des Angriffs ist das DNS-Spoofing , mit dem IP-Adressen gefälscht werden. Wir sagen Ihnen genau, wie es passiert, was sein Ziel ist, welche Varianten es gibt und wie Sie sich schützen können.

- Schnelle Fakten: Domain Name System (DNS)

- Was ist DNS-Spoofing?

- Wie funktioniert DNS-Spoofing?

- Ziele des DNS-Spoofing

- Was versuchen Cyberkriminelle mit DNS-Spoofing zu tun?

- Was versuchen Internetprovider mit DNS-Spoofing zu tun?

- Was sind die Risiken von DNS-Spoofing?

- Varianten des DNS-Spoofing

- Variante (A): Angriff auf Client oder lokalen Router

- Spoofing von DNS-Servern auf dem lokalen System

- Behandlung der Hosts-Datei auf dem lokalen System

- Entführung des lokalen Routers

- Variante (B): Angriff auf die Antwort des DNS-Servers

- Variante (C): DNS-Serverangriff

- DNS-Cache-Vergiftung auf dem Server

- Hijacking von DNS-Servern

- Variante (A): Angriff auf Client oder lokalen Router

- So schützen Sie sich vor DNS-Spoofing

- Verwenden Sie die Verschlüsselung, um sich vor DNS-Spoofing zu schützen

- Verwenden Sie die Transportcodierung

- DNS-Verkehr verschlüsseln

- Verwenden Sie ein virtuelles privates Netzwerk

- Verwenden Sie ein öffentliches Netzwerk, um DNS aufzulösen

- Verwenden Sie die Verschlüsselung, um sich vor DNS-Spoofing zu schützen

Schnelle Fakten: Domain Name System (DNS)

Das Domain Name System (DNS) ist ein weltweit etabliertes System, um Internetdomänen mit ihren entsprechenden IP-Adressen zu korrelieren . DNS gibt die IP-Adresse zurück, die mit dem Domänennamen verknüpft ist. Dieser Vorgang wird als Namensauflösung bezeichnet.

Damit die Namensauflösung funktioniert, muss die IP-Adresse eines DNS-Servers auf dem Gerät registriert sein. Das Gerät leitet seine DNS-Anforderung an diesen Server weiter, der die Namensauflösung durchführt und antwortet. Wenn auf dem Gerät kein DNS-Server konfiguriert ist, wird automatisch der auf dem lokalen Router verwendet.

Was ist DNS-Spoofing?

Das allgemeine Konzept des Spoofing bedeutet? Tease? oder? Fälschung? Das DNS-Spoofing bezieht sich auf die verschiedenen Situationen, in denen die DNS-Namensauflösung behandelt wird . Insbesondere wird die zu einer Domain gehörende IP-Adresse gefälscht. Somit stellt das Gerät eine Verbindung mit der gefälschten IP-Adresse her und leitet den Datenverkehr an einen gefälschten Server weiter. Sehen wir uns ein Beispiel an:

| Anfrage an DNS-Server | Gelieferte IP-Adresse | |

|---|---|---|

| Normalzustand | ‘example.com’ | ’93 .184.216.34 ‘ |

| DNS-Spoofing | ‘example.com’ | ‘192.0.2.34’ (Beispiel) |

Da die Namensauflösung im Hintergrund stattfindet, ist sich das Opfer der Manipulation häufig nicht bewusst. Eine der gefährlichsten Funktionen von DNS- Spoofing ist, dass der Browser die richtige Domain anzeigt .

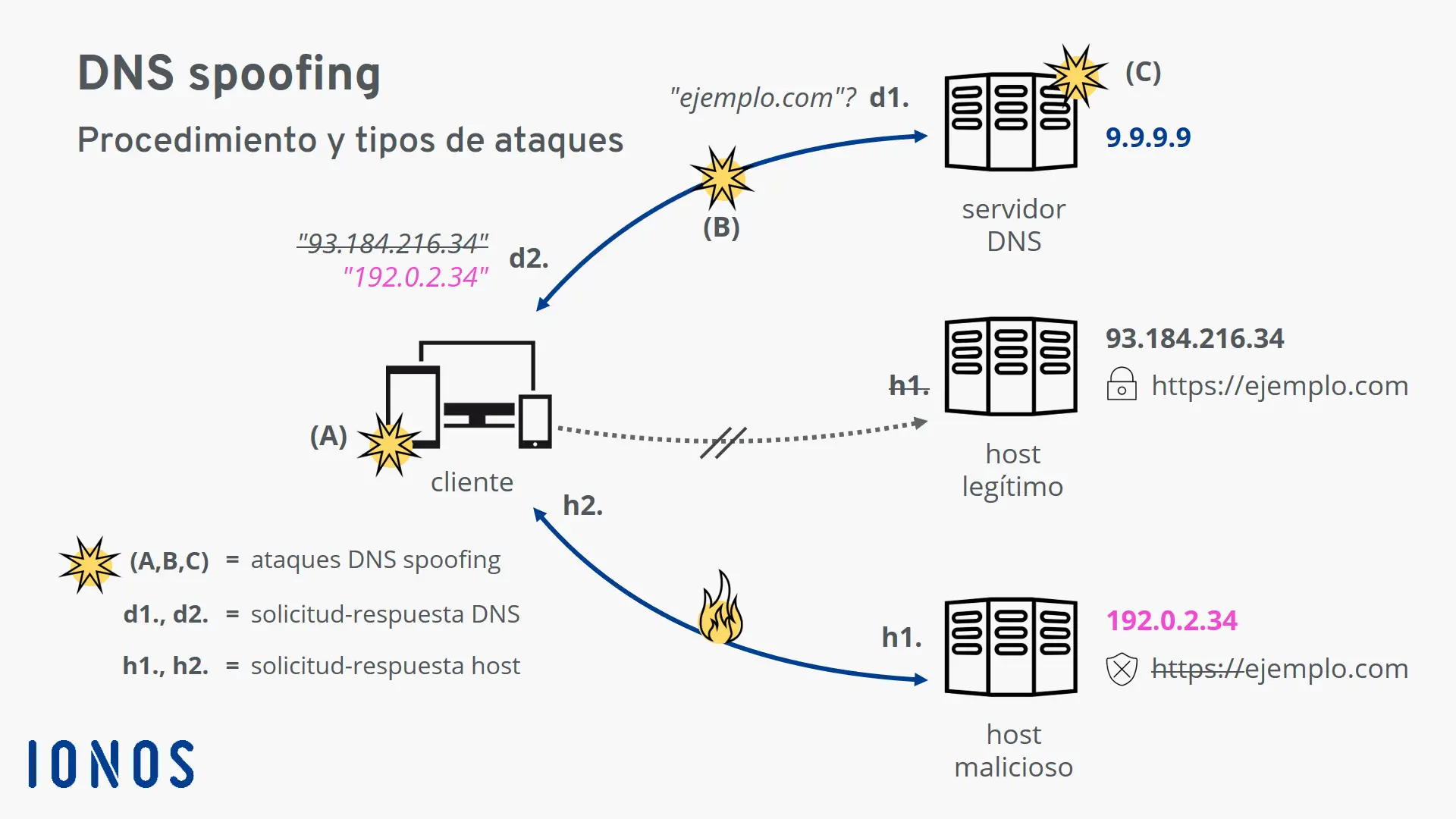

Wie funktioniert DNS-Spoofing?

Der Begriff DNS- Spoofing beschreibt eine Vielzahl von Angriffsszenarien . In der folgenden Übersicht werden die Prinzipien des DNS-Spoofing erläutert .

- d1: Der Client (z. B. der Gerätebrowser) greift zuerst vom DNS-Server auf die IP-Adresse des Hosts mit dem Namen “example.com” zu.

- d2: Der Client erhält eine Antwort auf seine Anfrage, die jedoch eine gefälschte IP-Adresse enthält. Daher ist die Verbindung zum legitimen Server von? Example.com? es wird nicht durchgeführt.

- h1: Stattdessen wird die Anfrage des Clients an den böswilligen Host gesendet, der sich hinter der gefälschten IP-Adresse versteckt.

- h2: Der böswillige Host liefert dem Client eine legitim aussehende Seite. Die gefälschte Domäne besteht jedoch nicht das Sicherheitszertifikat, sodass der Angriff klar wird.

- A, B, C: Verschiedene Ausgangspunkte für DNS-Spoofing : der Client oder der lokale Router, die Netzwerkverbindung oder der DNS-Server.

Ziele des DNS-Spoofing

Der Hauptzweck von DNS-Spoofing besteht darin, Angriffe auszuführen, die im Allgemeinen darauf abzielen , vertrauliche Benutzerdaten zu sammeln . Legitime Unternehmen greifen jedoch teilweise auch auf DNS- Spoofing zurück . Es ist bekannt, dass einige Internet Service Provider (ISPs) diese Methode für Zensur- und kommerzielle Zwecke verwenden.

Was versuchen Cyberkriminelle mit DNS-Spoofing zu tun?

Cyberkriminelle verwenden DNS- Spoofing für Phishing- und Pharming-Angriffe. Das Hauptziel besteht darin, die sensiblen Daten des Benutzers zu erhalten. In DNS – Spoofing wird das Opfer dazu gebracht zu glauben , dass sie eine legitime Domäne und erreicht haben, mit ihrem Vertrauen in der gefälschten Domain wird bösartige Software auf sie übertragen. Die Person installiert diese Malware unbeabsichtigt auf dem Computer und infiziert ihr eigenes System damit.

Was versuchen Internetprovider mit DNS-Spoofing zu tun?

Die meisten Benutzer verwenden, ohne es zu merken, einen DNS-Server ihres Internetproviders , der normalerweise auf dem lokalen Router vorinstalliert ist. Auf diese Weise unterliegt jede DNS-Abfrage der Kontrolle des Internetproviders.

ISPs können Ihre DNS-Tabellen absichtlich manipulieren , um die staatliche Zensur durchzusetzen . Auf diese Weise wird in vielen Ländern der Benutzerzugriff auf Pornografie- oder Filesharing-Domains vereitelt. Wenn der Benutzer versucht, auf eine dieser blockierten Domänen zuzugreifen, wird er auf eine Warnseite umgeleitet. Diese Blöcke können jedoch mithilfe eines unzensierten DNS-Servers leicht umgangen werden.

Der gleiche Trick, den Benutzerzugriff auf eine bestimmte Domain umzuleiten und auf eine andere Seite zu übertragen, wird auch zum Sammeln von Benutzerdaten für kommerzielle Zwecke verwendet . Daher verwenden Internetprovider DNS-Hijacking, um einen Benutzer umzuleiten, der nach einer nicht vorhandenen Domain sucht oder diese auf eine bestimmte Seite falsch schreibt. Auf einer solchen Seite wird beispielsweise Werbung angezeigt oder ein Benutzerprofil erstellt, das mit Gewinn verkauft wird.

Was sind die Risiken von DNS-Spoofing?

DNS ist eine grundlegende Technologie im Internet: In allen Verbindungsbetrieben wird die Namensauflösung verwendet. Aus diesem Grund kann DNS- Spoofing jede einzelne Clientverbindung betreffen . Es spielt keine Rolle, ob das Opfer auf eine Webseite zugreift oder eine E-Mail sendet: Wenn die IP-Adresse des betroffenen Servers manipuliert wurde, kann der Angreifer auf die Daten zugreifen.

Dies sind die Risiken von DNS- Spoofing :

- Diebstahl vertraulicher Daten: Durch die Angriffe werden Spear-Phishing- und Pharming- sensible Daten gestohlen, z. B. Passwörter, mit denen häufig Computersysteme eingegeben oder verschiedene betrügerische Aktivitäten ausgeführt werden.

- Systeminfektion mit Malware : Das Opfer installiert unbeabsichtigt schädliche Software auf seinem eigenen System, was andere Angriffe und Spionage durch den Angreifer begünstigt.

- Abfangen eines vollständigen Benutzerprofils: Die abgefangenen persönlichen Daten werden verkauft oder für andere Spear-Phishing- Angriffe verwendet .

- Anhaltendes Bedrohungsrisiko: Wenn ein bösartiger DNS-Server auf dem System installiert ist, ist die Kommunikation gefährdet. Außerdem können vorübergehend gefälschte DNS-Antworten im Cache verbleiben und lange Zeit zu Beschädigungen führen.

Ein konkretes Beispiel : Im Zusammenhang mit der COVID-19-Pandemie kam es im Frühjahr 2020 zu einer Welle von DNS-Spoofing-Angriffen. Sie bestanden aus Router- Hijacking- Angriffen , bei denen eine böswillige IP-Adresse für den DNS-Server auf Routern mit unsicherem Administratorzugriff registriert wurde. Das Opfer erhielt eine angebliche Mitteilung der Weltgesundheitsorganisation, in der es ihn aufforderte, unverzüglich einen Informationsantrag auf COVID-19 zu installieren. In Wirklichkeit war die Software ein Trojaner. Bei der Installation durch eine leichtgläubige Person durchsuchte der Trojaner sein lokales System und versuchte, vertrauliche Daten zu erfassen, um ein vollständiges Profil zu erstellen und es für andere Spear-Phishing- Angriffe gegen das Opfer zu verwenden. Die gestohlenen Daten enthielten Folgendes:

- Cookies (Browser)

- Browserverlauf

- Zahlungsdetails (Browser)

- Gespeicherte Zugangsdaten (Browser)

- Gespeicherte Formulardaten (Browser)

- Geldbörsen für Kryptowährungen

- Alle Arten von Textdateien auf dem Gerät

- Datenbanken für die Zwei-Faktor-Authentifizierung (2FA)

Varianten des DNS-Spoofing

Die nächsten drei Angriffsvarianten beziehen sich auf das zu Beginn vorgestellte Schema (AC).

Variante (A): Angriff auf Client oder lokalen Router

Bei dieser Variante des DNS- Spoofing- Angriffs wird das lokale Gerät oder der Router böswillig manipuliert . Grundsätzlich ist für das Opfer anscheinend alles normal: Das Gerät stellt problemlos eine Verbindung zum DNS-Server her. Böswillige IP-Adressen werden jedoch an den angeforderten Hostnamen zurückgegeben .

Die Bedrohung durch diese Angriffe bleibt bestehen, bis Manipulationsschutzmaßnahmen ergriffen werden. Der Cyberkriminelle benötigt einen Angriffsvektor, um das Eindringen durchzuführen. Dies kann ein technischer Aspekt, ein offener Administratorzugriff oder ein schwaches Passwort sein. Der Angreifer kann Sie auch durch Social Engineering davon überzeugen, die Änderung selbst vorzunehmen, ohne die Bedrohung wahrzunehmen.

Spoofing von DNS-Servern auf dem lokalen System

Bei lokalem Hijack , einer anderen bekannten Form von DNS- Spoofing- Angriffen , wird die IP-Adresse des DNS-Servers in den Netzwerkeinstellungen des lokalen Geräts mit einem schädlichen Wert konfiguriert.

Das Opfer kann die Änderung leicht bemerken und korrigieren. Das Problem ist, dass Manipulationen häufig mit Malware kombiniert werden , die die korrigierten Daten des Opfers erneut fälscht.

Verwenden Sie das Online-Tool WhoismyDNS, um zu überprüfen, ob Sie Opfer dieser Art von DNS- Spoofing- Angriff geworden sind .

Behandlung der Hosts-Datei auf dem lokalen System

Die meisten Betriebssysteme verwenden die sogenannte Hosts- Datei , um die Auflösung von Namen bestimmter Domänen auf dem lokalen System zu ermöglichen. Wenn ein böswilliger Eintrag in diese Datei eingefügt wird, wird der Datenverkehr in den Händen des Angreifers auf einen Server umgeleitet.

Die Manipulation hat kein Ablaufdatum, obwohl ein Computer-versiertes Opfer sie leicht erkennen kann. Eine einfache Änderung der Hosts-Datei reicht aus, um das Problem zu beheben.

Entführung des lokalen Routers

Die Standard-IP-Adresse eines DNS-Servers des Internetproviders wird auf dem lokalen Router konfiguriert. Während eines Hijack- Angriffs auf den Router wird dieser durch einen böswilligen Wert ersetzt. Der Angriff bedroht den gesamten Datenverkehr, der durch den Router geleitet wird . Wie in jedem Heim oder Büro verwenden häufig mehrere Geräte den Router, um eine Verbindung herzustellen. Die Opfer dieses Angriffs können mehrere sein.

Viele Benutzer vergessen, dass sie den Router selbst konfigurieren können, sodass dieser Angriff in der Regel lange Zeit verborgen bleibt . Wenn Probleme auftreten, geben die Opfer im Allgemeinen dem Gerät selbst und nicht dem Router die Schuld. Aus diesem Grund sollten Sie sich den Router auch als Fehlerquelle vorstellen, wenn ungewöhnliche Fehler auftreten.

Verwenden Sie den F-Secure Router Checker, um zu überprüfen, ob Sie Opfer dieser Art von DNS- Spoofing- Angriff geworden sind .

Variante (B): Angriff auf die Antwort des DNS-Servers

Diese Variante des DNS-Spoofing besteht aus einem Man-in-the-Middle-Angriff . Der Angreifer gibt sich als DNS-Server des Opfers aus und gibt eine böswillige Antwort aus. Der Angriff funktioniert, weil der DNS-Verkehr auf dem unverschlüsselten User Datagram Protocol (UPD ) basiert . Für das Opfer kann die Authentizität von DNS-Antworten nicht garantiert werden.

Andere Angriffsformen wie ARP-Spoofing und MAC-Spoofing können als Gateway zum lokalen Netzwerk verwendet werden. Die Anwendung von Verschlüsselungstechnologien schützt vor vielen Man-in-the-Middle-Angriffen .

Variante (C): DNS-Serverangriff

Diese Form des Angriffs DNS – Spoofing wird gegen einen legitimen DNS – Server gerichtet , und daher können viele Anwender auswirken. Dies ist ein Angriff auf hoher Ebene, da viele Sicherheitsmechanismen normalerweise umgangen werden müssen, um den Server zu knacken.

DNS-Cache-Vergiftung auf dem Server

DNS-Server sind hierarchisch angeordnet und kommunizieren miteinander. Ein Cyberkrimineller kann IP-Spoofing verwenden, um sich als einer von ihnen auszugeben. In diesem Fall überzeugt der Angreifer den Server eine gefälschte IP – Adresse für eine Domain zu übernehmen, und der Server speichert die bösartigen Eintrag : So wird der Cache „vergiftet“.

Sobald der Cache vergiftet ist, antwortet jede an den Server gesendete Anfrage dem Opfer mit einem böswilligen Eintrag. Die Bedrohung bleibt aktiv, bis der Eintrag aus dem Cache entfernt wird. Als Server-Schutzmechanismus gibt es die DNSSEC-Erweiterung, mit dem die Sicherheit in den Kommunikationsprozessen des Servers innerhalb der DNS gewährleistet werden kann.

Verwenden Sie den IONOS-Domänenschutzdienst, um Ihre Domäne vor Manipulationen zu schützen.

Hijacking von DNS-Servern

Diese als Rogue Hijack bekannte Form der Bedrohung stellt einen ziemlich komplexen Angriff auf DNS dar. Damit übernimmt der Angreifer die Kontrolle über einen legitimen DNS-Server. Einmal kompromittiert, schützen selbst die neuesten DNS-Chiffren es nicht . Durch die Verschlüsselung von Inhalten kann das Opfer jedoch zumindest auf den Angriff aufmerksam werden.

So schützen Sie sich vor DNS-Spoofing

Wie wir gesehen haben, stellt DNS- Spoofing eine ernsthafte Gefahr dar. Glücklicherweise gibt es eine Reihe einfacher Maßnahmen, die einen wirksamen Schutz gegen DNS- Spoofing bieten .

Verwenden Sie die Verschlüsselung, um sich vor DNS-Spoofing zu schützen

In der Regel bieten Verschlüsselungsmethoden zwei Hauptvorteile:

- Die Daten sind gegen den Zugriff unbefugter Dritter geschützt.

- Die Echtheit der Teile der Kommunikation ist garantiert.

Der zweite Punkt ist ein besonders kritischer Faktor im Kampf gegen die DNS – Spoofing : wenn der Angreifer einen nimmt die Identität legitime Host , dies erzeugt ein Zertifikat Fehler auf der Seite des Benutzers. Auf diese Weise wird der versuchte Betrug aufgedeckt.

Verwenden Sie die Transportcodierung

Für ein grundlegendes Schutzniveau sollte die Sicherheit möglichst vieler Verbindungen durch die üblichen Methoden der Transportverschlüsselung gewährleistet werden. Vorzugsweise sollten Sie Webseiten über HTTPS aufrufen . Mit dem bekannten HTTPS Everywhere-Browser-Plug-In können Sie eine sichere Verbindung zu Webseiten herstellen, die Inhalte sowohl über HTTP als auch über HTTPS bereitstellen. Außerdem sollten Sie in Ihren E-Mail-Programmen konfigurierte Verbindungen (IMAP, POP3 und SMTP) und sichere Protokolle wie TLS und SSL verwenden.

Wenn Ihre Verbindungen durch Transportverschlüsselung geschützt sind, sind Sie zumindest über DNS-Spoofing- Angriffe informiert : Da der böswillige Host nicht über das Sicherheitszertifikat des realen Hosts verfügt , warnen der Browser und das E-Mail-Programm, wenn die Verbindung hergestellt wird . Auf diese Weise haben Sie die Möglichkeit, die Verbindung zu unterbrechen und andere Sicherheitsmaßnahmen zu ergreifen.

DNS-Verkehr verschlüsseln

Die Transportverschlüsselung schützt die Datenübertragung, behebt jedoch nicht die Sicherheitsanfälligkeit der Verbindung mit dem DNS-Server, sodass sie zum schwächsten Glied in der Kette wird. Der Benutzer kann jedoch Schritte unternehmen, um DNS-Abfragen zu verschlüsseln . Einige bemerkenswerte sind insbesondere DNSCrypt, DNS über HTTPS (DoH) und DNS über TLS (DoT). Alle diese Technologien schützen vor gefährlichen Man-in-the-Middle-Angriffen, obwohl keine von ihnen in die beliebtesten Betriebssysteme integriert ist. Außerdem muss der DNS-Server die entsprechende Technologie unterstützen, um auf die DNS-Verschlüsselung zugreifen zu können.

Verwenden Sie ein virtuelles privates Netzwerk

Neben den Transport verschlüsselt und die Verbindung zu dem DNS – Server zu schützen, kann ein virtuelles privates Netzwerk (VPN) verwendet werden , um Schutz gegen erhöhen DNS – Spoofing . Bei Verwendung eines VPN werden alle Verbindungen über einen verschlüsselten Tunnel hergestellt. Es ist wichtig zu erwähnen, dass in den meisten VPN-Programmen die IP-Adresse eines DNS-Servers gespeichert werden kann. Auf diese Weise bietet das VPN bei böswilliger Adresse keinen Schutz vor DNS-Spoofing.

Wenn Sie nicht viel Zeit mit der Auswahl eines VPN-Anbieters verschwenden möchten, können Sie die kostenlose WARP-App von Cloudflare verwenden, die VPN-Funktionalität und DNS-Verschlüsselung über den öffentlichen DNS-Resolver 1.1.1.1 von Cloudfare bietet. Weitere Informationen dazu finden Sie im nächsten Abschnitt. In dieser Anwendung wird eine erhöhte Sicherheit von einer intuitiven Benutzeroberfläche begleitet. Derzeit ist es nur für mobile Geräte verfügbar, in Zukunft wird es jedoch auch die Desktop-Version für Windows und Mac haben.

Verwenden Sie ein öffentliches Netzwerk, um DNS aufzulösen

Eine der wirksamsten Schutzmaßnahmen gegen DNS- Spoofing ist die Verwendung eines öffentlichen DNS-Resolvers. Die Installation ist so einfach, dass praktisch jeder Benutzer sie auf seinem Gerät konfigurieren kann. Dazu müssen Sie nur den in Ihrem System registrierten DNS-Server ändern. Als Beispiel können wir das Quad9-Netzwerk nennen, das von der gleichnamigen gemeinnützigen Organisation zur Verfügung gestellt wird.

Die Verwendung eines öffentlichen DNS-Dienstes bietet die folgenden Vorteile:

- Schnelle DNS-Antwortgeschwindigkeit: Große DNS-Netzwerke verwalten Dutzende von Servern auf der ganzen Welt. Durch das sogenannte Anycast-Routing wird immer der geografisch nächstgelegene Server für die Namensauflösung verwendet, was sich in kurzen Antwortzeiten niederschlägt.

- Hoher Schutz und Anonymität: Viele Internetanbieter verkaufen die Daten ihrer Kunden, die während des DNS-Verkehrs offengelegt werden. Öffentliche Löser speichern normalerweise nur wenig oder gar keine Benutzerdaten und bieten so ein hohes Maß an Schutz und Anonymität.

- Keine Auferlegung von Zensurmaßnahmen: Staatliche Zensurverpflichtungen gelten nur innerhalb der Grenzen eines Landes. Internetprovider sind in der Regel im eigenen Land des Kunden tätig und daher verpflichtet, diese aufzuerlegen. Im Gegenteil, ein im Ausland eingerichteter öffentlicher DNS-Dienst kann seine Dienste weltweit anbieten, ohne die von einem Staat verordnete Zensur einhalten zu müssen.

- Unterstützung für aktuelle Sicherheitsstandards: Große öffentliche DNS-Netzwerke sind darauf spezialisiert, ausschließlich DNS-Anfragen zu beantworten. Daher sind sie Vorreiter bei der Anwendung von Sicherheitsstandards wie DNSSEC, DoH, DoT und DNSCrypt.

- Blockierung bösartiger Domänen: Die Verwendung eines öffentlichen DNS-Resolvers kann auch vor Malware und Phishing schützen . Bekannte schädliche Domains werden zu Blacklists hinzugefügt. Beim Versuch, auf sie zuzugreifen, wird der Benutzer auf eine Warnseite umgeleitet.

In der folgenden Tabelle sind die beliebtesten öffentlichen DNS-Netzwerke zusammengefasst. Alle diese Dienste werden redundant mit zwei IP-Adressen konfiguriert. Wenn der erste der beiden Server nicht gefunden wird, wird der zweite verwendet. Einige Netzwerke bieten andere IP-Adressen an, unter denen zusätzliche Funktionen aktiviert werden können, z. B. der Kinderschutz.

|

|

Inhalte filtern |

Datenschutz |

Nennen Sie die IP-Adressen des Servers |

|

Quad9 |

Filterung bösartiger Domänen |

Keine Benutzerdatenregistrierung |

9.9.9.9 und 149.112.112.112 |

|

Cloudflare-DNS-Familie |

Filterung bösartiger Domänen und Schutz von Kindern |

Keine Benutzerdatenregistrierung |

1.1.1.3 und 1.0.0.3 |

|

Cloudflare DNS |

Keine Filterung |

Keine Benutzerdatenregistrierung |

1.1.1.1 und 1.0.0.1 |

|

DNS.watch |

Keine Filterung |

Keine Benutzerdatenregistrierung |

84.200.69.80 und 84.200.70.40 |

Das DNS-Spoofing stellt eine ernsthafte Bedrohung dar. Die Verwendung von Verschlüsselungstechnologien in Kombination mit einem öffentlichen DNS-Auflösungsnetzwerk schützt uns in hohem Maße vor dieser Art von Angriff.