Es gibt viele Linux-Distributionen für Sicherheit und Pentesting . Die bekannteste ist Kali Linux, das mit vielen vorinstallierten Tools geliefert wird. Dieser Vorteil wirkt sich jedoch auch auf die langsamere Leistung aus und bietet eine so große Anzahl von Tools, die nur von wenigen verwendet werden das bekannteste

BackBox ist eine Distribution, die auf Ubuntu basiert und entwickelt wurde, um Penetrationstests und Sicherheitstests zusätzlich zu ethischem Hacking durchzuführen.

Es wurde speziell entwickelt und optimiert, um schnell und einfach zu bedienen zu sein. Es gibt uns weniger Werkzeuge, aber die beliebtesten und am häufigsten verwendeten für jede Aufgabe. Es bietet eine optimierte Desktop-Umgebung, so dass die Leistung und der Verbrauch von Ressourcen minimal sind, ohne die Ästhetik zu vernachlässigen. Backbox verfügt über ein eigenes Software-Repository, das immer aktualisiert wird, wobei ein besonderer Schwerpunkt auf Sicherheits- und Hacking-Tools liegt, um stabil und sicher zu sein .

Derzeit sind Netzwerkinfrastrukturen zu komplex. Ein Forscher oder Sicherheitsadministrator in der Infrastruktur eines Netzwerks oder eines Servers benötigt agile Tools, um keine Zeit zu verschwenden und viel Ressourcen zu verbrauchen. Mit BackBox kann ein Spezialist auf einfache Weise die Aufgaben des Pentesting, der Sicherheitsbewertung oder des ethischen Hacking auf der Suche nach Schwachstellen in einem gesamten Unternehmen verwalten. Dabei kann mit wenigen Ressourcen und einer minimalen Zeit ein gesamtes Netzwerk getestet werden.

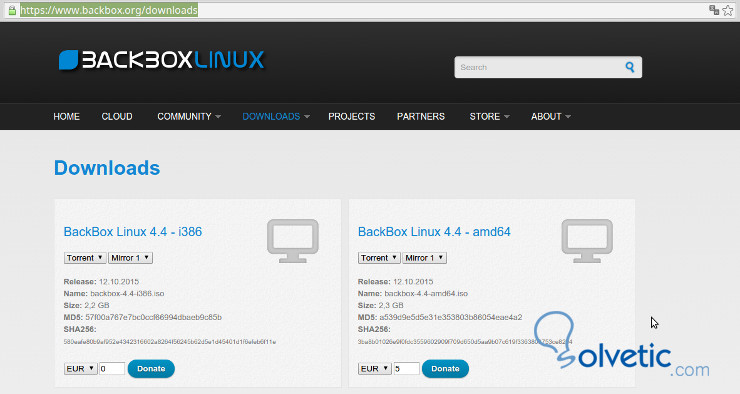

Wir können BackBox von seiner offiziellen Website herunterladen . Wir werden wählen, ob wir es per Torrent oder http herunterladen möchten. Wenn wir es dann kostenlos als Spende herunterladen möchten, geben wir 0 Euro oder wir können auch eine Spende hinterlassen.

Das Hauptziel der BackBox ist es, durch ein hochgradig anpassbares System und eine gute Leistung eine Alternative zu Kali bereitzustellen. BackBox der leichte Fenstermanager Xfce. Es kann im Live-CD-Modus verwendet, auf einem Computer installiert oder auf einem bootfähigen USB-Stick installiert werden.

Backbox enthält einige der am häufigsten verwendeten Sicherheits- und Analysetools von Fachleuten mit dem Ziel, die Ziele umfassend zu verbreiten, angefangen von der Analyse von Webanwendungen über das Netzwerk der Analyse bis hin zu Tests der Inhalationsbeständigkeit Dies umfasst auch die Bewertung von Sicherheitslücken, computerforensische Analysen und Penetrationstests. Enthält exklusive Tools für die Analyse von mit cms entwickelten Websites, die in einigen Fällen eine spezielle Analyse ihrer Plugins und Komponenten erfordern.

BackBox wird mit einer minimalen Anzahl vorinstallierter Software geliefert, die nicht nur für die Sicherheit, sondern auch für andere Computeraufgaben erforderlich ist. Wenn wir sie jedoch anpassen oder Änderungen vornehmen oder zusätzliche Tools hinzufügen möchten, die nicht in den Repositorys vorhanden sind, stimmen alle Systemanpassungen überein für Ubuntu oder Debian Distributionen.

Eine der interessantesten Eigenschaften von BackBox ist, dass es anonyme Funktionen integriert hat, beim Start stark geschützt ist, die MAC-Adresse des Computers ändert, auf dem es ausgeführt wird, und den Hostnamen zufällig ändert, wodurch das System nicht nachvollziehbar oder identifizierbar wird das Netzwerk, während es in Betrieb ist.

Darüber hinaus bietet das integrierte BleachBit-Tool zur Bereinigung von Spuren der Datensätze ein zusätzliches Maß an Sicherheit.

Darüber hinaus verfügt BackBox über ein RAM-Reinigungssystem, mit dem Sie sicherstellen können, dass niemand Ihre Privatsphäre gefährdet, und das System vor der Wiederherstellung von Speicherdaten schützt. Es verfügt auch über eine vollständige Festplattenverschlüsselung der Festplattenverschlüsselung in der Installationsphase unter Verwendung von LVM mit LUKS LUKS (Linux Unified Key Setup) ist eine Festplattenverschlüsselungsspezifikation. Während die meisten Festplattenverschlüsselungssoftware, die es ermöglicht, die Informationen zu verschlüsseln.

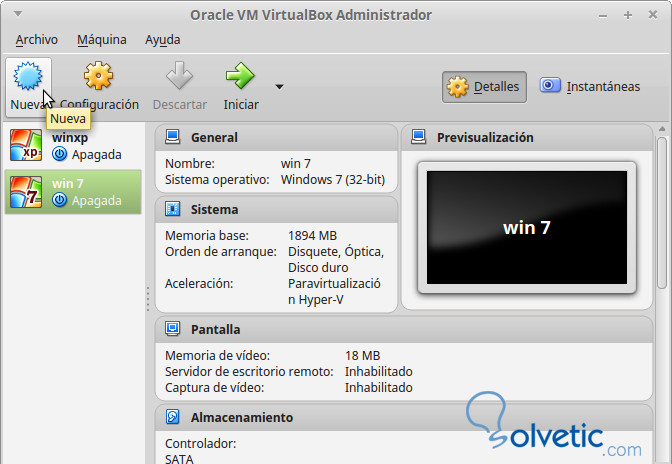

Dann installieren wir BackBox in VirtualBox, um VirtualBox von seiner Seite herunterzuladen . VirtualBox funktioniert unter Linux oder Windows. Im Ubuntu-Tutorial zur Linux-Installation haben wir gesehen, wie VirtualBox unter Windows installiert wird. Unter Linux verwenden wir deb-Pakete mit GDebi oder über die Befehlszeile.

Als nächstes erstellen wir die virtuelle Maschine, auf der wir BackBox installieren. Wir gehen zur Option Neu.

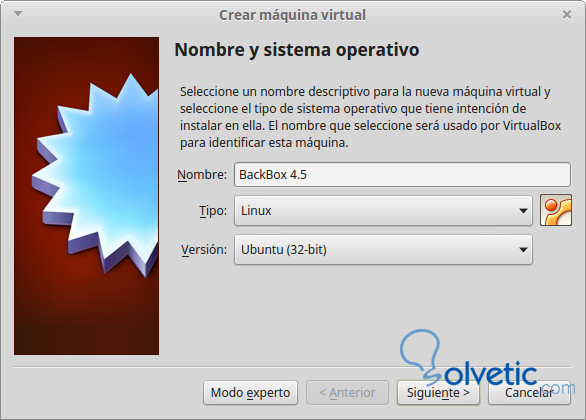

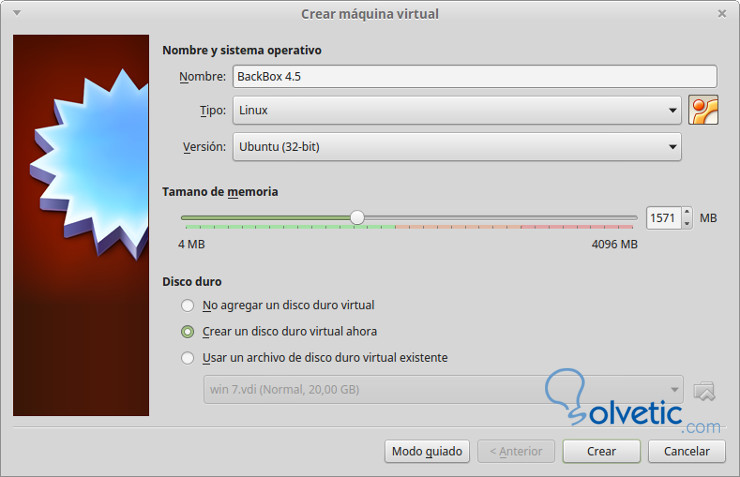

Als nächstes vergeben wir in diesem Fall den Namen der Installation und die Art der Distribution Ubuntu 32 Bit und die Distribution ist BackBox 4.5.

Dann können wir den Expertenmodus verwenden und alle Schritte auf einem Bildschirm ausführen oder sie Schritt für Schritt ausführen.

Wenn wir auf die Schaltfläche Expertenmodus klicken, wird der folgende Bildschirm angezeigt.

Wir können den geführten Modus jedoch Schritt für Schritt befolgen, um detaillierte Erklärungen zu erhalten, und wir werden zum Bildschirm gehen, um den Ram-Speicher zuzuweisen.

Dann klicken wir auf Weiter und gehen zum Bildschirm, um eine virtuelle Festplatte zu erstellen, um eine vorhandene virtuelle Maschine zu verwenden, wenn wir sie importieren möchten, die bereits von uns angepasst wurde.

Als nächstes klicken wir auf Erstellen und gehen zum Bildschirm, um den Typ der virtuellen Festplatte auszuwählen. In einem Tutorial, das ich schon gemacht habe

BadStore: Web für Pentesting-Tests

Ich habe die gängigsten Arten von virtuellen Laufwerken und ihre Verwendung erläutert und eine weitere Installation eines Pentestsystems vorgestellt.

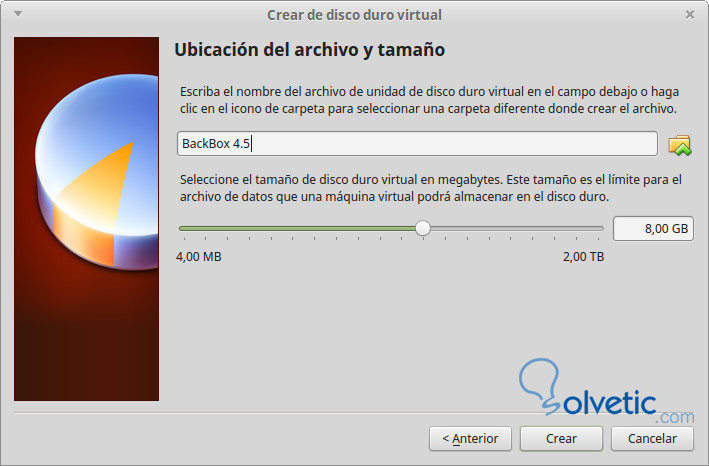

Als Nächstes geben wir den Speichertyp an, wenn er eine feste oder dynamische Größe hat.

Dann müssen wir die Größe der virtuellen Festplatte angeben. Die Installation von BackBox belegt 4 Gigabyte, sodass wir mit 8 GB virtueller Festplatte problemlos arbeiten können.

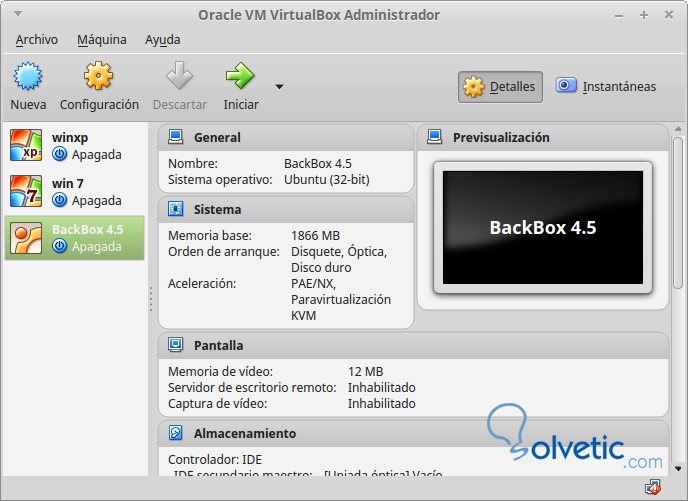

Schließlich beenden wir die Erstellung der virtuellen Maschine und kehren zum Hauptbildschirm zurück, um mit der Installation der ISO zu beginnen.

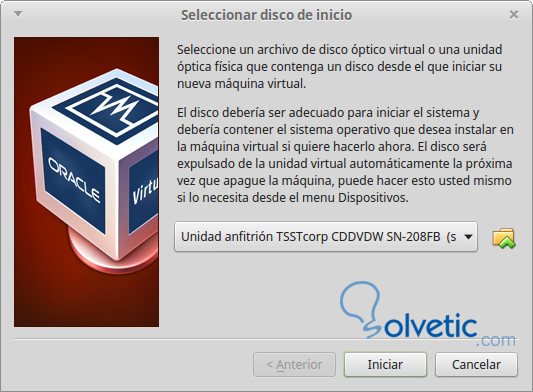

Wenn Sie beginnen, werden Sie von uns gefragt, in welchem Gerät sich die ISO befindet, ob auf einem DVD-Gerät oder in einem Ordner.

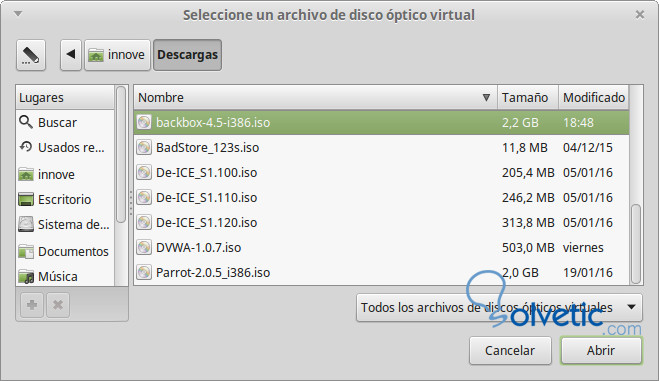

In diesem Fall laden wir es herunter und suchen es im Ordner Downloads.

Dann klicken wir auf die Schaltfläche Start und es startet die Ausführung im LiveDVD-Modus und zeigt uns den Hintergrundbildschirm von BackBox.

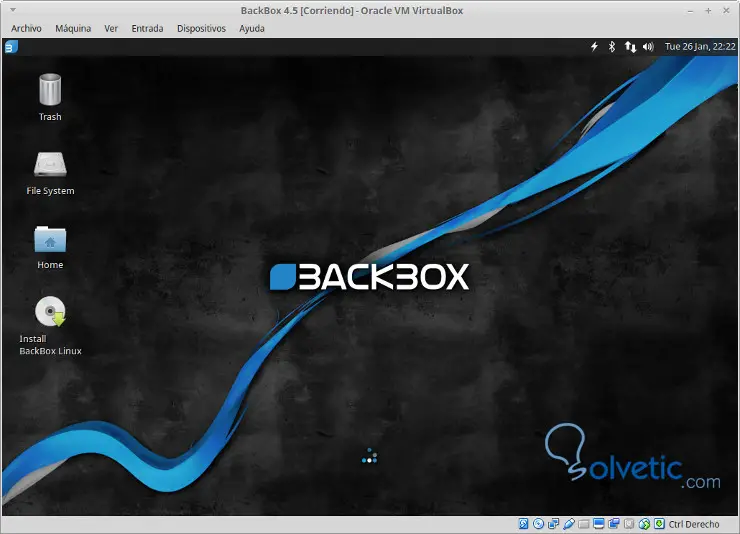

Am Ende des Starts sehen wir den BackBox-Desktop. Das Menü befindet sich oben, wo das Logo B ist.

Innerhalb der Optionen können wir es auf der virtuellen Festplatte installieren oder im LiveDVD-Modus verwenden, ohne es zu installieren. Wir können es auch auf eine DVD brennen, um es auf jedem Computer zu verwenden, ohne es zu installieren, und Tests mit den von BackBox angebotenen Tools durchführen.

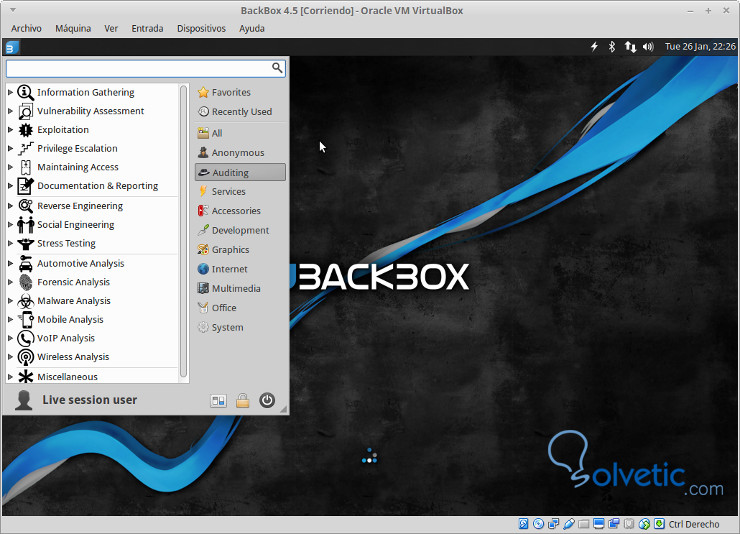

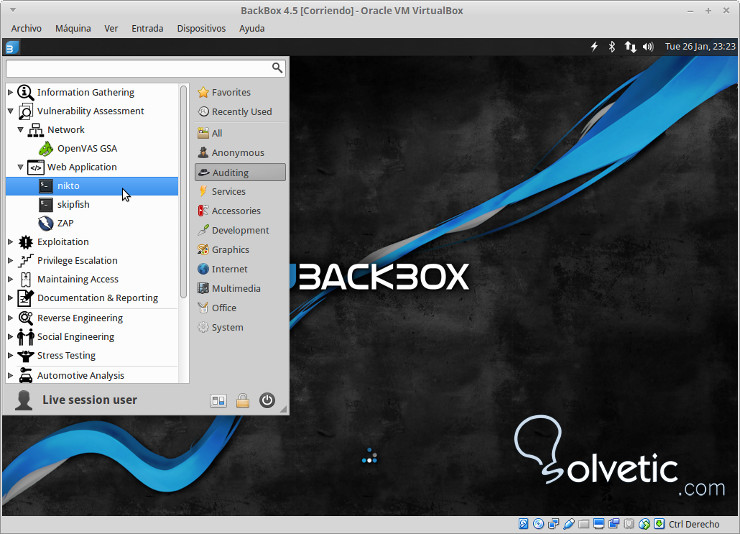

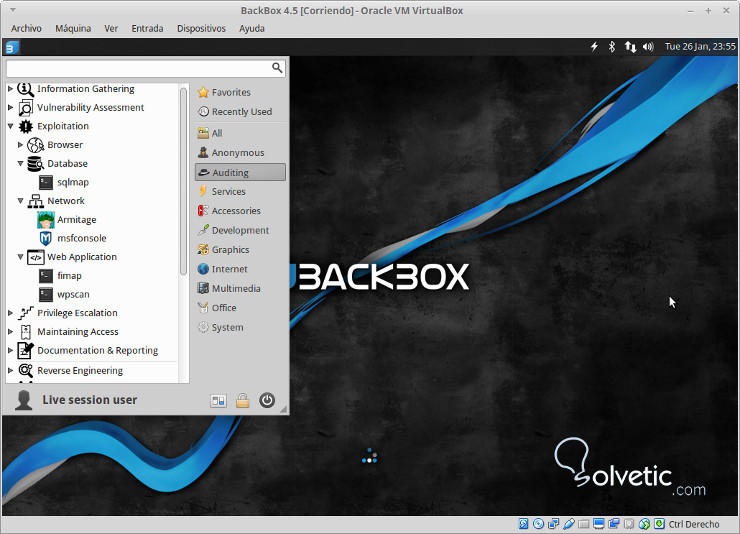

Als nächstes gehen wir zum Menü und in der rechten Spalte sehen wir die Option Auditing , in der die Werkzeuge nach Kategorien geordnet sind.

Die Menüs und Werkzeuge sind folgende:

Das Sammeln von Informationen ist die erste Aufgabe, die ein Sicherheitsadministrator ausführen muss . Hierbei werden Informationen im Netzwerk, auf dem Server oder auf einem Remotecomputer gesammelt. Dies kann sehr hilfreich sein, um die Sicherheitstests zu starten. Diese Kategorie ist in zwei Unterkategorien unterteilt.

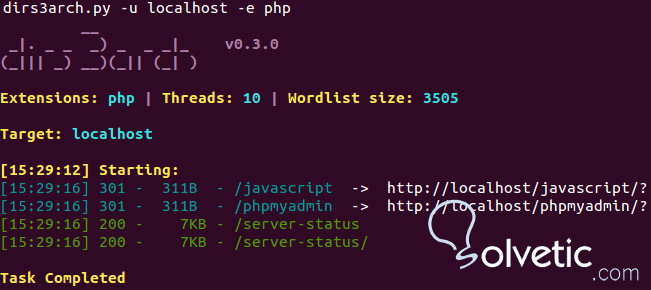

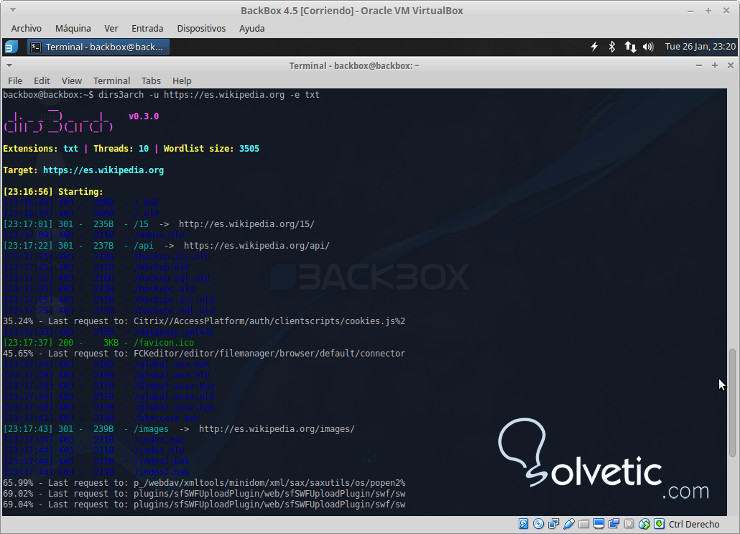

Zum Beispiel suchen wir mit dem Befehl, ob es txt-Dateien in Wikipedia gibt

dirs3arch -u https://es.wikipedia.org -e txt

Das Ergebnis nach einer langen Suche ist eine Liste aller Dateien, die nicht nur auf die txt-Erweiterung, sondern auch auf das ähnliche Format reagieren, wobei die Verzeichnisse angezeigt werden, in denen sich diese Dateien befinden.

Nachdem Sie die Informationen durch verschiedene Suchvorgänge gesammelt haben, besteht der nächste Schritt darin, diese Informationen zu analysieren und eine Bewertung der Sicherheitsanfälligkeit vorzunehmen. Dabei werden die im System vorhandenen Sicherheitsanfälligkeiten ermittelt und mithilfe von Scan-Tools analysiert.

Einige Tools sind so bekannt, wie wir sie in den Tutorials behandeln:

- OpenVAS Security Suite zur Schwachstellenanalyse

- Scannen Sie Schwachstellen in Webservern mit Nikto

- Sicherheitslücke einer Website mit ZAP prüfen

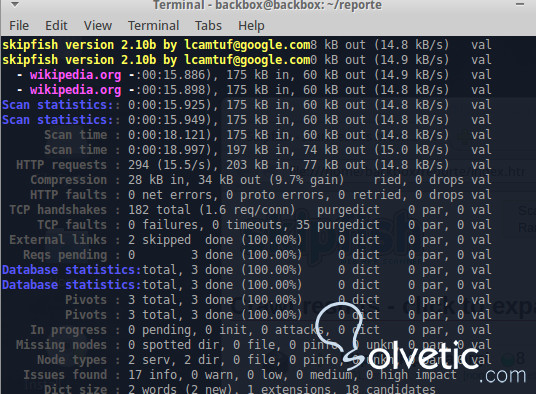

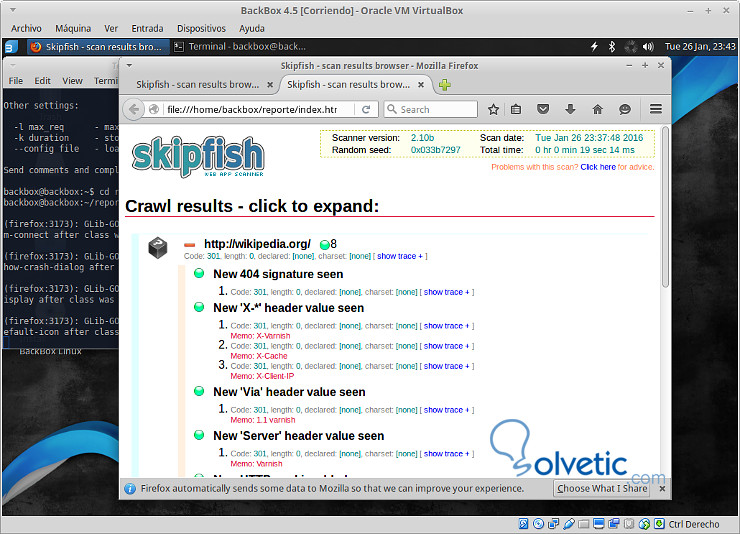

Skipfish ist ein Tool, das nach Sicherheitslücken in Webanwendungen von Websites sucht . Nach dem Scan wird ein Bericht in Form einer interaktiven Karte angezeigt, indem eine rekursive Ablaufverfolgung durchgeführt wird. Verwendet ein Wörterbuch für Sicherheitslücken, um bekannte Probleme zu identifizieren.

Wir führen den folgenden Befehl aus, der den Ordner angibt, in dem der Bericht gespeichert und das Web gescannt werden soll:

skipfish -o ./reporte/ http://google.com

Dann können wir durch den folgenden Befehl den Bericht sehen:

CD-Bericht Firefox index.html

Jedes Element kann angezeigt werden, um weitere Optionen des Berichts im Detail anzuzeigen.

Ausnutzung ist die Verwendung von Techniken, bei denen eine Schwäche oder ein Fehler in einem Dienst oder einer Software wie MySQL oder einer bestimmten Komponente verwendet wird, um in das System einzudringen. Dies kann durch die Verwendung eines Exploits geschehen , bei dem es sich um ein automatisiertes Skript handelt, mit dem ein böswilliger Angriff auf die Systeme ausgeführt wird, die wir zu hacken versuchen .

Hier finden wir Tools wie Sqlmap, um Datenbanken zu hacken, wie wir es schon zu seiner Zeit gesehen haben:

SQLMAP SQL Injection / Ethisches Hacken

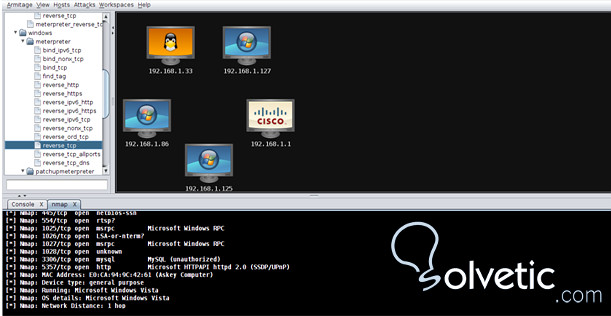

Wir haben auch Metasploit über msfconsole und Armitage, ein grafisches Tool mit Metasploit , das Ziele visualisiert und Angriffsmethoden empfiehlt.

Mit Armitage können wir beispielsweise nmap von Metasploit verwenden , um ein Netzwerk zu scannen, das den zu scannenden IP-Bereich angibt, beispielsweise 192.168.1 / 24, und das Ergebnis in grafischer Form anzeigen, um dann Angriffe auf jeden Host auszulösen.

Weitere Tools in der Unterkategorie Webanwendungen ist Fimap, ein Python-Tool zum Überwachen und Ausnutzen von LFI / RFI-Fehlern (einschließlich lokaler und entfernter Dateien) in Webanwendungen. Dieses Tool wird verwendet, um URLs des Typs anzugreifen:

http://midominio.com/index.php?page=mipagina

Wir haben auch das Tool WPScan, ein Tool, das aktualisiert wird, um die Sicherheit von mit WordPress erstellten Websites zu überprüfen. Dieses Tool verwaltet eine Datenbank mit vielen von diesem CMS verwendeten Plugins und den regelmäßig gemeldeten Sicherheitsproblemen.

Wenn wir bereits Zugriff auf das System hatten, aber keine Root-Benutzerrechte haben, haben wir keine Möglichkeit, das System zu verwalten. Um zu versuchen, eine Root oder einen Administrator zu erreichen, verfügen wir über die Brute-Force-Tools für Kennwörter wie hydra, jhon the ripper und andere .

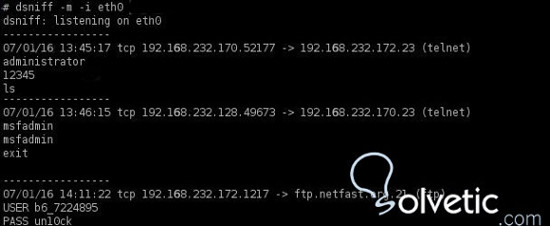

Wir haben auch Sniffing-Tools wie Wireshark, die wir in diesem Tutorial gesehen haben. Erfassen und analysieren Sie den Netzwerkverkehr mit Wireshark und Dsniff, einem Tool zum Ausspähen und Erfassen von Passwörtern und Netzwerkverkehr, indem Sie Tools zum Analysieren verschiedener Netzwerkprotokolle verwenden, die das Anwendungen und somit in der Lage sein, relevante Informationen zu extrahieren.

Als Beispiel für das Ausspionieren von Passwörtern durch Dsniff verschiedener Dienste eines Ethernet-Netzwerks können wir Benutzer und Schlüssel von Telnet und FTP sehen.