Erstellen Sie immer starke Schlüssel

y otros. Ihre Passwörter müssen aus mindestens 8 Zeichen bestehen und Groß- und Kleinbuchstaben, Namen und einige Sonderzeichen wie _ @ () + – <> / und andere enthalten. Das Beste ist, dieses Tutorial nicht zu verpassen.

Halten Sie den Server auf dem neuesten Stand. Der erste, der das SSH betritt, sollte das System aktualisieren (yum update in CentOS und ähnlichem und apt-get upgrade in Debian). nano actualizar.sh Dies kann sogar mit einem einfachen Cron programmiert werden, wie zum Beispiel aus dem Ternimal, in dem wir nano update.sh schreiben

In die Datei schreiben wir den Debian- oder Ubuntu-Update-Befehl

apt-get update & ap-get -y upgrade

Für Fedora oder Centos

yum -y update

: Dann zeichnen wir es mit CRTL + O auf und erteilen ihm die Ausführungserlaubnis :

chmod a + x update.sh

Dann bearbeiten wir die crontab vom Terminal aus mit dem Befehl crontab -und schreiben die Befehle

00 23 * * sun root update.sh

Aktualisieren Sie am Sonntag um 23 Uhr oder um die Stunde, zu der weniger Benutzer verbunden sind

: Deaktivieren Sie über das von uns eingegebene Terminal nicht benötigte Dienste, um Angriffe zu vermeiden und Ressourcen zu optimieren :

chkconfig -list

// liste alle aktiven Dienste auf

: Nachdem Sie die Liste gesehen haben, wenn Sie eine deaktivieren möchten, halten wir sie zuerst an und deaktivieren sie dann :

Service-Tassen stoppen Chkconfig Tassen ab

Beschränken Sie den Zugriff auf unerwünschte Benutzer. Viele Angriffe werden von IP-Adressen ausgeführt, die bereits gemeldet wurden. In bestimmten Ländern ist es daher ideal, diese IP-Adressen zu blockieren . Diese Vorgehensweise sollte vom Serveradministrator durchgeführt werden und erfordert, dass Webentwickler dies in ihren .htaccess- Dateien tun

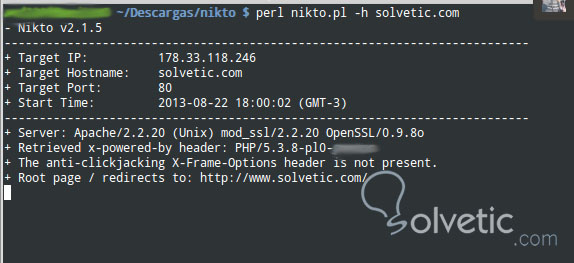

Verwenden Sie auch Tools wie Nikto, ein Open-Source-Webserverscanner , mit dem bekannte Sicherheitslücken und Probleme, darunter mehr als 3200 Dateien und potenziell schädliche Codes, auf mehr als 600 Servertypen und typische Probleme mit Versionen in erkannt werden Mehr als 230 Server Was gescannt wird, sowie deren Plugins werden sehr häufig aktualisiert und können auf Wunsch kostenlos heruntergeladen werden.

Diese Software kann von www.cirt.net/nikto2 bezogen werden . Nikto ist für Windows-, MAC OS- und Linux-Plattformen verfügbar . Wir werden die Installation und Verwendung der Linux-Version sehen, zuerst sollten wir einige notwendige Abhängigkeiten wie Perl, libwhisker activestate per openssl und nmap installieren .

Laden Sie die Software herunter und entpacken Sie,

tar -xvf nikto-2.1.5.tar.bz2

Wir müssen nur das erstellte Verzeichnis eingeben und die Anwendung nikto.pl sowie die erforderlichen Parameter ausführen .

: Scannen Sie ein Web :

./nikto.pl -h [url = "http://www.meinedomain.com/"] www. [/ url] [url = "http://www.meinedomain.com/"] meinedomain [/ url] [url = "http://www.mydomain.com"] .com [/ url]

IP scannen:

./nikto.pl -h 190.26.100.122

: Um das Nikto-Repository auf dem neuesten Stand zu halten, müssen wir den folgenden Befehl verwenden :

./nikto.pl -update

: Um einen Host und einen bestimmten Port zu testen, verwenden wir die folgenden Befehle :

./nikto.pl -h Host -p Port

Mehrfaches Scannen nach einem Server mit mehreren Domänen. Wir erstellen eine Datei host.txt im selben Verzeichnis wie das Nikto-Skript und schreiben in jede Zeile den zu testenden Host:

www.mydomain.com www.mydomain.com:443 www.domain.com

: Dann führe ich im selben Verzeichnis des Skripts nikto aus, um die Datei mit den zu testenden Parametern und dem zu testenden Host aufzurufen :

./nikto.pl -h hosts.txt

All diese Maßnahmen sind wichtig, um die Sicherheit von Servern zu verwalten, zu kontrollieren und zu überwachen.