Die Sicherheit von Informationen ist eine der wichtigsten Aufgaben, die wir heute bewältigen müssen, da die Informationen bei den ständigen internen und externen Bedrohungen immer anfällig und anfällig sind , in die falschen Hände zu geraten.

Es stehen verschiedene Methoden zum Schutz von Informationen zur Verfügung , vom Hosten der Daten in der Cloud bis zur Einrichtung strenger Firewall-Regeln. Wir können jedoch praktische, zuverlässige Methoden mit verschiedenen Sicherheitsoptionen auswählen. Eine davon ist das Verschlüsseln und Einrichten eines Passworts für unsere Geräte. In diesem Fall spricht TechnoWikis über die USB-Medien, die anfälliger für Angriffe sind. Um dies zu vermeiden, müssen wir den Inhalt verschlüsseln und ein Passwort vergeben , auf das nur der Benutzer des USB zugreifen kann. Wir werden lernen, LUKS zusammen mit Cryptsetup zu verwenden.

LUKS (Linux Unified Key Setup) ist ein Standard für die Festplattenverschlüsselung in Linux-Umgebungen. Dank LUKS wird ein Standard-Festplattenformat angeboten, das die Kompatibilität zwischen den verschiedenen Distributionen erleichtert, aber auch die sichere Verwaltung von Passwörtern für mehrere Benutzer ermöglicht. LUKS speichert alle notwendigen Konfigurationsinformationen im Header der Partition. Dies erleichtert den vollständigen und problemlosen Transport oder die Migration von Daten.

- kompatibel durch standardisierung.

- sicher gegen Angriffe aller Art

- Es ist kostenlos

- Unterstützung für mehrere Schlüssel

- Ermöglicht die effektive Sperrung der Passphrase und mehr.

LUKS kann mehrere Passwörter verwalten, die effektiv widerrufen werden können und mit PBKDF2 vor Wörterbuchangriffen geschützt sind.

1. Funktionen und Syntax von LUKS, Cryptsetup

Einige gültige Aktionen bei Verwendung von LUKS sind:

luksFormat <Gerät> [<Schlüsseldatei>]

Mit diesem Parameter können wir <options> hinzufügen als:

[--cipher, --verify-passphrase, --key-size, --key-slot, --key-file (hat Vorrang vor dem zweiten optionalen Argument), --keyfile-size, - random use | --use-urandom, --uuid]

luksOpen <Gerät> <Name>

Diese Option öffnet die LUKS-Partition <Gerät> und konfiguriert eine Zuordnung <Name>, nachdem die Überprüfung mit dem angegebenen Schlüssel erfolgreich war. Mit diesem Parameter können wir <options> hinzufügen als:

[--key-file, --keyfile-size, --readonly]

luksClose <Name>

luksSuspend <Name>

luksAddKey <Gerät> [<neue Schlüsseldatei>]

Diese Option fügt eine neue Schlüsseldatei oder Passphrase hinzu. Dazu müssen Sie eine Passphrase oder eine Passwortdatei angeben. Einige Ihrer Optionen sind:

[--key-file, --keyfile-size, --new-keyfile-size, --key-slot]

- Löschen Sie den mitgelieferten Schlüssel oder die LUKS-Geräteschlüsseldatei

luksRemoveKey <Gerät> [<Schlüsseldatei>]

- Drucken Sie die UUID des ausgewählten Geräts

luksUUID <Gerät>

- Sichern Sie die Header-Informationen einer LUKS-Partition.

luksDump <Gerät>

cryptsetup <options> <action> <arguments>

Die mit Cryptsetup verfügbaren Optionen sind:

- Benennen Sie eine vorhandene Zuordnung um.

entferne <name>

- Generieren Sie den Mapping-Status.

Status <Name>

- Ändern Sie eine aktive Zuordnung

<name> neu laden

- Ändern Sie die Größe einer aktuellen Zuordnung.

Größe ändern <Name>

Jetzt werden wir sehen, wie wir Cryptsetup installieren und dieses Dienstprogramm zusammen mit LUKS verwenden, um die USB-Geräte zu schützen, und dafür werden wir Ubuntu 18 verwenden.

2. Installieren und konfigurieren Sie Cryptsetup und das USB-Medium in Ubuntu Linux

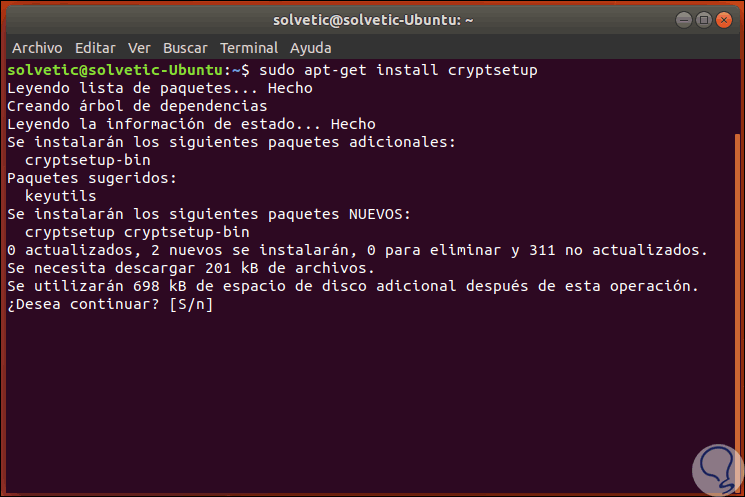

Für die Installation des Dienstprogramms greifen wir auf das Terminal zu und führen dort Folgendes aus:

sudo apt-get cryptsetup installieren

Geben Sie den Buchstaben S ein, um den Download und die Installation zu bestätigen. Danach greifen wir über die Ubuntu 18-Suchmaschine auf das Festplatten-Dienstprogramm zu:

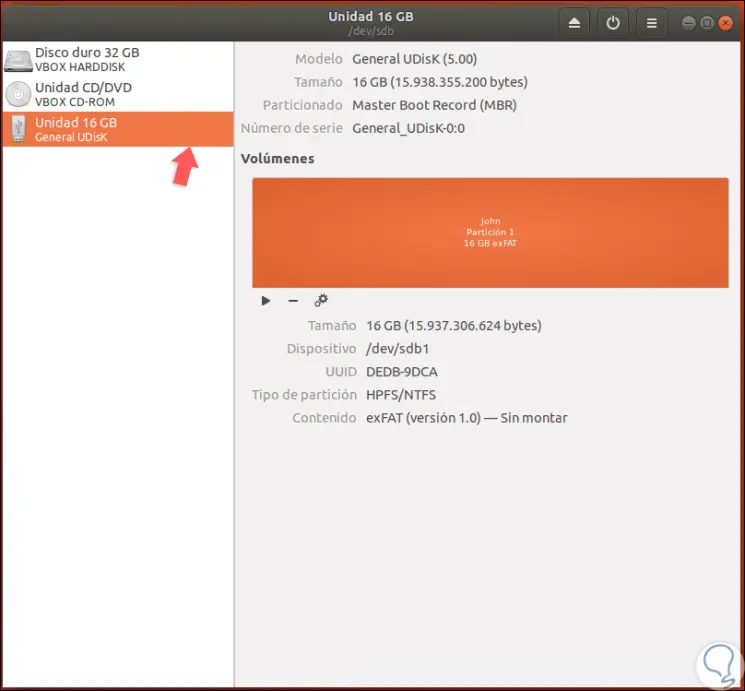

Wählen Sie “Disks” und im angezeigten Fenster das an den Computer angeschlossene USB-Medium:

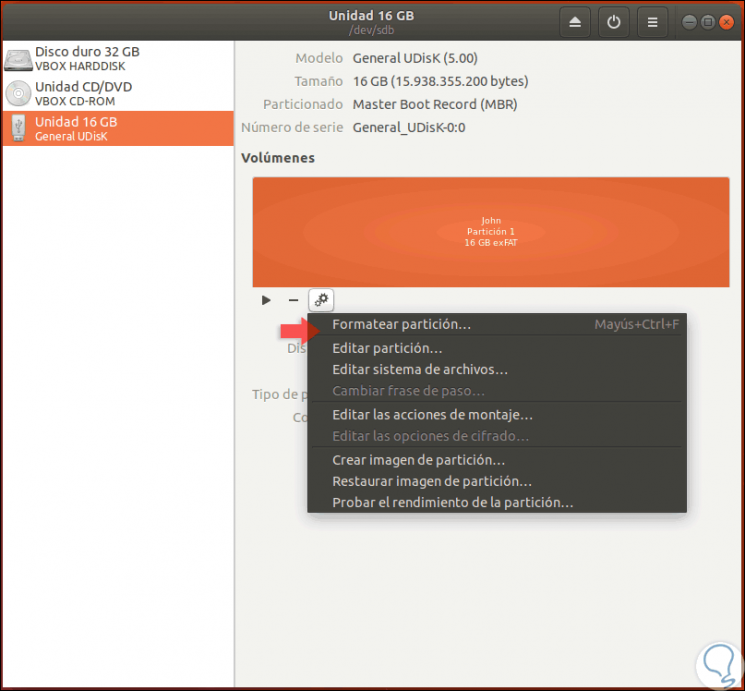

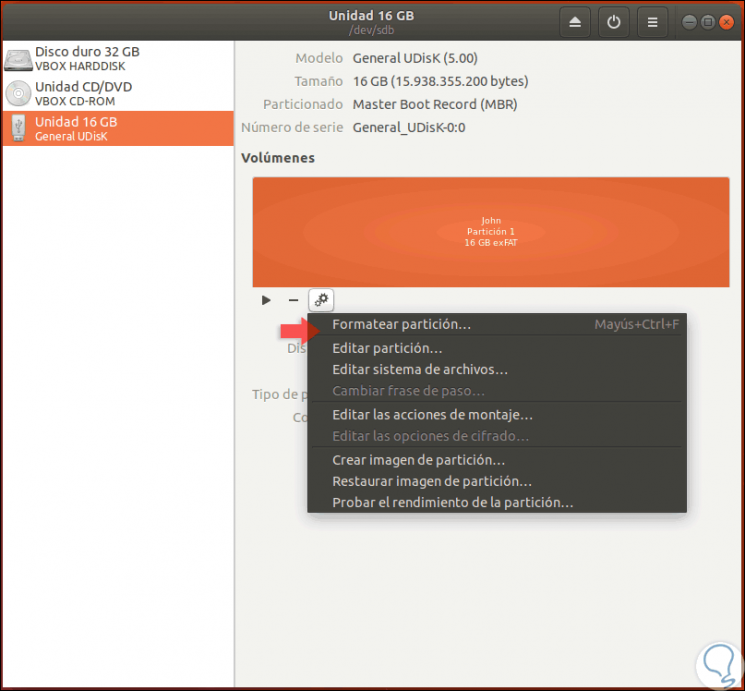

Klicken Sie nun auf das Ritzelsymbol unten und wählen Sie in den angezeigten Optionen “Partition formatieren”:

Das folgende Fenster wird angezeigt, in dem die folgenden Parameter konfiguriert werden müssen:

- Im Feld “Löschen” können wir auswählen, ob die vorhandenen Daten überschrieben werden sollen oder nicht.

- Im Feld “Typ” müssen wir die Option “Verschlüsselung, kompatibel mit Linux-Systemen (LUKS + Ext4)” auswählen, um die Sicherheitsrichtlinien von LUKS anzuwenden.

- Wir geben das Passwort für den USB ein und bestätigen es.

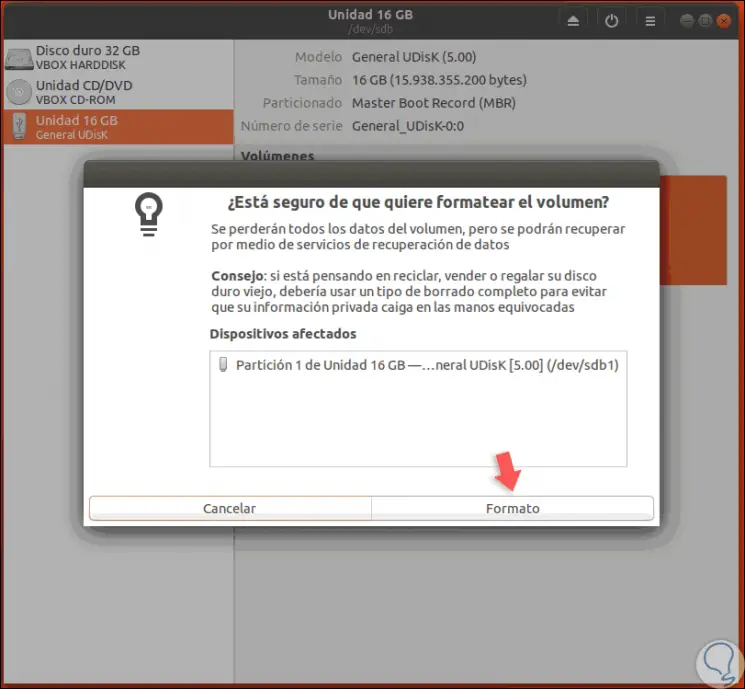

Sobald dies definiert ist, klicken Sie auf die Schaltfläche “Format” und die folgende Warnung wird angezeigt:

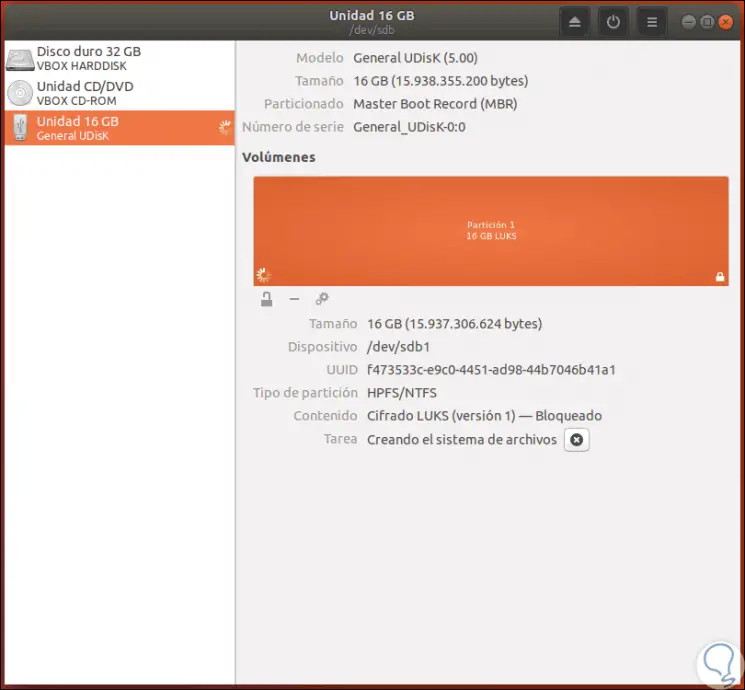

Dort bestätigen wir die Aktion durch erneutes Klicken auf die Schaltfläche “Formatieren” und sehen, dass der Formatierungsprozess des USB beginnt:

Sobald dieser Vorgang abgeschlossen ist, trennen Sie das USB-Gerät vom Computer und schließen es wieder an. Wenn Sie versuchen, darauf zuzugreifen, wird das folgende Fenster angezeigt. Dort geben wir das Passwort ein, das wir im Formatierungsprozess vergeben haben und klicken auf die Schaltfläche “Entsperren”, um auf den Inhalt des Mediums zuzugreifen.

Um zu überprüfen, ob der USB-Stick geschützt ist, sehen wir ein Vorhängeschlosssymbol in der unteren rechten Ecke des Medienzugriffs:

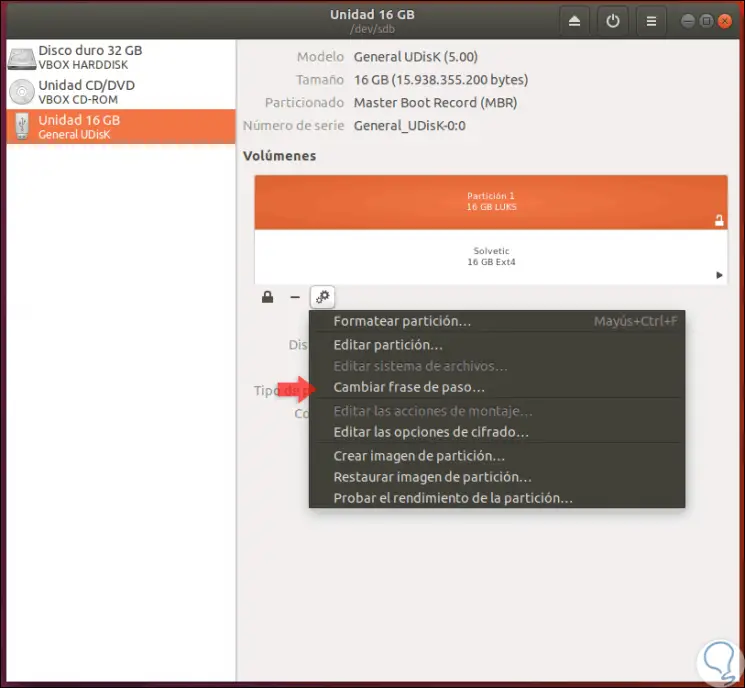

Jetzt, wenn wir das LUKS-Passwort ändern möchten, müssen wir zum Festplatten-Dienstprogramm zurückkehren und auf das Zahnradsymbol klicken und dieses Mal die Option “Passphrase ändern” auswählen:

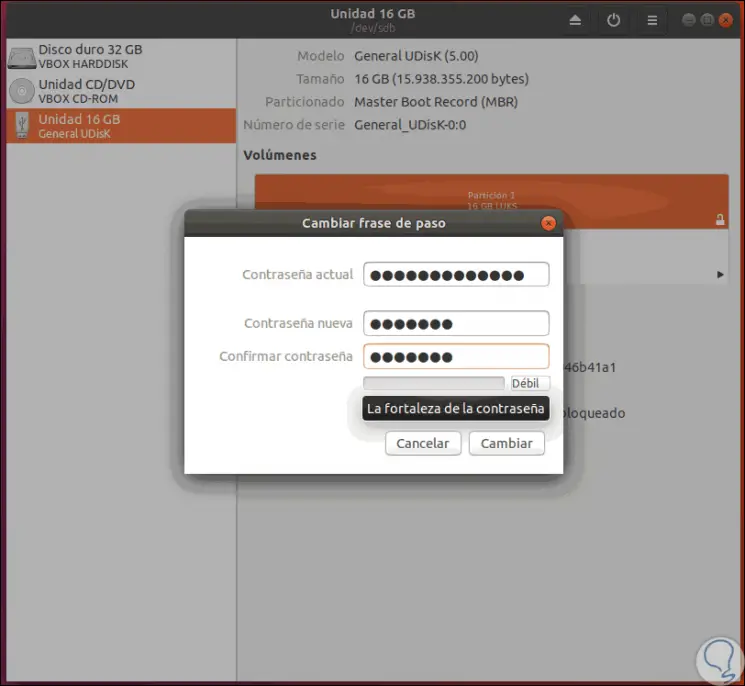

Dabei geben wir im Popup-Fenster das aktuelle und das neu zu vergebende Passwort ein. Klicken Sie auf “Ändern”, um den Vorgang abzuschließen. In dieser grafischen Form haben wir die Möglichkeit, das gewünschte USB-Medium zu verschlüsseln und mit einem Passwort zu schützen.

3. Verwenden Sie LUKS und Cryptsetup über die Befehlskonsole in Ubuntu Linux

Eine weitere Möglichkeit, diese Tools zu verwenden, ist das Terminal. Um ein USB-Gerät zu verschlüsseln und ein Kennwort hinzuzufügen, müssen Sie Folgendes ausführen:

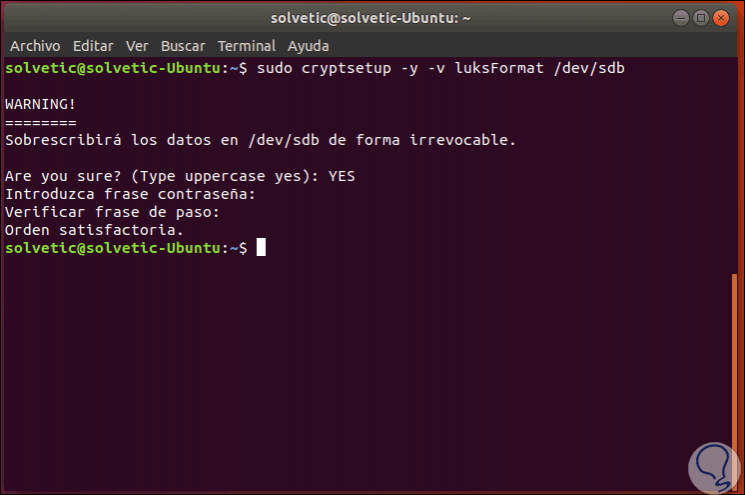

cryptsetup -y -v luksFormat / dev / sdb

Wenn Sie die Eingabetaste drücken, müssen Sie den Begriff JA eingeben, um die Aktion zu bestätigen und das entsprechende Passwort festzulegen:

Dieser Befehl initialisiert das Volume und erstellt einen Anfangsschlüssel oder eine Passphrase. Beachten Sie, dass die Passphrase nicht wiederherstellbar ist. Führen Sie jetzt den folgenden Befehl aus, um eine Zuordnung zu erstellen:

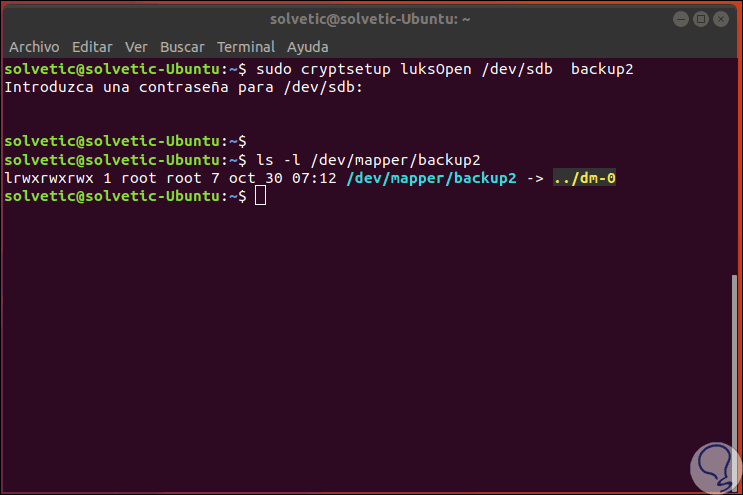

sudo cryptsetup luksOpen / dev / sdb backup2

Dort müssen wir das Passwort eingeben, danach ist es möglich, den Zuweisungsnamen / dev / mapper / backup2 zu sehen, wenn die Überprüfung mit dem Befehl luksFormat erfolgreich war, um die folgenden Details zu sehen, die wir ausführen:

ls -l / dev / mapper / backup2

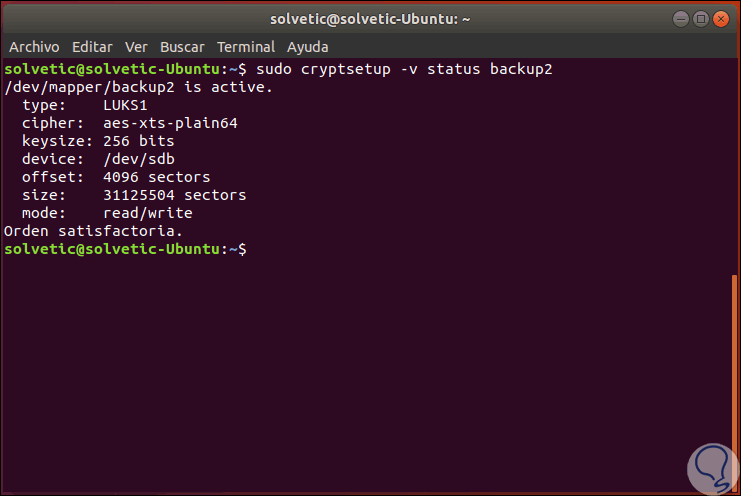

Wenn wir den Verschlüsselungsstatus sehen wollen, führen wir Folgendes aus:

sudo cryptsetup -v status backup2

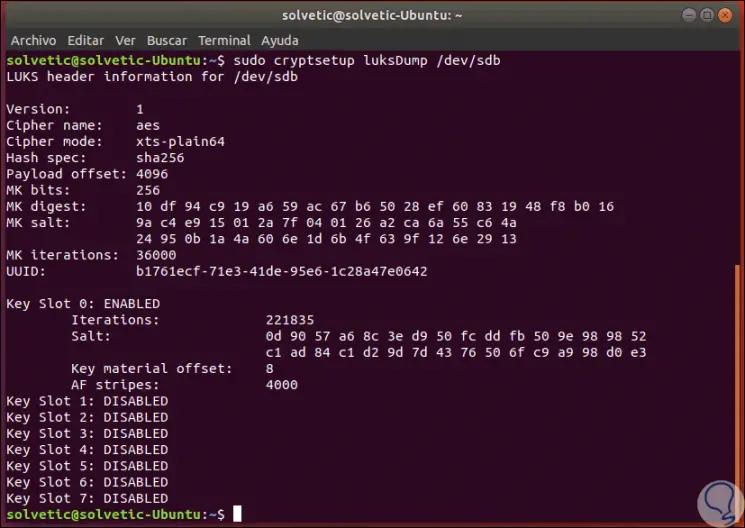

Dort finden wir Details wie. Wenn wir die LUKS-Header sichern wollen, müssen wir den folgenden Befehl verwenden. Dort werden wir viel tiefergehende Details zur Verschlüsselung sehen.

sudo cryptsetup luksDump / dev / sdb

- Art der Verschlüsselung

- Verschlüsselungsgröße

- Ausgewähltes Gerät

- Größe

- Mode und mehr.

Wir können die verschiedenen Möglichkeiten erkennen, ein USB-Gerät unter Linux zu schützen und zu verschlüsseln und so eine weitere Sicherheitsstufe hinzuzufügen, die nie mehr übrig bleibt.