Ping-Flut

Die Ping-Flut ist eine Art Denial-of-Service-Angriff (auf Englisch Denial of Service ). Um Ihnen eine Vorstellung davon zu geben, was es ist, können wir es mit einem Telefonstreich vergleichen: Der Angreifer ruft an und legt immer wieder auf, bricht die Leitung zusammen, verhindert die Nutzung des Dienstes und beantwortet legitime Anrufe.

Neben der Ping-Flut werden andere bekannte Flutangriffe wie HTTP-Flut, SYN-Flut und UDP-Flut verwendet, die alle das gleiche Ziel verfolgen: das Zielsystem mit willkürlichen Anforderungen zu sättigen, bis es zusammenbricht. Die Ping-Flut sollte nicht mit dem sogenannten Ping of Death ( Ping of Death ) verwechselt werden , der das Zielsystem direkt blockiert, ohne es mit Daten zu überladen.

- Was ist Ping-Flut?

- Was ist Ping-Flut?

- Ping-Flood-Angriff als Denial-of-Service (DoS)

- Ping-Flood-Angriff als Distributed Denial of Service (DDoS)

- Schutzmaßnahmen gegen Ping-Flood-Angriffe

- Konfigurieren Sie das System, um die Sicherheit zu verbessern

- Verwenden Sie einen Cloud-basierten Dienst, um DDoS zu verringern

- Schützen Sie das System mit spezieller Hardware

Was ist Ping-Flut?

Die Ping-Flut ist ein Cyberangriff , der gegen verschiedene mit dem Internet verbundene Systeme wie Server, Router oder Computer gerichtet werden kann.

In technischer Hinsicht basiert die Ping-Flut auf dem Internet Control Message Protocol (ICMP). Dieses Protokoll und das dazugehörige? Ping? Sie werden üblicherweise zur Durchführung von Netzwerktests verwendet. Durch die Ping-Flut wird ein massives Senden von ICMP- Echoanforderungspaketen an den Zielcomputer durchgeführt . Auf diese Weise fällt der Angreifer aus dem Netzwerk, wenn er mehr Bandbreite als das Opfer hat.

Was ist Ping-Flut?

Die Bedienung eines Ping-Flood- Angriffs ist einfach:

- Der Angreifer sendet Echo – Request – Pakete in der Masse des Geräts Opfer.

- Das Gerät des Opfers antwortet mit Echo-Antwortpaketen .

Jede eingehende Echo – Request – Paket nutzt die Bandbreite des Opfers. Als ein Echoantworttyp , für jedes eingehende Paket, ist das Datenvolumen der ausgehenden Netzwerkverkehr gleich hoch. Wenn der Angreifer über genügend Bandbreite verfügt, werden alle verfügbaren Netzwerkressourcen auf der Seite des Opfers verwendet . Auf diese Weise wird der legitime Netzwerkverkehr unterbrochen oder geht vollständig verloren.

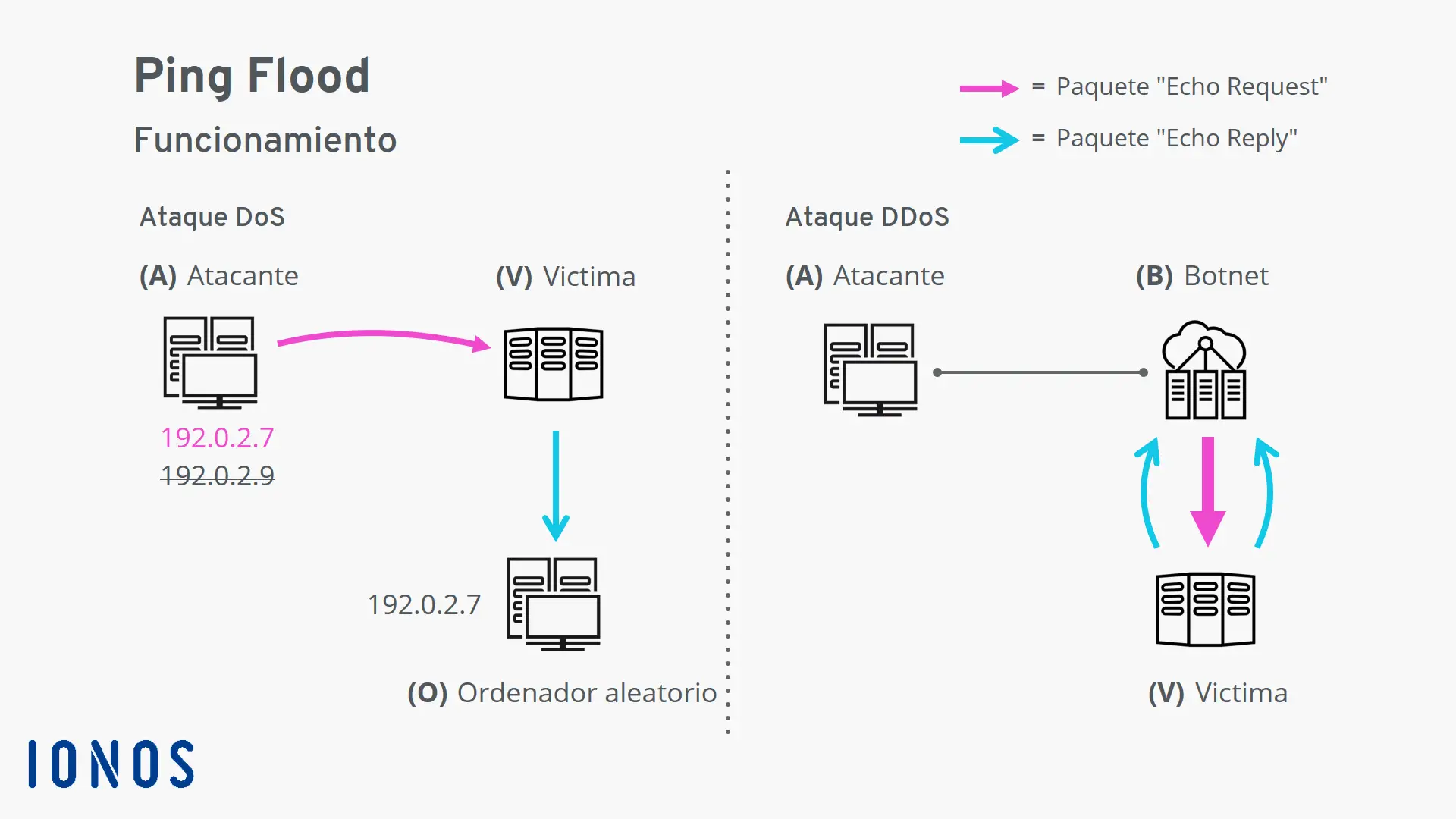

Je nachdem, ob der Angriff von einem einzelnen Computer oder von einem Computernetzwerk aus ausgeführt wird, handelt es sich bei dem Ping-Flood- Angriff um einen DoS- oder DDoS-Angriff.

Ping-Flood-Angriff als Denial-of-Service (DoS)

In dieser einfacheren Version des Angriffs sendet der Angreifer (A) die Echoanforderungspakete von einem einzelnen Gerät an das Opfer (V) . Um seine Identität nicht preiszugeben, greift der Angreifer auf Spoofing zurück und ändert seine eigene IP-Adresse. Der Computer (O), auf den über diese IP-Adresse zufällig zugegriffen werden kann, wird von den resultierenden Echoantwortpaketen bombardiert . Dieser Rückstreueffekt wird auch als Rückstreuung bezeichnet . In einigen Varianten der Ping-Flut , wie dem sogenannten Schlumpfangriff oder Schlumpfangriff , wird die Rückstreuung als Waffe an sich verwendet.

Um die Ping-Flut gegen das Opfer zu richten , verwendet der Angreifer den Befehl? Ping? oder eine moderne Alternative wie das HPING-Tool. Der Angriff beginnt an der Befehlszeile : Die Ping-Flut wird durch einen speziell dafür entwickelten Befehl ausgelöst. Aus Sicherheitsgründen können wir nur eine grobe Stichprobe des “Hping” -Codes einfügen:

hping --icmp --flood --rand-source -p <Port> <dirección IP>

Sehen wir uns die Optionen an:

- Die Option –icmp weist das Tool an, ICMP als Protokoll zu verwenden.

- Die Option –flood ist sehr wichtig: Gemäß der Dokumentation zum Befehl “Hping” werden Pakete so schnell wie möglich gesendet. Auf der anderen Seite führt diese Option der Opfer Echo – Antwort – Pakete zu , ohne bemerkt zu entsorgen. Auf diese Weise, anstatt zu rennen? Ping? und warten Sie dann, bis die Antwort eintrifft. Wie bei normaler Verwendung dieses Befehls wird die Antwort “ausgelöst”. so schnell wie möglich.

- Die Option –rand-source fälscht die IP-Adresse des Absenders. Somit wird anstelle der realen Adresse eine zufällige IP-Adresse eingegeben.

Ping-Flood-Angriff als Distributed Denial of Service (DDoS)

Um eine verteilte Ping-Flut auszulösen , verwendet der Angreifer (A) ein Botnetz (B). Wenn der Befehl ausgeführt wird, lösen die vom Angreifer kontrollierten Bots die Ping-Flut gegen das Opfer aus (V). In diesem Fall steht dem Angreifer eine viel höhere Bandbreite zur Verfügung, da mehrere Computer dasselbe Ziel anstreben . Nur ein sehr gut geschütztes Ziel kann diesem Angriff entgegenwirken.

In dieser Situation hat der Angreifer nicht die schicken Echo – Request – Pakete von seinem eigenen Computer, so gibt es keinen Grund , seine IP – Adresse zu verbergen. Es sind die Bots , die die Anfragen von ihrer eigenen Adresse aus stellen, und die Rückstreuung wirkt sich auf die Zombie-Computer des Botnetzes aus .

Schutzmaßnahmen gegen Ping-Flood-Angriffe

Es gibt drei Hauptmethoden zum Schutz vor Ping-Flood- Angriffen :

Konfigurieren Sie das System, um die Sicherheit zu verbessern

Der wahrscheinlich einfachste Weg, sich vor einem Ping-Flood- Angriff zu schützen , besteht darin , die ICMP-Funktionalität des Geräts des Opfers zu deaktivieren . Diese Maßnahme ist sofort hilfreich, wenn eine Ping-Flut gestartet wurde. Sie kann jedoch auch proaktiv eingesetzt werden, um den Angriffsbereich zu minimieren.

Darüber hinaus können Router und Firewalls so konfiguriert werden, dass eingehender böswilliger Netzwerkverkehr erkannt und gefiltert wird . Verwendung von Lastausgleichstechnologien (Englisch, Lastausgleich ) und Geschwindigkeitsbegrenzung (auf Englisch, Ratenbegrenzung ) schützen ebenfalls vor DoS-Angriffen.

Verwenden Sie einen Cloud-basierten Dienst, um DDoS zu verringern

Große Anbieter wie Cloudflare verfügen über Server in verteilten Rechenzentren auf der ganzen Welt. Wenn Sie Ihre eigene Website verwalten, können Sie den Datenverkehr durch diese Rechenzentren leiten. Dies bedeutet, dass Sie eine viel höhere Bandbreite haben , um DDoS-Angriffe zu dämpfen. Darüber hinaus wird der Datenverkehr durch eingebettete Systeme wie Firewall , Load Balancer und Ratenbegrenzer gefiltert .

Schützen Sie das System mit spezieller Hardware

Die Möglichkeit, das System selbst mit spezieller Hardware zu schützen, ist nur für große Unternehmen geeignet. Diese Geräte bieten oder kombinieren die Funktionalität einer Firewall , eines Load Balancers und eines Ratenbegrenzers , um böswilligen Netzwerkverkehr zu filtern oder zu blockieren.