Metasploit ist eine Open-Source-Software zum Testen von Computersystemen . Diese Software wird häufig zum Überprüfen und Testen der Computersicherheit verwendet. Sie bietet Informationen zu Sicherheitslücken und ermöglicht Penetrationstests.

Innerhalb dieser Software gibt es das Metasploit Framework, ein Tool zum Entwickeln und Ausführen von Exploits, das ein Programm, ein Skript oder ein Skript ist, das verwendet wird, um eine Sicherheitsanfälligkeit in einem Computersystem zu testen oder anzugreifen.

In diesem Fall gibt es Versionen für Windows und Linux. Wir werden sehen, wie es unter Linux installiert wird.

Die Mindestanforderungen für diese Software sind:

Browser

Firefox 4.0

Internet Explorer 10

Chrome 10

System

2 GHz Prozessor

2 GB RAM

1 GB Festplatte

Zuerst müssen wir auf die Seite von Metaspoit http: //www.rapid7.co…it/download.jsp gehen , uns registrieren und dann über normale Links herunterladen oder vom Terminal die bequemste Version von 64 herunterladen oder 32 Bit mit dem folgenden Befehl:

wget http://downloads.metasploit.com/data/releases/metasploit-latest-linux-x64-installer.run

Wir ändern die Berechtigungen, um das Installationsprogramm mit den folgenden Befehlen ausführen zu können:

chmod a + x metasploit-latest-linux-x64-installer.run

Dann greifen wir im root-Modus zum Beispiel mit dem Befehl sudo su für Ubuntu zu

und wir führen den Installer mit den folgenden Befehlen aus:

./metasploit-latest-linux-x64-installer.run

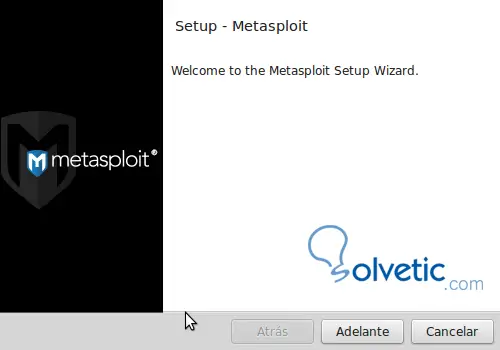

Wir werden den Startbildschirm von Metasploit sehen, um mit der Installation der Software zu beginnen.

si lo tenemos instalado y funcionando. Zur Installation müssen wir Antivirus und Firewall während der Installation deaktivieren, wenn sie installiert sind und ausgeführt werden. , luego seleccionaremos un nombre de servidor, si ejecutamos en local será por defecto localhost , finalmente continuamos y comenzará la instalación del software. Während der Installation müssen wir einen Port für SSL auswählen, wenn wir den Standardport 3790 haben , dann wählen wir einen Servernamen aus, wenn wir lokal laufen, wird er standardmäßig localhost sein , und schließlich werden wir fortfahren und mit der Installation der Software beginnen.

Der gesamte Installationsprozess und die automatische Konfiguration zum Starten der Anwendung dauern zwischen 30 Minuten und 1 Stunde. Am Ende der Installation rufen wir unseren bevorzugten Browser auf und schreiben die folgende URL

https: // localhost: 3790 /

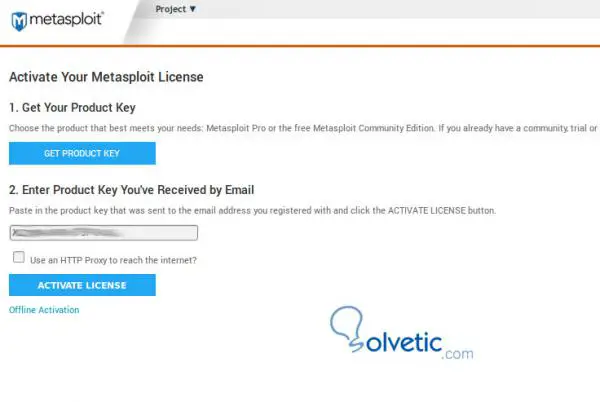

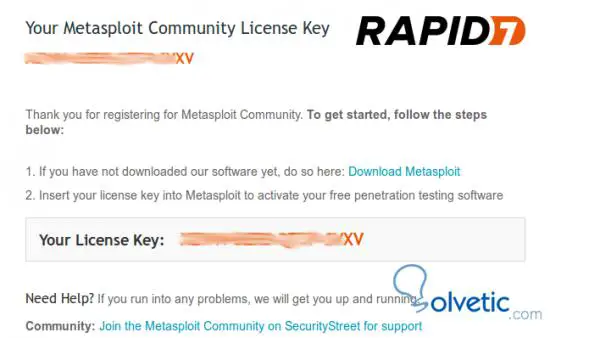

Dort konfiguriert es sich weiter und optimiert sich selbst entsprechend unserem System. Es sucht nach den erforderlichen Informationen, um zu beginnen. Am Ende werden Sie nicht aufgefordert, sich zu registrieren. Es wird ein Bildschirm angezeigt, auf dem wir die Lizenz generieren oder der Aktivierungsschlüssel führt uns zur Metasploit- Website, auf der Sie die Free-Comunity-Version (kostenlos mit Einschränkungen) oder Professional auswählen können.

luego se limitará. An das Terminal sendet uns die Registrierung eine E-Mail mit dem Aktivierungsschlüssel, den wir in den oben gezeigten Bildschirm eingeben müssen, um die Lizenz zu aktivieren. Wenn wir die Option Kostenlos wählen, haben wir dann 14 Tage lang alle Funktionen der aktiven professionellen Option Es wird begrenzt sein.

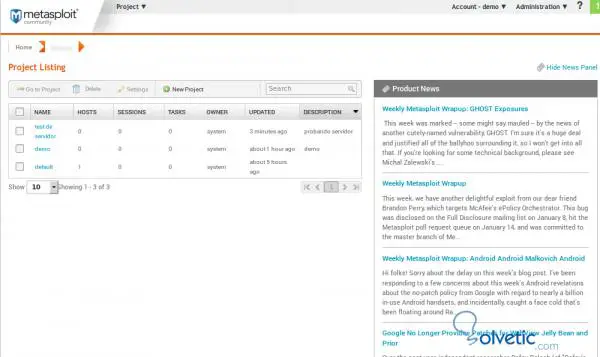

Schließlich beenden wir die Installation und greifen auf das Projektfenster zu, in dem wir aufgefordert werden, Metasploit über das Terminal mit den Befehlen neu zu starten

Neustart des Service-Metasploits

Beim Neustart des Metasploit- Dienstes werden die folgenden Meldungen angezeigt

Arbeiter ist gestoppt Metasploit wird gestoppt prosvc wird gestoppt Nginx ist gestoppt /opt/metasploit/postgresql/scripts/ctl.sh: postgresql wurde gestoppt /opt/metasploit/postgresql/scripts/ctl.sh: postgresql wurde an Port 7337 gestartet prosvc läuft >> Löschen der veralteten PID-Datei log / thin.pid Arbeitskraft, die im Hintergrund beginnt

Wir werden nun über das Webinterface-Panel arbeiten, wo wir unsere Host-Analyse nach IP-Adresse erstellen und auch sehen, welche Analyse wir anwenden können.

Um ein Projekt zu erstellen, gehen Sie zu Neues Projekt und definieren Sie die zu analysierende IP, den Host (falls vorhanden) und die Services.

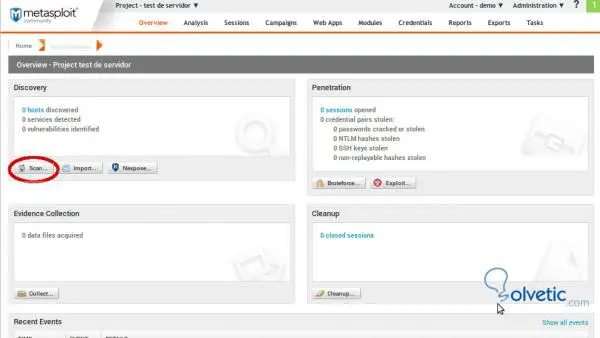

Nach der Erstellung gelangen Sie in die Projektsteuerung, indem Sie in der Liste der Projekte auf deren Namen klicken. Auf diese Weise gelangen Sie zum nächsten Bildschirm, auf dem verschiedene Tools angezeigt werden. Wie wir im Bild vom Control Panel des Projekts sehen, können wir zum Beispiel einen Port- und Host-Scan mit dem Scan-Tool durchführen . Wenn Sie einen Host oder Dienste zur Verfügung finden, werden Sie ihn später in der Liste anzeigen.

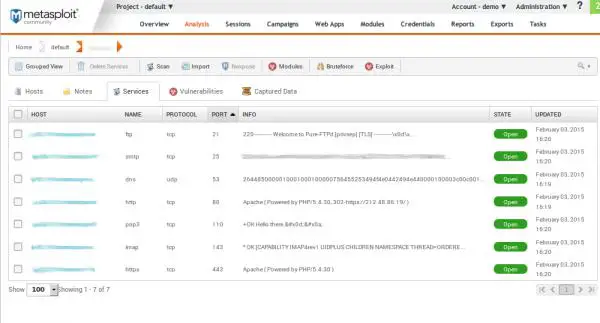

So können wir einen Scan durchführen, um den Host innerhalb des Netzwerks und einige verfügbare Dienste zu erkennen, sodass wir im Control Panel die erkannten Dienste sehen können und in welchen sie sich zum Beispiel befinden.

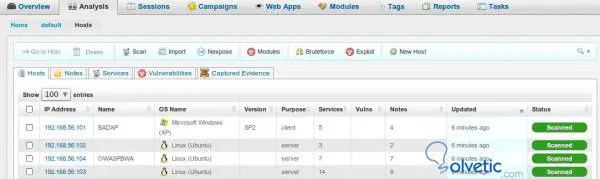

Wir können sogar andere Hosts im selben Netzwerk finden, indem wir die Projektkonfiguration auf den Scan-Bereich von Beispiel 192.168.56.101-254 erweitern, dh alle Hosts von 1 bis 254 in dieser IP scannen.

Wenn Sie einen Host finden, wird Ihnen die Liste mit den Betriebssystemdaten, der Version, falls verfügbar, dem Hosttyp, falls es sich um einen Client oder Server handelt, und dem Umfang des Dienstes, den der Host gerade ausführt, angezeigt. Dann können wir eingeben Jeder Host über den Link auf der IP und sehen, welche Dienste ausgeführt werden.

In diesem Fall finden wir verschiedene Dienstleistungen wie:

- FTP : Dateiübertragungsdienst an Port 21 im geöffneten Zustand.

- que es más seguro. SMTP : Dienst zum Versenden von E-Mails über Port 25 (diese Suche nach Spammern) im geöffneten Zustand. Es ist ratsam, diesen Port geschlossen zu lassen und ihn durch den sichereren Port 587 zu ändern. Wir haben es ausgeblendet, da auch Serverinformationen als Name und E-Mail-Protokoll angezeigt werden.

- POP3 und IMAP zum Empfangen von E-Mails und DNS sowie Port 80 , der in diesem Fall der Apache-Dienst ist, auf dem Webseiten und Webcode ausgeführt werden.

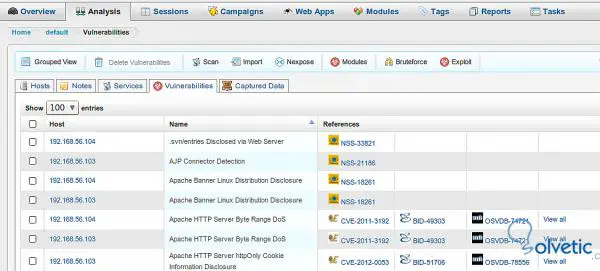

Beispielsweise treten bei einem Schwachstellenscan die folgenden Probleme auf:

Bei einigen Sicherheitslücken handelt es sich beispielsweise um CVE-2011-3192. Um zu erfahren, was dies bedeutet, müssen Sie die Website der National Vulnerability Database unter folgendem Link aufrufen .

https://web.nvd.nist.gov .

Diese Daten ermöglichen es, das Management der Sicherheitsanfälligkeit zu automatisieren und zu erkennen, sobald es erkannt wurde, die richtige Lösung zu ermitteln und zu messen, wie sich dies auf die Sicherheit auswirkt.

Diese Datenbank enthält:

- Sicherheitskontrolllisten.

- Softwarefehler, die die Sicherheit gefährden.

- Konfigurationsfehler und andere Probleme, die auftreten können.

Neben der Bereitstellung einer Liste allgemeiner Sicherheitsanfälligkeiten (Common Vulnerabilities and Exposures, CVE) werden CVE-Scores verwendet, um das Risiko von Sicherheitsanfälligkeiten zu bestimmen, die aus einer Reihe von Gleichungen berechnet werden, die auf Metriken wie der Komplexität des Zugriffs und der Verfügbarkeit einer Lösung basieren.

Wenn wir also nach der Definition der gefundenen Sicherheitsanfälligkeit suchen, erhalten wir Folgendes:

CVE-2011-3192: Mit dem ByteRange-Filter auf den Apache HTTP Server-Serverversionen 1.3.x, 2.0.x, 2.0.64 und 2.2.x können Remoteangreifer einen Denial-of-Service verursachen, der DDOS-Angriff verursacht einen hohen Verbrauch von RAM und CPU-Speicher, bis der Server nicht mehr reagieren kann.

Wir sehen auch, dass die Auswirkungen hoch sind, da dies die Unterbrechung des Dienstes verursacht, da der angegriffene Server nicht reagieren kann.

Die vorgeschlagene Lösung für diese Sicherheitsanfälligkeit besteht darin, den Apache-Server in Version 2.0.65 oder Apache 2.2.20 oder höher zu aktualisieren.

Eine andere Website, auf der nach Schwachstellendefinitionen gesucht oder neue Schwachstellendefinitionen angezeigt werden können, ist Open Sourced Vulnerability Database oder Open Database of Vulnerabilities. OSVDB ist eine offene und kostenlose Community mit dem Ziel, Informationen bereitzustellen, die über verschiedene Schwachstellen, die täglich generiert werden, aktualisiert werden. Über den Link http://osvdb.org/ können wir auf die Sicherheitsanfälligkeit zugreifen und sie durchsuchen.

In diesem Fall wurde die Schwachstelle OSVDB-74721 ausgemacht. Wenn wir danach suchen, finden wir die Definition:

OSVDB-74721: Apache HTTP ByteRange führt zur RAM-Entleerung durch Remote-DDoS-Angriff. Die Lösung ist dasselbe Update, mit dem Apache das Problem löst.