Sicherheit in Windows 10 und auf anderen Plattformen sollte ein ständiges Thema in unserem täglichen Leben in der IT-Welt sein, da wir mit fortschreitender Technologie feststellen können, dass die Bedrohungen noch größer sind.

Obwohl Windows 10 verschiedene Arten von Sicherheit bietet, ist es wichtig, dass wir als Benutzer oder Administratoren neue Möglichkeiten implementieren, um die Sicherheit im System zu verbessern. Dies wird dank der lokalen Sicherheitsrichtlinien von Windows 10 erreicht, mit denen wir verschiedene Arten von Regeln für das System erstellen können Ausführung oder Nichtausführung verschiedener Programme, da bekanntlich die meisten Bedrohungen in ausführbaren Dateien auftreten. Dank Sicherheitsrichtlinien können wir zwei Arten von Listen erstellen:

- Weiße Listen: In dieser Liste werden alle Anwendungen deaktiviert, die automatisch ausgeführt werden, mit Ausnahme der von uns hinzugefügten.

- Blacklist: Mit dieser Option werden standardmäßig alle Anwendungen mit Ausnahme der hinzugefügten ausgeführt.

Aus Sicherheitsgründen ist die Positivliste in Windows 10 am sichersten zu verwalten. In diesem Lernprogramm wird gründlich analysiert, wie diese Regeln in Windows 10 auf sichere Weise erstellt und angewendet werden.

1. Zugriff auf lokale Sicherheitsrichtlinien in Windows 10

Bevor Sie wissen, wie Sie auf diese Richtlinien zugreifen und diese konfigurieren, müssen Sie Folgendes berücksichtigen:

Diese Richtlinien gelten nur für die Editionen Windows 10 Enterprise und Professional .

Wenn Sie in einer Domäne arbeiten, müssen Sie auf den Gruppenrichtlinien-Editor oder gpedit zugreifen.

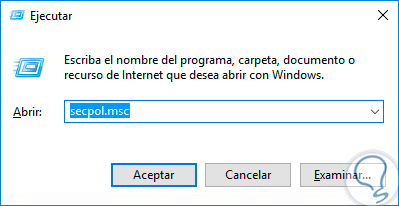

Um auf lokale Richtlinien zuzugreifen, öffnen Sie die Option Ausführen mit der Tastenkombination + R und dort geben wir folgendes ein:

secpol.msc

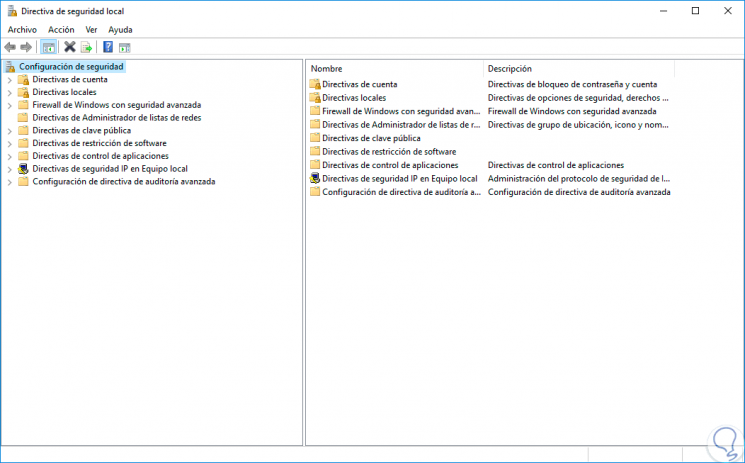

Drücken Sie die Eingabetaste oder OK und wir werden die folgende Umgebung haben:

2. So erstellen Sie eine Whitelist in Windows 10

Zunächst erstellen wir die Whitelist, die sicherer ist , da sie den Standardstart aller Anwendungen mit Ausnahme der in der Regel angegebenen blockiert.

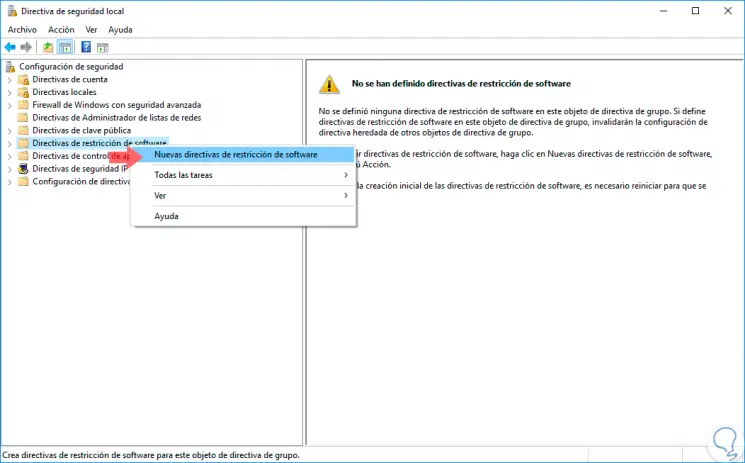

Dazu klicken wir mit der rechten Maustaste auf Richtlinien für Softwareeinschränkungen und wählen die Option Neue Richtlinien für Softwareeinschränkungen:

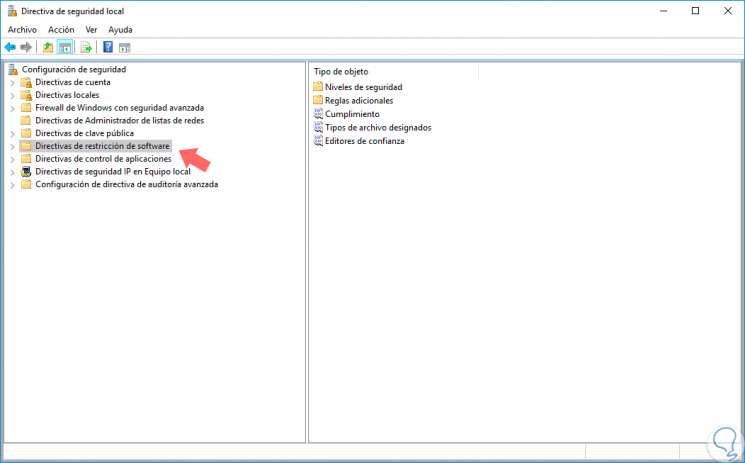

Wir werden die folgenden Optionen auf der rechten Seite sehen:

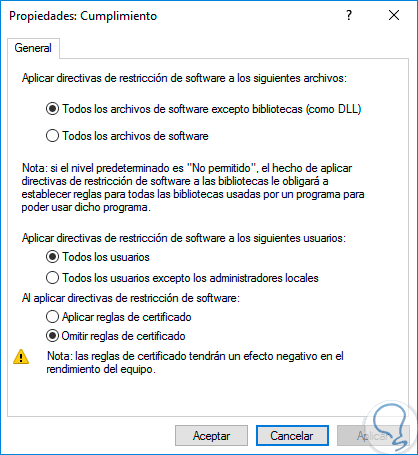

Die Direktive, die wir bearbeiten werden, ist Compliance. Dazu doppelklicken wir darauf und das Folgende wird angezeigt. An dieser Stelle ist es ratsam , die Parameter so zu belassen, wie sie sind, es sei denn, wir sollten sie aus administrativen Gründen für bestimmte Benutzer oder andere Dateitypen anpassen.

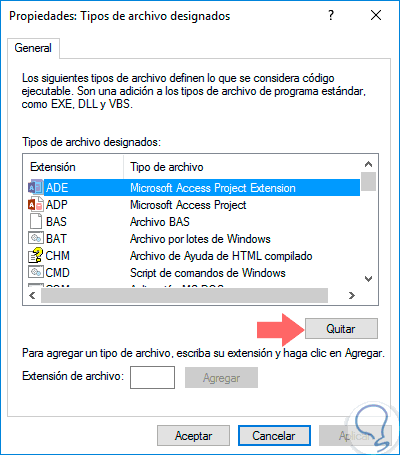

Klicken Sie auf OK und öffnen Sie die Direktive Dateitypen, die zum Konfigurieren der Dateien bestimmt ist, die als ausführbar katalogisiert werden. Dies wird das Fenster sein, das wir sehen werden:

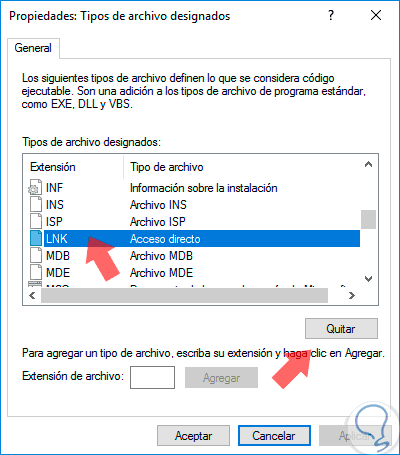

Zunächst werden wir die Erweiterung LNK entfernen, da, wenn wir nicht alle Verknüpfungen verwenden, diese nach dem Erstellen der Whitelist nicht mehr nützlich sind. Wählen Sie diese aus und klicken Sie auf die Schaltfläche Entfernen:

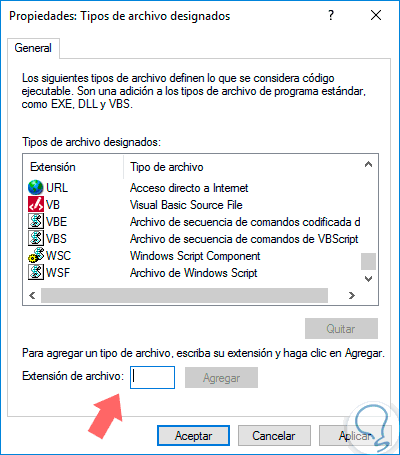

Nun fügen wir die folgenden Erweiterungen hinzu, geben sie einzeln in das Feld Dateierweiterung ein und klicken auf die Schaltfläche Hinzufügen :

- PS1

- SCT

- JSE

- VBE

- VBS

- WSF

Der Zweck dieser Erweiterungen ist, dass sie zur Installation von Malware und Ransomware verwendet werden und daher deren Ausführung blockiert werden soll.

Klicken Sie nach dem Hinzufügen der Erweiterungen auf die Schaltfläche Übernehmen und dann auf OK, um die Änderungen zu speichern. Nun müssen wir definieren, welcher Aufgabentyp mit diesen Erweiterungen verknüpft wird, wenn sie ausgeführt oder blockiert werden.

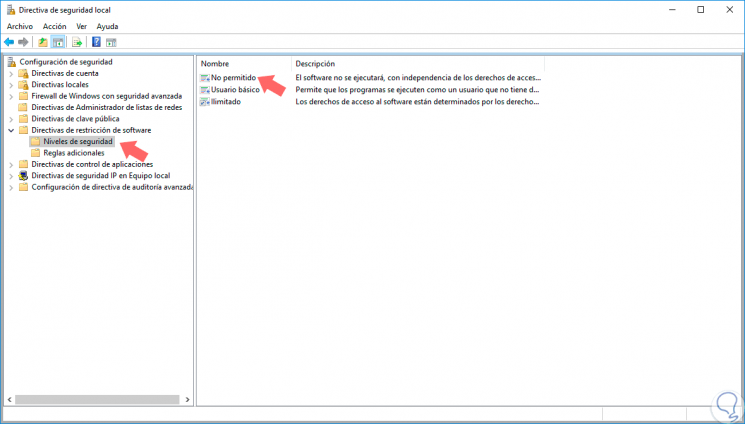

Dazu doppelklicken wir auf die Option Sicherheitsstufen und es wird folgendes angezeigt:

Wir können sehen, dass diese Ebenen in drei Kategorien unterteilt sind:

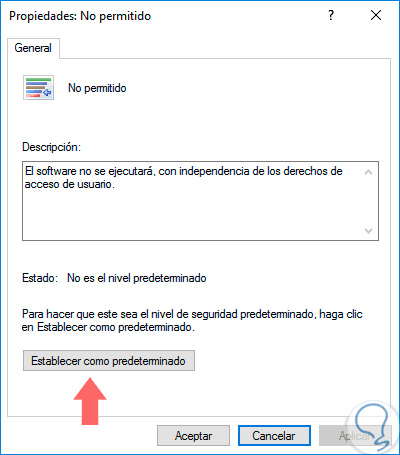

Da es das Ziel ist, Programme zu blockieren, um die Sicherheit zu erhöhen, öffnen wir die Option Nicht erlaubt und Folgendes wird angezeigt:

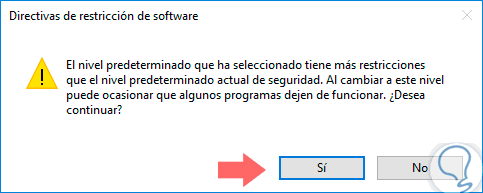

Dort klicken wir auf die Option Als Standard festlegen und die folgende Meldung wird angezeigt. Klicken Sie auf Ja und anschließend auf Übernehmen und Akzeptieren , um die Änderungen zu speichern.

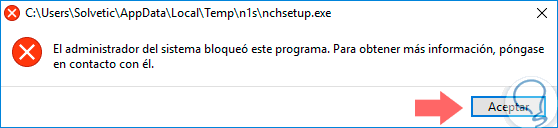

Dabei werden die genannten Anwendungen einfach nicht ausgeführt. Damit haben wir verhindert, dass alle ausführbaren Dateien gestartet werden, mit Ausnahme derjenigen, die wir in den Routen C: Programme und C: Windows haben.

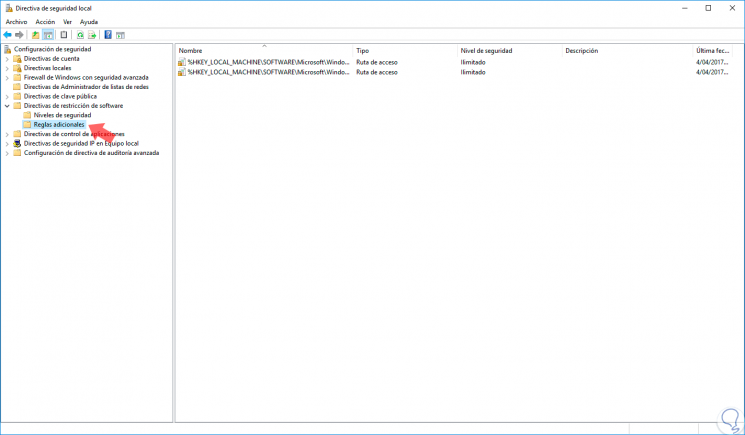

Um zusätzliche Regeln zu erstellen, z. B. für Programme (x86), auf denen die meisten Programme installiert sind, müssen zusätzliche Regeln erstellt werden. Klicken Sie dazu auf die Option Zusätzliche Regeln, und es wird Folgendes angezeigt:

Wir können die beiden Regeln mit den jeweiligen Ausnahmen finden, aber wie bereits erwähnt, werden wir eine neue Regel für Programme (x86) hinzufügen, falls wir 64-Bit-Versionen von Windows ausführen.

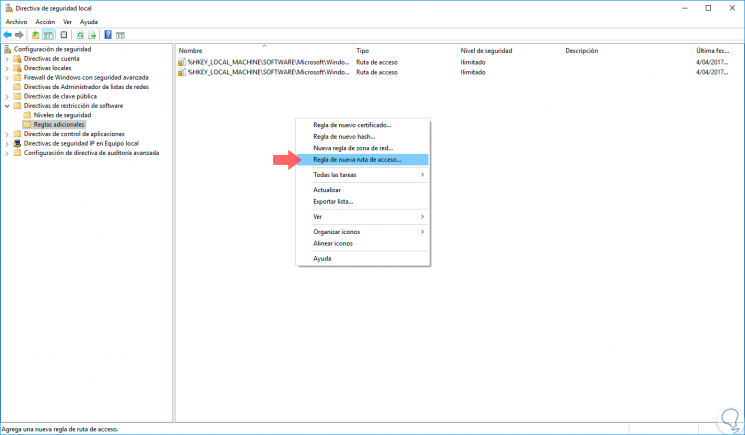

Klicken Sie mit der rechten Maustaste auf eine Freizone und wählen Sie die Option Neue Routenregeln:

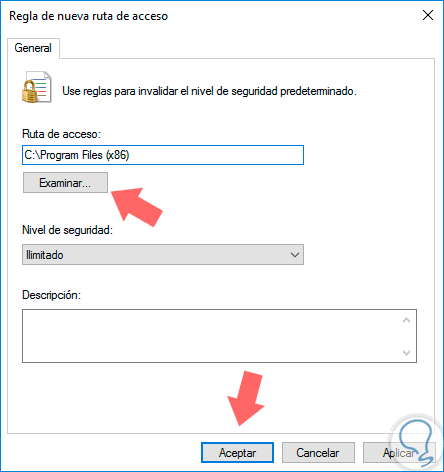

Im angezeigten Fenster geben wir die angegebene Route ein:

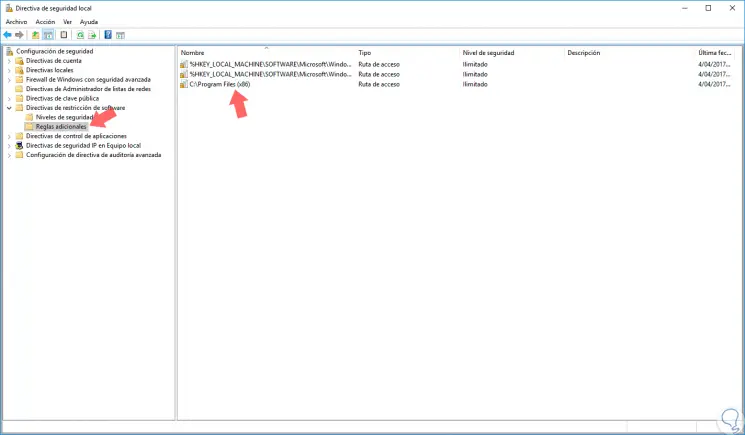

Klicken Sie auf Übernehmen und dann auf OK. Die Route wird innerhalb der Ausnahmen der Whitelist angezeigt:

Alle Unterordner werden in die Ausnahme aufgenommen. Wir können spezielle Regeln für diesen Dateityp erstellen, z. B. den Pfad C: Apps * hinzufügen . Exe und dort werden alle Dateien mit der Endung .exe ausgeführt .

Um klarer zu sehen, wie wir diese Blockierung oder Erlaubnis von Programmen über Gruppenrichtlinienobjekte oder Gruppenrichtlinien in Windows 10 durchführen können.

Um auf dem Laufenden zu bleiben, sollten Sie unseren YouTube-Kanal abonnieren. ABONNIEREN

Wie wir verstanden haben, vermeidet das Erstellen einer Whitelist viele Kopfschmerzen, unabhängig von der Funktion, die wir mit Windows ausführen, da unerwünschte Programme nicht ohne unsere Genehmigung ausgeführt und im Betriebssystem installiert werden können. Um diese Richtlinien zu kennen, lassen wir Ihnen das Handbuch für den lokalen GPO-Editor in Windows 10.

G10 Handbuch WPO