Einführung und Installation von Netsniff

Ein Sniffer ist ein Tool, mit dem Verkehrspakete aus einem Netzwerk erfasst und in Echtzeit analysiert werden, während ein oder mehrere Netzwerke verwendet werden. Dabei werden sie gemäß den Spezifikationen des Protokolls dekodiert, das TCP, ICMP oder ein anderes Protokoll sein kann . Die Netsniff-ng-Software besteht aus einer Reihe von Tools, ist kostenlos und funktioniert unter Linux.

Seine Leistung ist sehr hoch, da es von der Kommandozeile aus bedient wird, so dass der Empfang und die Übertragung von Paketen direkt im Speicher des Computers oder Servers erfolgt. Netsniff-ng wurde als Netzwerk-Tracker erstellt , der in den Linux-Kernel für Netzwerkpakete integriert werden soll.

Netsniff-ng erfasst den gesamten Datenverkehr in Echtzeit und generiert Dateien im pcap-Format, die dann mit der Wireshark-Software analysiert werden können. Das Netsniff-ng-Tool ist für alle Distributionen von Betriebssystemen wie Linux Ubuntu, Debian, Fedora und seinen Derivaten verfügbar. Wir können es auch in speziellen Distributionen für forensische Aufgaben finden.

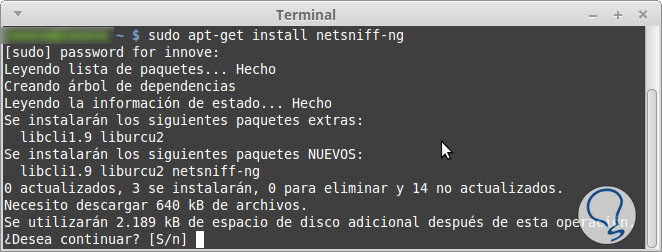

In diesem Tutorial wird eine Ubutnu-Distribution als Testversion verwendet. Es werden zwei Installationsmethoden vorgestellt, eine aus den Repositorys:

sudo apt-get installiere netsniff-ng

Die andere Möglichkeit der Installation besteht darin, die Anwendung von der offiziellen Website http: //pub.netsniff-…rg/netsniff-ng/ herunterzuladen, zu entpacken, auf den Ordner zuzugreifen und die folgenden Befehle auszuführen:

sh ./configure machen sudo make install

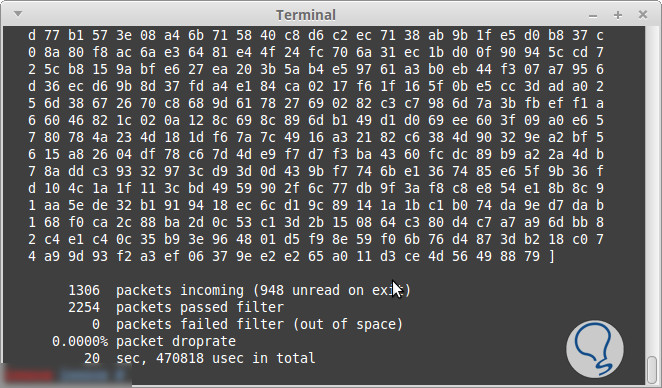

Als nächstes werden wir sehen, wie der Datenverkehr erfasst wird. Dazu müssen wir die Netzwerkschnittstelle zuweisen, die wir analysieren möchten, zum Beispiel eth0 für eine wlan0-Kabelverbindung für WLAN. Deshalb werden wir die folgenden Befehle verwenden:

sudo netsniff-ng -i eth0 --out /home/myuser/captura-eth0.pcap

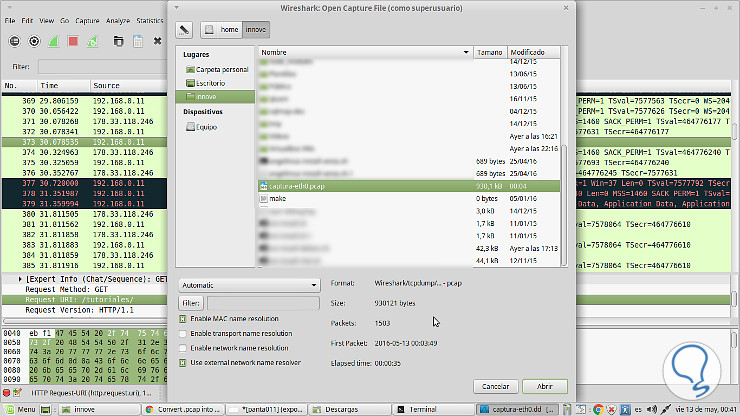

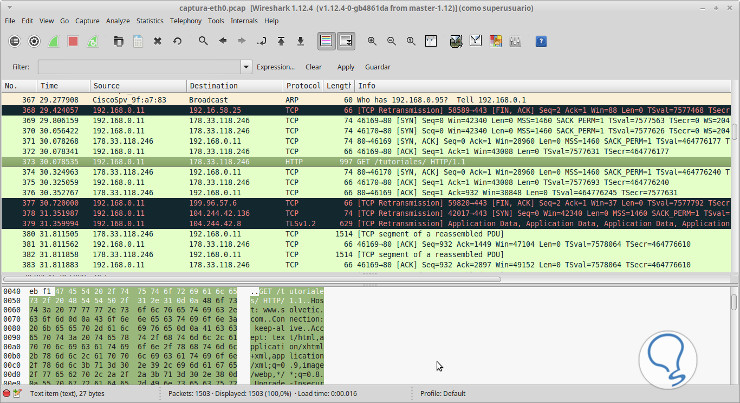

Mit –ou speichern wir alle Captures in einer pcap-Datei, die wir dann mit Wireshark öffnen können. Wir gehen zum Menü Datei> Öffnen und importieren die von uns erzeugte pcap-Datei.

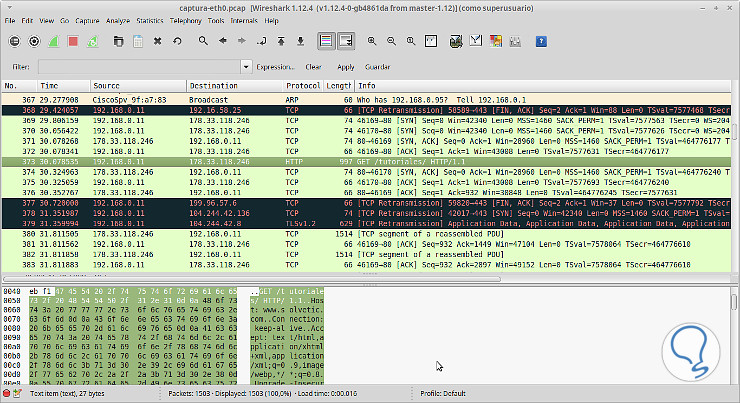

Dann können wir mit der Analyse beginnen, zum Beispiel werden wir nach generierten Zugriffen auf die TechnoWikis-Seite suchen.

An der eth0-Netzwerkschnittstelle, die über http durchsucht wurde, können Sie auf der TechnoWikis-Tutorial-Seite auch sehen, dass dies über Chrome erfolgt ist und über welche IP-Adresse navigiert wurde.

Das Tool ermöglicht die Erfassung von Paketen von einem an ein Netzwerk angeschlossenen Gerät und die Erstellung von Dateien mit allen PCAP-Daten. Diese Datei mit Captures kann auch verwendet werden, um nur ein Protokoll zu erfassen, das uns interessiert, z. B. TCP eth0-Schnittstelle und senden Sie es an eine Datei.

netsniff-ng -in eth0 -out erfasst -tcp-eth0.pcap -s tcp

In diesem Fall erfassen wir alle Pakete, die das TCP- und HTTP-Protokoll verwenden und über die eth0-Netzwerkschnittstelle übertragen werden. Mit dem Parameter geben wir an, dass der erfasste Datenverkehr in der pcap-Datei gespeichert wird. Sie können auch eine andere Netzwerkschnittstelle angeben, um Datenverkehr von einem Netzwerk zu einem anderen umzuleiten.