Der Ping des Todes: einer der ersten Netzwerkangriffe

Der Angriff Ping of Death (auf Englisch Ping of Death Attack ), einer der ältesten Internetangriffe, führte zum sofortigen Sturz anfälliger Systeme . Glücklicherweise funktionierte es um 1998 auf den meisten Geräten nicht mehr.

Der Ping-of-Death- Angriff verwendet das Internet Control Message Protocol (ICMP), kann jedoch im Prinzip auch andere IP-basierte Protokolle verwenden. Da moderne Systeme vor dem Ping des Todes geschützt sind, verwenden die heutigen Hacker die dazugehörige Ping-Flut, um stattdessen ihre Angriffe auszuführen.

- Was ist der Ping des Todes?

- Was ist die Mechanik eines Ping-of-Death-Angriffs?

- Maßnahmen, um sich vor dem Ping des Todes zu schützen

Was ist der Ping des Todes?

Der Ping of Death ist eine Art DoS-Angriff (Denial of Service). Um dies auszulösen, sendet der Angreifer ein schädliches Datenpaket an den Empfänger. Wenn das Zielsystem versucht, es zu verarbeiten, wird ein Fehler generiert, der das System hängt.

Metaphorisch ist der Ping des Todes vergleichbar mit einer Paketbombe : Wenn das Opfer sie öffnet, wird der Mechanismus aktiviert und das Ziel wird sofort beschädigt oder zerstört. Der sogenannte Ping-Befehl, von dem dieser Angriff seinen Namen erhält, wird im Allgemeinen verwendet, um zu überprüfen, ob ein Gerät im Netzwerk verfügbar ist. Technisch gesehen basiert der Ping- Befehl auf dem Internet Control Message Protocol (ICMP), mit dem Statusinformationen im Internet übertragen werden.

Es gibt verschiedene Angriffsmodelle, die unter dem Oberbegriff Denial-of-Service-Angriffe zusammengefasst sind: Der Ping des Todes gehört wie die SYN-Flut zu Protokollangriffen . Darüber hinaus gibt es Angriffe auf die Anwendungsschicht, zu denen insbesondere die HTTP-Flut gehört, und volumetrische Angriffe, die das Ziel mit einem massiven Datenfluss sättigen, darunter die Ping-Flut, die eng mit dem Ping des Todes zusammenhängt . und die UDP-Flut, bekannt geworden durch das Low Orbit Ion Cannon Tool, den sogenannten Todesstern von DDoS.

Was ist die Mechanik eines Ping-of-Death-Angriffs?

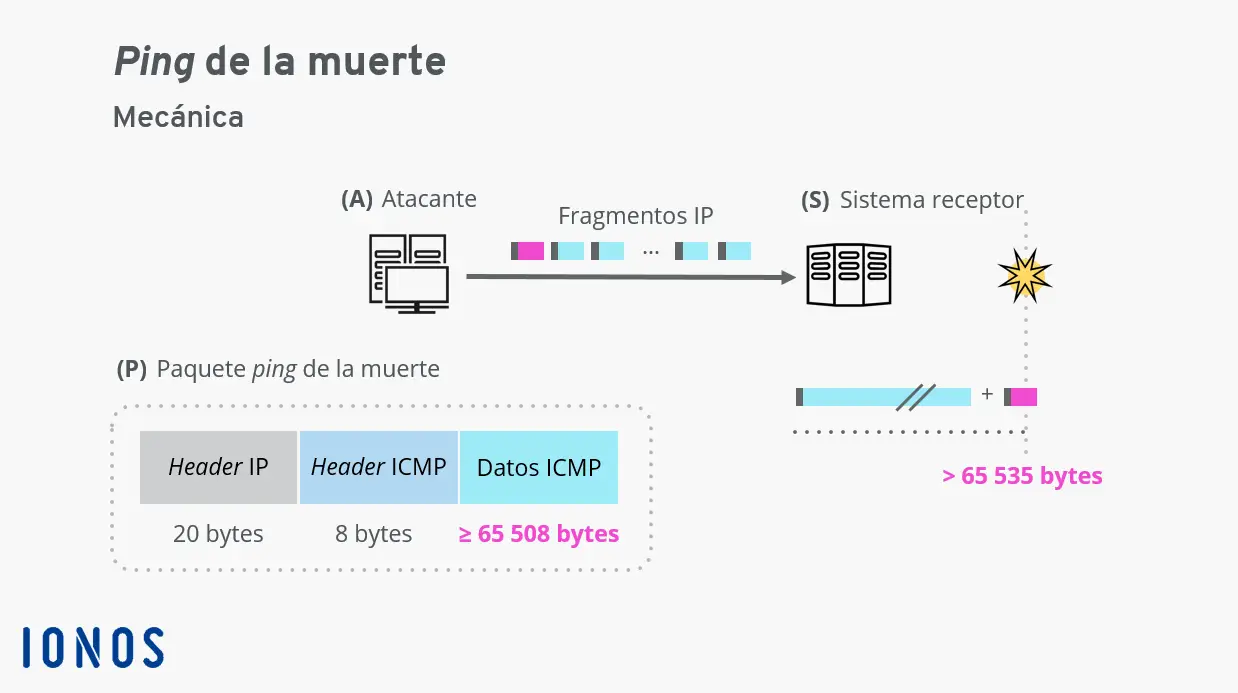

Um diesen Angriff auszuführen, erstellt der Angreifer ein ICMP-Paket, das die maximal autorisierte Größe überschreitet . Dieses Datagramm ist in kleinere Blöcke unterteilt, damit es gesendet werden kann. Wenn Sie alle Shards auf der Empfängerseite wieder zusammensetzen, überschreitet der letzte die zulässige Größe und führt zu einem Pufferüberlauf, wenn das System ungeschützt ist. Das Ergebnis ist ein Systemabsturz oder Absturz, bei dem ein Denial-of-Service-Effekt auftritt .

Ein Echo-ICMP-Paket ist normalerweise 56 Byte groß. Im Gegensatz dazu ist das bei einem Ping-of-Death- Angriff gesendete Paket mindestens 65.535 Byte, mehr als tausendmal größer und entspricht dem im zugrunde liegenden Internet Protocol (IP) festgelegten Limit pro Paket.

Um das Ping- Paket des Todes zu erstellen , verwendet der Angreifer den Ping- Befehl in der Befehlszeile . Der Schlüssel ist ein Parameter, dessen Wert die Größe des ICMP-Datenfelds bestimmt. Auf Windows-Systemen heißt die Option -l (der englischen Last , dh der Last ). In anderen Systemen wird die Option -s verwendet (ab englischer Größe , dh Größe ).

Ping des Todes in Windows:

ping <dirección ip> -l 65500 -w 1 -n 1

Ping of Death unter Linux / UNIX / macOS:

ping <dirección ip> -s 65500 -t 1 -n 1

Maßnahmen, um sich vor dem Ping des Todes zu schützen

Der Ping des Todes ist einer der ältesten Angriffe . Da es im Jahr 1997 einige Features entdeckt wurde der Server – Software und Betriebssysteme wurden geändert , so dass es immer , dass die maximale Größe eines Datagramms garantiert werden kann , nicht überschritten wird , wenn IP – Fragmente kombiniert. Alternativ kann die Verwendung eines größeren Pufferspeichers vor dem gefürchteten Überlauf schützen. Die meisten modernen Systeme sind immun gegen den Ping des Todes.

Darüber hinaus werden böswillige Pakete bereits gefiltert, wenn sie das Netzwerk passieren. Dies kann auf der Ebene von Routern und Firewalls oder mithilfe von Content Delivery-Netzwerken oder CDNs ( Content Delivery Network ) erfolgen. Für jedes IP-Fragment wird der Header untersucht, der die folgende Formel enthalten sollte: Fragmentlänge + Gesamtlänge? 65.535 Bytes. Wenn ein IP-Fragment dies nicht erfüllt, wird die zulässige Gesamtgröße beim Zusammenstellen des Datagramms überschritten und das Paket wird verworfen.

Da alle modernen Systeme in der Regel gegen geschützt sind Ping des Todes, heute stellt dieser Angriff so gut wie keine Gefahr für die Nutzer.