Mit der VPN- Anwendung können wir diese virtuellen privaten Netzwerke zum Stoppen und erneuten Adressieren der Clientcomputer verwenden, die nicht den im NAP konfigurierten Integritätsanforderungen entsprechen , sodass diese Clients nicht auf unser virtuelles privates Netzwerk oder unsere VPN-Umgebung zugreifen können .

Wenn wir diese Art von Anwendungen einrichten, werden die Clientcomputer, die nicht den Integritätsrichtlinien entsprechen, blockiert, sodass sie erst dann auf das Netzwerk zugreifen können, wenn sie die Anforderungen erfüllen. Wenn sie die Anforderungen implementieren, werden sie an den Standardisierungsserver weitergeleitet, wo sie können Stellen Sie den Status von gesunden Kunden wieder her, die diese Zugriffsanforderungen erfüllen können.

Darüber hinaus können wir die Option implementieren, ihnen für eine begrenzte Zeit Zugriff zu gewähren, bevor sie aus dem Netzwerk ausgeschlossen und ihre Verbindungen blockiert werden.

VPN-Anwendung konfigurieren

Um die VPN- Anwendung auf NAP zu konfigurieren, müssen Sie folgende Schritte ausführen:

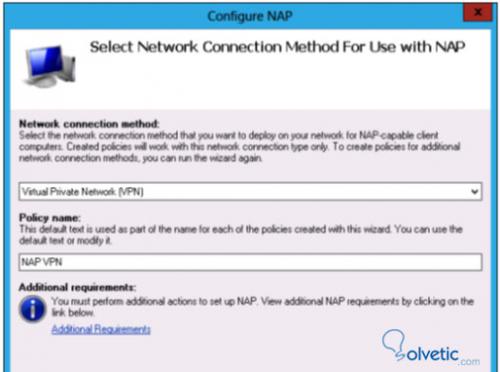

- Konfigurieren Sie auf einem Server mit installierter NPS- Rolle eine Verbindungsanforderungsrichtlinie, eine Netzwerkrichtlinie und eine NAP- Integritätsrichtlinie. Anschließend müssen Sie die VPN- Verbindungsmethode (Virtual Private Network) im NAP- Konfigurationsassistenten auswählen.

- Stellen Sie eine RAS-Rolle auf einem Server unter Windows Server 2012 bereit , konfigurieren Sie den RAS-Server als VPN- Server und konfigurieren Sie denselben mit der als primärer RADIUS-Server installierten NPS- Rolle. In diesem Szenario kann auch ein Server mit Windows Server 2008 oder Windows Server 2008 R2 als VPN-Server verwendet werden.

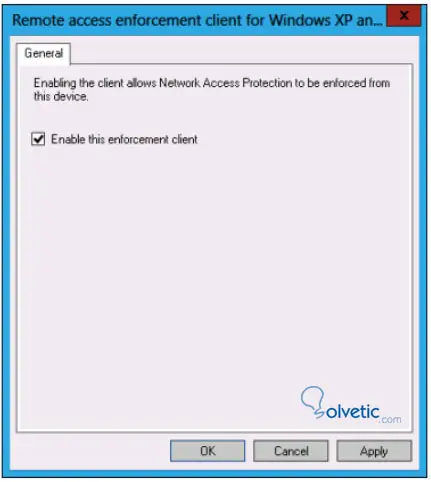

- Auf Computern unter Windows 7 oder Windows 8 müssen wir die EAP Quarantine Enforcement Client-Richtlinie aktivieren , wenn wir den NAP- Client konfigurieren. In Clients unter Windows XP oder Windows Vista müssen wir stattdessen den RAS-Client für Windows XP und Windows Vista aktivieren. Dieser befindet sich im folgenden Pfad: Computerkonfiguration Richtlinien Windows-Einstellungen Sicherheitseinstellungen Netzwerkzugriffsschutz NAP Client-Konfiguration Durchsetzung des Client-Knotens. Wir müssen auch sicherstellen, dass der NAP- Dienst auf allen Clients ordnungsgemäß und ordnungsgemäß ausgeführt wird.

- Wenn wir PEAP-TLS oder EAP-TLS mit Smartcards oder Sicherheitszertifikaten für die VPN- Authentifizierung verwenden möchten, müssen wir AD CS bereitstellen.

- Wenn Sie PEAP-MS-CHAP v2 für die VPN- Authentifizierung verwenden möchten, können Sie ein lokales AD CS-Deployment verwenden oder Serverzertifikate von Drittanbieter-Gruppen erwerben, die berechtigt sind, solche vertrauenswürdigen Zertifikate auszustellen.

- Stellen Sie sicher, dass der WSHV oder die SHAs und SHVs ordnungsgemäß und korrekt konfiguriert wurden .

Wie wir in diesem Tutorial sehen konnten, beziehen wir uns bei dieser Art von Anwendung im Wesentlichen darauf, den Zugriff der Clients zu beschränken, die nicht den Richtlinien entsprechen. Wenn wir eine VPN-Umgebung verwenden, begrenzen wir das Ökosystem, in dem sich verdächtige Aktivitäten entwickeln können. Das Neue an dieser Art von Anwendung ist, dass eine nicht zertifizierte Quelle, die eine Verbindungsanfrage stellt, eine bestimmte Zeit lang eine Verbindung herstellen kann, bevor die Verbindung getrennt wird, und dass in unserer Umgebung keine ausreichenden Sicherheitsprobleme auftreten.