Betrieb von IPsec

Anstatt dem Client ein spezielles Zertifikat zur Verwendung bei der IPSec- Authentifizierung zur Verfügung zu stellen, erhält der Client ein Zertifikat zur Authentifizierung mit dem IPSec von einem Integritätszertifikatserver.

Diese Integritätszertifikatserver werden nur bereitgestellt, wenn der Clientcomputer nachweisen kann, dass er alle zuvor mit dem NAP konfigurierten Anforderungen erfüllt. Sobald dieses Zertifikat ausgestellt wurde, ist es verfügbar, solange der Clientcomputer nachweist, dass er die Anforderungen weiterhin erfüllt. Der NAP- Client deaktiviert die Verwendung des Zertifikats, wenn der Client die Anforderungen nicht erfüllt.

Mit dieser Methode kann das Zertifikat zu dem Zeitpunkt überprüft werden, an dem die DHCP- Anwendung, die erstellt wird, die Erneuerung der IP-Adresse erfordert.

IPsec-Konfiguration

Um die Konfiguration mit der IPsec- Anwendung durchzuführen, müssen folgende Schritte ausgeführt werden:

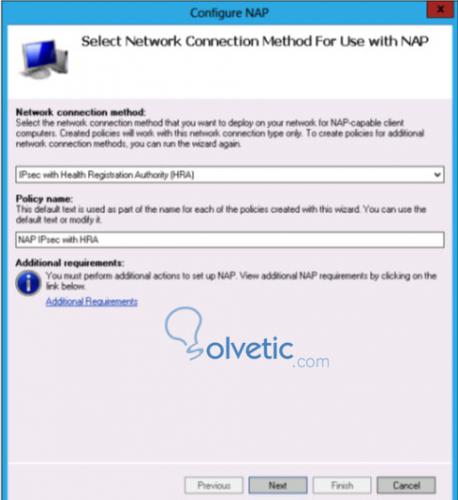

- Konfigurieren Sie auf dem Server, auf dem die NPS- Rolle installiert ist, eine Netzwerkverbindungsanforderungsrichtlinie, eine Netzwerkrichtlinie und eine NAP-Integritätsrichtlinie. Dazu können wir den NAP-Konfigurationsassistenten verwenden und die Option IPsec mit Integritätsregistrierungsstelle (HRA) in der Verbindungsmethode auswählen.

- Wenn Sie den Rollendienst ” NPS Health Registration Authority” bereitstellen, kann diese Bereitstellung auf dem Computer erfolgen, auf dem die NPS-Rolle installiert ist.

- Bereitstellen eines Unternehmensstamms oder eines untergeordneten Servers mit Active Directory-Zertifikatdiensten (AD CS) ; Dadurch können wir benutzerdefinierte Zertifikatvorlagen konfigurieren.

- Konfigurieren Sie die Richtlinie für die Eigenschaften der IPSec-vertrauenden Partei , um den NAP-Dienst auf den Clients zu aktivieren. Die Richtlinie für die Eigenschaften der IPSec-vertrauenden Partei befindet sich im Pfad Computerkonfiguration Richtlinien Windows-Einstellungen Sicherheitseinstellungen Netzwerkzugriffsschutz NAP-Clientkonfiguration Durchsetzung im Client-Knoten.

- Stellen Sie sicher, dass die Windows-Sicherheitsintegritätsprüfung (WSHV) ordnungsgemäß konfiguriert wurde, oder dass ansonsten die Systemintegritäts-Agents (SHAs) und die Systemintegritätsprüfungen (SHVs) ordnungsgemäß konfiguriert wurden .

Vorteil der Verwendung der IPSec-Methode

Der große Vorteil der Verwendung der IPSec- Technologie zur Authentifizierung des Zugriffs auf Netzwerke mit NAP liegt im Folgenden.

Sehen wir uns ein Beispiel an, um das oben Genannte zu erläutern: Wenn ein Dritter die Netzwerkpakete abfängt, konnte ich sie nicht lesen, da IPsec für die Verschlüsselung des Netzwerkverkehrs verantwortlich ist, wodurch solche Daten unleserlich werden. Abgesehen von der Funktion, die es uns ermöglicht, den Zugriff zu jedem Zeitpunkt zu widerrufen, an dem die Client-Computer die Integritätsanforderungen nicht erfüllen, ist diese Anwendung eine der am meisten empfohlenen für unsere Netzwerkumgebungen.

Damit haben wir dieses Tutorial abgeschlossen, nachdem wir den Betrieb von IPSec und dessen Konfiguration durchlaufen haben. Damit wären wir bereits bereit, diese Anwendung für NAP in unserer Netzwerkumgebung zu konfigurieren und die Vorteile zu beweisen, die sie uns bietet.