OpenVPN ist zweifellos die beste Möglichkeit, sich über das Internet einem Netzwerk anzuschließen. OpenVPN ist eine Open-Source-VPN-Ressource, mit der Benutzer unser Browsing maskieren können, um nicht Opfer im Netzwerk zu werden .

Dies sind sehr wichtige Sicherheitsaspekte, die wir berücksichtigen müssen, und dieses Mal werden wir den OpenVPN-Konfigurationsprozess in einer Debian 8- Umgebung analysieren.

- Root-Benutzer

- Droplet Debian 8, wir haben derzeit Debian 8.1

1. Wie installiere ich OpenVPN?

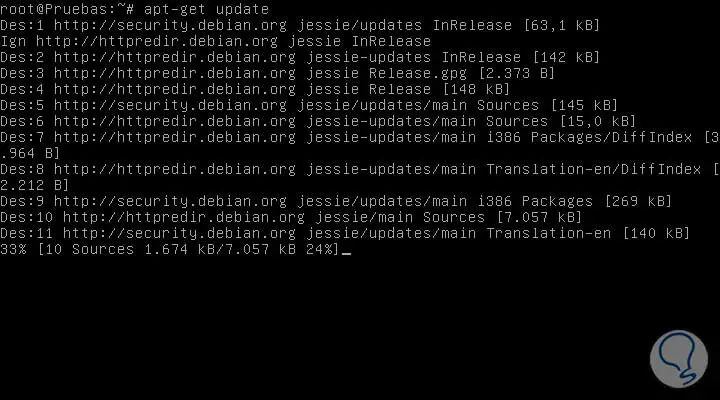

Der erste Schritt besteht darin, alle Pakete in der Umgebung mit dem folgenden Befehl zu aktualisieren :

apt-get update

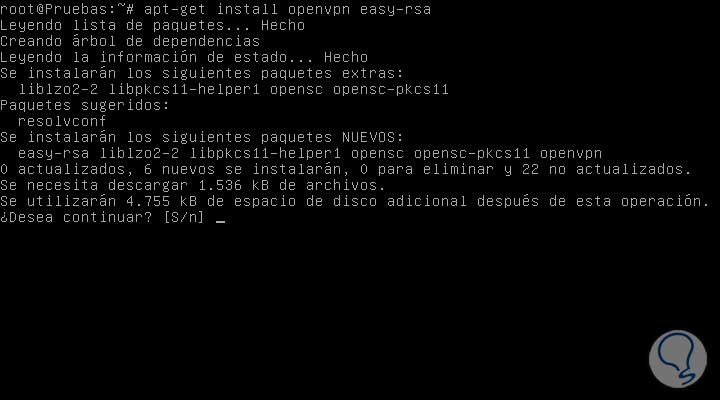

Sobald die Pakete heruntergeladen und aktualisiert wurden, installieren wir OpenVPN mit easy-RSA für Verschlüsselungsprobleme. Führen wir den folgenden Befehl aus:

apt-get install openvpn easy-rsa

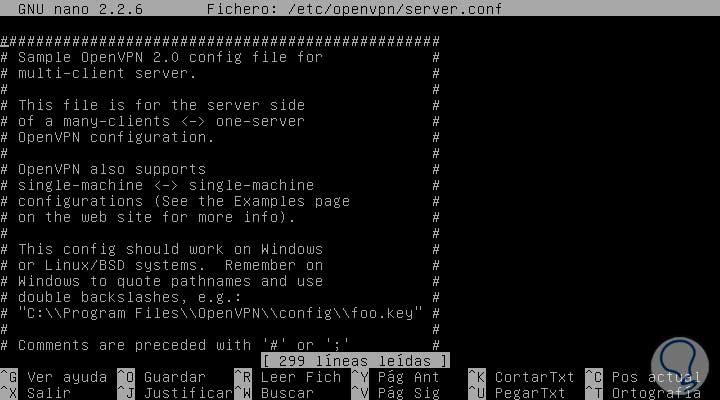

y estos los debemos agregar a nuestra configuración, vamos a usar el siguiente comando: Als nächstes müssen wir unser OpenVPN konfigurieren , die OpenVPN-Konfigurationsdateien werden im folgenden Pfad gespeichert: / etc / openvpn und diese müssen zu unserer Konfiguration hinzugefügt werden, wir werden den folgenden Befehl verwenden:

gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz> /etc/openvpn/server.conf

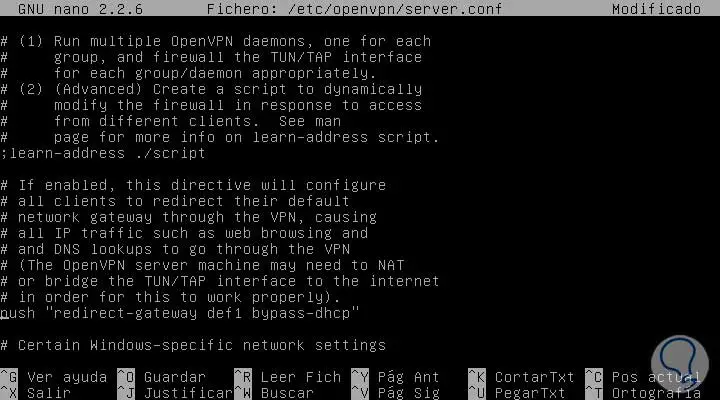

Sobald wir diese Dateien in der ausgewählten Route extrahiert haben, öffnen wir sie mit dem Nano-Editor und führen den folgenden Befehl aus:

nano /etc/openvpn/server.conf

Wir werden das folgende Fenster sehen:

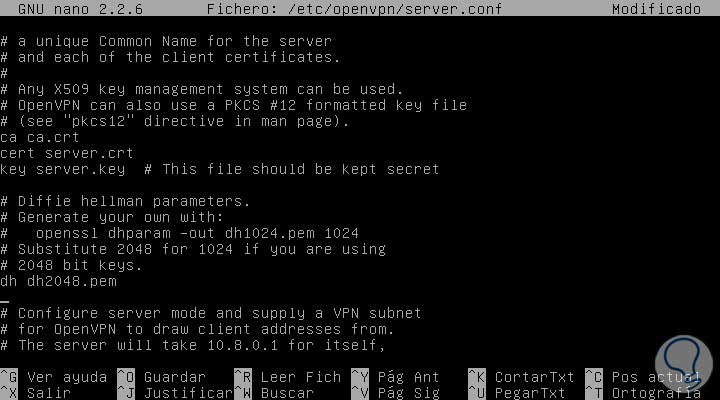

Sobald wir dort sind , müssen wir einige Änderungen an der Datei vornehmen. Diese Änderungen sind im Grunde genommen:

- Sichern Sie den Server mit einer Verschlüsselung auf hoher Ebene

- Erlaube Web-Verkehr zum Ziel

- Verhindern Sie, dass DNS-Anforderungen außerhalb der VPN-Verbindung gefiltert werden

- Installationsberechtigungen

Wir werden die Länge des RSA-Schlüssels duplizieren, der verwendet wird, wenn die Schlüssel sowohl vom Server als auch vom Client generiert werden. Dazu werden wir in der Datei nach den folgenden Werten suchen und den Wert dh1024.pem für den Wert dh2048.pem ändern :

# Diffie Hellman-Parameter. # Erstellen Sie Ihre eigenen mit: # openssl dhparam -out dh1024.pem 1024 # Ersetzen Sie 1024 durch 2048, wenn Sie verwenden # 2048 Bitschlüssel. dh dh1024.pem

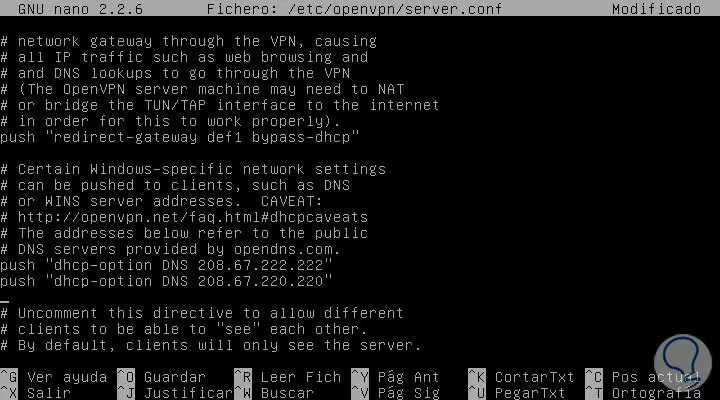

Stellen wir nun sicher, dass der Datenverkehr korrekt an das Ziel umgeleitet wird. Wir entfernen den Kommentar “redirect-gateway def1 bypass-dhcp” und entfernen ihn am Anfang in der Datei server.conf:

# Wenn aktiviert, wird diese Direktive konfiguriert # Alle Clients, um ihre Standardeinstellungen umzuleiten # Netzwerk-Gateway über das VPN, wodurch # den gesamten IP-Verkehr wie das Surfen im Internet und # und DNS-Lookups, um das VPN zu durchlaufen # (Möglicherweise muss der OpenVPN-Server NAT verwenden # oder verbinden Sie die TUN / TAP-Schnittstelle mit dem Internet # in ***** damit dies richtig funktioniert). ; drücke "redirect-gateway def1 bypass-dhcp"

Der nächste Schritt besteht darin , den Server anzuweisen, OpenDNS für die DNS-Namensauflösung zu verwenden, sofern dies möglich ist. Auf diese Weise wird vermieden, dass DNS-Anforderungen außerhalb der VPN-Verbindung liegen. Wir müssen den folgenden Text in unsere Datei einfügen:

# Bestimmte Windows-spezifische Netzwerkeinstellungen # kann an Clients wie DNS weitergeleitet werden # oder WINS-Serveradressen. CAVEAT: # http://openvpn.net/faq.html#dhcpcaveats # Die folgenden Adressen beziehen sich auf die Öffentlichkeit # Von opendns.com bereitgestellte DNS-Server. ; "dhcp-option DNS 208.67.222.222" drücken ; drücke "dhcp-option DNS 208.67.220.220"

Dort müssen wir die Kommentare “dhcp-Option DNS 208.67.222.222” deaktivieren und “dhcp-Option DNS 208.67.220.220” drücken, um das zu entfernen; vom Anfang.

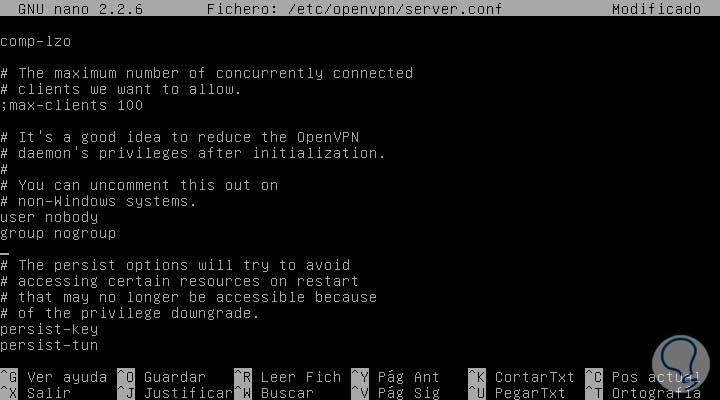

Als letztes definieren wir die Berechtigungen in derselben Datei, in der wir arbeiten. Wir platzieren den folgenden Text:

# Sie können dies an auskommentieren # Nicht-Windows-Systeme. niemand niemand ; group nogroup

Wir entfernen das Häkchen beim Löschen des Zeichens. vom anfang der texte benutzer nobody und gruppe nogroup .

Wie wir wissen, wird OpenVPN standardmäßig als Root-Benutzer ausgeführt, der die Bearbeitung aller Parameter zulässt. Bei der letzten Änderung wird dies auf den Benutzer nobody und auf die Gruppe nogroup beschränkt, um Sicherheitsprobleme zu vermeiden.

Wir speichern die Änderungen mit der Tastenkombination:

+ O Strg + O

Und wir verließen den Editor mit:

+ X Strg + X

Anschließend aktivieren wir die Weiterleitung von Paketen an das externe Netzwerk und führen dazu den folgenden Befehl aus:

echo 1> / proc / sys / net / ipv4 / ip_forward

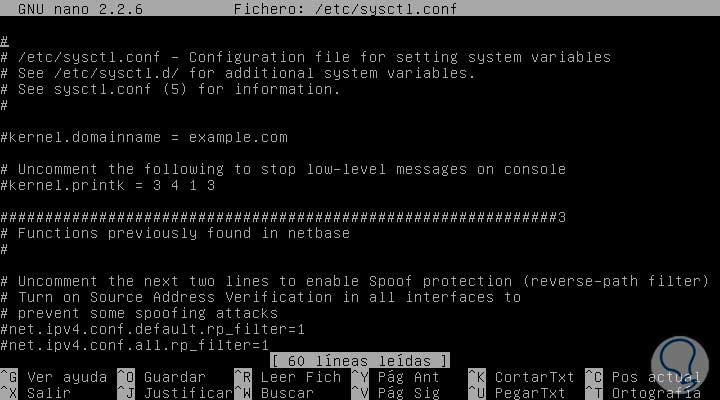

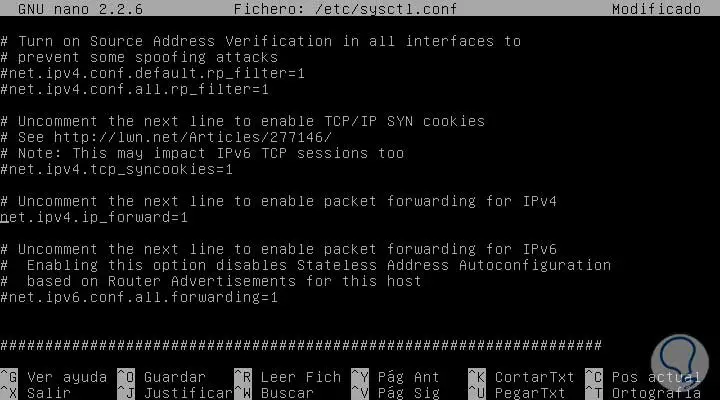

Wir müssen diese Änderung permanent machen , nicht bei jedem Systemstart, um sie fortlaufend zu machen, geben wir die systcl-Datei mit dem Nano-Editor ein. Dazu führen wir Folgendes aus:

nano /etc/sysctl.conf

Das folgende Fenster wird angezeigt:

Wir werden die folgende Zeile finden:

# Kommentieren Sie die nächste Zeile aus, um die Paketweiterleitung für IPv4 zu aktivieren # net.ipv4.ip_forward = 1

+ W Strg + W

Dort heben wir die Markierung des Kommentars net.ipv4.ip_forward = 1 auf, indem wir das Symbol # entfernen.

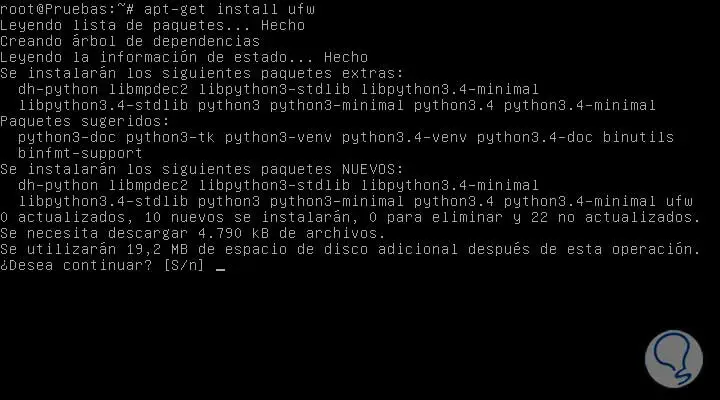

Der nächste Schritt ist die Konfiguration von UFW . UFW ist eine Firewall-Konfiguration für IP-Tabellen, daher werden wir einige Anpassungen vornehmen, um die UFW-Sicherheit zu ändern. Als ersten Schritt installieren wir die UFW-Pakete mit dem folgenden Befehl:

apt-get install ufw

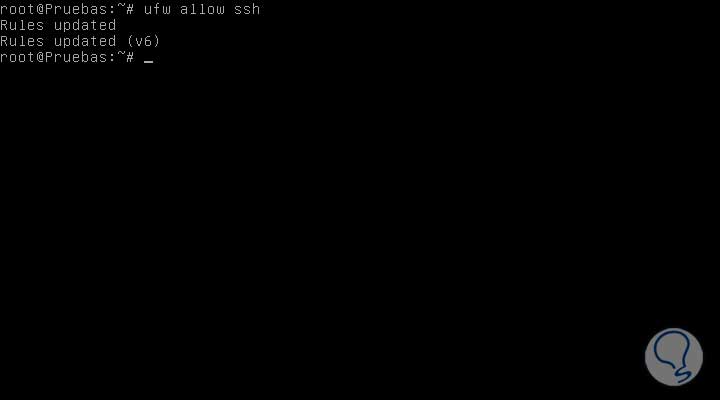

Sobald die erforderlichen UFW-Pakete heruntergeladen und installiert wurden, konfigurieren wir UFW so, dass SSH-Verbindungen zugelassen werden. Für diese werden wir Folgendes ausführen:

ufw erlaube ssh

In unserem Fall arbeiten wir an Port 1194 von UDP. Wir müssen diesen Port so konfigurieren, dass die Kommunikation zufriedenstellend ist. Wir geben Folgendes ein:

ufw erlauben 1194 / udp

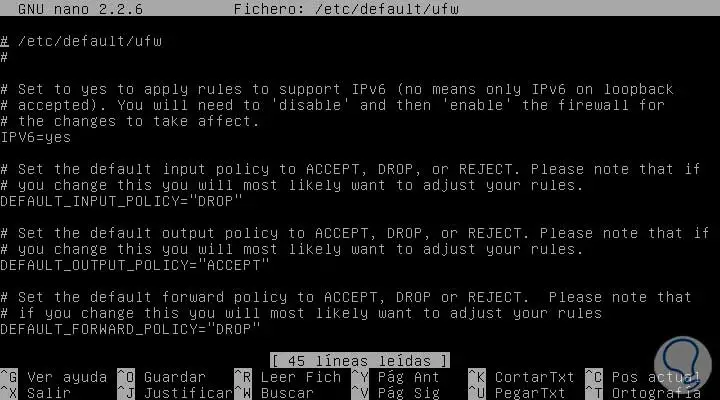

Als nächstes werden wir die UFW-Konfigurationsdatei bearbeiten und mit dem Nano-Editor den folgenden Pfad eingeben:

nano / etc / default / ufw

Folgendes Fenster öffnet sich:

Dort werden wir einige Änderungen vornehmen, wir werden die nächste Zeile finden, in der wir DROP by ACCEPT ändern werden .

DEFAULT_FORWARD_POLICY = "DROP"

Der nächste Schritt ist das Hinzufügen einiger Regeln in UFW für die Übersetzung der Netzwerkadressen und die korrekte Maskierung der IP-Adressen der Benutzer, die eine Verbindung herstellen. Wir werden die folgende Datei mit dem Nano-Editor öffnen:

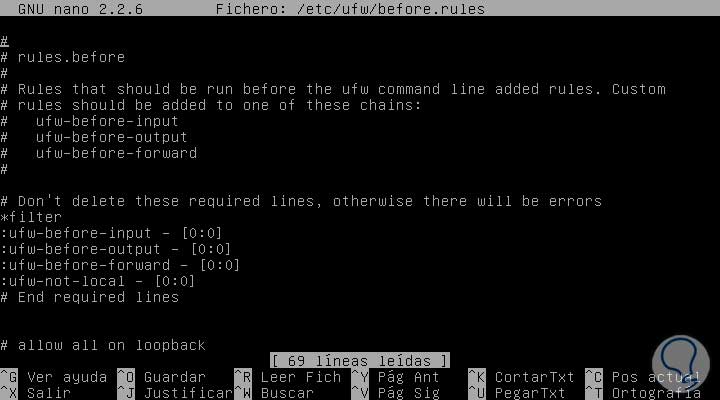

nano /etc/ufw/before.rules

Wir werden sehen, dass das folgende Fenster angezeigt wird:

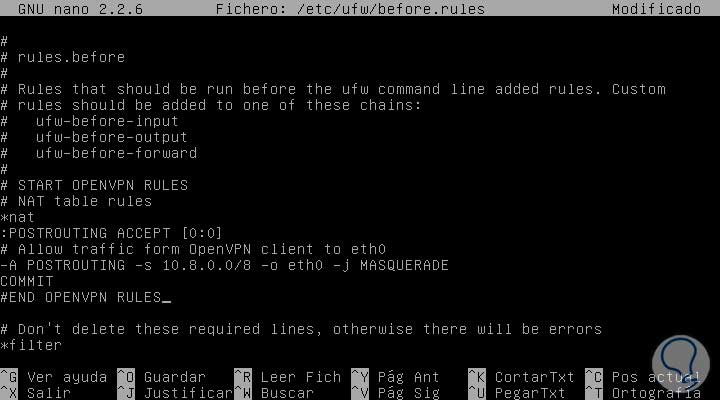

Wir werden den folgenden Text hinzufügen:

# START OPENVPN-REGELN # NAT-Tabellenregeln * nat : POSTROUTING AKZEPTIEREN [0: 0] # Datenverkehr vom OpenVPN-Client zu eth0 zulassen -A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE COMMIT # END OPENVPN-REGELN

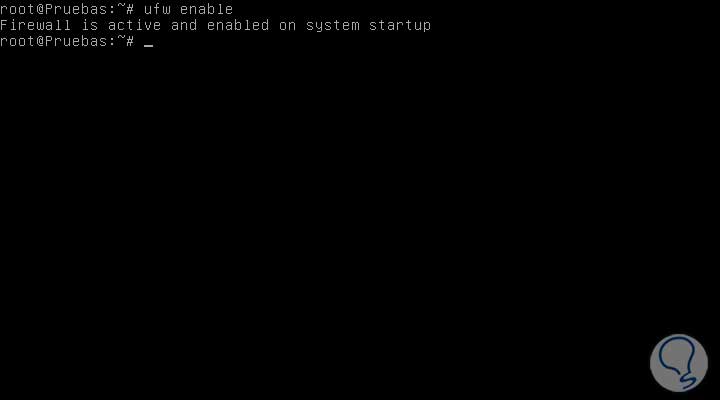

Sobald wir diese Änderungen vorgenommen haben, aktivieren wir UFW mit dem folgenden Befehl:

ufw aktivieren

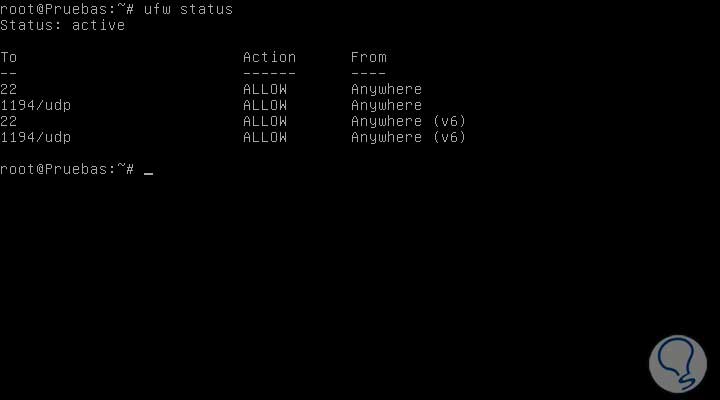

Um die Regeln der Firewall zu überprüfen, verwenden wir den folgenden Befehl:

ufw status

2. Erstellen Sie das OpenVPN-Autorisierungszertifikat

Der nächste Schritt in unserem Prozess ist das Erstellen des Autorisierungszertifikats für die Eingabe über OpenVPN. Denken Sie daran, dass OpenVPN diese Zertifikate zum Verschlüsseln des Datenverkehrs verwendet. OpenVPN ist mit der bidirektionalen Zertifizierung kompatibel, dh der Client muss das Serverzertifikat authentifizieren und umgekehrt.

Kopieren wir die Skripte auf easy-RSA mit dem folgenden Befehl:

cp -r / usr / share / easy-rsa / / etc / openvpn

Wir werden ein Verzeichnis erstellen, um die Schlüssel zu speichern , wir werden den folgenden Befehl verwenden:

mkdir / etc / openvpn / easy-rsa / keys

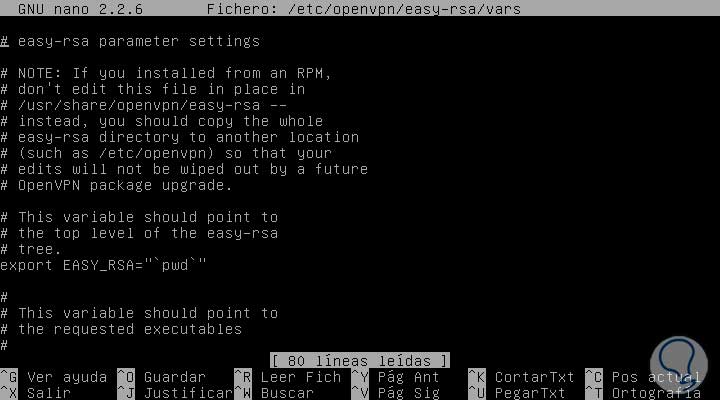

Der nächste Schritt besteht darin , die Parameter der Zertifikate zu bearbeiten. Wir werden den folgenden Befehl verwenden:

nano / etc / openvpn / easy-rsa / vars

Das folgende Fenster wird angezeigt:

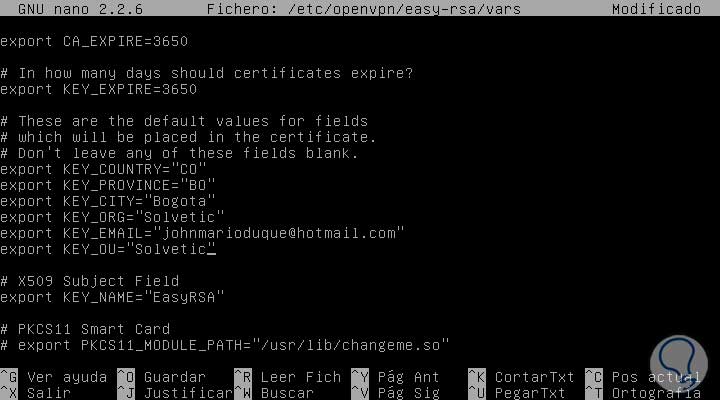

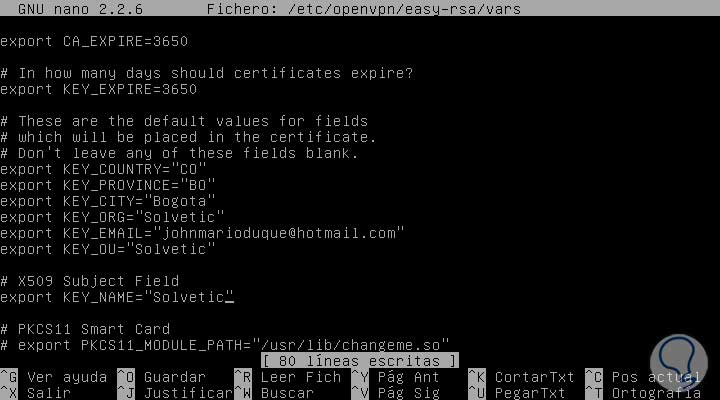

Wir werden die folgenden Parameter gemäß unseren Anforderungen ändern:

export KEY_COUNTRY = "CO" export KEY_PROVINCE = "BO" export KEY_CITY = "Bogota" export KEY_ORG = "TechnoWikis" export KEY_EMAIL = "[email protected]" export KEY_OU = "TechnoWikis"

In derselben Datei bearbeiten wir die folgende Zeile:

# X509 Betrefffeld export KEY_NAME = "EasyRSA"

Wir werden den EasyRSA-Wert durch den Namen des gewünschten Servers ändern , wir werden den Namen TechnoWikis verwenden.

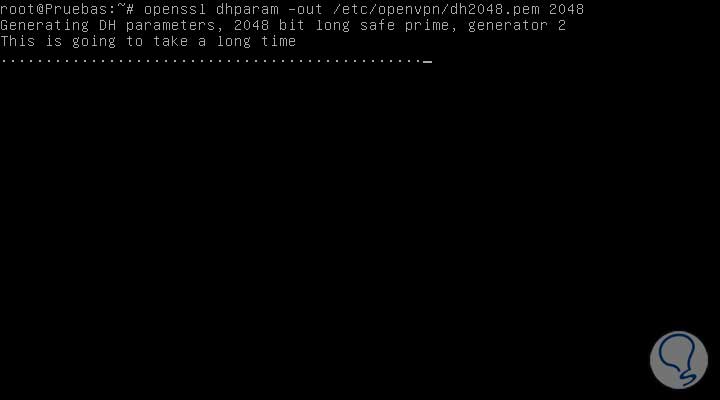

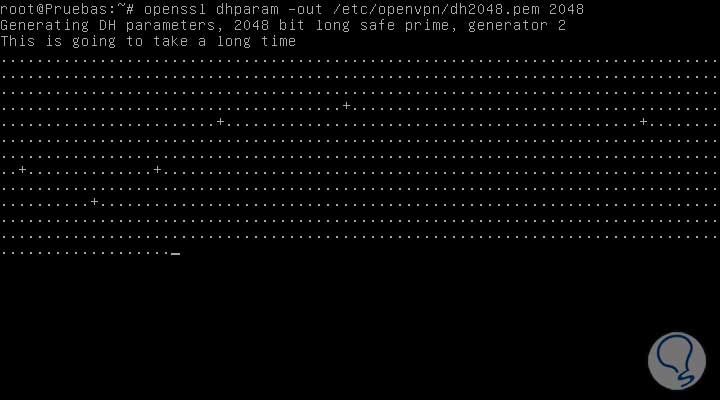

Als nächstes werden wir die Parameter von Diffie-Helman mit einem Tool konfigurieren, das in OpenSSL integriert ist und dhparam heißt. Wir werden den folgenden Befehl eingeben und ausführen:

openssl dhparam -out /etc/openvpn/dh2048.pem 2048

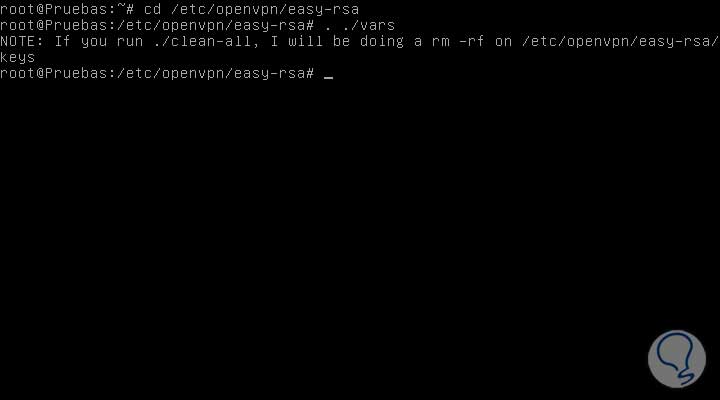

Sobald das Zertifikat generiert wurde, ändern wir das easy-RSA-Verzeichnis mit dem folgenden Befehl:

cd / etc / openvpn / easy-rsa

Lassen Sie uns die PKI initialisieren und den folgenden Befehl verwenden:

. ./vars

Die anderen Schlüssel werden mit dem folgenden Befehl bereinigt, damit sie die Installation nicht beeinträchtigen:

./clean-all

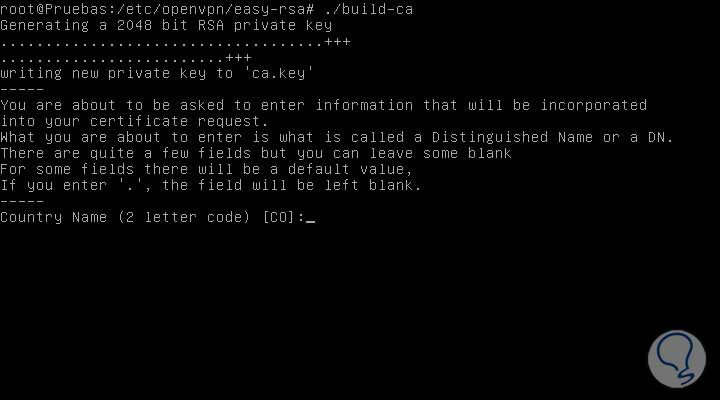

Als Nächstes erstellen wir das Zertifikat mit dem folgenden OpenSSL-Befehl:

./build-ca

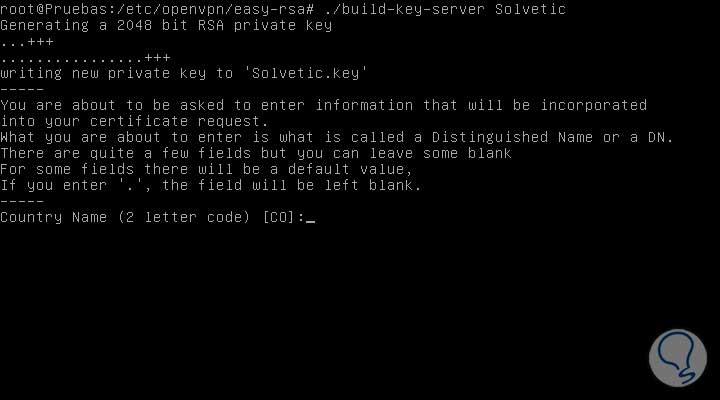

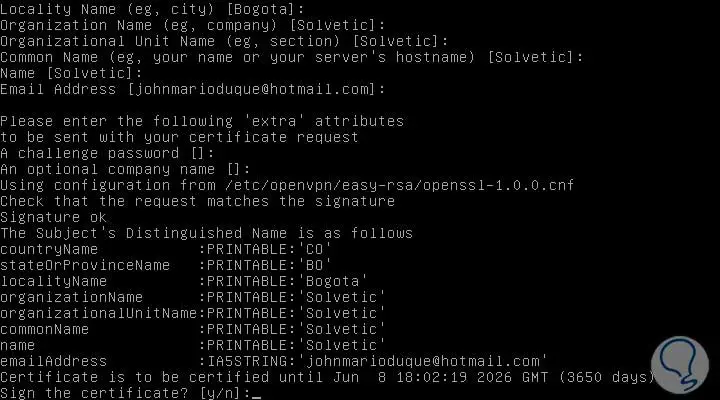

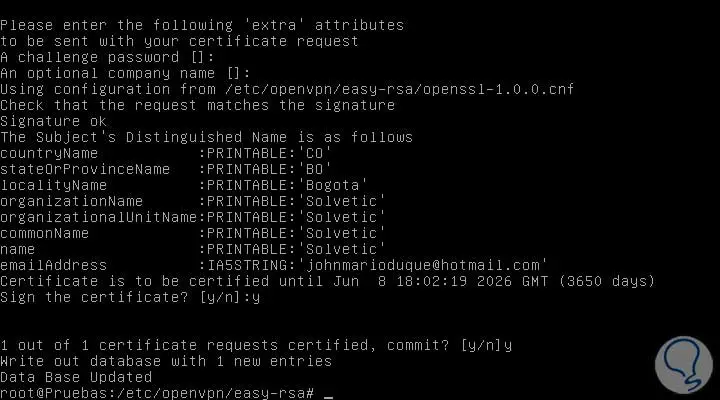

Es wird eine Reihe von Fragen angezeigt, die sich auf die zuvor eingegebenen Informationen beziehen. Auf diese Weise wurde das Zertifikat generiert. Dann starten wir unseren OpenVPN-Server, dazu bearbeiten wir die Datei im Pfad / etc / openvpn / easy-rsa mit dem bereits zuvor angegebenen Schlüsselnamen, in unserem Fall TechnoWikis. Führen wir den folgenden Befehl aus:

./build-key-server TechnoWikis

In den Zeilen darunter können wir das Feld leer lassen und die Eingabetaste drücken:

Bitte geben Sie die folgenden zusätzlichen Attribute ein mit Ihrer Zertifikatsanfrage zu senden Ein Challenge-Passwort []: Ein optionaler Firmenname []:

Das folgende Fenster wird angezeigt, in dem wir den Buchstaben und (Ja) eingeben müssen, um die folgenden zwei Fragen zu akzeptieren: Unterzeichnen Sie das Zertifikat und die Zertifikatanforderung.

Jetzt werden wir sowohl die Zertifikate als auch die Schlüssel in den Pfad / etc / openvpn verschieben und den folgenden Befehl ausführen:

cp /etc/openvpn/easy-rsa/keys/{TechnoWikis.crt,TechnoWikis.key,ca.crt} / etc / openvpn

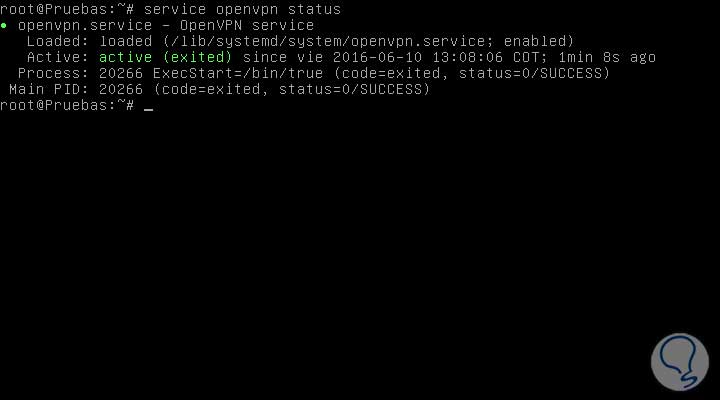

Sobald dieser Vorgang abgeschlossen ist, starten wir den OpenVPN-Dienst mit dem folgenden Befehl:

Service OpenVPN starten

Um den Status zu sehen, verwenden wir den Befehl:

Dienst oopenvpn Status

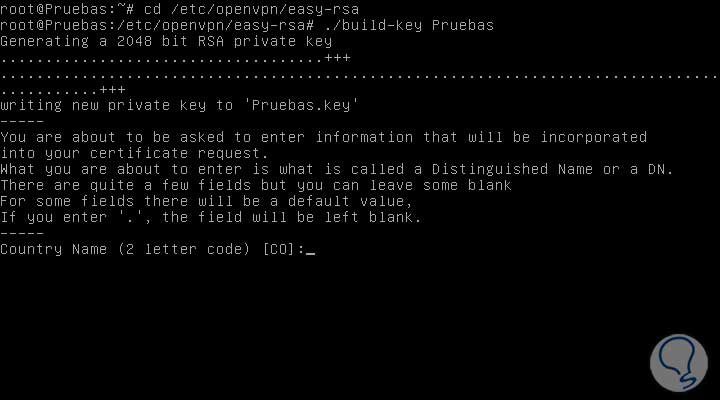

Im nächsten Schritt erstellen wir die Zertifikate und Schlüssel für die Clients, die eine Verbindung zum VPN herstellen möchten. Aus Sicherheitsgründen besteht das Ideal darin, dass jeder Client, der eine Verbindung zum Server herstellt, über ein eigenes Zertifikat und einen eigenen Schlüssel verfügt , diesen jedoch niemals freigibt. Standardmäßig lässt OpenVPN keine gleichzeitigen Verbindungen mit demselben Zertifikat und demselben Schlüssel zu. Wir werden den Schlüssel für unseren Kunden erstellen, dazu geben wir den folgenden Befehl ein:

./build-key Client_Name, in unserem Beispiel verwenden wir den folgenden Befehl: ./build-key Tests

Wir füllen die erforderlichen Felder aus und kopieren dann den im easy-RSA-Verzeichnis generierten Schlüssel .

cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/easy-rsa/keys/client.ovpn.

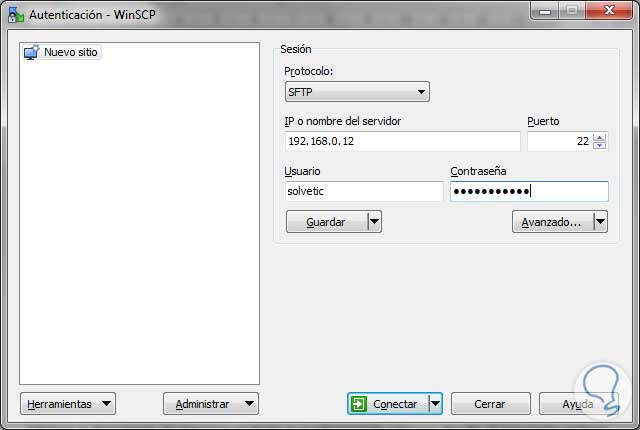

Jetzt laden wir das Winscp-Tool kostenlos über den folgenden Link herunter . Mit diesem Tool können wir über SFTP oder FTP eine Verbindung zu unserem Debian-Rechner herstellen, um zu überprüfen, ob die Dateien korrekt erstellt wurden. Sobald wir heruntergeladen und ausgeführt haben, sehen wir folgendes Fenster:

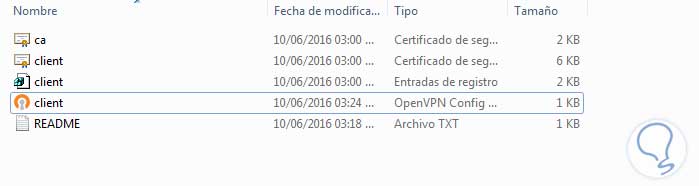

Dort geben wir die IP-Adresse des Debian-Rechners ein, denken Sie daran, dass die IP mit dem Befehl ifconfig überprüft werden kann, wir geben die Anmeldeinformationen ein und sobald wir auf Verbinden klicken, sehen wir Folgendes:

Dort sehen wir auf der rechten Seite die jeweiligen Dateien der Schlüssel und Schlüssel. Für den Zugriff über OpenVPN laden wir das OpenVPN- Tool Version 2.3.11 über den folgenden Link herunter. Nachdem wir es heruntergeladen haben, müssen wir einige Änderungen in diesem Tool berücksichtigen. Als Erstes kopieren wir die Schlüsseldateien und Schlüssel in den Pfad, in dem OpenVPN üblicherweise installiert ist:

C: Programme OpenVPN config

Später erstellen wir eine Datei im Editor oder im Texteditor mit den folgenden Informationen:

Client dev tun proto udp remote 192.168.0.12 1194 key client.key cert client.crt ca.crt Auth-User-Pass persist-key persist-tun comp-lzo Verb 3

Diese Datei muss mit der Erweiterung .ovpn gespeichert werden.

3. OpenVPN-Clientzugriffstest

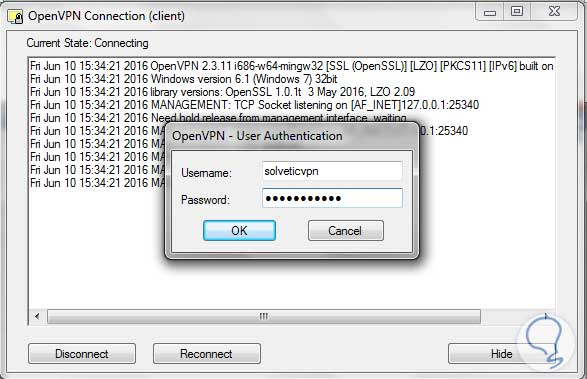

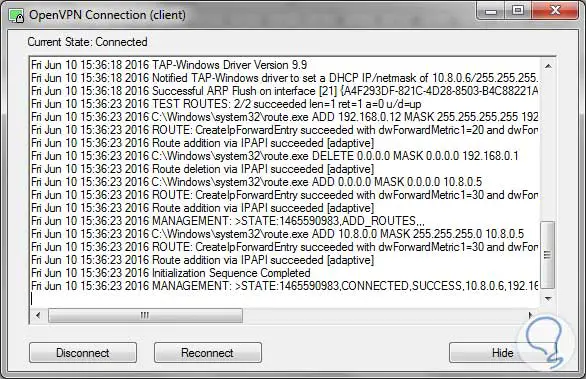

Wir werden OPenVPN ausführen und dies wird die Umgebung sein, in der wir uns befinden werden:

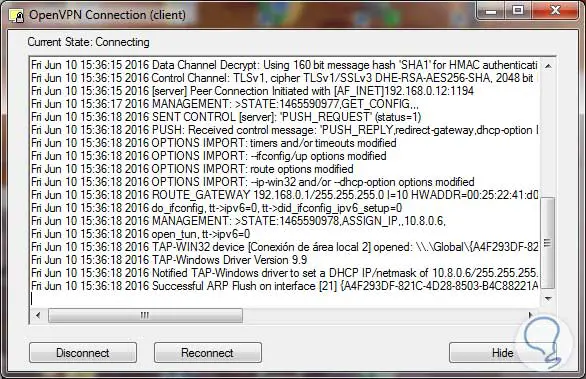

Wir geben die Anmeldeinformationen des Benutzers ein , um eine Verbindung herzustellen, und klicken auf OK. Folgendes wird angezeigt

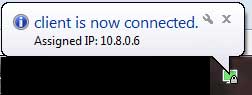

Jetzt können wir in der Benachrichtigungsleiste sehen, dass die Verbindung korrekt war und wir können die neue IP-Adresse sehen.

Wenn wir mit der rechten Maustaste auf das Tool klicken (Symbol in der Benachrichtigungsleiste), haben wir folgende Optionen:

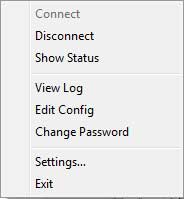

Von hier aus können wir die Aufgaben erledigen, die wir für notwendig halten. Wenn wir beispielsweise Status anzeigen auswählen , wird Folgendes angezeigt:

4. OpenVPN-Sicherheitstools ‘]

Zweifellos kann das Surfen im Internet zu Sicherheitsproblemen wie Viren, Informationsdiebstahl, Spyware usw. führen. Daher gibt es einige Tools, die wir implementieren können, um die Sicherheit unseres Computers zu verbessern, sobald OpenVPN konfiguriert ist.

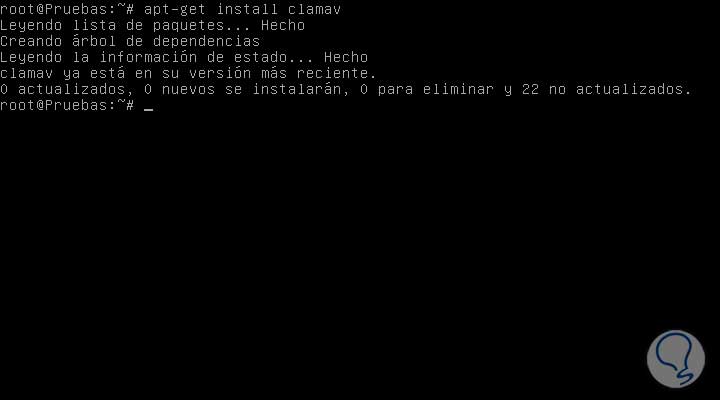

Sprechen wir über Clamav , ein leistungsstarkes Antivirenprogramm, mit dem wir die Kontrolle über infizierte Dateien oder Prozesse in unserem Debian 8.1 behalten können. Es ist eine Open-Source-Software, mit der Trojaner, Malware und andere latente Bedrohungen auf unseren Computern erkannt werden können. Der Installationsprozess ist sehr einfach. Dazu führen wir den folgenden Befehl aus:

Sudo apt-get installieren Clamav

Später werden wir freshclam ausführen, um die gesamte Clamav- Datenbank zu aktualisieren.

Um einen Scan auf dem Computer durchzuführen, geben wir die folgende Syntax ein:

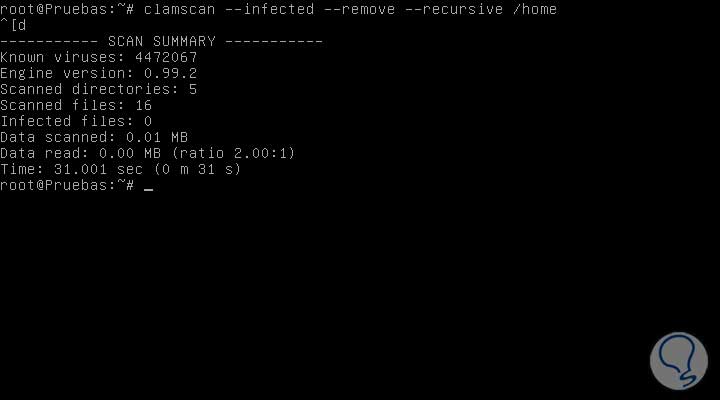

Clamscan -infiziert -entfernen -rekursiv / home

Nach einem Moment sehen wir eine Zusammenfassung der Scan-Aufgabe:

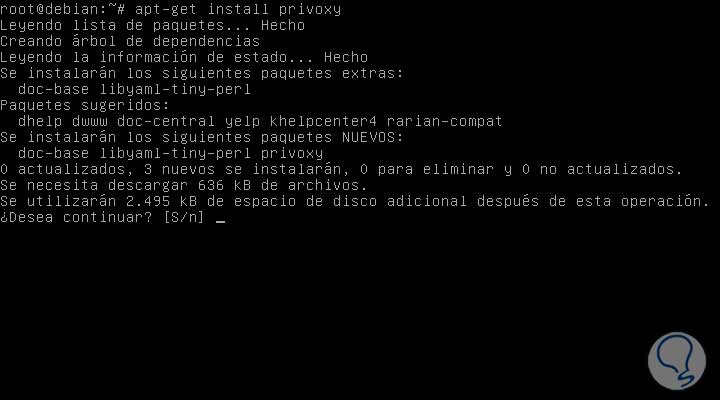

Ein weiteres Tool, mit dem wir unsere Sicherheit verbessern können, ist Privoxy , das als Webproxy fungiert und erweiterte Funktionen zum Schutz der Privatsphäre, zum Verwalten von Cookies, zum Kontrollieren des Zugriffs und zum Eliminieren von Anzeigen enthält. Um es in unserem Debian 8.1-System zu installieren, führen wir den folgenden Befehl aus:

Sudo apt-get install privoxy

Denken Sie daran, dass das sudo nicht erforderlich ist, wenn Sie als Root-Benutzer angemeldet sind. Sobald alle Privoxy-Pakete heruntergeladen und installiert sind, ändern wir einige Parameter in der Konfigurationsdatei dieses Pakets und führen dazu den folgenden Befehl aus:

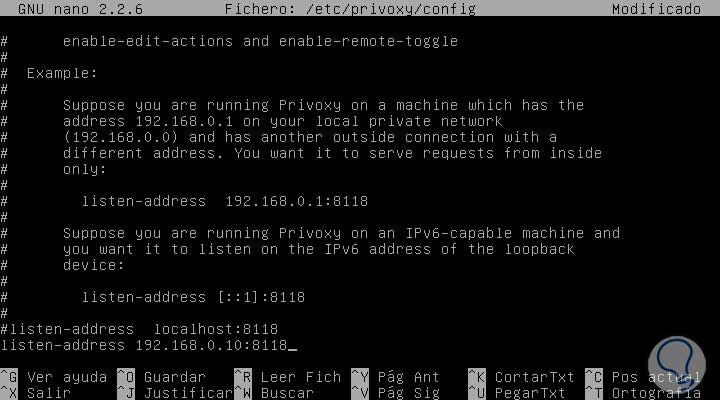

Sudo nano / etc / privoxy / config

Folgendes wird angezeigt:

Dort müssen wir die Zeile listen-address localhost: 8118 lokalisieren und 2 Parameter hinzufügen, zuerst das Symbol # am Anfang dieser Zeile einfügen und darunter den Begriff listen-address ip_of_our machine: 8118 eingeben, in unserem Fall ist es:

Listen-Adresse 192.168.0.10:8118.

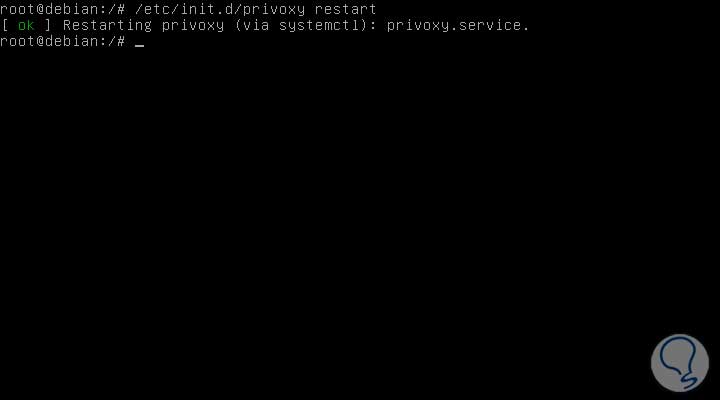

Sobald dies erledigt ist, starten wir den Dienst neu mit:

sudo /etc/init.d/privoxy restart

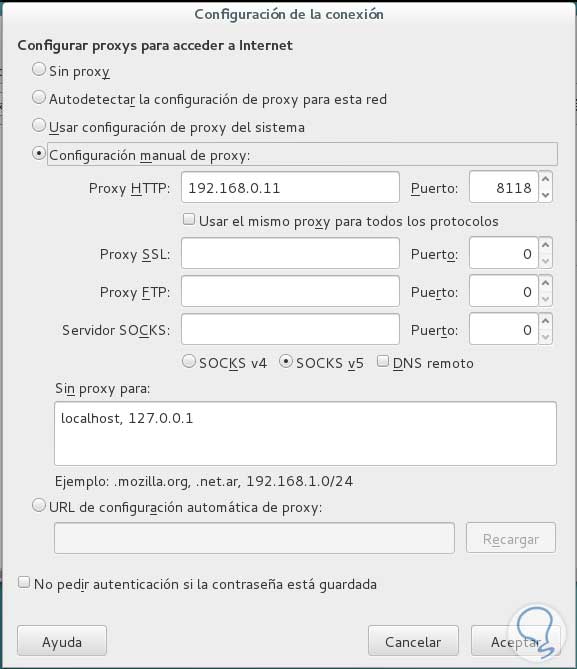

Als nächstes gehen wir zu dem Browser, den wir in Debian haben und ändern die Parameter des Proxys. Wir müssen bestätigen, dass die IP die von uns hinzugefügte ist und der Port 8118 ist. In unserem Beispiel verwenden wir IceWeasel und müssen Folgendes eingeben:

- Einstellungen

- Fortgeschritten

- Netzwerk

- Konfiguration der Verbindung

- Manuelle Konfiguration des Proxy

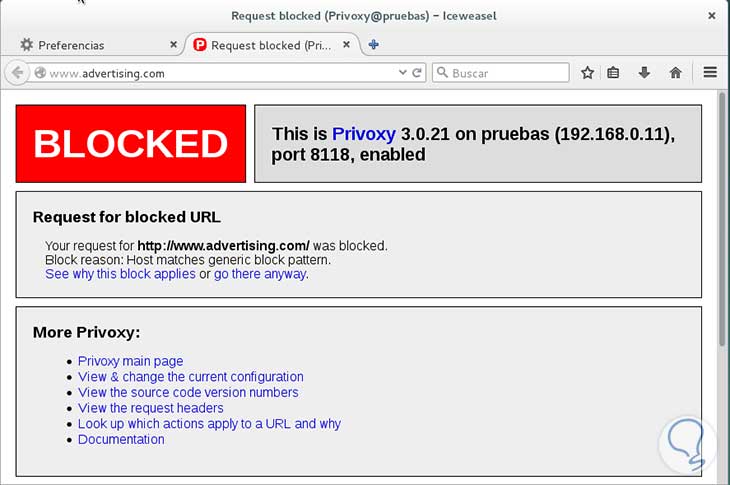

Einmal konfiguriert, klicken Sie auf OK. Jetzt können wir sehen, wie Privoxy uns bei der Sicherheit hilft :

Es gibt andere Tools, die uns helfen können, die Navigation mithilfe unseres OpenVPN zu verbessern. Wir können Folgendes implementieren:

Wie wir sehen, ist es sehr wichtig, Maßnahmen zu ergreifen, die uns helfen, die Kontrolle über unsere Navigation zu behalten und klar zu machen, dass die korrekte Funktionsweise von Debian 8.1 von uns abhängt

Lassen Sie uns weiter die großen Vorteile untersuchen, die Debian 8.1 für uns bietet, und unsere Umgebung verbessern, da viele von uns Administratoren, Koordinatoren oder Verantwortliche für den IT-Bereich sind. Diese Tipps helfen uns, den Alltag einfacher und mit der Möglichkeit zu bewältigen keine kritischen Probleme in der Zukunft zu haben, die große Kopfschmerzen bereiten können.

Installieren Sie LAMP unter Debian 8