Was ist eine Hash-Funktion?

Das exorbitante Wachstum der Informationsmenge, die in lokalen und globalen Datennetzen verarbeitet wird, zwingt uns dazu, ständig nach Wegen zu suchen, um schneller auf große Datenmengen zuzugreifen und die Sicherheit beim Austausch zu gewährleisten. Hierzu ist neben anderen Sicherheitstechnologien die Hash- Funktion besonders nützlich. Hier erklären wir Ihnen seine Eigenschaften und seine Verwendung.

- Welche Eigenschaften hat eine Hash-Funktion?

- Hash-Funktion als Einwegprozess

- Vermeiden Sie Kollisionen mit Hashwerten

- Die Hash-Funktion ist blitzschnell

- Welcher Hashwert wird generiert?

- Hash-Funktion und Websites

- Schutz vertraulicher Daten

- Signieren von Nachrichten

- Wie hilft die Hash-Funktion bei der Suche nach Funktionen?

Das englische Wort Hash bedeutet schneiden . Also die Hash- Funktion ? kurz ? die Daten und gibt ihm eine einheitliche Länge , unabhängig vom Anfangswert. Diese Funktion wird auch als Zusammenfassungsfunktion bezeichnet und in vielen Bereichen der Datenverarbeitung verwendet, z. B. in folgenden Bereichen:

- Verschlüsselte Kommunikation zwischen dem Webserver und dem Browser sowie die Generierung von Sitzungskennungen für Internetanwendungen und die Zwischenspeicherung von Daten (Cache)

- Der Schutz vertraulicher Daten wie Passwörter, Webanalysen oder Zahlungsmethoden

- Signieren von Nachrichten

- Identifizieren identischer oder ähnlicher Datensätze in Suchfunktionen

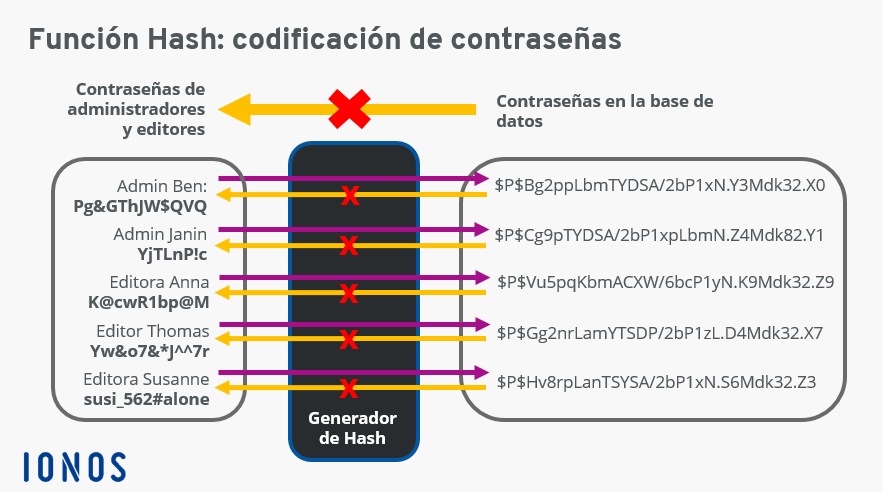

Hash- Funktion : Die Hash- Funktion wird verwendet, um die Länge ursprünglich unterschiedlicher Zeichenfolgen zu vereinheitlichen. Mit der Hash- Funktion erhalten verschiedene Kennwörter beispielsweise eine feste Anzahl zulässiger Zeichen. Es ist jedoch nicht möglich, die Zeichenfolge vom Hash- Wert zurück in das Original zu konvertieren .

Welche Eigenschaften hat eine Hash-Funktion?

Eine Hash- Funktion muss die folgenden Anforderungen erfüllen, um die richtigen Eigenschaften zu haben :

Hash-Funktion als Einwegprozess

Es sollte nicht möglich sein, den Inhalt der Originaldaten aus dem generierten Hashwert abzurufen . Daher sollte es im vorherigen Beispiel, beginnend mit “$ P $ Hv8rpLanTSYSA / 2bP1xN.S6Mdk32.Z3”, nicht möglich sein, das Kennwort “Susi_562 # alleine” wiederherzustellen.

Vermeiden Sie Kollisionen mit Hashwerten

Es sollte niemals vorkommen, dass Daten aus verschiedenen Quellen der gleiche Hashwert zugewiesen wird . Jeder Eintrag muss einen anderen Hashwert generieren . Wenn dies garantiert ist, spricht man auch von einer kryptografischen Hash- Funktion . Im obigen Bild gibt es keine identischen Hashwerte und daher gibt es keine Kollisionen zwischen den generierten Daten. Es gibt fortschrittlichere Technologien, um diese Kollisionen zu vermeiden.

Die Hash-Funktion ist blitzschnell

Wenn das Konvertieren der Eingaben in einen Hashwert lange dauert, ist dieses Verfahren nicht geeignet. Daher muss die Hash- Funktion sehr schnell implementiert werden . In Datenbanken werden Hashwerte in sogenannten Hash-Tabellen gespeichert, um einen schnellen Zugriff zu gewährleisten.

Welcher Hashwert wird generiert?

Der von der Hash- Funktion erzeugte Hash- Wert hat eine feste Länge , die durch die verwendete Hash- Technologie bestimmt wird. Der Zeichensatz des Eingabewerts ist irrelevant. Es wird immer die gleiche Anzahl von Zeichen zurückgegeben . Die zulässigen Zeichen werden in der Hash- Funktion definiert .

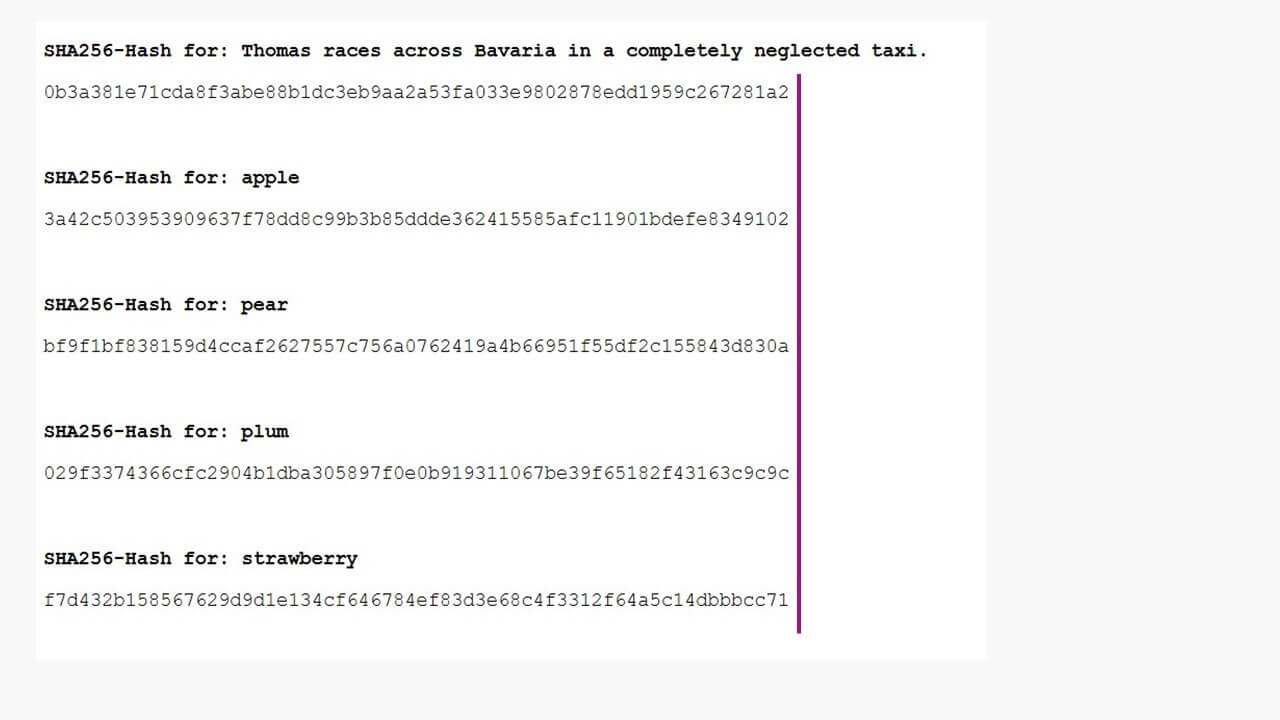

Somit ist der Hash- Wert das Ergebnis, das mit der Hash- Funktion und einem Hash- Algorithmus berechnet wurde . Der Begriff Fingerabdruck wird auch verwendet, um den Hash- Wert zu benennen , da er die Einzigartigkeit jedes Hash- Werts symbolisiert , vergleichbar mit der unserer Fingerabdrücke. Verwenden von Kleinbuchstaben von? To? zu? f? und die Zahlen 0 bis 9 mit einer Hashwertlänge von 64 Zeichen können bis zu 1.1579209e + 77 Kombinationen erstellt werden , dh 70 gefolgt von 24 Nullen. Dies zeigt, dass selbst die kürzesten Zeichenfolgen oder mit besser verwendbaren Zeichen einen funktionalen Fingerabdruck erzeugen.

Die im obigen Beispiel für die Hash- Funktion gezeigten Hash- Werte werden einfach mit einigen Zeilen PHP-Code generiert:

<?php echo hash('sha256', 'apple'); ?>

In diesem Beispiel gibt der Code immer den Hashwert oder den Fingerabdruck 3a42c503953909637f78dd8c99b3b85ddde362415585afc11901bdefe8349102 zurück .

Dem Hash- Befehl wurde der sha256-Verschlüsselungsalgorithmus für das Wort apple zugewiesen .

Hash-Funktion und Websites

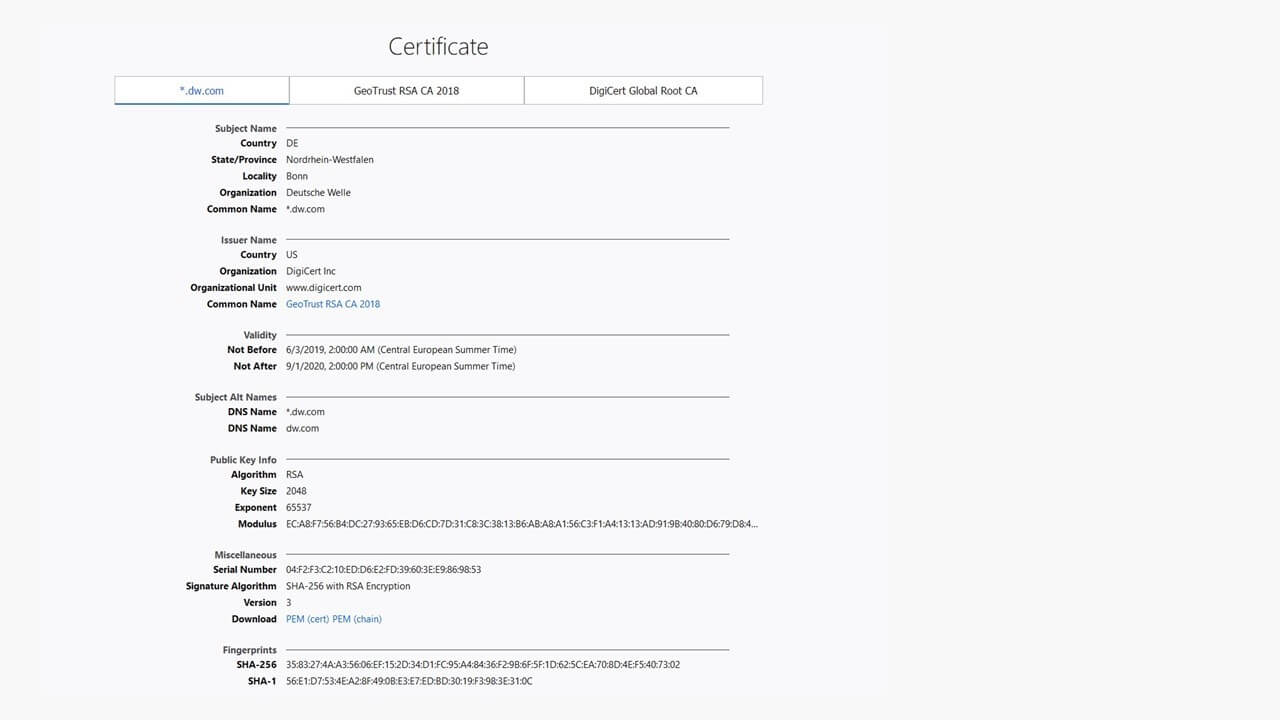

Bei SSL-verschlüsselten Datenübertragungen wird das Serverzertifikat während der Abfrage an den Webserver an den Browser des Benutzers gesendet. Anschließend wird ein Sitzungsschlüssel mit einer Hash- Funktion generiert und an den Server gesendet, wo er entschlüsselt und überprüft wird. Wenn der Server den empfangenen Sitzungsschlüssel bestätigt, beginnt der verschlüsselte HTTP-Datenverkehr zu Beginn von HTTPS. Die dabei ausgetauschten Datenpakete werden ebenfalls verschlüsselt, so dass der Datenverkehr kaum abgefangen werden kann.

Die Sitzungsschlüssel (Sitzungs- IDs ) werden aus variablen Daten des Besuchs einer Website wie der IP-Adresse und dem Zeitstempel generiert und mit der URL übertragen. Diese Sitzungsschlüssel werden beispielsweise benötigt, um die Benutzer des Warenkorbs eindeutig zu identifizieren. Das Streaming mit der URL ist heute veraltet (zum Beispiel: www.domain.tld / index? Sid = d4ccaf2627557c756a0762419a4b6695 ). Die Identifizierung im Website-Header als Cookie ist häufiger geworden.

Das vorübergehende Zwischenspeichern von Informationen wird ebenfalls mit Hashes verschlüsselt, sodass nicht autorisierte Benutzer keine Schlussfolgerungen über die besuchten Websites ziehen und keine Zugriffs- oder Zahlungsdaten durch Anzeigen des Caches erhalten können.

Die Kommunikation zwischen dem FTP- Server und dem Client ist bei Verwendung des SFTP-Protokolls ähnlich.

Schutz vertraulicher Daten

Anmeldedaten für Online-Konten sind häufig das Hauptziel von Cyberangriffen. Hacker möchten den Betrieb einer Website unterbrechen, um beispielsweise die Einnahmen aus verkehrsbasierter Werbung zu reduzieren oder Informationen über gespeicherte Zahlungsmethoden zu erhalten.

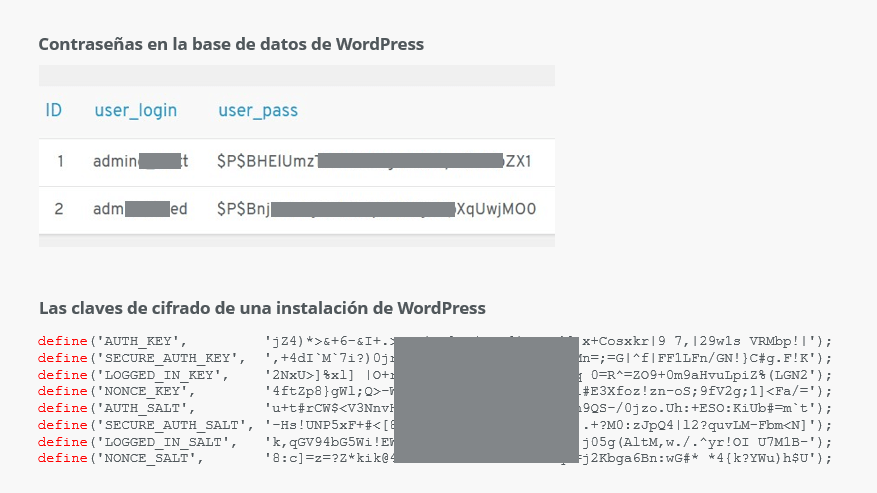

Im Beispiel auf der WordPress-Seite sehen wir, dass Passwörter immer verschlüsselt werden, bevor sie gespeichert werden. In Kombination mit den im System generierten Sicherheitsschlüsseln wird ein hohes Maß an Sicherheit erreicht. Dies ist besonders wichtig als Schutz vor sogenannten Brute-Force-Angriffen, bei denen der Angreifer mithilfe einer speziell programmierten Hash- Funktion Kombinationen ausprobiert, bis er eine findet, die den Zugriff ermöglicht. Lange Passwörter mit hohen Sicherheitsstandards erschweren diese Angriffe, da die zum Knacken des Passworts erforderliche Rechenleistung exponentiell zunimmt. Hier wiederholen wir wie immer den Rat: Verwenden Sie niemals einfache Passwörter und achten Sie darauf, dass Ihre Anmeldedaten, unabhängig davon, was sie sind, vor unbefugtem Zugriff geschützt sind .

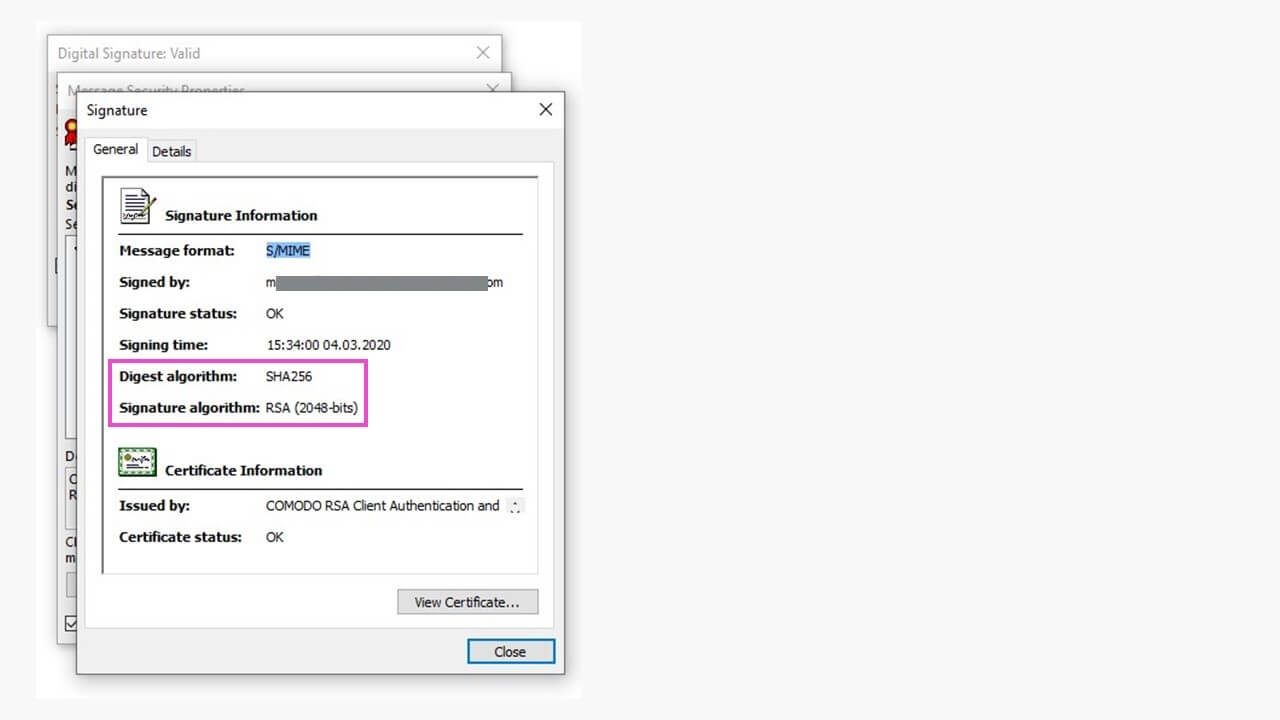

Signieren von Nachrichten

Der E-Mail-Verkehr wird über Server geleitet, die speziell für diese Form der Nachrichtenübertragung angepasst sind. Die von den Hash- Funktionen erzeugten Schlüssel werden auch zum Übertragen von Daten in den digitalen Signaturen der Nachrichten verwendet.

So funktioniert die Übertragung von Nachrichten mit digitaler Signatur :

- Der Absender berechnet einen Hashwert für Ihre Nachricht und codiert ihn mit Ihrem privaten Schlüssel (der digitalen Signatur).

- Die Nachricht wird zusammen mit dem codierten Hashwert an den Empfänger gesendet .

- Der Empfänger generiert mit derselben Hash- Funktion einen Hash- Wert der empfangenen Nachricht . Außerdem entschlüsselt es den empfangenen Hashwert mit dem öffentlichen Schlüssel und vergleicht beide.

- Wenn beide Werte übereinstimmen , kann der Empfänger davon ausgehen, dass die Nachricht auf dem Übertragungspfad nicht manipuliert wurde .

Denken Sie daran: Eine digitale Signatur verschlüsselt die Nachricht nicht , liefert jedoch einen Beweis für ihre Integrität. Vertrauliche Inhalte müssen einen zusätzlichen Verschlüsselungsprozess durchlaufen.

Wie hilft die Hash-Funktion bei der Suche nach Funktionen?

Die Suche nach großen Datenmengen ist ein ressourcenintensiver Prozess. Stellen Sie sich vor, Sie suchen nach einem Begriff in einer Tabelle mit vielen Feldern (Vorname, Nachname, Straße usw.), die alle Einwohner einer Großstadt enthält. Dies kann zeitaufwändig sein und viel Rechenleistung erfordern. Um den Prozess zu vereinfachen, wird für jedes Datenobjekt ein Hashwert berechnet , der jeden Eintrag eindeutig identifiziert. Um die Tabelle zu durchsuchen, wird aus dem Suchbegriff ein Hashwert neu berechnet , der dann mit den vorhandenen Hashwerten verglichen wird . Eine begrenzte Anzahl von Buchstaben, Ziffern und Zeichen wird mit vorhandenen Buchstaben, Ziffern und Zeichen verglichen. Dieser Prozess ist viel effizienter als das Durchsuchen aller Felder in einer Datentabelle.

Hash- Funktionen werden verwendet, um die Sicherheit in der elektronischen Kommunikation zu verbessern. Sicherheitsstandards sind sehr hoch entwickelt. Hacker ruhen sich jedoch auch nicht aus, sodass die Angriffe auch immer komplexer werden.