Die Sicherheit der übertragenen Daten muss immer eine der Voraussetzungen sein, die wir als Administratoren oder fortgeschrittene Benutzer bei der Verwendung und Übertragung von Daten berücksichtigen müssen.

Das Netzwerk besteht aus Millionen von Bedrohungen, und wir verfügen über Tausende von Tools, die diese Bedrohungen noch übertreffen. Eine der Optionen, auf die wir unsere Aufmerksamkeit richten können, ist die TLS / SSL-Verschlüsselung der Ports, da die Möglichkeit besteht, dass eine Sicherheitslücke erzeugen, die die Integrität der Informationen gefährdet.

Um diesen Aspekt abzudecken, haben wir das Dienstprogramm testssl.sh und heute werden wir in TechnoWikis eine vollständige Analyse darüber durchführen, wie man es effektiv nutzt.

Testssl.ssh ist mit jeder Linux-Distribution, Mac OS X, FreeBSD oder MSYS2 / Cygwin kompatibel.

- Klare Ausgabe: Hiermit können wir auf einfache Weise definieren, ob etwas akzeptabel ist oder nicht.

- Einfache Installation: Kompatibel mit Linux, Darwin, FreeBSD und MSYS2 / Cygwin. Es ist nicht erforderlich, weitere Werte oder Daemons, CPAN, Pip oder ähnliches zu installieren oder zu konfigurieren.

- Flexibel: Sie können jeden SSL / TLS- und STARTTLS-Dienst testen, nicht nur Webserver, die Port 443 verwenden.

- Verschiedene Tools: Es gibt verschiedene Befehlszeilenoptionen, mit denen wir Eingabe- und Ausgabetests durchführen können.

- Zuverlässig: Jede der Funktionen wurde gründlich getestet, um eine vollständige Funktionalität zu gewährleisten.

- Ausführlichkeit: Wenn eine bestimmte Überprüfung aufgrund mangelnder Kapazität des Kunden nicht durchgeführt werden kann, erhalten wir eine Warnung.

- Datenschutz: Nur Administratoren haben Zugriff auf das Ergebnis, keine Dritten.

- Kostenlos: Bei diesem Tool handelt es sich um 100% kostenlosen Code.

- Unterstützt JSON + CSV-Formate

- Kompatibel mit der Überprüfung der Anmelde-ID

1. Installieren und verwenden Sie Testssl.sh unter Linux

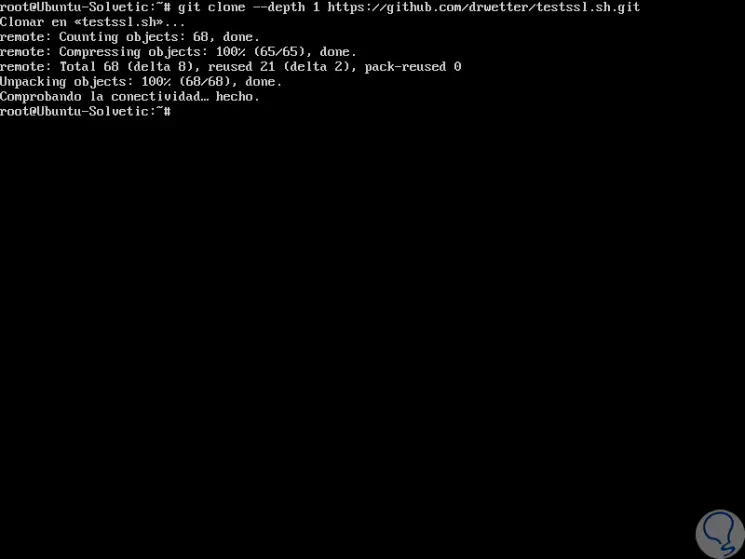

Sie können dieses Dienstprogramm installieren, indem Sie das folgende Git-Repository klonen:

Git-Klon - Tiefe 1 https://github.com/drwetter/testssl.sh.git

Später greifen wir auf das erstellte Verzeichnis zu:

cd testssl.sh

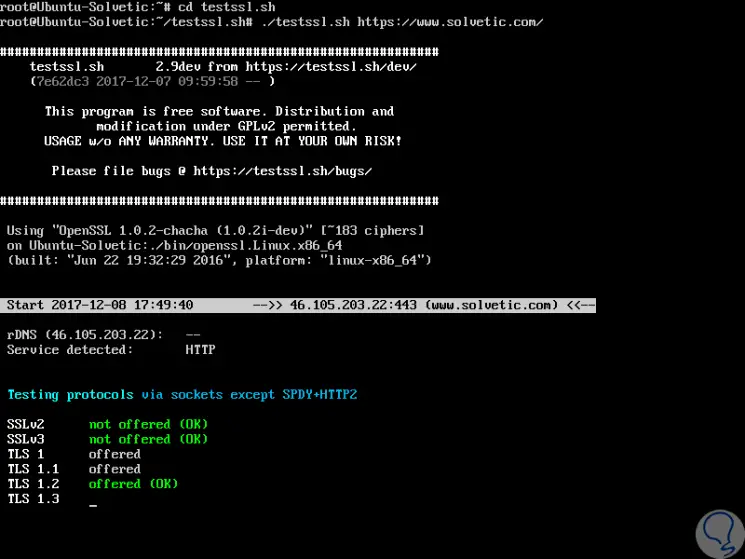

Nach dem Klonen von testssl.sh besteht die allgemeine Verwendung darin, die folgende Zeile auszuführen, um einen Test auf einer bestimmten Website durchzuführen:

./testssl.sh https://www.solvetic.com/

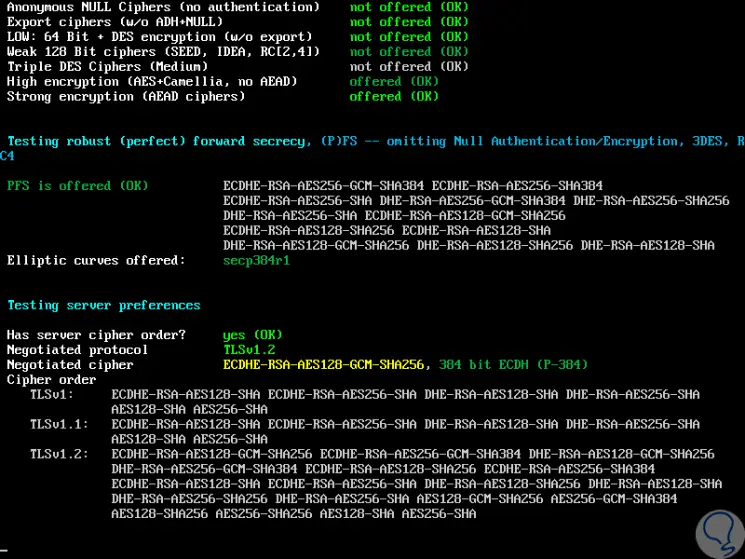

Wir können sehen, dass dort die Analyse jedes Ports dieser Website beginnt. Es wird weiterhin jeden Aspekt des Servers analysieren:

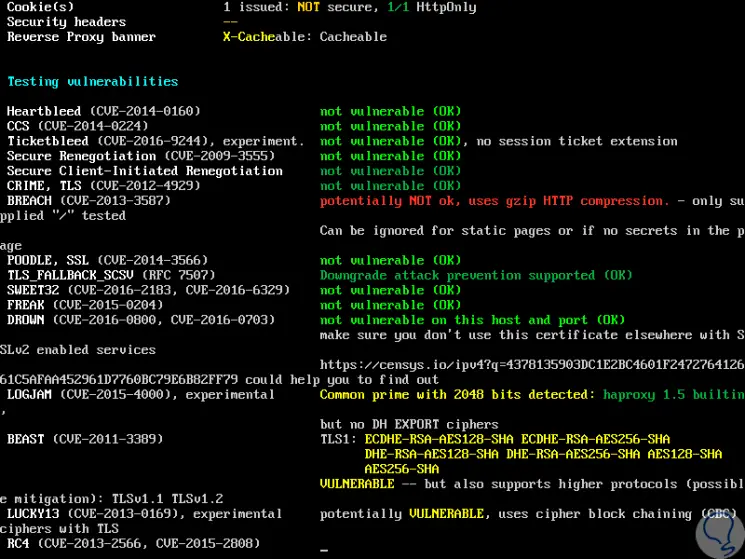

Innerhalb der Analyse haben wir einen Schwachstellenbereich:

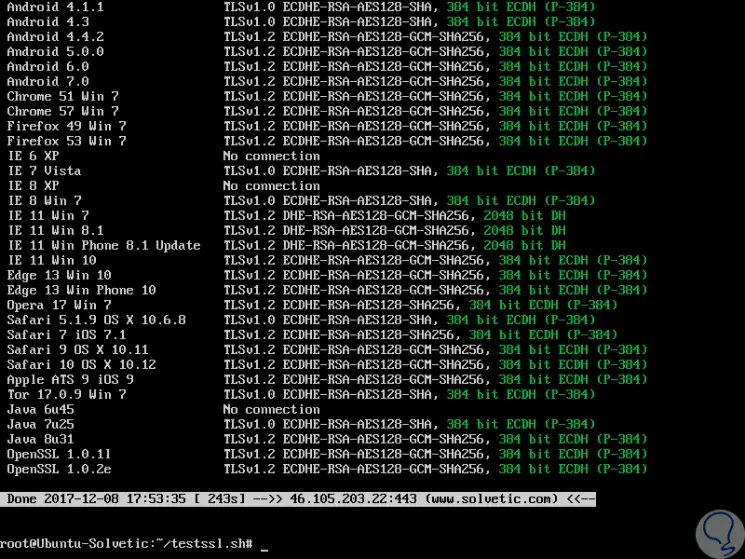

Schließlich werden wir einen Abschnitt mit Kundensimulatoren sehen:

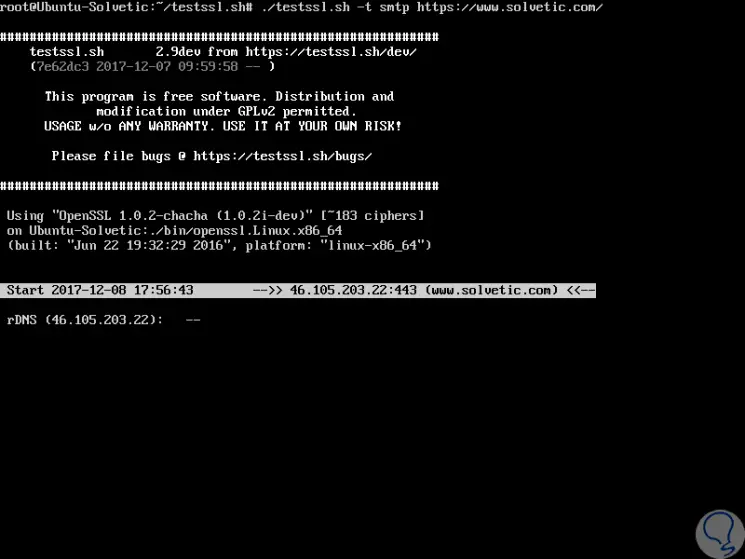

Es wird möglich sein, eine Überprüfung durchzuführen, um die von STARTTLS aktivierten Protokolle zu überprüfen, wie zum Beispiel: ftp, smtp, pop3, imap, xmpp, telnet, ldap, postgres, mysql. Dazu müssen wir die Option -t verwenden :

./testssl.sh -t smtp https://www.solvetic.com/

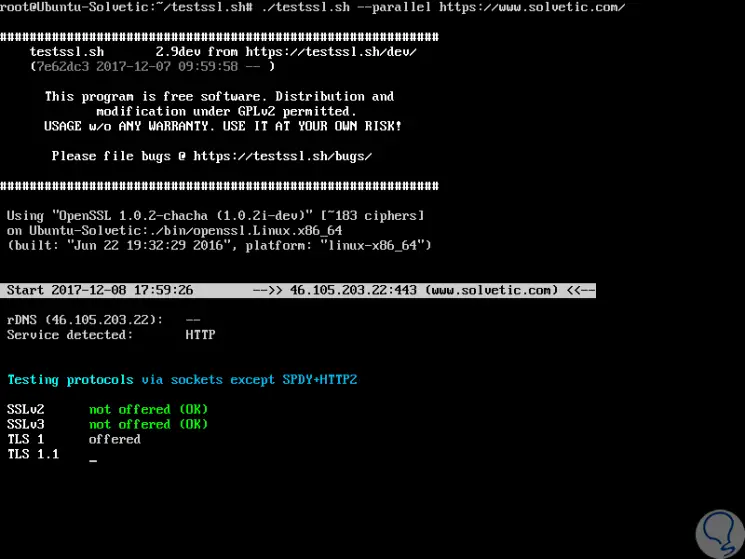

Standardmäßig werden alle Massentests im seriellen Modus ausgeführt. Parallele Tests können mit dem Parameter -parallel aktiviert werden:

./testssl.sh --parallel https://www.solvetic.com/

Wenn Sie nicht das Standardprogramm des openssl-Systems verwenden möchten, verwenden wir das Flag -openssl , um eine Alternative anzugeben:

./testssl.sh --parallel --sneaky --openssl / route https://www.solvetic.com/

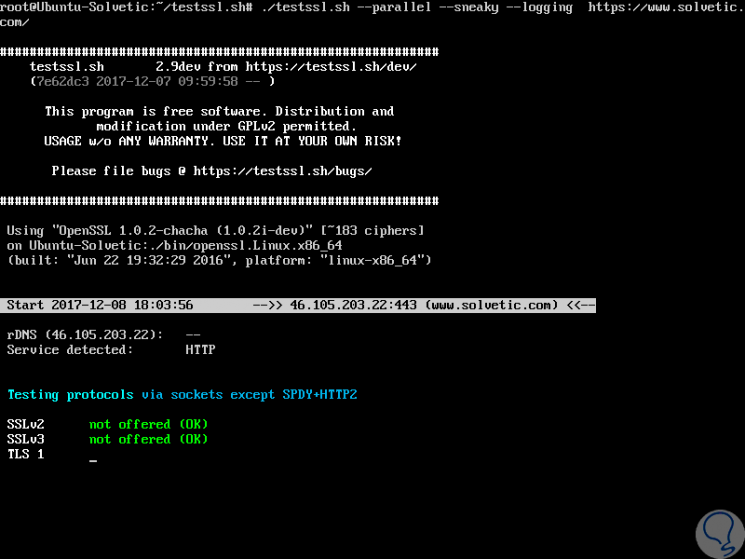

testssl.sh verfügt über die Option –log, mit der die Protokolldatei im aktuellen Verzeichnis gespeichert wird, oder –logfile, mit der der Speicherort der Protokolldatei angegeben wird. Dies gilt, wenn Sie die Protokolle für eine spätere Analyse speichern möchten.

./testssl.sh --parallel --sneaky --logging https://www.solvetic.com/

Wenn wir die Suchgeschwindigkeit erhöhen möchten, können wir den DNS mit dem Parameter -n deaktivieren:

./testssl.sh -n --parallel --sneaky --logging https://www.solvetic.com/

2. Einfache Suche mit testssl.sh unter Linux

Mit diesem Dienstprogramm können auf einfache Weise Protokolle, Serverstandards, Einstellungen, Header, Schwachstellen und viele andere Tests des Servers überprüft werden.

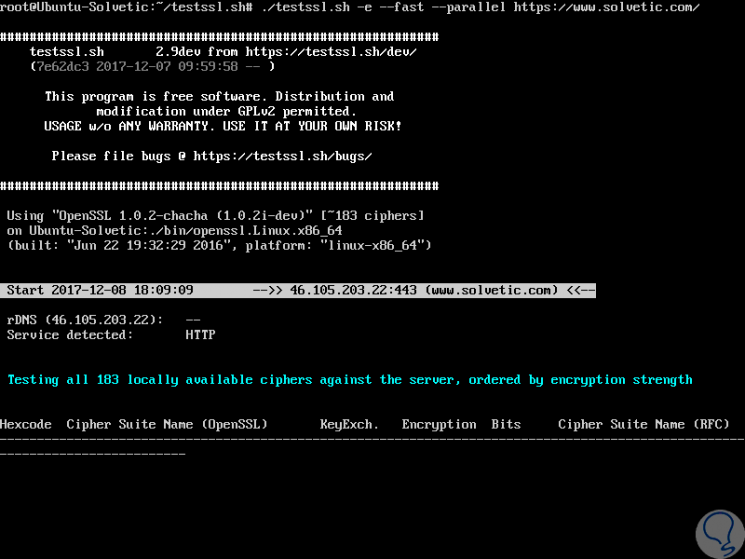

Wir können den Parameter -e verwenden, um die Remoteverbindung zu analysieren, und den Parameter –fast verwenden, um einige Überprüfungen durch Beschleunigen des Prozesses zu vermeiden:

./testssl.sh -e --fast --parallel https://www.solvetic.com/

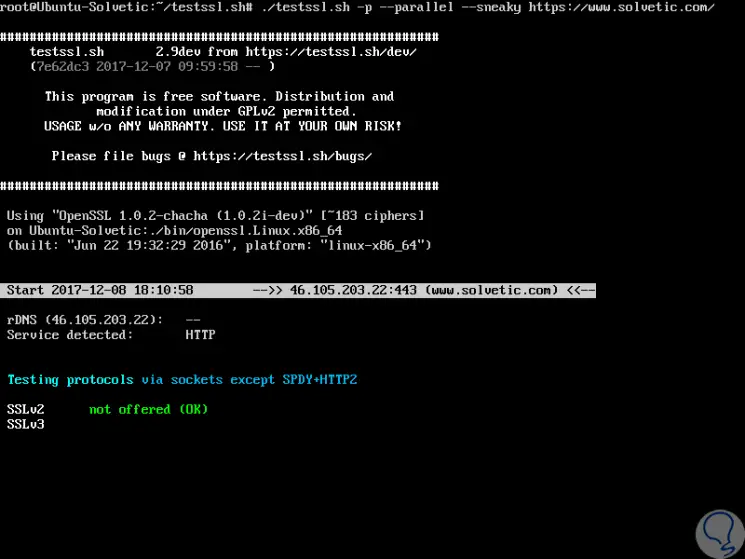

Mit dem Parameter -p können wir TLS / SSL-Protokolle (einschließlich SPDY / HTTP2) validieren:

./testssl.sh -p --parallel --sneaky https://www.solvetic.com/

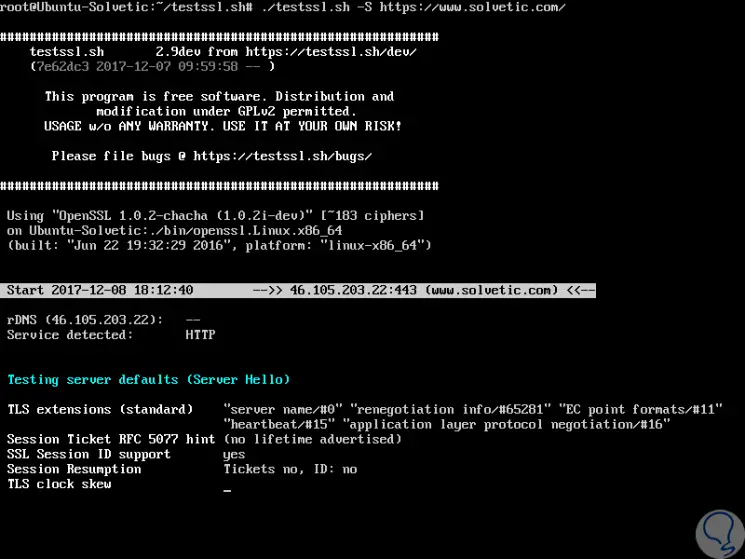

Mit der Option -S können Sie die Standardauswahl und das Standardzertifikat des Servers anzeigen:

./testssl.sh -S https://www.solvetic.com/

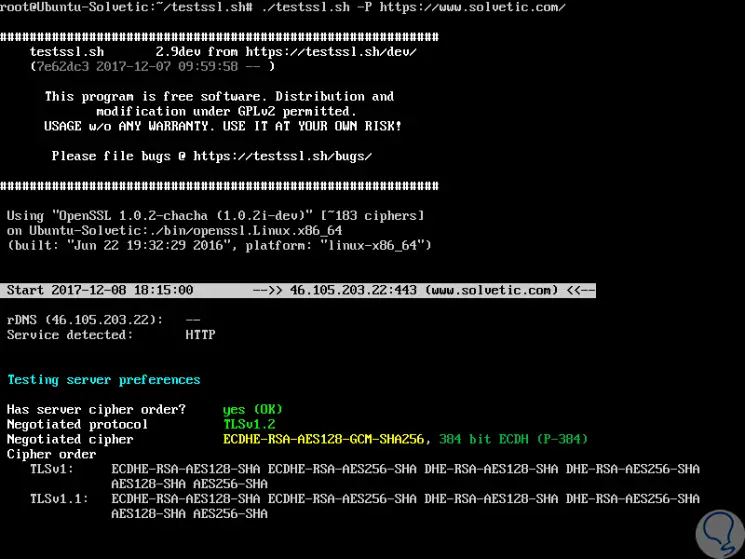

Das Protokoll und die vom Server bevorzugte Verschlüsselung werden mit dem Flag -P angezeigt:

./testssl.sh -P https://www.solvetic.com/

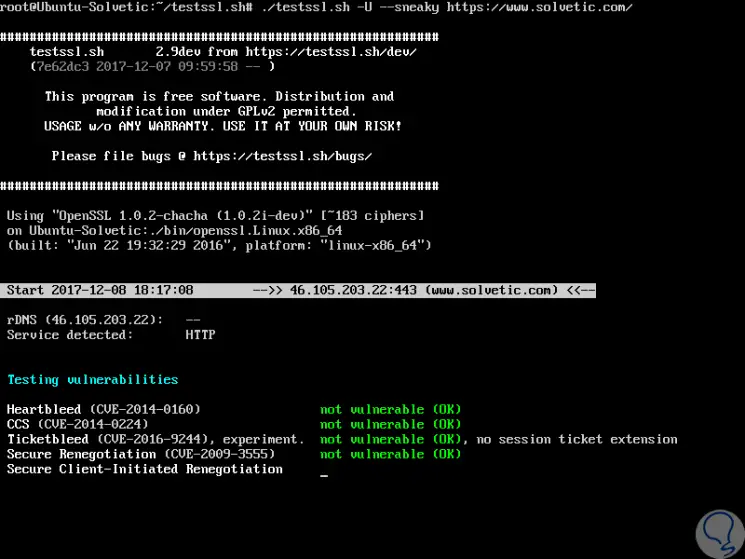

Mit dem Parameter -U können wir auf alle Schwachstellen zugreifen, wenn sie auf dem Server vorhanden sind:

./testssl.sh -U --sneaky https://www.solvetic.com/

Um alle verfügbaren Optionen anzuzeigen, können wir den folgenden Befehl verwenden:

./testssl.sh -help

Mit diesem nützlichen Dienstprogramm wird es möglich sein, ein höheres Sicherheitsniveau bei der Verwendung von Netzwerkverbindungen in unseren Organisationen zu erreichen.