Wenn unsere Rollen und Funktionen die Verwaltung aller Elemente der Unternehmensinfrastruktur auf Netzwerk- oder Systemebene umfassen, benötigen wir nützliche Tools zum Überwachen, Überwachen von Ereignissen und Sicherstellen der optimalen Leistung aller Komponenten derselben. .

Heute werden wir überprüfen, wie das Linux-Audit-System implementiert und verwendet wird , ein Tool für viele Unbekannte. Wir wissen, dass es Hilfsprogramme von Drittanbietern gibt, mit denen wir verschiedene Parameter im System verwalten können. Dieses Hilfsprogramm geht jedoch über das hinaus, was wir benötigen, und wir werden prüfen, warum.

In diesem Tutorial analysieren wir das Dienstprogramm in einer CentOS 7- Umgebung.

1. Kennen Sie das Linux-Audit-System

Mit dem Auditsystem können wir in Bezug auf die grundlegenden Informationen der Sicherheit in unserem System aktualisiert werden.

Das Auditsystem liefert uns Berichte zu allen Ereignissen, die im System aufgetreten sind, basierend auf vordefinierten Regeln. Es ist wichtig zu klären, dass wir mit dem Auditsystem CentOS 7 nicht sicherer machen, sondern analysieren können, welche Fehler das System korrigieren muss.

- Änderungen in den Datenbanken, zum Beispiel Änderungen im Pfad / etc / passwd .

- Das Auditsystem liefert Datum, Uhrzeit und Art des Ereignisses.

- Es wird versucht, Informationen innerhalb des Systems zu importieren oder zu exportieren.

- Authentifizierungsmechanismen von Benutzern.

- Unter anderem alle Änderungen an Überwachungsänderungen und Versuche, auf Überwachungsprotokolle zuzugreifen.

2. Überprüfen Sie die Installation des Auditsystems

Innerhalb des Rechnungsprüfungssystems müssen zwei wichtige Regelungen berücksichtigt werden:

1. Der Kern des Audit-Systems nimmt alle vom Benutzer verarbeiteten Ereignisse auf und sendet diese Informationen an den Audit-Daemon.

2. Der Überwachungsdämon verwendet diese Informationen und erstellt die Datensätze.

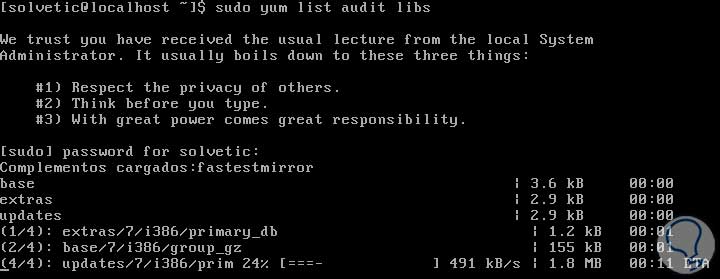

Das Auditsystem verarbeitet zwei Pakete: audit und audit-libs , diese sind standardmäßig in CentOS 7 installiert. Wir können Ihre Installation mit dem folgenden Befehl überprüfen:

sudo yum list audit audit-libs

Wenn wir sie nicht haben, können wir das Audit-System mit dem folgenden Befehl installieren:

sudo yum install audit

Nach der Installation sollten wir den folgenden Text sehen:

Installierte Pakete audit.x86_64 audit-libs.x86_64

Fahren wir mit der Systemkonfiguration fort.

3. Konfigurieren Sie das Audit-System in CentOS 7

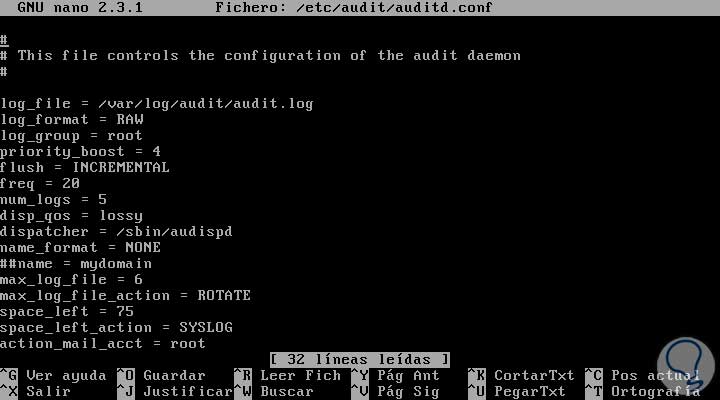

Sobald wir bestätigt haben, dass wir die erforderlichen Pakete haben, werden wir die Konfiguration der Datei auditd.conf ändern und in dieser Datei haben wir die Möglichkeit, die Register, Ereignisse und andere zu konfigurieren. Um auf diese Datei zuzugreifen, verwenden wir den folgenden Befehl:

sudo nano /etc/audit/auditd.conf

Das folgende Fenster wird angezeigt:

- num_logs : Ermöglicht die Definition der Anzahl der im Gerät zu registrierenden Protokolle.

- max_log_file : Mit diesem Parameter können wir die maximale Größe eines Protokolls definieren.

- space_left : Wir können die Menge an freiem Speicherplatz auf der Festplatte einstellen.

- disk_full_action : Wir können eine bestimmte Aktion definieren, wenn die Festplatte voll ist.

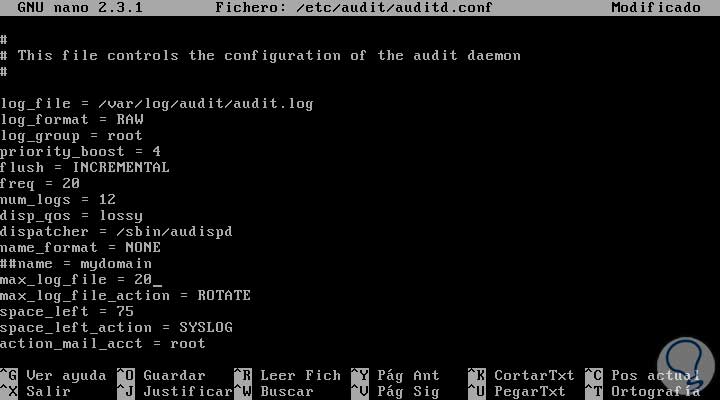

Wie wir sehen können wir verschiedene Parameter einstellen. Wenn wir beispielsweise möchten, dass die Anzahl der Protokolle 12 beträgt, löschen wir einfach den Standardwert (5) und fügen den gewünschten hinzu (12). Wenn wir die Größe der Protokolle auf 20 ändern möchten, ändern wir einfach den Standardwert (6) auf den erforderlichen Wert (20).

Wir speichern die Änderungen mit der Tastenkombination Strg + O und verlassen den Editor mit der Tastenkombination Strg + X. Nachdem die Änderungen verarbeitet wurden, müssen wir den Überwachungsservice mit dem folgenden Befehl neu starten:

sudo service auditd restart

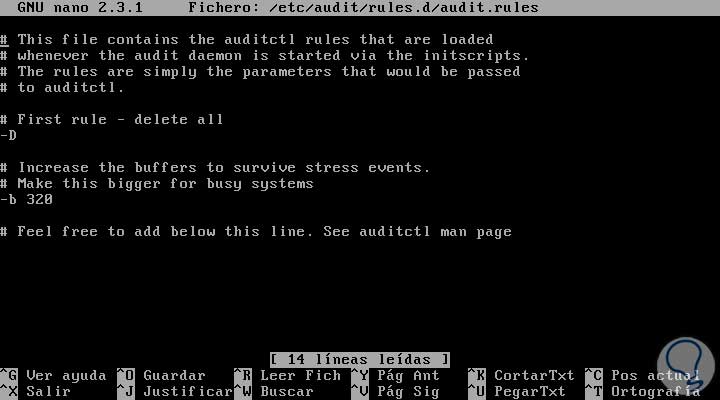

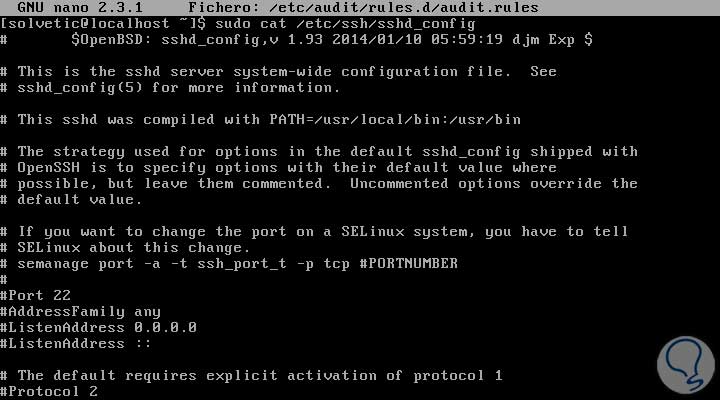

/etc/audit/rules.d/audit.rules

4. Verstehen Sie die Aufzeichnungen des Audit-Systems in CentOS 7

Standardmäßig speichert das Auditsystem alle Ereignisse, die in CentOS aufgetreten sind, im Pfad /var/log/audit/audit.log. Diese Dateien enthalten viele Informationen und Codes, die für viele von uns möglicherweise nicht so einfach zu verstehen sind, für die TechnoWikis jedoch Sorge trägt um diese dateien etwas zusammenzufassen.

Um zu demonstrieren, wie das Audit-System funktioniert, haben wir eine Regel namens sshconfigchange erstellt, die mit dem folgenden Befehl erstellt werden kann:

sudo auditctl -w / etc / ssh / sshd_config -p rwxa -k sshconfigchange

Um die Regel zu sehen, verwenden wir die folgende Syntax:

sudo cat / etc / ssh / sshd_config

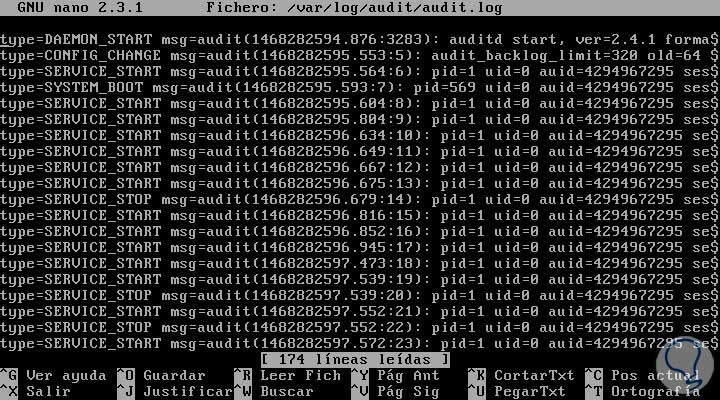

Jetzt sehen wir das vom System-Audit-Tool erstellte Protokoll, das Folgendes eingibt:

sudo nano /var/log/audit/audit.log

Wir stützen uns auf drei (3) wichtige Aufzeichnungen:

- SYSCALL

- CWD

- PFAD

Diese Dateien setzen sich wie folgt zusammen:

- Schlüsselwort : Bezieht sich auf den Namen des Prozesses (PATH, CWD usw.)

- Zeitstempel : Bezieht sich auf Datum und Uhrzeit (1469708505.235)

- Id : Es besteht aus der ID des Ereignisses in Erwähnung (153)

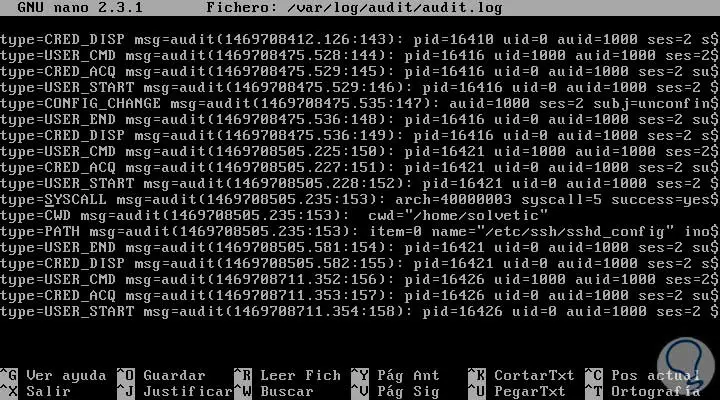

SYSCALL bedeutet, dass die Nachricht durch einen Aufruf aus dem Kern des Prüfsystems, Feld msg = audit (1469708505.235: 153), generiert wurde:

Im Zeitstempel- und ID-Feld sehen wir, dass diese drei Register denselben Wert haben (1469708505.235: 153), was anzeigt, dass diese drei Register mit demselben Überwachungsereignis gespeichert wurden.

Das Feld arch bezieht sich auf die Architektur des Computers. In diesem Fall gibt 40000003 an, dass es sich um i386 handelt. Wenn dies der Wert c000003e wäre, würde es sich auf einen x86_64-Computer beziehen.

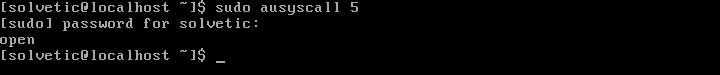

Das Feld Syscall bezieht sich auf die Art des Anrufs, der an das System gesendet wurde. Der Wert kann variieren, in diesem Fall ist es 5. Mit dem Befehl sudo ausyscall 5 können Sie den Status des Dienstes anzeigen (Offen).

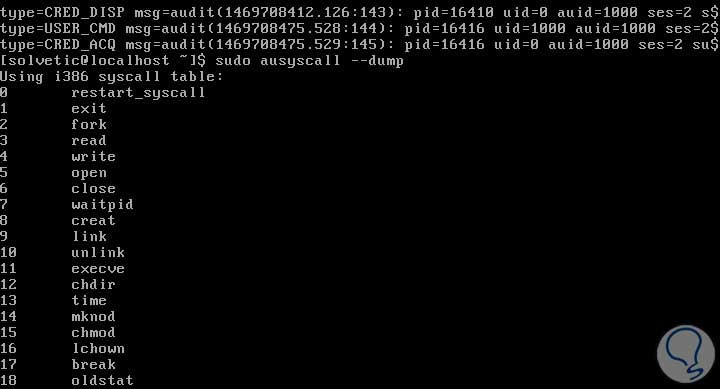

Es gibt mehr als 300 Werte. Wenn wir sehen möchten, was die Werte im Allgemeinen bedeuten, können wir den Befehl verwenden:

sudo ausyscall -dump

Und wir werden alle Werte und ihre Bedeutung sehen:

Das Feld Erfolg zeigt an , ob der Anruf des Ereignisses zufriedenstellend war oder nicht, ja oder nein. Wir können das SYSCALL-Ereignis lokalisieren und nach links gehen, um andere eingeschlossene Berichte anzuzeigen.

Das Feld uid bezieht sich auf den Benutzer, der den Überwachungsdienst gestartet hat. In diesem Fall ist es uid = 0.

Das Kommunikationsfeld bezieht sich auf den Befehl, der zum Anzeigen der Nachricht verwendet wurde. Wir sehen also, dass er als comm = “cat” angezeigt wird.

Das exe-Feld gibt den Pfad zu dem Befehl an, der das Überwachungsereignis generiert hat. In diesem Beispiel ist dies exe = “/ usr / bin / cat”.

Im CWD-Ereignis können wir feststellen, dass es nicht die gleichen Informationen wie in SYSCALL sind. Hier haben wir das Verzeichnis zum Speichern der Ereignisse, CWD-Current Working Directory. Von dort sehen wir den Wert cwd = “/ home / solvetic”.

Im letzten Ereignis, PATH, sehen wir, dass das Namensfeld vorhanden ist, das sich auf die Datei oder das Verzeichnis bezieht, die bzw. das zum Erstellen des Audits verwendet wurde. In diesem Fall sehen wir Folgendes: name = “/ etc / ssh / sshd_config”.

5. Suchen Sie nach Überwachungsereignissen für bestimmte Ereignisse

Eine der interessantesten Möglichkeiten, nach einem Ereignis in CentOS 7 zu suchen, ist die Verwendung der Syntax:

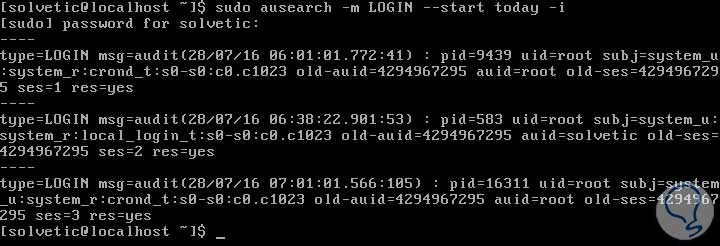

sudo ausearch -m Name_Event --starte heute -i

Mit diesem Befehl können wir ein bestimmtes Ereignis filtern und müssen nicht die gesamte Ereignisdatei durchsuchen, da sie umfangreich ist. In diesem Fall suchen wir nach allen Ereignissen, die mit dem Beginn der Sitzung verbunden sind, und geben Folgendes ein:

sudo ausearch -m LOGIN --starte heute -i

Das erhaltene Ergebnis wird das folgende sein:

Es ist auch möglich, die Suche nach Ereignis-ID zu filtern, sodass die folgende Syntax verwendet wird:

sudo ausearch -a ID_Evento

Als nächstes werden wir sehen, wie Berichte generiert werden.

6. Generieren Sie Audit-Berichte

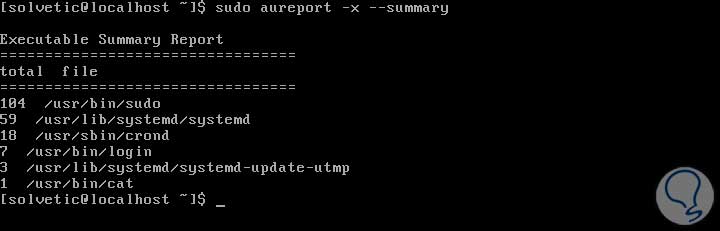

Eine Möglichkeit, Ereignisse besser zu verwalten, ist ein detaillierter Bericht über die Ereignisse in CentOS 7. Mit dem Auditsystem können wir einfache und verständliche Berichte erstellen, die uns bei der Verwaltung helfen. Dafür verwenden wir den Befehl:

sudo aureport -x -summary

Und wir werden das Ergebnis sehen:

Die erste Spalte gibt an, wie oft der Befehl ausgeführt wurde, und die zweite Spalte gibt an, welcher Befehl ausgeführt wurde. Auf die gleiche Weise können wir mit dem folgenden Befehl einen Bericht mit den fehlgeschlagenen Ereignissen erstellen:

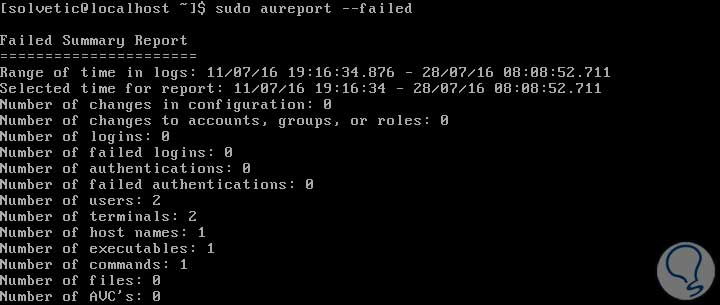

sudo aureport - fehlgeschlagen

Wenn wir einen Bericht mit den Benutzernamen und Systemaufrufen generieren möchten, verwenden wir den Befehl:

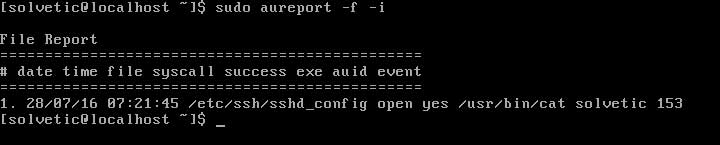

sudo aureport -f -i

7. Prozesse individuell analysieren

Es ist möglich, dass wir manchmal Prozesse einzeln analysieren müssen und nicht ein ganzes Verzeichnis. Dazu verwenden wir autrace. Mit diesem Tool können wir Systemaufrufe für einen bestimmten Prozess überwachen. Die Ergebnisse von autrace werden in der Route gespeichert:

/var/log/audit/audit.log

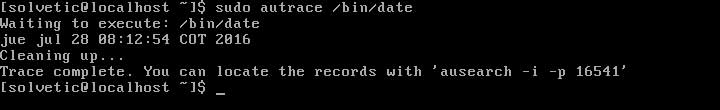

Zum Beispiel werden wir den Pfad / die Bin / das Datum analysieren. Dazu werden wir Folgendes verwenden:

sudo autrace / bin / date

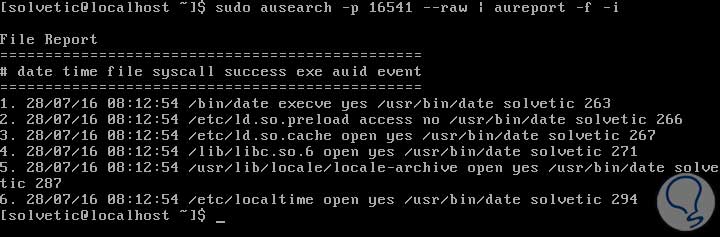

Wir sehen, dass das Ereignis mit der ID 16541 erstellt wurde und geben nun den folgenden Befehl ein, um die Zusammenfassung des Ereignisses anzuzeigen:

udo ausearch -p 16541 --raw | aureport -f -i

Auf diese Weise können wir Dateien individuell analysieren. Unter dem folgenden Link sehen Sie alle Arten von Datensätzen, die vom Prüfsystem in CentOS 7 geprüft werden können.

Auf diese Weise sehen wir, wie das Audit-System in CentOS 7 uns helfen kann, die Ereignisse in unseren Teams zu verwalten und zu überwachen und so eine sichere, stabile und optimale Umgebung zu gewährleisten.

Schließlich lassen wir Ihnen ein Tutorial über das kostenlose Tool WinAudit zukommen, mit dem Sie Audits unter Windows durchführen können:

Audit mit WinAudit