In einer Welt, die sich um den Online-Betrieb dreht, ist es äußerst wichtig, fast unerlässlich, die erforderlichen Sicherheitsmaßnahmen zu treffen , um zu verhindern, dass die Daten der Benutzer sowie die bereits definierte Infrastruktur verletzt werden und dies könnte der Fall sein gestohlen, zerstört, bearbeitet oder jede Handlung, die seine optimale Funktion beeinträchtigt.

Vor einigen Wochen haben wir gesehen, wie eine neue Bedrohung erkannt wurde, die nicht mehr und nicht weniger als die weltweit anerkannten Prozessoren erkannt wurde. Das bringt uns in eine etwas komplexe Situation, denn wenn unsere Prozessoren, die für jedes Computergerät mehr als wichtig sind, zu einer Plattform für die Verbreitung einer Bedrohung im System werden, was sollten wir sonst noch prüfen der Sicherheit unserer Informationen?

Spectre und Meltdown waren Schwachstellen , die durch den Prozessor gefiltert wurden und so entwickelt wurden, dass jeder Angreifer mit dem erforderlichen Wissen Informationen vom Prozessor erfassen kann, auf die er theoretisch und praktisch keinen Zugriff haben sollte, einschließlich Passwörtern und Passwörtern. Das ist ein hohes Maß an Sicherheit.

Das Schlimmste davon ist, dass Spectre und Meltdown Intel und AMD gleichermaßen angreifen , die als Hersteller mit hohem Ansehen auf der Ebene der Prozessoren anerkannt sind, was uns zur Mehrheit der potenziellen Opfer von Nutzern macht. Mit Spectre können Angreifer den Prozessor so betrügen, dass der Prozess der spekulativen Ausführung gestartet wird. Dank dessen können Angreifer die geheimen Daten im Prozessor lesen, die Angreifern zur Verfügung stehen, während sie versuchen zu erraten, welche Funktion der Computer in Kürze ausführen wird.

Mit Meltdown können Angreifer über das Betriebssystem wie Microsoft Windows, Linux auf vielen ihrer Distributionen oder Apple auf die geheimen Informationen jedes Benutzers zugreifen. Aus diesem Grund möchten wir in TechnoWikis analysieren, ob unser Linux-Betriebssystem für diese beiden Sicherheitslücken anfällig ist oder nicht, und in diesem Fall die erforderlichen Sicherheitsmaßnahmen ergreifen , um die neuesten Sicherheitspatches herunterzuladen und zu installieren von Entwicklern oder nutzen spezielle Tools für diesen Zweck.

1. So überprüfen Sie die Meltdown-Sicherheitsanfälligkeit oder den Spectre Linux-Basismodus

Im Falle von Linux haben wir die Möglichkeit, einen einfachen Test durchzuführen, der von den Linux-Kernel-Entwicklern angeboten wurde. Dieser Test gibt uns die Möglichkeit, den Distributionsstatus auf der Ebene dieser Meltdown- und Spectre-Schwachstellen zu überprüfen.

Obwohl es sich um eine Basislinie handelt, ist sie nicht für alle Linux-Distributionen verfügbar.

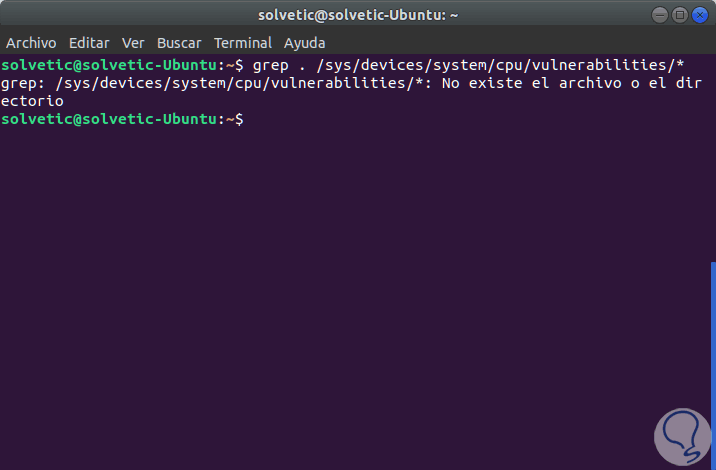

Die auszuführende Zeile lautet wie folgt:

grep. / sys / devices / system / cpu / Schwachstellen / *

Wie bereits erwähnt, ist diese Analyse in einigen Systemen nicht verfügbar. Dies impliziert, dass der Kernel nicht über dieses Verzeichnis oder diese sysfs-Dateien verfügt. Dies warnt vor einem Problem und es ist notwendig, den Kernel auf die neueste Version zu aktualisieren. Wenn dieses Verzeichnis nicht vorhanden ist, wird der folgende Fehler angezeigt:

Wie wir sehen, ist auf unserem System das Schwachstellenverzeichnis nicht verfügbar, und obwohl angezeigt wurde, dass die Lösung in der Aktualisierung des Systemkerns liegt, hat dies nicht funktioniert. Dieser Prozess funktioniert nun korrekt in CentOS oder RedHat, aber dafür müssen wir den Kernel auf die aktuellste Version aktualisieren, in diesem Fall wird es 4.15.0 sein.

Um detailliert zu erfahren, wie der Kernel in CentOS 7 aktualisiert werden kann, besuchen Sie den folgenden Link:

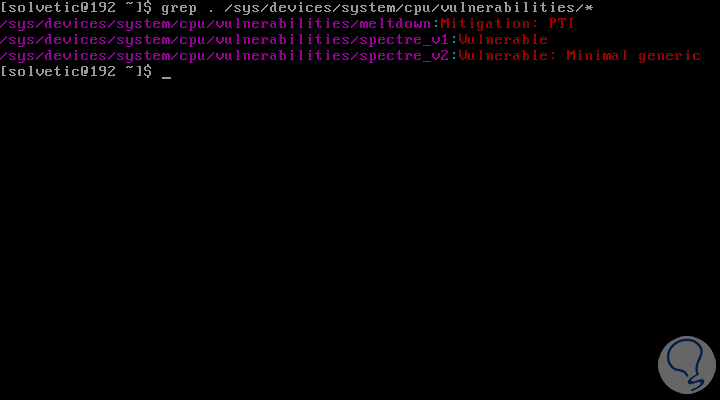

Sobald der Kernel aktualisiert wurde, können wir den folgenden Befehl ausführen, der bereits angezeigt wurde:

grep. / sys / devices / system / cpu / Schwachstellen / *

Infolgedessen wird im folgenden Bericht angegeben, ob wir für diese Bedrohungen anfällig sind oder nicht:

2. Überprüfen Sie die Meltdown- oder Spectre Linux-Sicherheitsanfälligkeit mithilfe eines Skripts

Wenn wir den folgenden Fehler in unserer Distribution finden, sollten wir uns keine Sorgen machen, da wir die Möglichkeit haben, diese Sicherheitsanfälligkeiten auf ganzheitliche und viel detailliertere Weise zu überprüfen. Dazu verwenden wir ein Skript, das entwickelt wurde, um genaue Daten über die Art der Sicherheit unseres Systems zu erhalten und uns klar zu sagen, ob wir für die Bedrohung anfällig sind oder nicht.

Um dieses Skript zu erhalten, muss Git im Betriebssystem installiert sein. Andernfalls führen wir Folgendes aus:

sudo apt-get install git

sudo yum install git

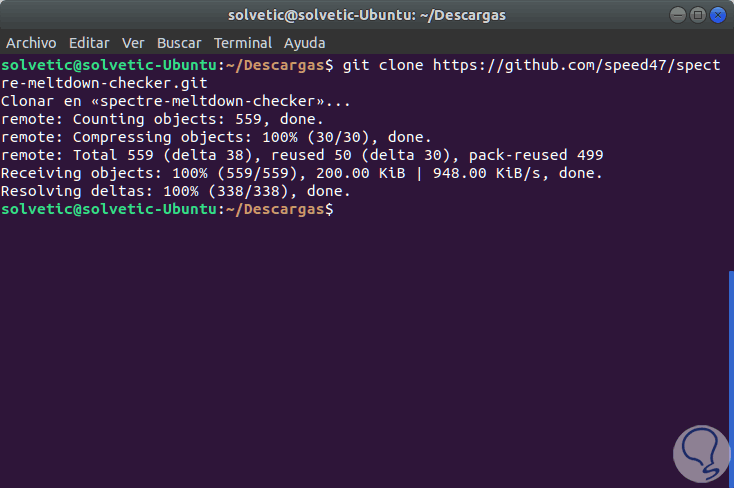

Nach der Installation klonen wir das Repository des Skripts in ein beliebiges Verzeichnis, in diesem Fall Downloads, wie folgt:

CD / Downloads

Git-Klon https://github.com/speed47/spectre-meltdown-checker.git

Nach Abschluss des Klonvorgangs geben wir das neu erstellte Verzeichnis ein und führen das heruntergeladene Skript wie folgt aus:

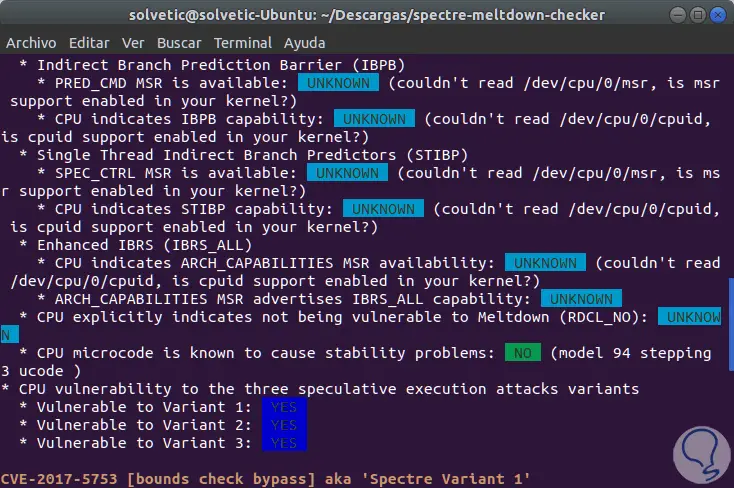

CD-Specter-Meltdown-Checker ./spectre-meltdown-checker.sh

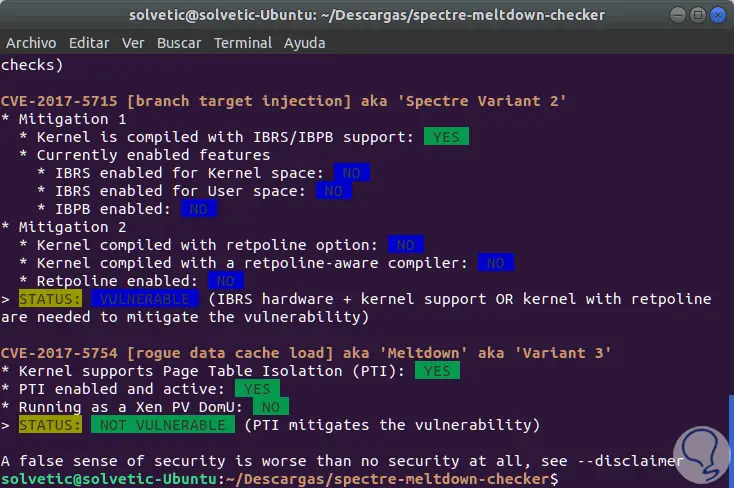

Das Ergebnis ist ein bisschen umfangreich und im ersten Abschnitt werden wir sehen, ob wir für die verschiedenen Variablen dieser Schwachstellen anfällig sind oder nicht:

In diesem Fall sehen wir, dass wir für alle Variablen dieser Bedrohungen anfällig sind. Im letzten Teil sehen wir detailliertere Informationen zu den verschiedenen Arten von Bedrohungen:

So einfach, aber absolut nützlich, können wir analysieren, ob unser System für Spectre und Meltdown anfällig ist. Unter dem folgenden Link finden Sie detailliertere Informationen zu diesen Sicherheitsanfälligkeiten und wir werden sehen, wie wir uns schützen können