Eine der Hardwarekomponenten, die für die Ausführung mehrerer Aufgaben in einem Betriebssystem unerlässlich ist, sind die USB-Anschlüsse, da hier Hunderte von Geräten angeschlossen werden können, die über diese Art von Verbindung verfügen, wie z. B. USB-Speicher , Digitalkameras, Mobilgeräte und viele mehr

Die hauptsächliche Verwendung, die wir USB-Ports (2.0 oder 3.0) geben, ist das Anschließen von USB-Speichern, um den Transport von Informationen zu erleichtern. Wir wissen jedoch, dass diese Geräte die Sicherheit des Systems ernsthaft gefährden, da sie in vielen Fällen eine Bedrohung darstellen Manchmal handelt es sich um Viren oder Malware , die beim Herstellen einer Verbindung mit dem Computer diese Bedrohung verbreiten, die die Sicherheit und den Datenschutz beeinträchtigt.

In Linux-Umgebungen treffen wir häufig nicht die erforderlichen Maßnahmen, um dies zu vermeiden, mit der Begründung, dass Linux ein sicheres System ist, und obwohl dies zutrifft, sind wir latenten Bedrohungen ausgesetzt, die sich auf die Dateien und Elemente in jedem Betriebssystem auswirken.

Aus diesem Grund wird TechnoWikis heute analysieren, wie wir USB-Ports in Linux-Umgebungen schützen können. In diesem Fall verwenden wir Ubuntu 17.04, aber dieser Vorgang gilt auch für die anderen Editionen.

- Analysieren Sie das USB-Gerät immer mit einem wirksamen Antivirenprogramm

- Verwenden Sie keine USB-Geräte, die wir auf der Straße oder an einem öffentlichen Ort gefunden haben

- In den meisten Fällen, in denen Informationen vertraulich sind, ist es besser, eine Cloud-Service-Plattform wie OneDrive, Dropbox oder Google Drive zu verwenden.

- Verwenden Sie keine USB-Geräte unbekannter Marken

1. So schützen Sie das BIOS unter Linux

Der erste Schritt, den wir als Benutzer oder Systemadministratoren unternehmen können, besteht darin, den Systemstart oder den Systemstart mit einem Kennwort zu schützen. Wenn der Computer für einen bestimmten Zeitraum frei bleibt, wird verhindert, dass unbefugte Personen dazu berechtigt sind Zugang zu Informationen.

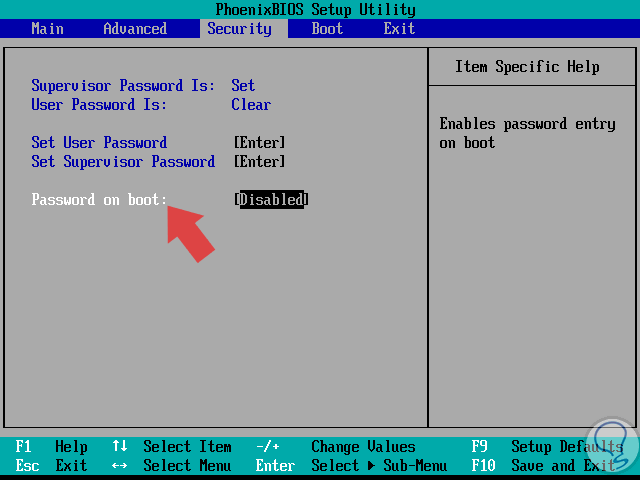

Wenn wir beim Start des Betriebssystems ein Kennwort festlegen möchten, müssen wir das System neu starten oder, wenn der Computer ausgeschaltet ist, die Tasten “Esc”, “F2”, “Delete” oder die vom Hersteller angegebene Taste drücken, um darauf zuzugreifen zum BIOS. Gehen Sie dort zur Registerkarte “Sicherheit” und gehen Sie zur Zeile “Passwort beim Booten”:

Damit diese Option aktiv ist, müssen wir in der Zeile “Set User Password” ein Passwort definieren.

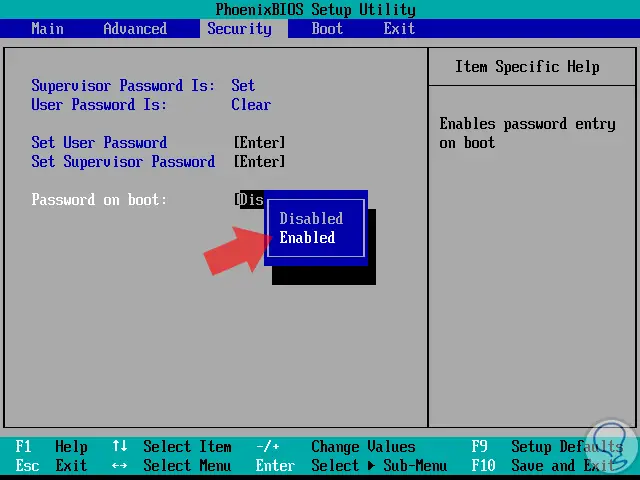

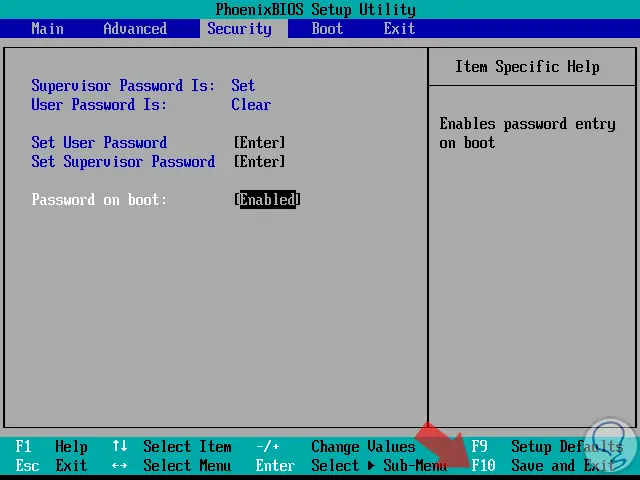

Durch Drücken der Eingabetaste in dieser Zeile wird die folgende Option angezeigt, in der die Option “Aktiviert” ausgewählt wird. Sobald das Passwort aktiviert ist, drücken Sie die Taste “F10”, um die Änderungen zu speichern.

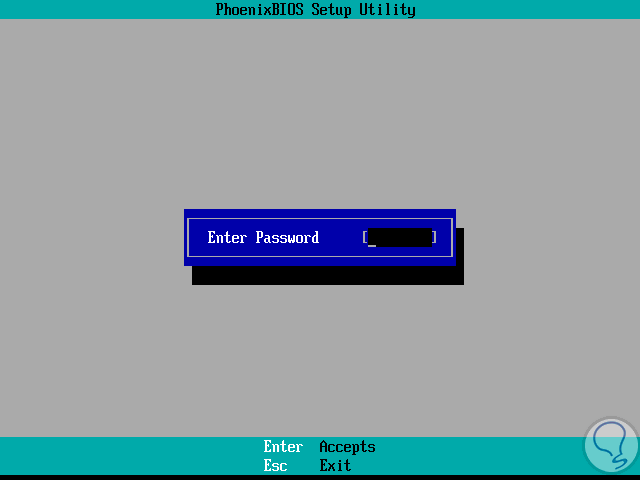

Auf diese Weise sehen wir beim Systemstart Folgendes:

2. Verwendung und Installation von USBGuard unter Linux

Jetzt eine der besten Anwendungen zum Schutz von Linux-Umgebungen auf USB-Port-Ebene, da USBGuard entwickelt wurde, um den Computer vor gefährlichen USB-Geräten zu schützen, indem grundlegende White-Lists und Blacklisting-Funktionen basierend auf den Attributen des USB-Ports implementiert werden. USB-Gerät.

Diese schädlichen USB-Geräte werden auch als BadUSB bezeichnet.

- Regelsprache zum Schreiben von Autorisierungsrichtlinien für USB-Geräte

- Es verfügt über eine GUI-Oberfläche und eine Befehlszeile, um während der Ausführung mit einer USBGuard-Instanz zu interagieren

- Es verfügt über eine C ++ – API für die Interaktion mit der Dämonkomponente, die in einer gemeinsam genutzten Bibliothek implementiert ist

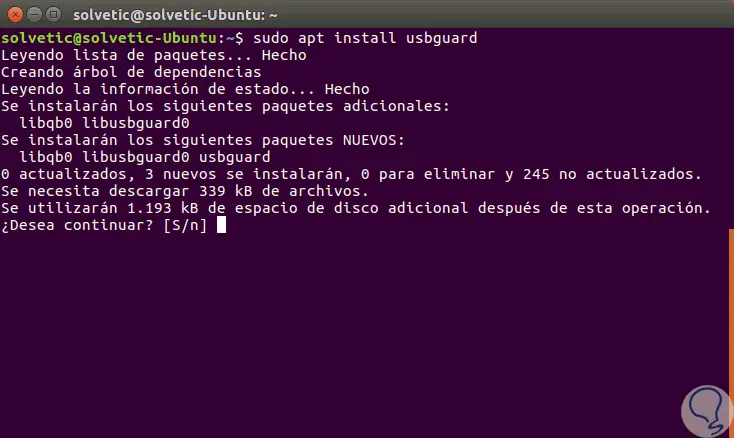

Für die erwähnte Installation von USBGuard unter Linux verwenden wir Ubuntu 17.04 und führen dazu folgendes aus:

sudo apt usbguard installieren

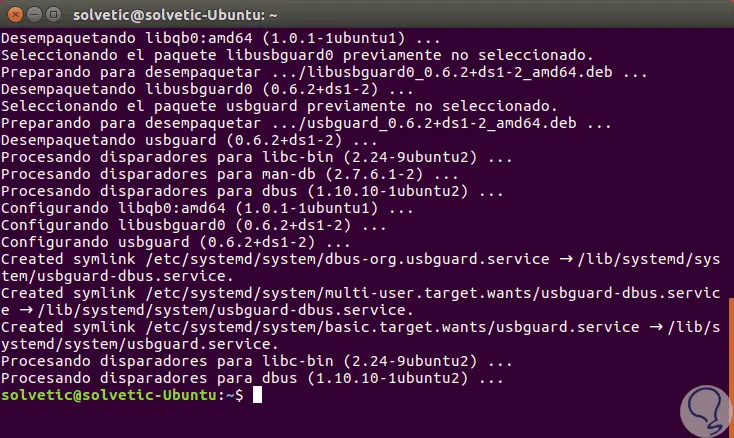

Dort geben wir den Buchstaben “S” ein, um den Download und die Installation zu bestätigen. Sobald der Vorgang abgeschlossen ist, sieht er folgendermaßen aus:

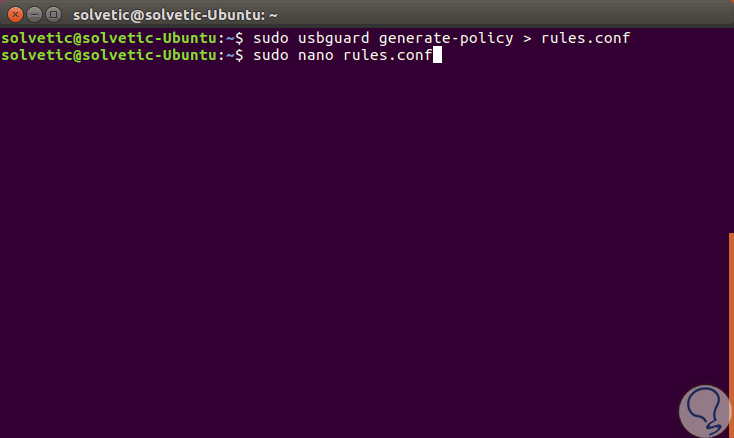

Um den Autorisierungsprozess eines USB-Geräts über USBGuard zu starten, führen wir die folgenden Zeilen aus:

sudo usbguard generate-policy> rules.conf (Richtlinie erstellen) sudo nano rules.conf (Konfigurationsdatei aufrufen)

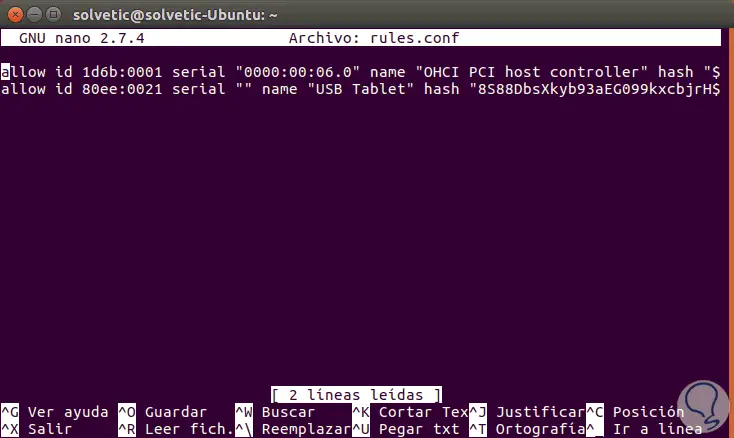

Sobald wir auf die Datei zugreifen, sehen wir Folgendes:

In diesen Zeilen werden alle Geräte hinzugefügt und autorisiert, die derzeit an das Gerät angeschlossen sind.

Wir können die Zeilen der Geräte entfernen oder kommentieren, die wir nicht autorisieren möchten.

Um ein Gerät zu autorisieren, führen wir die folgenden Zeilen aus:

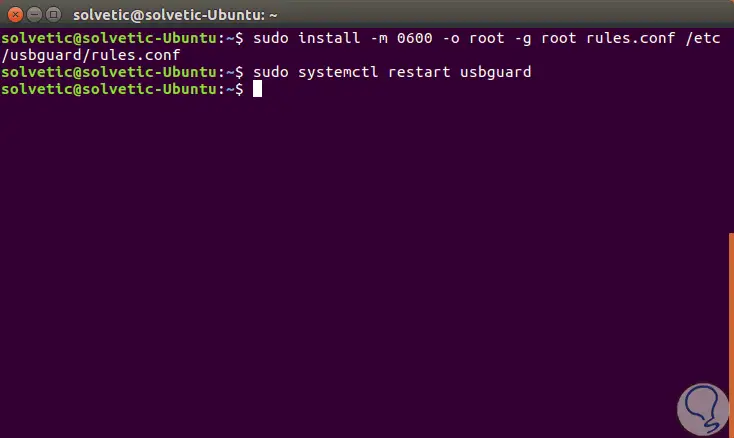

sudo install -m 0600 -o root -g root rules.conf /etc/usbguard/rules.confsudo systemctl starte usbguard neu

3. So validieren Sie USBGuard unter Linux

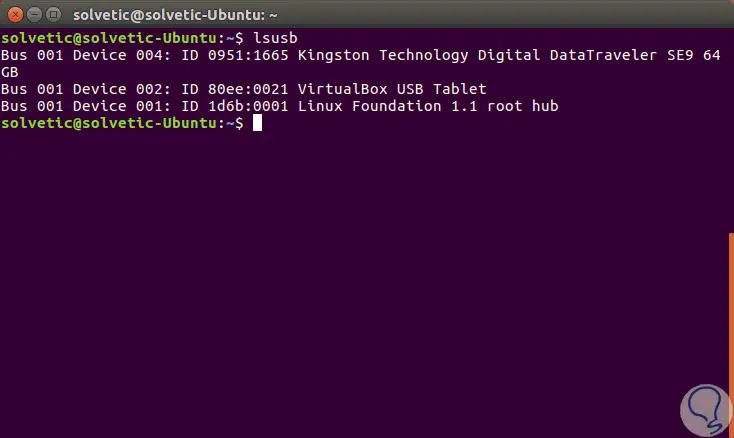

Zu diesem Zeitpunkt wird jedes USB-Gerät, das wir anschließen, erkannt, aber es funktioniert nicht. Um die angeschlossenen USB-Geräte aufzulisten, führen wir Folgendes aus:

lsusb

Dort sehen wir das USB-Gerät, das wir angeschlossen haben, Kingston Digital.

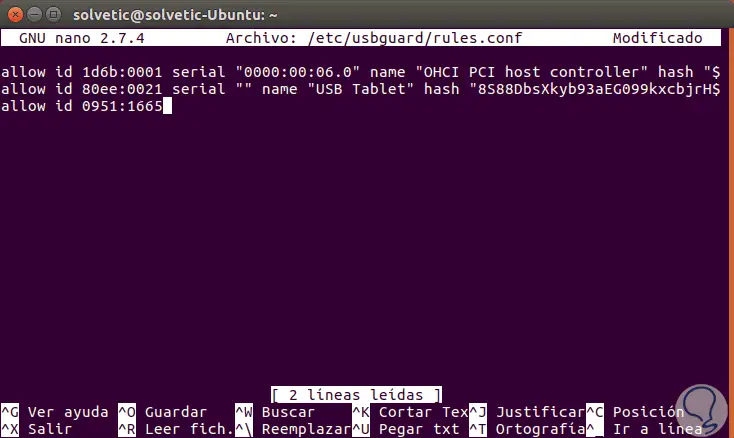

Um dieses Gerät zur Liste der zulässigen Geräte hinzuzufügen, rufen Sie die folgende Datei auf:

sudo nano /etc/usbguard/rules.conf

Dort müssen wir die ID des zu autorisierenden USB-Geräts im letzten Teil der Datei hinzufügen:

Wir speichern die Änderungen mit den folgenden Schlüsseln:

+ O Strg + O

Wir verlassen den Editor mit den Tasten:

+ X Strg + X

Wir müssen den USBGuard-Dienst neu starten, indem wir Folgendes ausführen:

sudo systemctl usbguard neu starten.

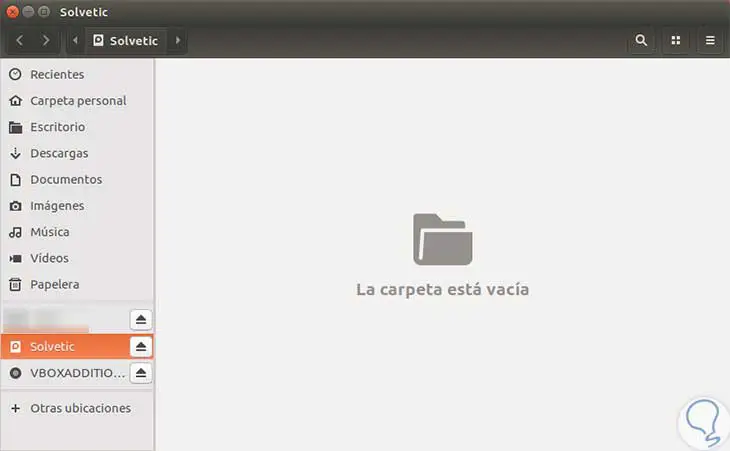

Trennen Sie nun einfach den USB-Stick ab und schließen Sie ihn wieder an. Wir können dann wie gewohnt über den Browser darauf zugreifen:

Linux ermöglicht also die Ausführung der Geräte, die der von uns hinzugefügten ID entsprechen, andernfalls werden sie abgelehnt.

Für einen bestimmten Zugriff müssen wir dem Pfad die folgende Syntax hinzufügen

/etc/usbguard/rules.conf:allow 0781: 5151 Name "USB-Gerätename" seriell "USB-Gerät seriell" Via-Port "1-2" Via-Port "1-2" ablehnen

Wir haben gesehen, wie wir praktische Optionen zum Hinzufügen von Sicherheitsoptionen auf der USB-Port-Ebene in Linux-Umgebungen haben.