Netfilter bietet verschiedene Optionen für die Paketfilterung, Netzwerkadressauflösung und Portauflösung. Diese Funktionen bieten die Funktionalität, die zum Weiterleiten von Paketen durch ein Netzwerk sowie zum Verhindern des Erreichens vertraulicher Stellen innerhalb eines Computernetzwerks erforderlich ist.

Netfilter stellt eine Reihe von Tools im Linux-Kernel dar, sodass bestimmte Kernel-Module die Funktionen für die Rückgabe von Netzwerktransaktionen im Kernel registrieren können.

Diese Funktionen, die im Allgemeinen in Form von Filterregeln auf den Datenverkehr angewendet werden, werden aufgerufen, wenn jede neue Transaktion oder jedes Datenpaket das jeweilige Filtersystem innerhalb des Netzwerks durchläuft. Dieses Filtersystem ist eine Firewall.

Die Firewall ist für das Abfangen und Bearbeiten von Netzwerkpaketen verantwortlich. Es ermöglicht auch die Verwaltung von Paketen in verschiedenen Bearbeitungszuständen. Netfilter ist auch der Name des Projekts, das kostenlose Tools für Firewalls oder Firewalls auf Linux-Basis anbietet.

Die beliebteste Komponente, die auf Netfilter aufbaut , ist iptables , eine Firewall oder ein Firewall-Tool, mit dem Sie Pakete filtern und auch die Netzwerkadressen auflösen oder Protokollaufzeichnungen darüber führen können, was gerade passiert. Das Netfilter-Projekt bietet nicht nur Komponenten, die als Kernmodule verfügbar sind, sondern auch Tools für den Benutzer und Bibliotheken für Entwickler.

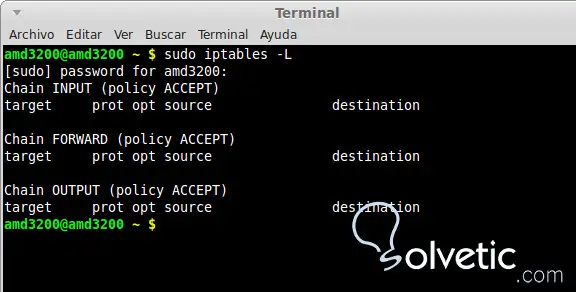

Hier erfahren Sie, wie Sie eine Firewall mit iptables konfigurieren . Zuerst müssen wir überprüfen, ob iptables aktiv ist, und in einem Terminalfenster schreiben wir Folgendes:

sudo iptables -L

Wenn keine Regeln oder Filter zugewiesen sind, sollte etwa die folgende Ausgabe angezeigt werden:

Wenn wir es nicht installiert haben, können wir es mit dem folgenden Satz installieren:

sudo apt-get install iptables

Wir können auch den Befehl verwenden:

Whereis Iptables

Dadurch wird der Speicherort von Iptables zurückgegeben, etwa wie folgt:

iptables: / sbin / iptables / usr / share / iptables /usr/share/man/man8/iptables.8.gz

Um es im Falle von Debian / Ubuntu und Derivaten zu starten, führen wir den Befehl aus:

sudo ufw enable // start sudo ufw deaktiviere // stoppe

Wenn wir CentOS / RHEL / Fedora verwenden, führen wir den folgenden Befehl aus:

Service Iptables zu stoppen Service Iptables starten Service Iptables Neustart

Anwenden von Regeln auf Iptables

Die Regeln für die Paketfilterung werden durch Ausführen des Befehls iptables in Kraft gesetzt. Die Art der Syntax entspricht der folgenden Anweisung.

Beispiel Fügen Sie Regeln ein, um den Zugriff auf Port 80 zu ermöglichen. Dies wird von Webdiensten verwendet:

iptables -A INPUT -p tcp -m tcp --sport 80 -j ACCEPT iptables -A OUTPUT -p tcp -m tcp --dport 80 -j ACCEPT

Wir erklären die definierten Parameter der Regel:

-A = gibt an, dass diese Regel an eine Filterzeichenfolge angehängt wird. Die Kette, in der wir angeben, dass wir in den meisten Fällen mit eingehendem oder ausgehendem Verkehr INPUT und OUTPUT zu tun haben, wobei ein bestimmter Port oder eine bestimmte IP für den Datenverkehr zulässig ist oder nicht.

Mit -m = kann angegeben werden, dass die Filterregel mit dem Verbindungs- oder Übertragungsmedium oder -protokoll übereinstimmen muss. In diesem Fall wird beispielsweise Datenverkehr nur über das TCP-Protokoll und nicht über UDP oder ein anderes Protokoll zugelassen.

-s = gibt die IP-Adresse des zulässigen Datenverkehrs an, den Bereich unter Verwendung der Adresse [/ netmask] oder die Angabe des Quellports.

-d = gibt die Ziel-IP-Adresse des zulässigen Datenverkehrs an, den Bereich unter Verwendung der Adresse [/ Netzwerkmaske] oder die Angabe des Zielports.

j – = gibt an, welche Aktion ausgeführt wird, wenn das Paket der Filterregel entspricht. Standardmäßig erlaubt iptables vier mögliche Aktionen:

ACCEPT zeigt an, dass das Paket akzeptiert wird und fortgesetzt werden kann.

REJECT gibt an, dass das Paket abgelehnt wird, und benachrichtigt die Quelle, dass es nicht akzeptiert wird, und beendet die Verarbeitung des Pakets.

DROP zeigt an, dass das Paket abgelehnt und ignoriert wird, erzeugt keine Warnung und beendet die Verarbeitung des Pakets.

LOG gibt an, dass das Paket akzeptiert wird, und setzt die Verarbeitung weiterer Regeln in dieser Kette fort. Es wird ein Protokoll darüber angezeigt, was passiert ist.

Beispiel : Port 22 Remote Access SSH schließen:

iptables -A INPUT -p tcp --dport 22 -j DROP

Wir weisen Sie darauf hin, dass Sie jede Eingabe oder Eingabe von Datenverkehr ablehnen oder versuchen, eine Verbindung zu Port 22 herzustellen.

Beispiel: Wenn wir möchten, dass ein Entwickler oder Designer von einem bestimmten Computer aus, aber von keinem anderen, auf FTP zugreifen kann, können wir die folgende Regel verwenden, in der ich FTP, Port 21, für eine bestimmte IP-Adresse akzeptiere.

iptables -A INPUT -s 190.115.80.142 -p tcp -dport 21 -j ACCEPT

Beispiel: Datenbankadministratoren können von einem bestimmten Computer aus einen eigenen Zugriff haben. Dann aktivieren wir die Verbindung zum Port von MySQL oder der Datenbank, die wir haben.

iptables -A INPUT -s 190.115.80.23 -p tcp --dport 3306 -j ACCEPT

Beispiel: Die meisten Serveradministratoren lassen Port 25 (SMTP) wegen der Erzeugung von Spam und der einfachen Verwendung durch Spammer für Massenmailings geschlossen, sodass wir ihn blockieren können, damit ihn niemand einfach und problemlos verwendet .

iptables -A INPUT -p tcp --dport 22 -j DROP

Beispiel: Wenn Sie den Zugriff auf sichere Websites im Format https://www.miweb.com zulassen möchten, müssen Sie den Zugriff auf Port 443 zulassen. Dies ist der HTTP / SSL-Port, der für die sichere Übertragung von Webseiten verwendet wird.

iptables -AINPUT -p tcp -m tcp --sport 443 -j ACCEPT iptables -A OUTPUT -p tcp -m tcp --dport 443 -j ACCEPT

Eine Möglichkeit, iptables einfach an unsere Bedürfnisse anzupassen, um potenzielle Sicherheitsprobleme und Sicherheitslücken zu minimieren.

Wenn wir alle Ports kennen müssen, die wir in unserem System haben können, können wir die folgende Anleitung der am häufigsten verwendeten Ports verwenden, und dies sollte als Schutz betrachtet werden.

Internetanschlüsse zu beachten

FTP Transferencia de archivos y datos 20 FTP-Transfer von Dateien und Daten

FTP 21 FTP

SSH, SFTP acceso remoto 22 SSH, SFTP-Fernzugriff

Telnet manejo remoto de equipo, es un protocolo inseguro 23 Die Telnet-Fernverwaltung von Geräten ist ein unsicheres Protokoll

SMTP Envio de email es inseguro 25 SMTP Das Senden von E-Mails ist unsicher

DNS Sistema de resolución de nombres de dominio 53 DNS Domain Name Resolution System

BOOTP (Servidor) utilizado por direcciones ip dinámicas DHCP 67 BOOTP (Server), der von dynamischen DHCP-IP-Adressen verwendet wird

BOOTP (Cliente), también usado por DHCP 68 BOOTP (Client), auch von DHCP verwendet

HTTP Protocolo de transferencia de hiperTexto. 80 HTTP-HyperText-Übertragungsprotokoll. WWW-Service

POP3 Protocolo de Oficina de Correo. 110 POP3 Mail Office-Protokoll. E-Mail-Empfangsservice

IMAP Protocolo de aplicación que permite el acceso a mensajes almacenados en un servidor de emails 143 IMAP-Anwendungsprotokoll, das den Zugriff auf Nachrichten ermöglicht, die auf einem E-Mail-Server gespeichert sind

LDAP Protocolo de acceso ligero a Bases de Datos 389 LDAP Light Access-Protokoll für Datenbanken

HTTPS/SSL Protocolo para la transferencia segura de páginas web 443 HTTPS / SSL-Protokoll für die sichere Übertragung von Webseiten

SMTP en forma segura y cifrada con SSL. 465 SMTP sicher und mit SSL verschlüsselt. Es wird zum Versenden von E-Mails verwendet

CUPS sistema de impresión de Linux y derivados 631 CUPS Linux Drucksystem und Derivate

IMAP con seguridad y cifrado con SSL Se utiliza para el recepción de emails 993 IMAP mit Sicherheit und Verschlüsselung mit SSL Wird zum Empfangen von E-Mails verwendet

POP3 con seguridad y cifrado con SSL Se utiliza para el recepción de emails 995 POP3 mit Sicherheit und Verschlüsselung mit SSL Wird zum Empfangen von E-Mails verwendet

Puerto para servidor de base de datos SQLServer 1433 SQLServer-Datenbankserver-Port

Puerto para monitoreo servidor de SQLServer con SQLMonitor 1434 Port zur Überwachung des SQLServer-Servers mit SQLMonitor

Puerto para servidor de base de datos Oracle 1521 Oracle-Datenbankserver-Port

CPanel puerto de acceso al panel de control para administración de web 2082 CPanel-Zugangsport zum Control Panel für die Webadministration

CPanel puerto de acceso seguro con SSL. 2083 CPanel Secure Access Port mit SSL.

MySQL Puerto de acceso al servidor de bases de datos MYSQL 3306 MySQL Access-Port zum MYSQL-Datenbankserver

RDP Terminal o escritorio remoto de servidor 3389 RDP-Terminal oder Remote-Server-Desktop

Novell puerto de servicio de impresión de Novell 3396 Novell Novell-Druckdienstanschluss

Apache Subversion es una herramienta de control de versiones, conocida también como SVN 3690 Apache Subversion ist ein Tool zur Versionskontrolle, das auch als SVN bezeichnet wird

Puerto de plug-and-play universal es un conjunto de protocolos de comunicación que permite a ordenadores, impresoras, puntos de acceso Wi-Fi y dispositivos móviles, encontrarse en un a red Der 5000 Universal Plug-and-Play-Port ist ein Satz von Kommunikationsprotokollen, mit denen Computer, Drucker, Wi-Fi-Hotspots und mobile Geräte in ein Netzwerk eingebunden werden können

Jabber/XMPP es el protocolo que usan hoy Facebook, Tuenti, WhatsApp entre otros 5222 Jabber / XMPP ist das Protokoll, das Facebook, Tuenti, WhatsApp und andere heute verwenden

Jabber/XMPP puerto por defecto para conexiones de cliente SSL 5223 Jabber / XMPP-Standardport für SSL-Clientverbindungen

Jabber/XMPP conexión de servidor 5269 Jabber / XMPP-Serververbindung

PostgreSQL sistema de gestión de bases de datos 5432 PostgreSQL-Datenbankverwaltungssystem

VNC protocolo de escritorio remoto utilizando el protocolo HTTP. 5400 VNC-Remotedesktopprotokoll unter Verwendung des HTTP-Protokolls.

Es el puerto que utilizan las web del servidor Tomcat con JSP. 8080 Dies ist der Port, der vom Tomcat-Server-Web mit JSP verwendet wird.

Webmin es una herramienta de configuración de servidor vía web para sistemas permite la administración remota web como Cpanel por ejemplo 10000 Webmin ist ein Webserver-Konfigurationstool für Systeme, das eine Remotewebverwaltung wie beispielsweise Cpanel ermöglicht

Verwalten Sie iptables auf visuelle Weise

Für den Benutzer, der keinen Code und keine Regeln vom Terminal aus einführen möchte, kann dies auch über einige grafische Umgebungen erfolgen, die es uns ermöglichen, Regeln auf transparente Weise einzuführen, aber am Ende den Code zu generieren, den wir zuvor durch Konfigurieren einiger Parameter gesehen haben.

Feuerstarter

Es ist eine Open-Source-Software, die kostenlos erhältlich ist. Einfach zu bedienende grafische Oberfläche. Hier ermöglichen wir zum Beispiel die Verwendung von Firefox, um zu einer IP für verschiedene Ziele zu navigieren, sodass es sich um einen Terminal-Manager oder technischen Support handeln kann. Es zeigt auch den Datenverkehr an, der über das Netzwerk generiert wird.

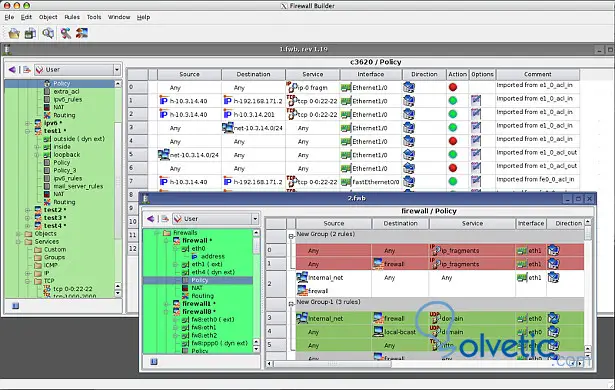

Firewall Builder

Es ist eine sehr beliebte Software zum Verwalten von Firewalls . Sie kann visuell oder auch vom Terminal verwendet werden und unterstützt verschiedene Betriebssysteme und andere Tools neben iptables. Firewall Builder ist eine visuelle Firewall-Verwaltungsanwendung für iptables und andere, z. B. von Cisco implementierte Anwendungen. Die Firewall-Konfigurationsdaten werden in einer zentralen Datei gespeichert, die in anderen Firewalls verwendet werden kann, die über eine einzige Benutzeroberfläche verwaltet werden.

Wir können es von der Projektwebsite herunterladen:

Die Installation ist nach dem Herunterladen einfach. Führen Sie den folgenden Befehl mit der heruntergeladenen Version von fwbuilder aus:

dpkg -i fwbuilder_5.1.0.3599-ubuntu-exact-1_i386.deb

UFW

Diese Software dient zur visuellen Verwaltung von iptables, ermöglicht sehr einfache und leistungsfähige Konfigurationen. Es ist in den Repositorys der meisten Distributionen enthalten.

Der Name lautet Uncomplicated Firewall oder Firewall ohne Komplikationen (UFW) ist ein Frontend für iptables und wurde für Ubuntu-basierte Firewalls und Derivate angepasst. UFW bietet eine visuelle Möglichkeit zum Verwalten von netfilter / iptables sowie eine Befehlszeilenschnittstelle zum Manipulieren der Firewall.

UFW ist bestrebt, eine benutzerfreundliche Oberfläche für Benutzer bereitzustellen, die iptables-Befehle oder keine Firewall kennen. Diese Software vereinfacht die Verwaltung von iptables und die Einführung von Befehlen zur Verwaltung von Port- und Dienstberechtigungen.

Sie können das Terminal auch mit den folgenden Befehlen starten und stoppen:

sudo ufw enable // start sudo ufw disable // Stop sudo ufw status // Aktiver oder inaktiver Status

Die GUI-Oberfläche für die UFW-Firewall heißt Gufw und ist, wie der Name schon sagt, eine grafische Benutzeroberfläche für die UFW.