Als Systemadministratoren überwachen Mitarbeiter der Support-Gruppe oder einfach als Maßnahme zur Aufrechterhaltung der bestmöglichen Kontrolle sowohl über den Server als auch über die Client-Computer des Unternehmens das Betriebssystem ständig, um einen Schritt voraus zu sein Die möglicherweise auftretenden Fehler bewahren auf diese Weise die Integrität und Verfügbarkeit des Systems sowie die darin gespeicherten Rollen, Dienste und Elemente.

Ein Audit besteht aus einer Prüfung der verschiedenen Teile, aus denen dieses System besteht, mit einer kritischen Bewertung und erforderlichenfalls Tests in verschiedenen Bereichen von Interesse.

Basierend auf diesem Konzept wird TechnoWikis heute zwei der besten Tools für den Linux-Prüfungsprozess analysieren: auditd und ausearch.

Es muss klargestellt werden, dass das Audit keine zusätzliche Sicherheit für das Betriebssystem bietet, sondern dazu verwendet werden kann, Verstöße gegen die im System verwendeten Sicherheitsrichtlinien zu erkennen, und dass dies entsprechend bekannt ist.

Diese gesammelten Informationen sind für unternehmenskritische Umgebungen von entscheidender Bedeutung, um den Verstoß gegen die Sicherheitsrichtlinie und die ergriffenen Maßnahmen zu ermitteln und somit zu ermöglichen, dass sich alle Sicherheitsmaßnahmen und neuen Richtlinien, die in der Organisation erstellt wurden, auf die Verbesserung der Gesamtheit konzentrieren Betriebsumgebung.

- Datum, Uhrzeit, Art und Ergebnis eines Ereignisses.

- Sensitivitätsetiketten von Subjekten und Objekten.

- Zuordnung eines Ereignisses zur Identität des Benutzers, der das Ereignis ausgeführt hat.

- Stellen Sie alle Änderungen an der Überwachungskonfiguration bereit und versuchen Sie, auf die Überwachungsprotokolldateien zuzugreifen.

- Speichern Sie alle Verwendungen von Authentifizierungsmechanismen wie SSH, Kerberos und andere.

- Es ist möglich, zu einer vertrauenswürdigen Datenbank wie / etc / passwd zu wechseln.

- Zeichnen Sie jeden Versuch auf, Informationen in das oder aus dem System zu importieren oder zu exportieren.

- Schließt Ereignisse basierend auf Benutzeridentität, Betreff- und Objekt-Tags und anderen Attributen ein oder aus.

- Kontrolliertes Zugriffsschutzprofil (CAPP)

- Beschriftetes Sicherheitsschutzprofil (LSPP)

- Regelsatz-Basiszugriffskontrolle (RSBAC)

- National Industrial Security Program Bedienungsanleitung (NISPOM)

- Bundesgesetz über das Management der Informationssicherheit (FISMA)

- Zahlungskartenindustrie – Datensicherheitsstandard (PCI-DSS)

- Technische Sicherheitsleitfäden (STIG)

- Es sind keine externen Programme oder Prozesse erforderlich, um in einem autarken System ausgeführt zu werden.

- Es ist hochgradig konfigurierbar, weshalb wir jede gewünschte Systemoperation sehen können.

- Es hilft, auf der Ebene der Sicherheit die Potenziale eines Systems zu erkennen oder zu analysieren.

- Es kann als unabhängiges Erkennungssystem fungieren.

- Sie können mit Intrusion Detection-Systemen arbeiten, um Intrusion Detection zu ermöglichen.

- Es ist ein wichtiges Instrument für die Prüfung von forensischen Untersuchungen.

Obwohl einige Begriffe seltsam erscheinen mögen, ist dies eine der besten Optionen, wenn wir uns ohne Frage der Sicherheit verschrieben haben.

1. Komponenten des Auditsystems von Linux auditd

Das Auditsystem besteht aus zwei grundlegenden Komponenten:

- Benutzeranwendungen und Dienstprogramme oder Tools

- Systemaufrufverarbeitung auf Kernel-Ebene, die Systemaufrufe von User-Space-Anwendungen akzeptiert und diese über drei Arten von Filtern weiterleitet: Benutzer, Task, Exit oder Ausschluss.

Der wichtigste Teil ist der Benutzer-Audit-Daemon (auditd), der Informationen basierend auf vorkonfigurierten Regeln aus dem Kernel sammelt und Einträge in einer Protokolldatei generiert. Der Standarddatensatz lautet:

/var/log/audit/audit.log

Darüber hinaus ist audispd ein Ereignismultiplexer, der mit auditd interagiert und Ereignisse an andere Programme sendet, die eine Ereignisverarbeitung in Echtzeit durchführen möchten.

Es gibt verschiedene Benutzerbereichstools zum Verwalten und Abrufen von Informationen aus dem Audit-System:

Für diese Analyse verwenden wir CentOS 7

2. Installation und Konfiguration von auditd in CentOS 7

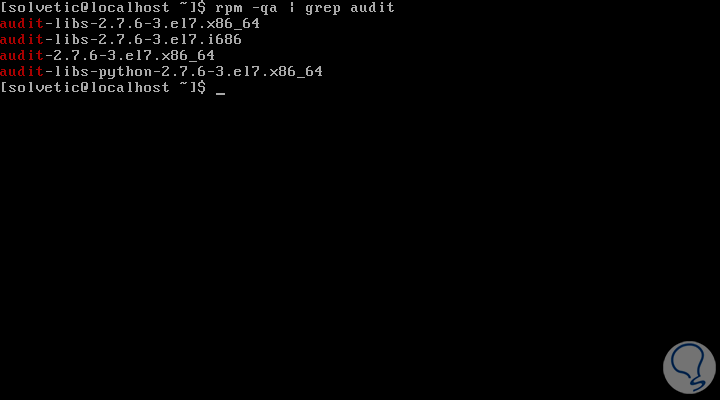

Der erste Schritt besteht darin, sicherzustellen, dass das Audit-Tool mit dem Befehl rpm und dem Dienstprogramm grep wie folgt auf dem System installiert ist:

rpm -qa | grep audit

Das Ergebnis wird sein:

Wenn Sie die Überwachungspakete nicht haben, müssen Sie als Root-Benutzer den folgenden Befehl ausführen:

yum install audit

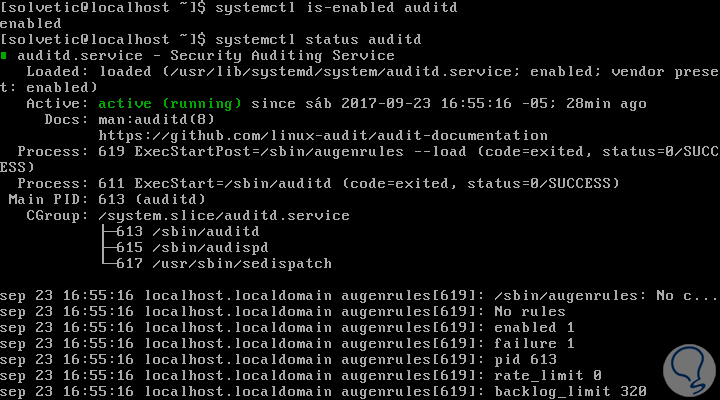

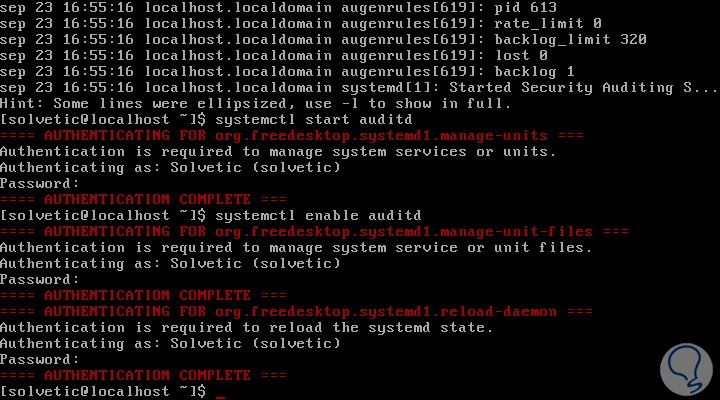

Nach der Installation müssen wir konfigurieren, ob auditd aktiviert ist. Dazu führen wir einige der folgenden Befehle in ihrer Reihenfolge aus:

systemctl ist aktiviert auditdsystemctl status auditdsystemctl start auditd (Dienst starten) systemctl enable auditd (Dienst aktivieren)

service auditd statusservice auditd start (Dienst starten) chkconfig auditd on (aktiviert den Dienst)

Wir können sehen, dass sein Zustand aktiv ist.

3. Hörkonfiguration

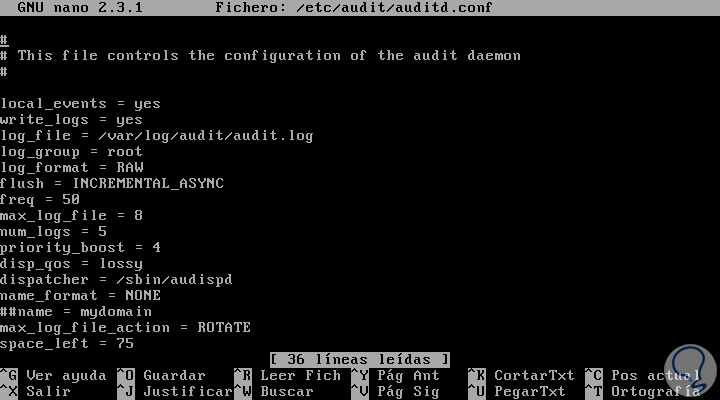

Zur Konfiguration von auditd müssen wir die Hauptkonfigurationsdatei /etc/audit/auditd.conf verwenden, da dort gesteuert werden kann, wie der Dienst ausgeführt wird, wie z. B. die Definition des Speicherorts der Protokolldatei, die maximale Anzahl von Protokolldateien, die Aufnahmeformat, Umgang mit kompletten Datenträgern, Aufnahmerotation und mehr Optionen.

Dafür verwenden wir den bevorzugten Editor:

nano /etc/audit/auditd.conf

Dort werden wir folgendes sehen:

Wir können sehen, dass in jeder Zeile eine bestimmte Aktion angegeben werden kann, die wir bei Bedarf ändern können.

4. Prüfungsregeln unter Linux

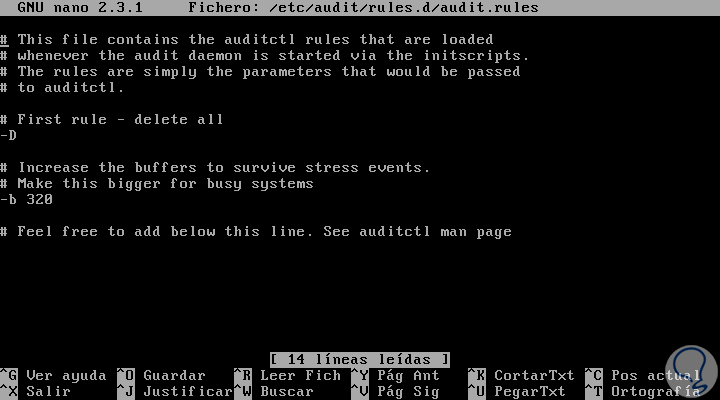

Wie bereits erwähnt, verwendet auditd Regeln, um kernelspezifische Informationen zu sammeln. Diese Regeln sind im Grunde genommen Prüfungsoptionen, die in der Datei /etc/audit/rules.d/audit.rules vorkonfiguriert werden können.

Es gibt drei Arten von Überwachungsregeln, die definiert werden können:

Um auf diese Regeln zuzugreifen, gehen wir mit dem gewünschten Editor auf die folgende Route:

nano /etc/audit/rules.d/audit.rules

Wir werden folgendes sehen:

In dieser Datei müssen im ersten Abschnitt Kontrollregeln hinzugefügt werden. Fügen Sie anschließend die Prüfregeln im zentralen Abschnitt hinzu, und schließlich enthält der letzte Abschnitt Unveränderlichkeitsparameter, die auch Kontrollregeln sind.

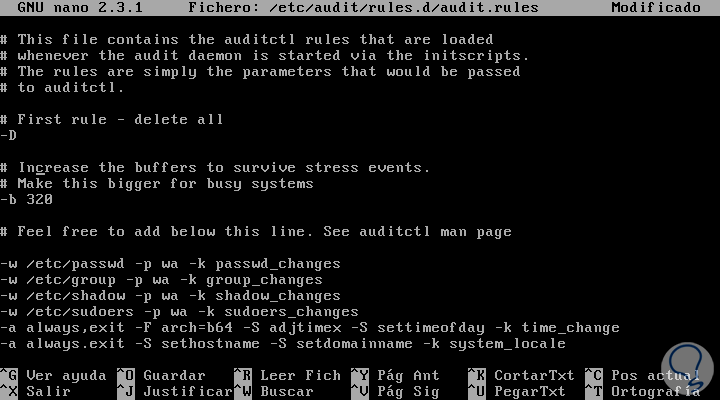

Einige Beispiele für diese Regeln sind:

-D

-b 3074

-f 4

-r 120

Ein Beispiel für eine Regel lautet wie folgt:

Da haben wir folgendes:

-w

-p

-k

Nachdem die Regeln definiert wurden, speichern wir die Datei mit der Tastenkombination Strg + O und beenden sie mit Strg + X. Wir werden diese Regeln hinzufügen und die des Beispiels, in dem die folgenden Zeilen ausgeführt werden, als Root verwenden:

auditctl -w / etc / passwd -p wa -k passwd_changesauditctl -w / etc / group -p wa -k group_changesauditctl -w / etc / sudoers -p wa -k sudoers_changes

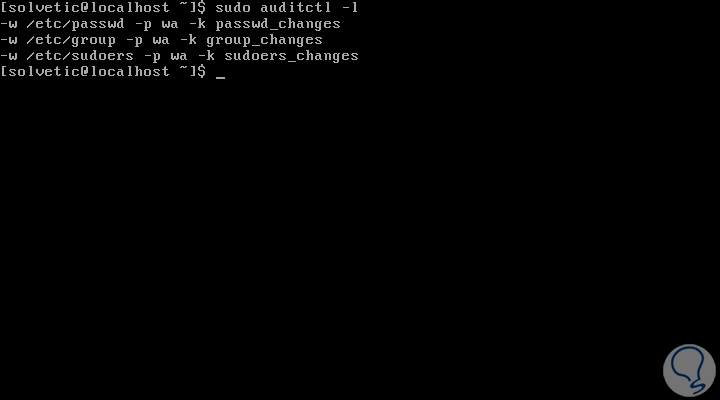

Um die aktuellen Regeln zu sehen, werden wir folgendes ausführen:

sudo auditctl -l

Auf diese Weise wird Audit zu einem wertvollen Audit-Tool in CentOS 7.

5. Linux ausforschen

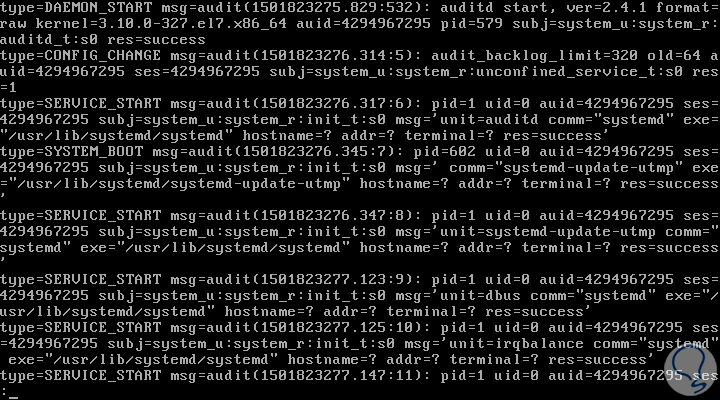

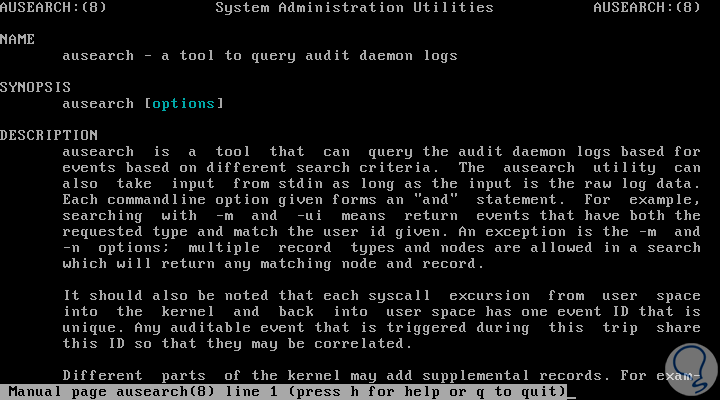

Mit dem Dienstprogramm ausearch können Sie Überwachungsprotokolldateien auf der Grundlage von Ereignissen und verschiedenen Suchkriterien wie Ereignis-ID, Schlüssel-ID, CPU-Architektur, Befehlsname, Hostname, Gruppenname oder nach bestimmten Ereignissen durchsuchen Gruppen ID

Standardmäßig sucht ausearch in der Datei /var/log/audit/audit.log. Sie können eine andere Datei angeben, indem Sie den Befehl ausearch options -if filename verwenden. Die Bereitstellung mehrerer Optionen in einem Ausearch-Befehl entspricht der Verwendung des AND-Operators.

Um den Standardwert zu verwenden und die aktuellen Protokolle anzuzeigen, führen Sie einen der folgenden Befehle aus:

cat /var/log/audit/audit.logcat /var/log/audit/audit.log | weniger

Wie wir sehen, können die hier dargestellten Daten verwirrend sein. Ausearch verwendet daher die Ausearch-Syntax (Option), um diese Ergebnisse zu filtern und eine Vision zu erhalten, die viel einfacher zu verwalten ist.

Wir haben Optionen wie:

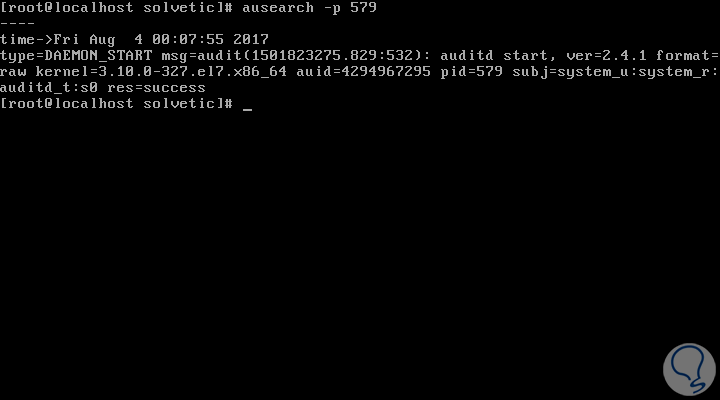

ausearch -p 579

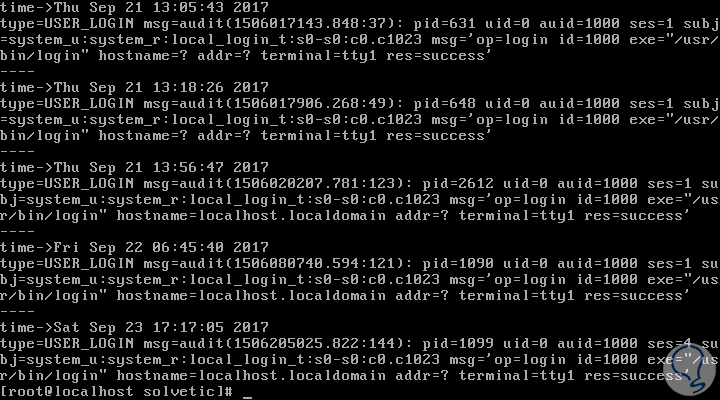

ausearch -m USER_LOGIN -sv nicht

ausearch -ua TechnoWikis

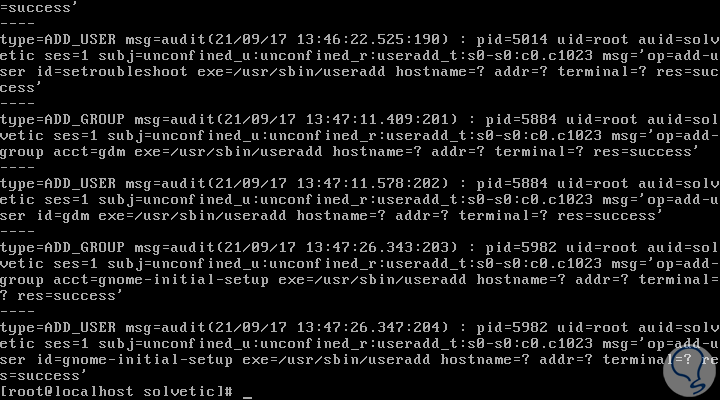

ausearch -m ADD_USER, DEL_USER, USER_CHAUTHTOK, ADD_GROUP, DEL_GROUP, CHGRP_ID, ROLE_ASSIGN, ROLE_REMOVE -i

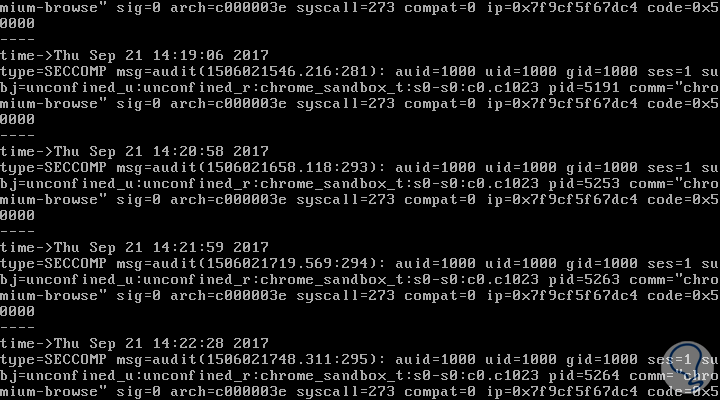

Wir werden folgendes sehen:

Mann ausearch

So können wir die verschiedenen Optionen sehen, wenn wir ein vollständiges und effektives Audit in CentOS oder RedHat durchführen.