Die Sicherheit, Vertraulichkeit und Vertraulichkeit der Informationen, die über das Netzwerk übertragen werden, muss immer eine der Maßnahmen sein, die mit größerer Verantwortung durchgeführt werden müssen, da im weltweiten Netzwerk Millionen von Bedrohungen die Integrität dieser Informationen und Informationen gefährden können noch mehr von unseren täglichen aufgaben in jeder art von ausrüstung. Es gibt verschiedene Lösungen, um die Sicherheit während der Navigation zu verbessern. Eine der traditionellsten und am häufigsten verwendeten Lösungen ist jedoch die Konfiguration und Nutzung von VPN-Netzwerken.

Um die Sicherheit der Navigation zu erhöhen, wird der gesamte verwendete Netzwerkverkehr von unserem Gerät an den Internetprovider weitergeleitet. Von dort wird er jedoch automatisch an den VPN-Server weitergeleitet , wodurch die Anonymität vollständig gewährleistet ist, da die IP-Adresse, die wiedergegeben wird, angegeben wird das des VPN-Anbieters, nicht das unseres Teams.

Die Verwendung von VPN-Netzwerken kann aus folgenden Gründen implementiert werden:

- Vermeiden Sie es, ausspioniert zu werden

- Greifen Sie auf Websites mit geografischen Einschränkungen zu

- Vermeiden Sie den Verlauf, den verschiedene Unternehmen beim Surfen im Internet verwenden

- Sicherheitsverbesserungen hinzufügen

- Möglichkeit, P2P-Downloads durchzuführen

- Kompatibilität mit verschiedenen Betriebssystemen, sowohl Desktop als auch Mobile

Auf VPN-Ebene können wir Ihre Sicherheit dank Tor jetzt noch weiter erhöhen. Dies gibt uns praktische Lösungen, mit denen wir absolut sicher sein können, dass unsere Verbindung zu 100% sicher ist. TechnoWikis erklärt, wie Sie ein VPN in Windows 10 konfigurieren und dann den Tor-Browser verwenden, um alle während der Sitzung gesendeten und empfangenen Informationen zu schützen .

Bevor wir beginnen, müssen wir den Grund klären, warum wir zuerst eine Verbindung zum VPN herstellen und dann Tor verwenden müssen. Der einfachste Grund sind Konfigurationsprobleme, da es komplizierter ist, den Tunnelkonfigurationsprozess über das Tor-Netzwerk durchzuführen und dann von dort mit dem VPN-Anbieter verbinden.

Tor kann auch als Instrument zur Umgehung der Zensur dienen, mit der Benutzer auf gesperrte Ziele oder Inhalte zugreifen können. TechnoWikis rät jedoch an dieser Stelle, die Richtlinien jedes Landes auf der Ebene der Justiz zu befolgen, um keine Gesetze zu verletzen, die sich auf das System auswirken könnten Navigation Mit dem Tor-Netzwerk kann ein Baustein implementiert werden, mit dem Softwareentwickler neue Kommunikationstools erstellen können, die auf integrierte Privatsphäre ausgerichtet sind .

Mit Tor-Diensten können Benutzer Websites und andere Dienste veröffentlichen, ohne den Standort der Website preisgeben zu müssen. Außerdem können sie auf soziale Netzwerke an öffentlichen Orten zugreifen, an denen die Sicherheit viel gefährdeter ist. Tor wurde entwickelt, um die so genannte Verkehrsanalyse zu vermeiden, die verwendet wird, um festzustellen, wer mit wem in einem öffentlichen Netzwerk spricht. Daher ist die Sicherheit bei dieser Art von Netzwerken von entscheidender Bedeutung, und diese Art der Analyse kann schwerwiegende Auswirkungen auf das Netzwerk haben Privatsphäre einer Person und wird auch verwendet, um Werbeaktionen über Geschmäcker und Vorlieben zu senden.

Um ein wenig zu verstehen, wie diese Verkehrsanalyse funktioniert, müssen wir verstehen, dass Internet-Datenpakete aus zwei Teilen bestehen:

- Eine Datennutzlast

- Ein Header, der für das Routing verwendet wird.

Zusammenfassend ist die Datennutzlast die gesendete Information, wie eine E-Mail-Nachricht, eine Webseite usw., und selbst wenn wir diese Datennutzlast verschlüsseln, kann die Verkehrsanalyse dank des Headers auf diese Information zugreifen. Hier werden der Ursprung, das Ziel, die Größe, die Zeit und weitere Daten der gesendeten Informationen angezeigt.

Um dies zu vermeiden, ist Tor dafür verantwortlich, alle Transaktionen an verschiedenen Stellen im Internet zu verteilen, sodass kein Punkt direkt mit dem Ziel verbunden ist, da die Datenpakete im Tor-Netzwerk eine zufällige Route wählen, um eine Erkennung zu vermeiden. der Ausgangspunkt.

Wenn wir ein VPN-Netzwerk zusammen mit Tor verwenden, ist die Software oder der Client des Benutzers dafür verantwortlich, mithilfe der Relays des Netzwerks inkrementell einen Stromkreis verschlüsselter Verbindungen aufzubauen, sodass kein einzelnes Relay den vollständigen Pfad kennen kann, der a genommen hat spezifisches Datenpaket.

- Sicheres VPN

- OpenVPN

- PPTP

- Internes Netzwerk

- SSH Tunneling Socks Proxy

- Dedizierte IPs

- Gemeinsame IPs

- Transparente TOR

- Zugriff auf .onion

- P2P-Dateifreigabe

- Systemsteuerung

- Prepaid VPN

- Schnelles VPN

- Kostenloses VPN

1. So richten Sie ein VPN-Netzwerk ein

Wir können das in Tor integrierte VPN-Netzwerk verwenden, das OpenVPN ist. Dazu müssen wir auf den folgenden Link klicken:

Sobald wir dort sind, erstellen wir unser Konto und werden zum nächsten Fenster weitergeleitet. Dort klicken wir auf die Schaltfläche “Free VPN”

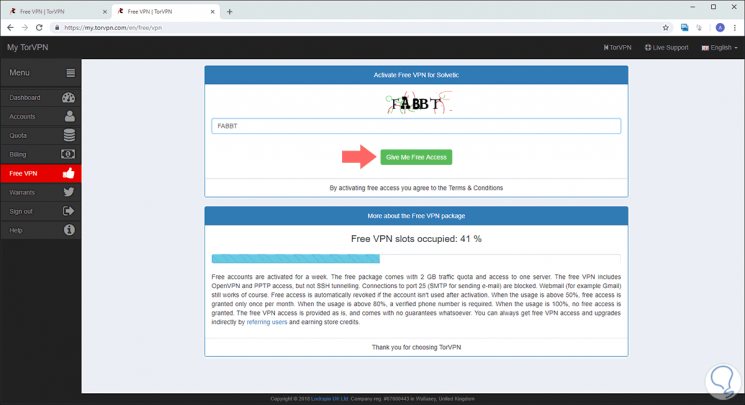

Im nächsten Fenster geben wir das Captcha ein und klicken auf die Schaltfläche “Give Me Free Access”

Folgendes wird angezeigt:

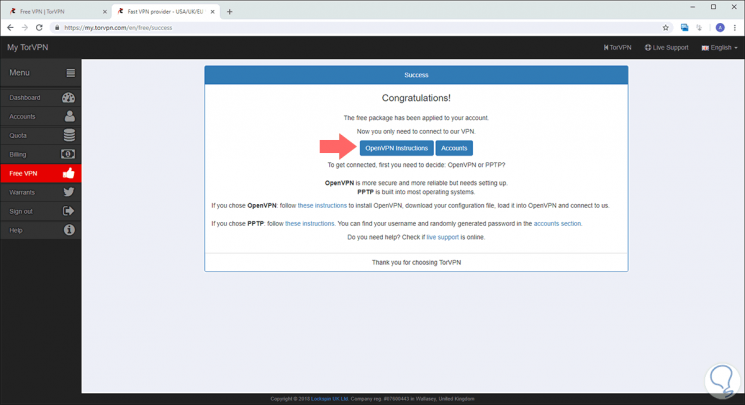

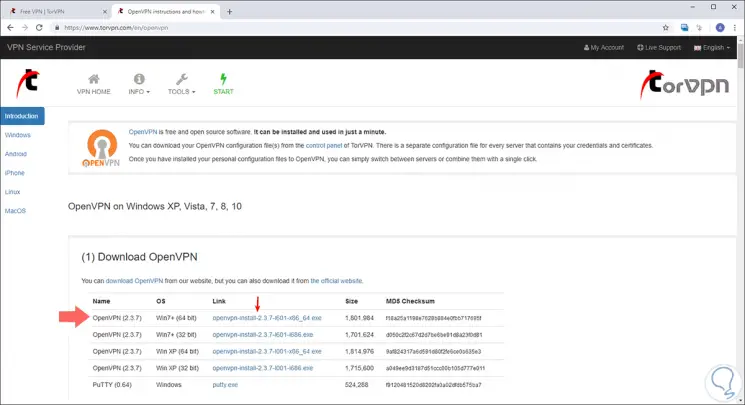

Wie wir sehen können, steht OpenVPN als VPN-Netzwerk zur Verfügung. Dort klicken wir auf die Schaltfläche “OpenVPN Instructions”, um in das folgende Fenster umgeleitet zu werden:

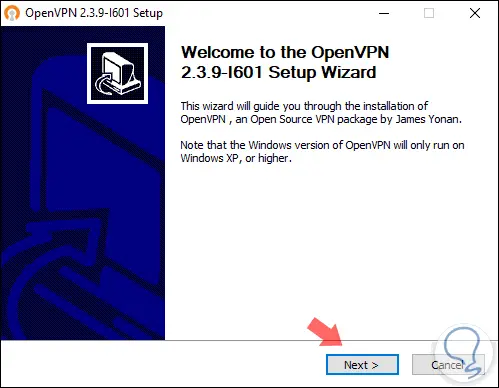

Dort laden wir die ausführbare Datei herunter und sobald wir sie heruntergeladen haben, wird der folgende Assistent angezeigt. Klicken Sie auf “Weiter”

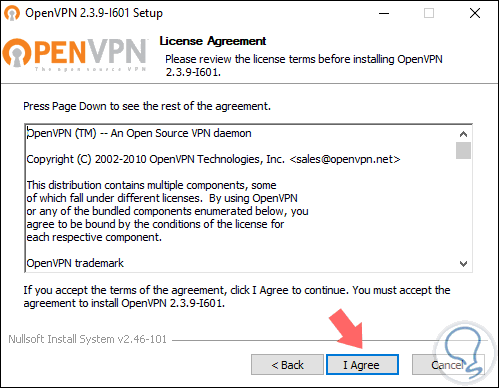

Als nächstes akzeptieren wir die Bedingungen der Lizenz: Klicken Sie auf die Schaltfläche “Ich stimme zu”

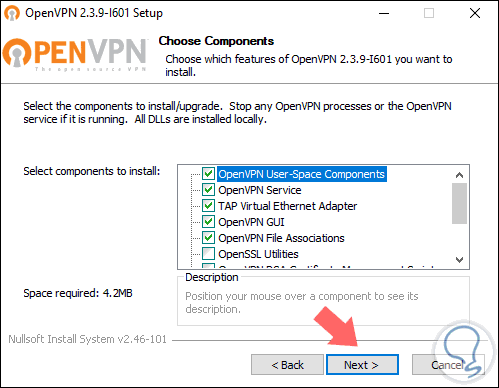

Wir werden die OpenVPN-Komponenten sehen, die installiert werden müssen:

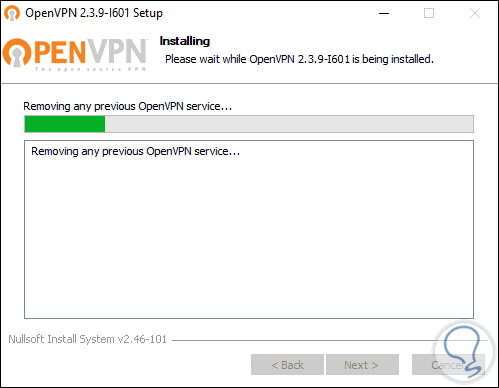

Klicken Sie erneut auf “Weiter” und starten Sie den OpenVPN-Installationsprozess:

Sobald wir darauf zugreifen können, gelten für dieses OpenVPN-Netzwerk einige Einschränkungen. Aus diesem Grund wird empfohlen, auf die Pro-Version zu aktualisieren.

2. Herunterladen und Verwenden von TunnelBear

Wenn Sie dies nicht möchten, können wir TunnelBear verwenden, das unter folgendem Link kostenlos erhältlich ist:

- Integration des Wachsamkeitsmodus, der ermöglicht, dass TunnelBear bei einer Unterbrechung der Verbindung den gesamten unsicheren Datenverkehr blockiert, bis wir die sichere Verbindung wieder herstellen.

- Stellt automatisch eine Verbindung zum nächsten Tunnel her, um Zeitverlust zu vermeiden.

- Möglichkeit, den automatischen Start so einzustellen, dass er immer verbunden ist.

- TunnelBear registriert keine Aktivitäten der mit diesem VPN-Netzwerk verbundenen Clients.

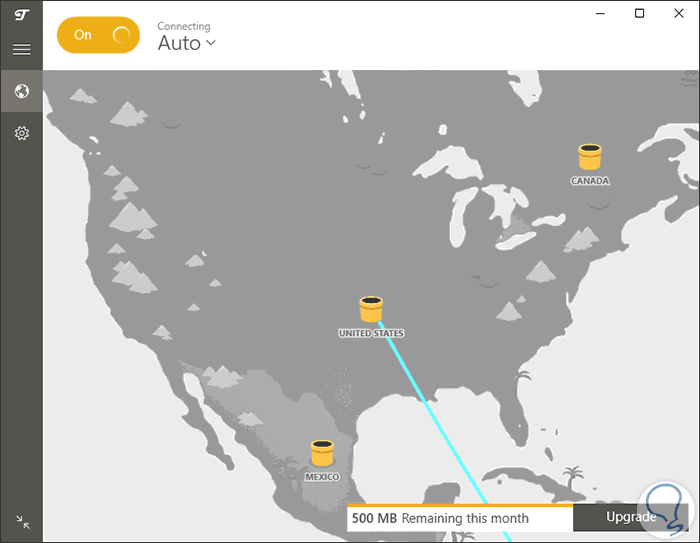

- Wir haben monatlich 500 MB frei.

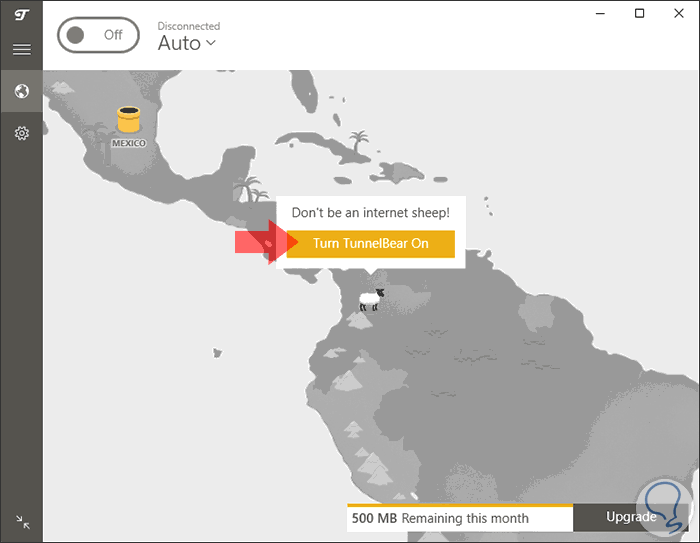

Für die Installation führen wir die heruntergeladene Datei aus und sobald sie installiert ist, wird Folgendes angezeigt:

Dort klicken wir auf die Schaltfläche “Turn TunnelBear On”, um den VPN-Verbindungsprozess zu starten:

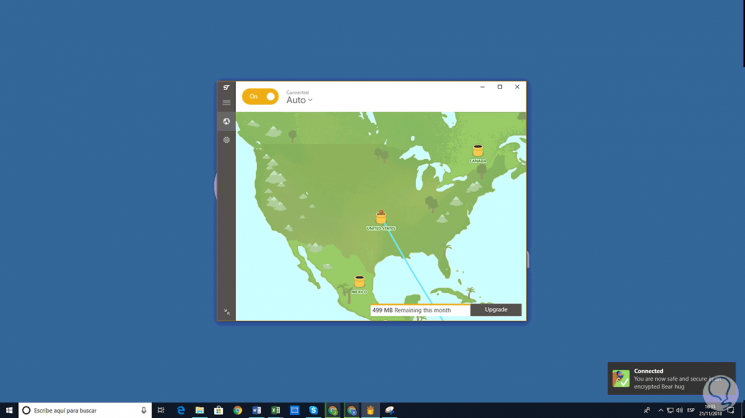

Sobald die Verbindung hergestellt ist, sehen wir Folgendes. So haben wir uns mit dem VPN-Netzwerk verbunden.

3. Wie benutzt und installiert man Tor Browser?

Der Tor-Browser, Tor-Browser, ist für den Schutz des gesamten Internetverkehrs verantwortlich, wenn er ausgeführt wird. Daher schützt Tor nur die Anwendungen, die so konfiguriert sind, dass sie ihren Internetverkehr über Tor senden. Dieser Tor-Browser gibt uns die Möglichkeit, Tor unter Windows, Apple MacOS oder GNU / Linux zu verwenden, ohne dass zusätzliche Software installiert werden muss.

Ihr Download steht unter folgendem Link zur Verfügung:

Einige Aktionen werden empfohlen, wenn wir diesen Browser verwenden als:

- Aktivieren oder installieren Sie keine Add-Ons

- Stellen Sie sicher, dass die Verbindung HTTPS ist

- Öffnen Sie keine online heruntergeladenen Dokumente

- Der Einstiegsknoten, der die IP-Adresse unseres Teams kennt.

- Der zentrale Knoten, der verhindert, dass der Ausgangsknoten erkennt, welcher Eingangsknoten zur Überprüfung des Ursprungspunkts verwendet wurde.

- Der Exit-Knoten, der weiß, zu welchem Standort die Verbindung hergestellt wird, ohne jedoch unsere Identität preiszugeben.

Der Tor-Browser Browser Tor basiert auf Firefox und wurde für die Informationssicherheit und den Datenschutz optimiert.

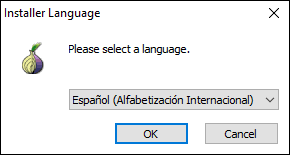

Sobald die ausführbare Datei von Tor Browser heruntergeladen wurde, fahren wir mit ihrer Ausführung fort und das folgende Fenster wird angezeigt, in dem wir die zu verwendende Sprache definieren:

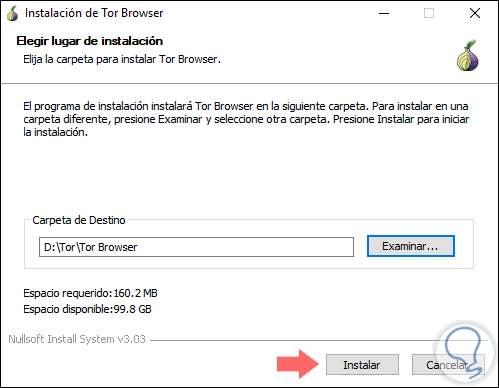

Klicken Sie auf “Ok” und legen Sie nun fest, wo der Tor-Browser installiert werden soll:

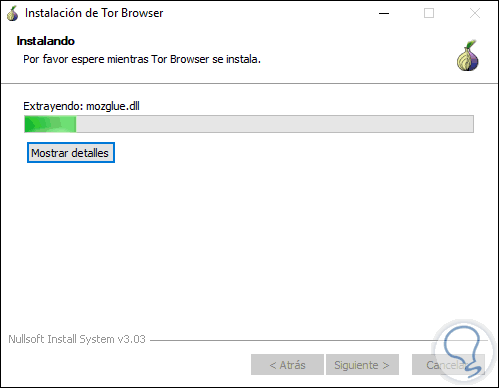

Klicken Sie auf die Schaltfläche “Installieren”, um die Installation von Tor zu starten:

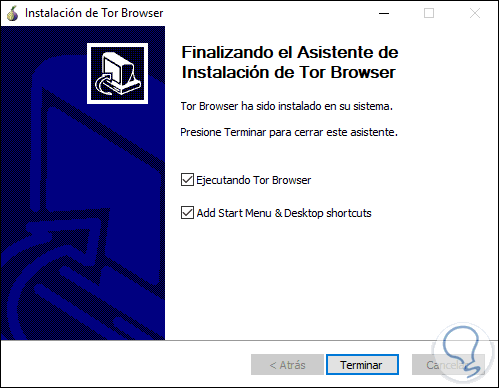

Sobald dieser Vorgang abgeschlossen ist, sehen wir Folgendes:

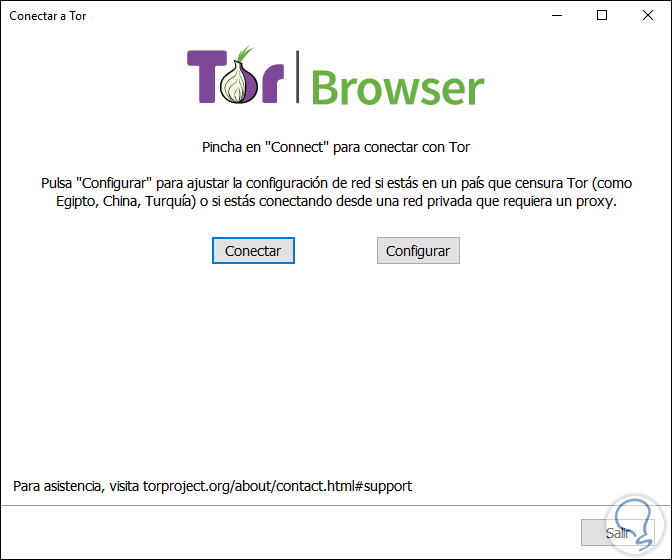

Dort können Sie den Tor-Browser starten oder die Verknüpfungen erstellen. Sobald sich der Browser öffnet, sehen wir Folgendes:

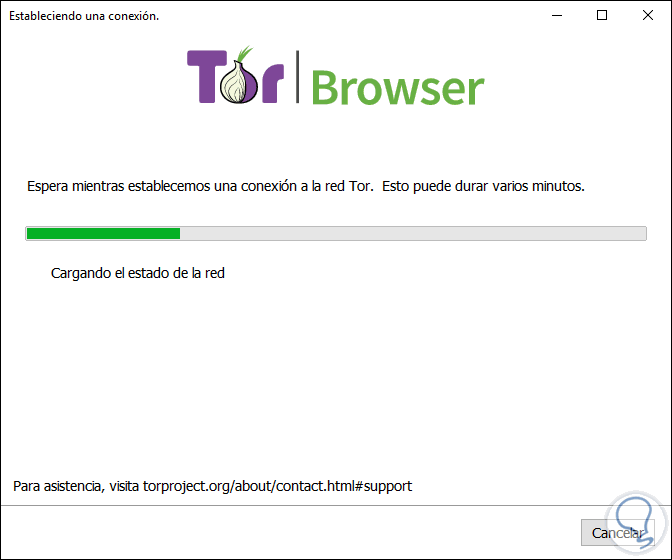

Dort sehen wir die Optionen, wenn wir uns mit dem Browser verbinden. Dort wählen wir die am besten geeignete Option aus. In diesem Fall, wenn wir uns mit dem VPN-Netzwerk verbunden haben, klicken Sie auf “Verbinden”.

Sobald die Verbindung hergestellt ist, greifen wir über ein VPN-Netzwerk auf den Tor-Browser zu:

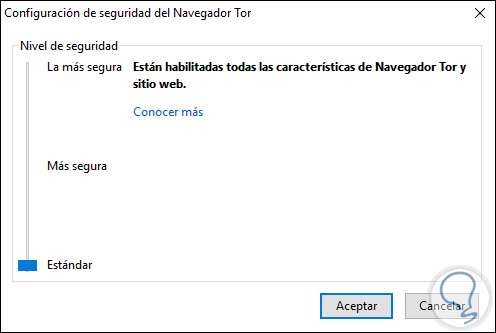

Dort können wir ggf. einige Sicherheitsparameter über die Option “Sicherheitseinstellungen” konfigurieren.

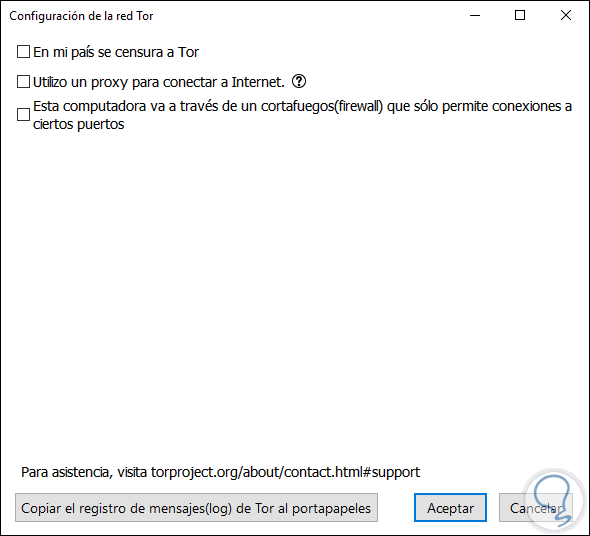

Wir können das Tor-Netzwerk auch basierend auf den aktuellen Anforderungen konfigurieren:

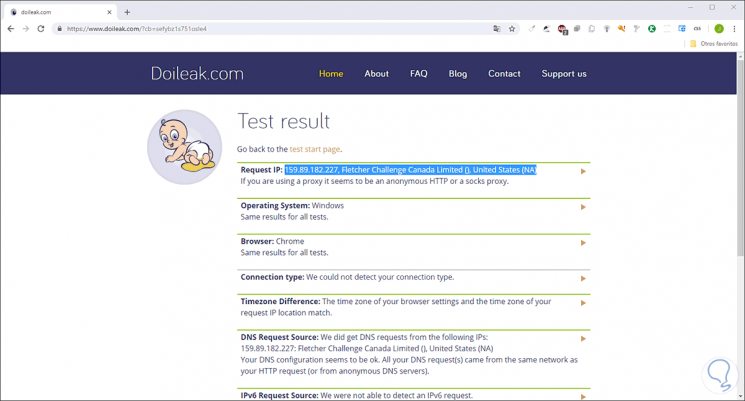

Um das VPN-Netzwerk zu überprüfen, können wir auf den folgenden Link gehen und auf die Zeile Test starten klicken:

In den Ergebnissen sehen wir die zugewiesene IP-Adresse sowie deren aktuellen Standort im Gerät:

Wie wir sehen können, wird es dank der Integration von VPN in Tor möglich sein, unser Browsen durch das Netzwerk maximal zu gewährleisten und dadurch die Privatsphäre zu verbessern.