Obwohl Linux dank seiner Funktionen eines der zuverlässigsten und sichersten Betriebssysteme ist, wird es immer eine Art von Sicherheitslücke geben, entweder auf dem System selbst oder unbeabsichtigt durch den Benutzer. Um die Sicherheit von Linux zu erhöhen, verfügen wir über mehrere Tools zum Schutz von Diensten, Prozessen, Profilen oder Dateien. Heute konzentrieren wir uns auf ein spezielles Tool namens Iptables.

Dank Iptables können wir alle eingehenden und ausgehenden Verbindungen des Servers genau und direkt verwalten. Iptables wurde für die IPv4-Adressierung entwickelt, während für IPv6 IP6-Tabellen zur Verfügung stehen.

1. Struktur von Iptables unter Linux

Die Struktur, die wir in Iptables finden, ist die folgende:

2. Aufbau des Befehls in Iptables unter Linux

In Iptables ist jede Regel ein Befehl, der angibt, wie der Verkehr der Netzwerkpakete behandelt werden soll.

Wir können die folgende Struktur verwenden:

-A EINGABE -i eth0 -p tcp -m Status - EINGESTELLT, VERWANDT --sport 80 -j AKZEPTIEREN

- -A: Gibt an, dass die Regeln zu Iptables hinzugefügt werden

- -i: Gibt die Schnittstelle an, auf die die Regel angewendet wird

- -p: Bezieht sich auf das Protokoll, für das die Regel gilt

- -m: Weist darauf hin, dass eine Bedingung erfüllt sein muss, um die Regel anzuwenden

- –state: Ermöglicht die Annahme neuer Verbindungen

- –sport: Zeigt den Quellport an

- -j: (Sprung) gibt an, dass alle Daten, die die angegebenen Bedingungen erfüllen, akzeptiert werden können.

3. Erstellen von Regeln mit Iptables unter Linux

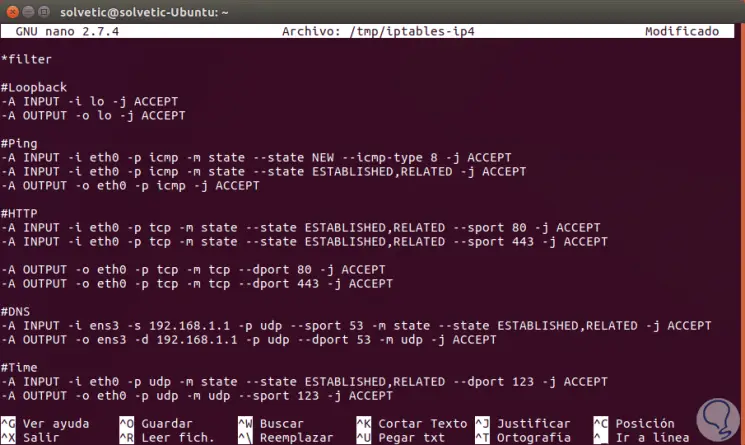

Obwohl wir die Regeln manuell hinzufügen können, ist es viel praktischer, eine Regeldatei zu erstellen und diese anschließend zu importieren. In diesem Fall erstellen wir die Datei im Pfad / tmp / iptables-ip4 und können einen Editor für die jeweilige Einstellung verwenden:

sudo nano / tmp / iptables-ip4

Die Syntax lautet wie folgt:

* Filter # Regeln zum Hinzufügen COMMIT

Nun erstellen wir die folgenden Regeln in dieser Datei:

-A INPUT -i lo -j ACCEPT -A OUTPUT -o lo -j ACCEPT

-A INPUT -i eth0 -p icmp -m state --state NEW --icmp-type 8 -j ACCEPT - EINGABE - i eth0 - p icmp - m state - state ESTABLISHED, RELATED - j ACCEPT -A OUTPUT -o eth0 -p icmp -j ACCEPT

- EINGABE - i eth0 - p tcp - m state - state ESTABLISHED, RELATED - sport 80 - j ACCEPT - EINGABE - i eth0 - p tcp - m state - state ESTABLISHED, RELATED - sport 443 - j ACCEPT -A OUTPUT -o eth0 -p tcp -m tcp --dport 80 -j ACCEPT -A OUTPUT -o eth0 -p tcp -m tcp --dport 443 -j ACCEPT

-EINGABE -i ens3 -s 192.168.0.1 -p udp --sport 53 -m state --state ESTABLISHED, RELATED -j ACCEPT -A OUTPUT -o ens3 -d 192.168.0.1 -p udp --dport 53 -m udp -j ACCEPT

-A INPUT -i eth0 -p udp -m state --state ESTABLISHED, RELATED --dport 123 -j ACCEPT -A OUTPUT -o eth0 -p udp -m udp --sport 123 -j ACCEPT

-A INPUT -p udp -m udp --port 631 -j ACCEPT -EINGABE -p tcp -m tcp --dport 631 -j AKZEPTIEREN -A OUTPUT -p udp -m udp --sport 631 -j ACCEPT -A OUTPUT -p tcp -m tcp --sport 631 -j ACCEPT

# IMAP - EINGABE - i eth0 - p tcp - m state - state ESTABLISHED, RELATED - sport 993 - j ACCEPT -A OUTPUT -o eth0 -p tcp -m tcp --dport 993 -j ACCEPT

# POP3 - EINGABE - i eth0 - p tcp - m state - state ESTABLISHED, RELATED - sport 995 - j ACCEPT -A OUTPUT -o eth0 -p tcp -m tcp --dport 995 -j ACCEPT

# SMTP - EINGABE - i eth0 - p tcp - m state - state ESTABLISHED, RELATED - sport 465 - j ACCEPT -A OUTPUT -o eth0 -p tcp -m tcp --dport 465 -j ACCEPT

# Eingabe - EINGABE - i ens3 - p tcp - m state - state NEU, EINGESTELLT - port 22 - j ACCEPT -A OUTPUT -o ens3 -p tcp -m state --state ESTABLISHED --sport 22 -j ACCEPT

# Ausgabe -A OUTPUT -o ens3 -p tcp -m state --state NEW, ESTABLISHED --dport 22 -j ACCEPT - EINGABE - i ens3 - p tcp - m state - state ESTABLISHED - sport 22 - j ACCEPT

- EINGABE - i eth0 - p udp - m state - state ESTABLISHED, RELATED - sport 67:68 - j ACCEPT -A OUTPUT -o eth0 -p udp -m udp --dport 67:68 -j ACCEPT

-EINGABE -j ABLEHNUNG -J ABLEHNUNG -A OUTPUT -j REJECT

Alle diese Zeilen werden in der oben genannten Datei hinzugefügt:

+ O Strg + O

+ X Strg + X

4. Importieren der Regeln mit Iptables Linux

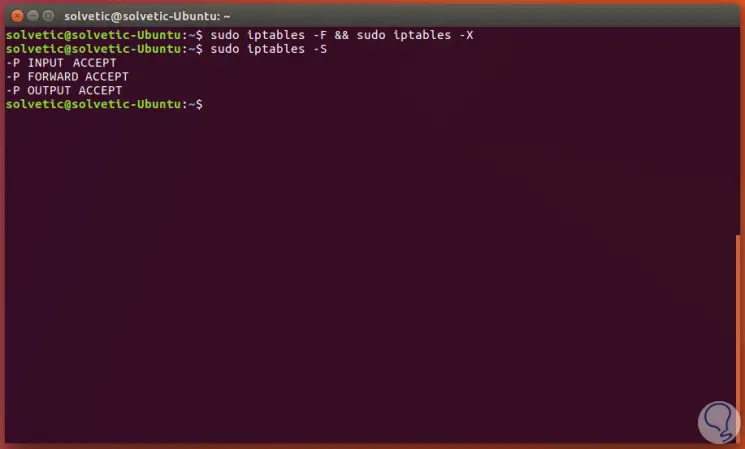

Sobald die Datei bearbeitet wurde, können wir diese Regeln in Iptable importieren, indem wir den folgenden Befehl ausführen:

sudo iptables -F && sudo iptables -X

Der Status der Regeln wird mit dem Befehl sudo iptables -S angezeigt:

Wenn Sie alle Regeln wiederherstellen möchten, führen Sie die folgende Zeile aus:

sudo iptables-restore </ tmp / itpables-ip4

Wenn diese Regeln dauerhaft sein sollen, führen wir Folgendes aus:

sudo apt installiere iptables-persistent

Auf diese Weise ist Iptables unser bester Verbündeter, wenn es darum geht, die Firewall in Linux-Umgebungen zu konfigurieren.